Burp Suite

Burp Suite

proxy代理

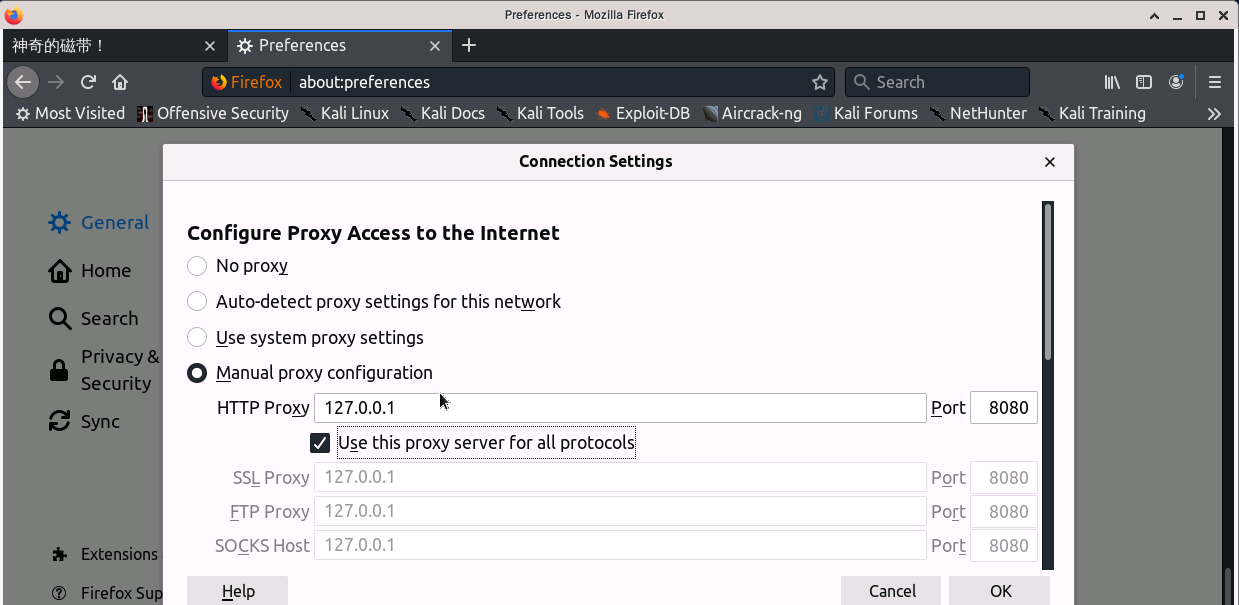

1.首先在浏览器中设置代理配置

火狐浏览器先点击右上角三个杠——选项——常规——网络设置

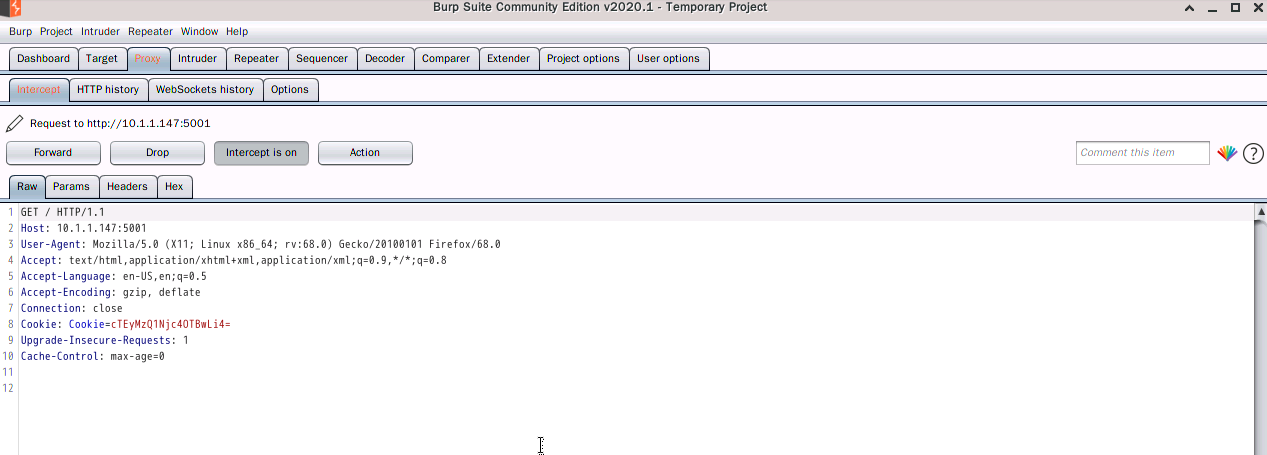

2.打开Burp Suite进行抓包

Proxy代理——options中,默认一般为127.0.0.1:8080,可以进行添加。

intercept is on 时,表示已经开启拦截功能,浏览器访问网址时就可以抓包了。

intercept is off时,关闭拦截功能。

暴力破解

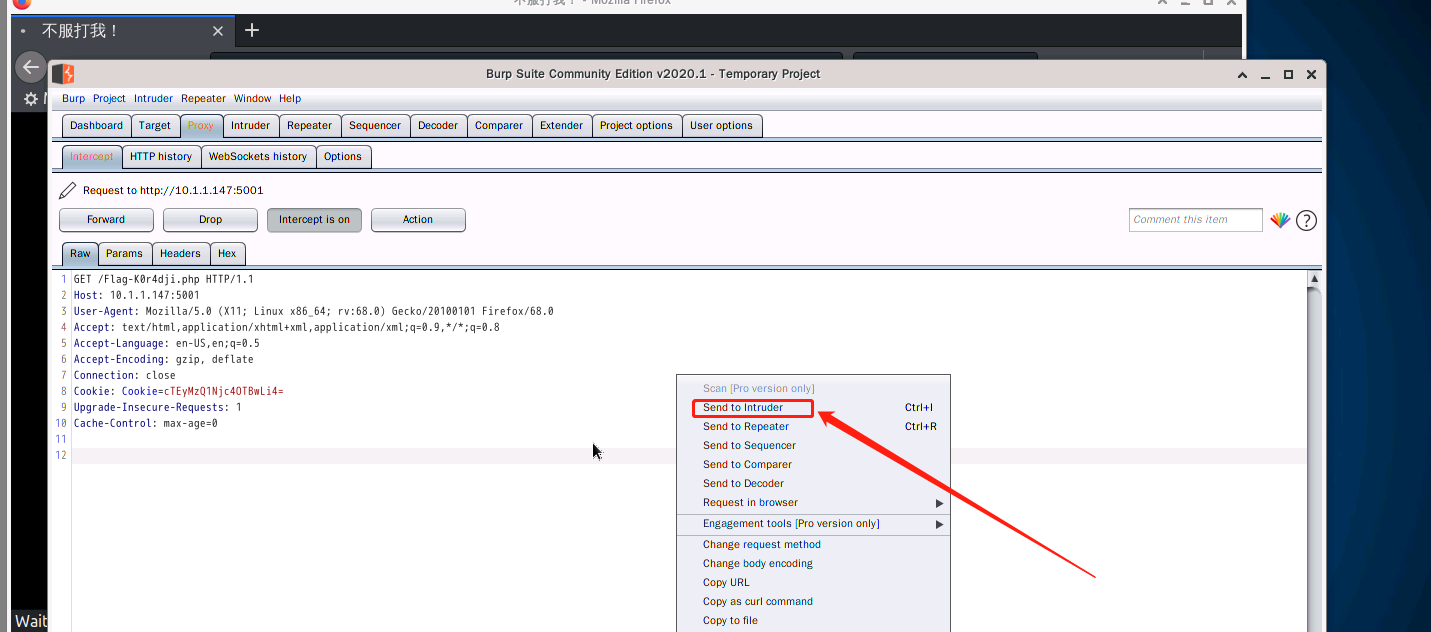

1.首先随便输入数字提交进行抓包,右键,send to intruder

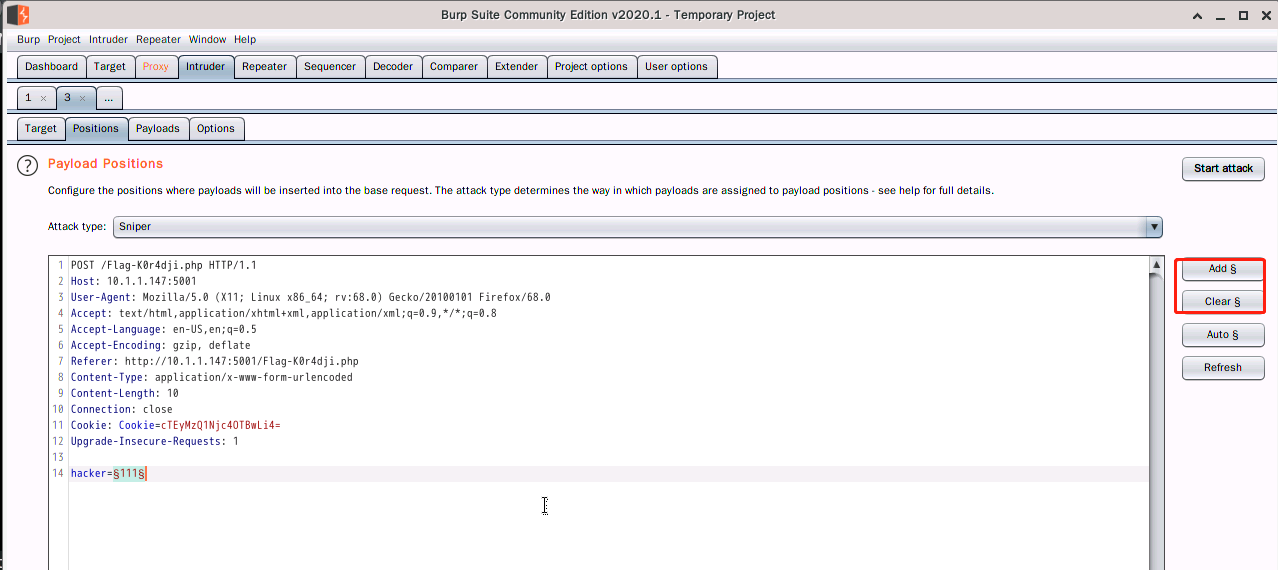

2.进入intruder后,burp会默认将所有可能需要爆破的量都用$做标记,所以我们需要先点击右边的clear,然后选中我们想要爆破的量也就是pwd后面的值,点击add进行标记.

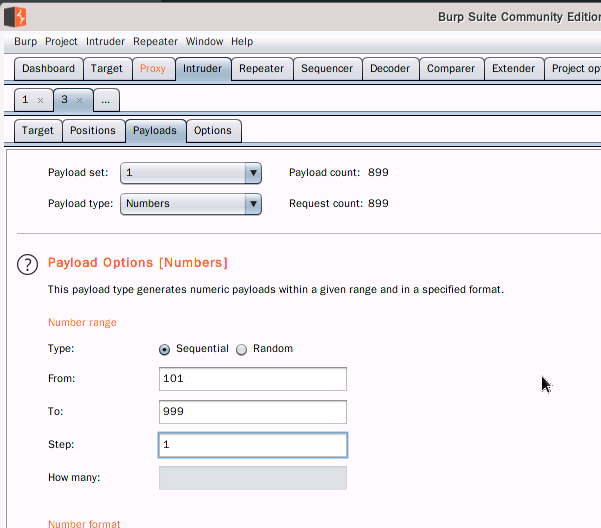

3.切换到payloads选项卡,选择数字类型,设置数字范围。

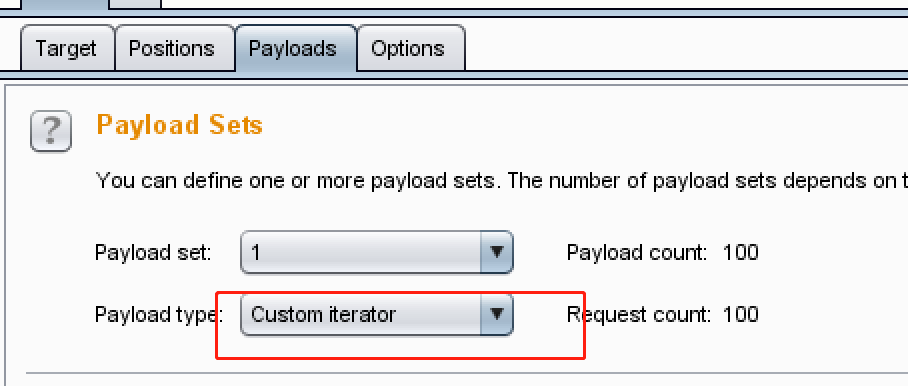

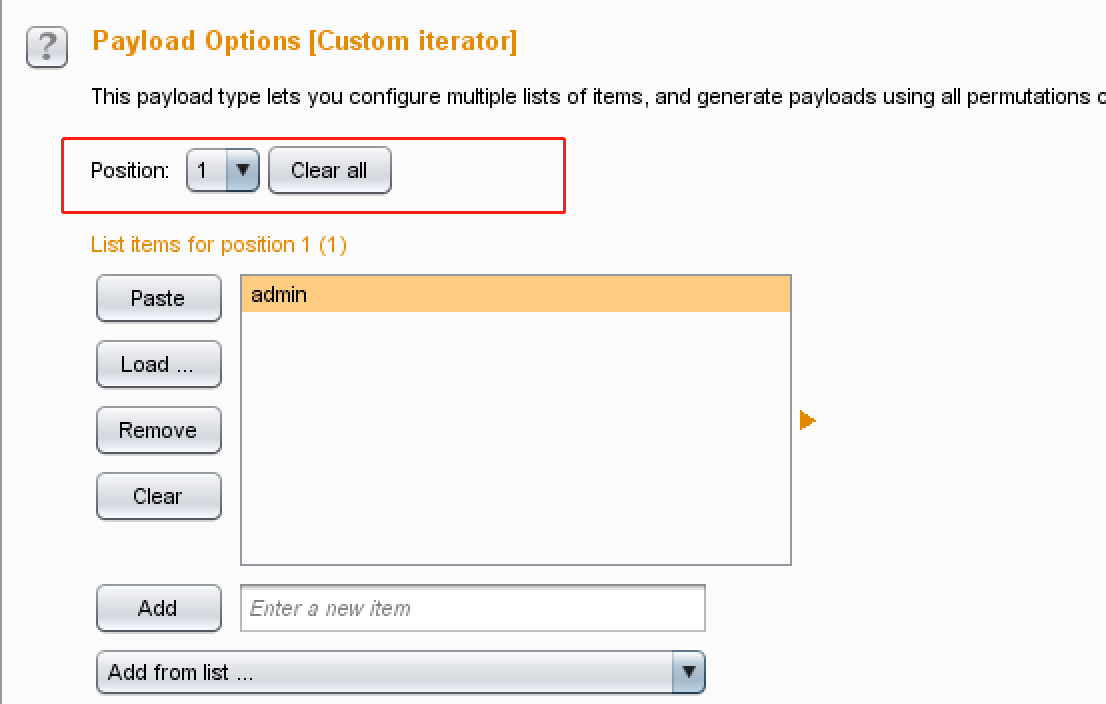

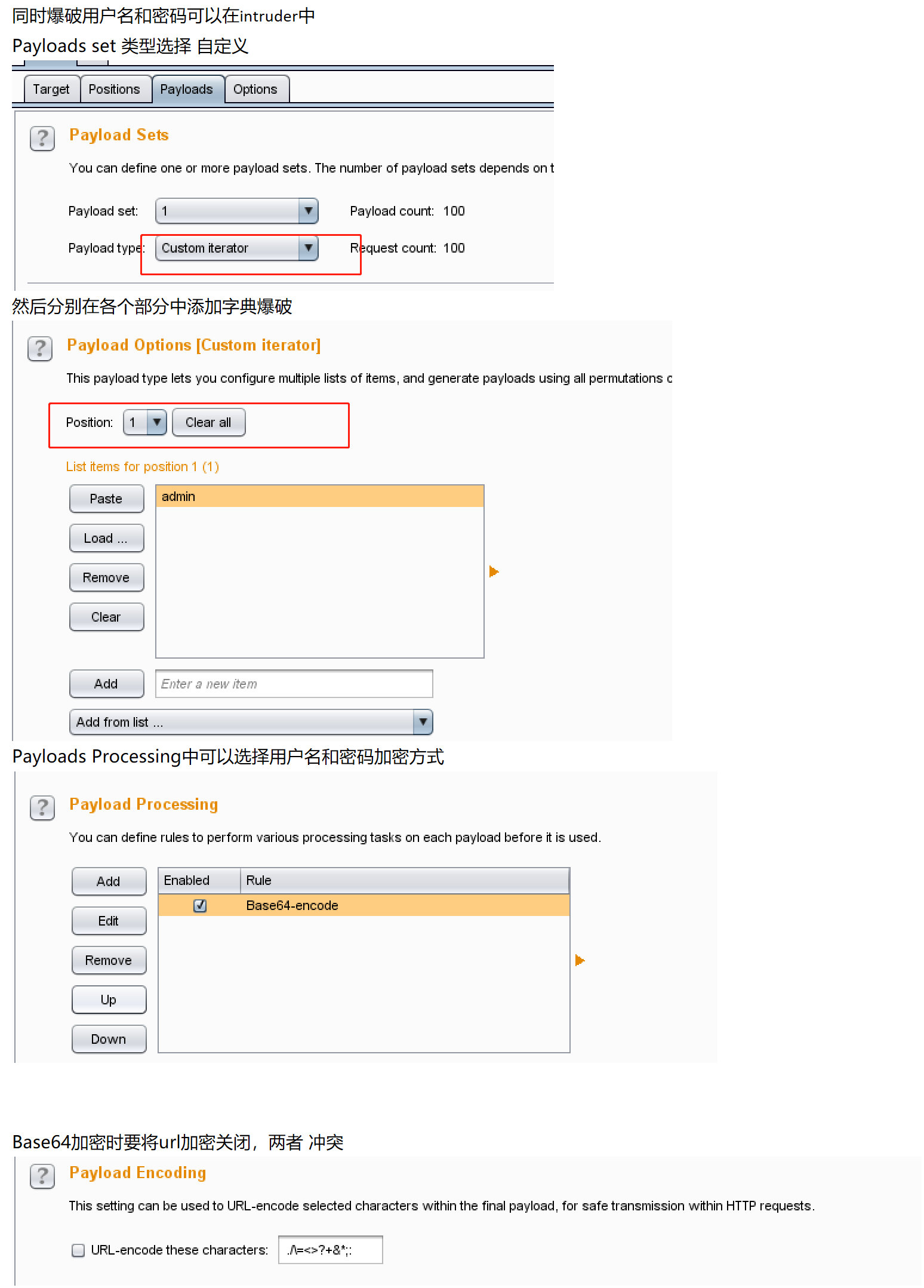

同时爆破用户名和密码可以在intruder中

Payloads set 类型选择 自定义

然后分别在各个部分中添加字典爆破

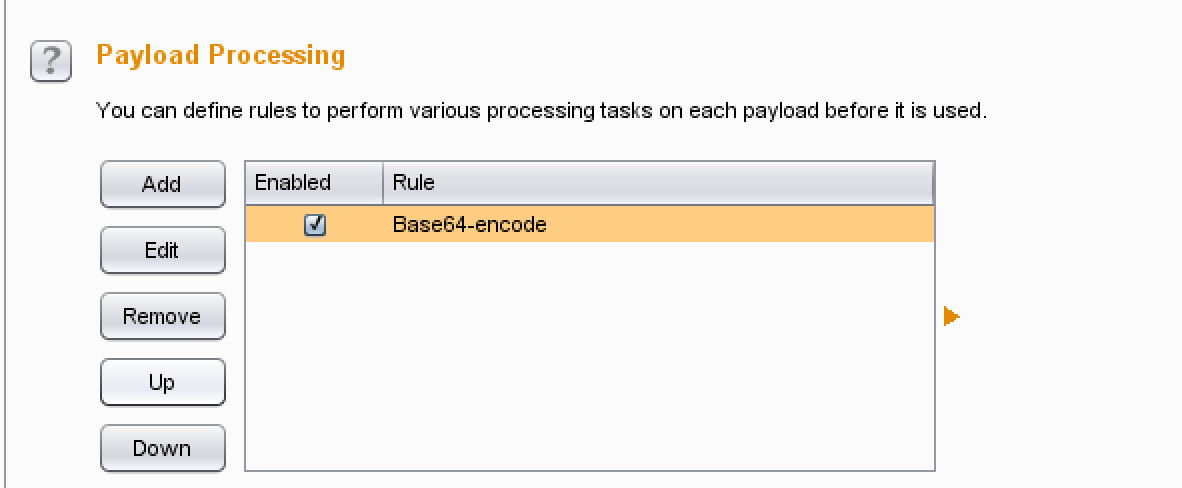

Payloads Processing中可以选择用户名和密码加密方式

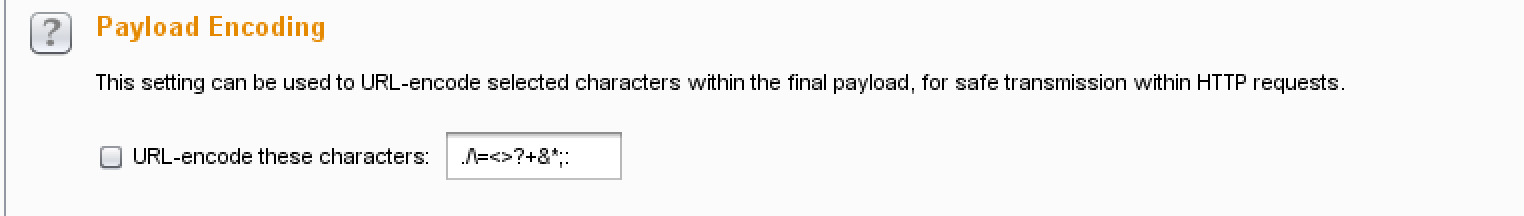

Base64加密时要将url加密关闭,两者 冲突

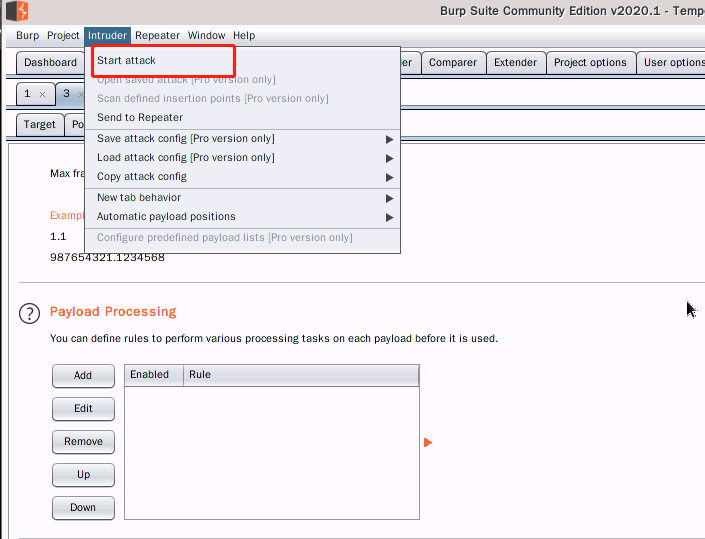

4.开始爆破。

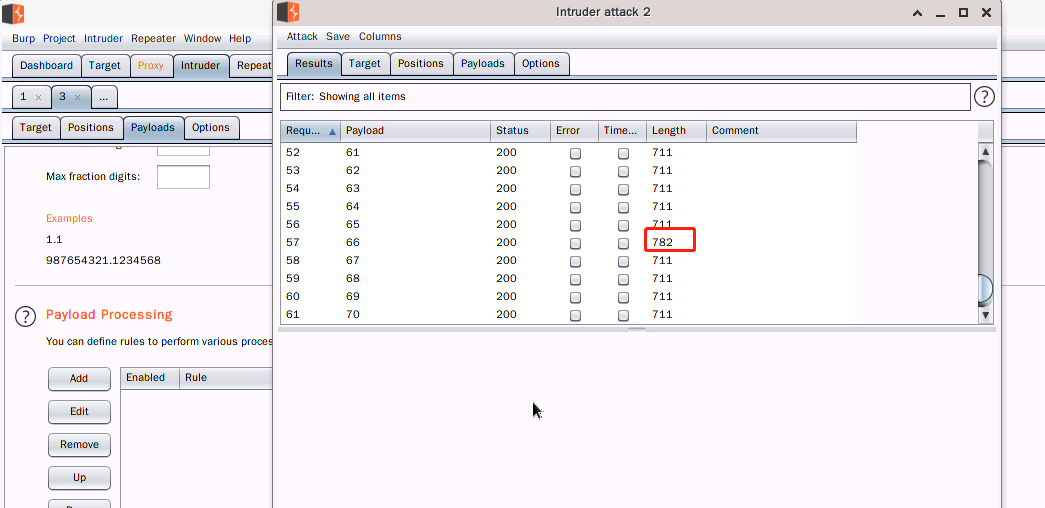

5.爆破结束后我们主要看的是页面中的length,不一样的即为key。

compare模块

compare模块可以将不同的数据包(无论是请求包还是响应包)进行比较。

首先,我们添加一条请求到compare模块去。

在已经截取的数据包上面右键,选择send to comparer

这时候,我们会看到在comparer模块,上下两个界面中同时多出来了一条记录。

使用同样的方法,我们在为comparer模块添加另外的一条记录。

我们打算使用1和2进行对比,在两个视图中选择1和2(顺序无所谓),然后点击右下角的compare word(bytes是指文件按照字节流来进行比对)。

从图中我们可以看到,窗口标题提示了我们两个文件有多少处不同。左下角的图例告诉了我们右侧和左侧相比,哪些是添加的,哪些是修改的,哪些是删除的。非常直观。

repeater模块

有时候我们需要向服务器发送多次相同的请求来测试服务器的响应。这里,我们只需要将burp截取到的请求通过右键send to repeater就可以在repeater中进行操作了。

进入到repeater之后,点击go按钮,右侧就会返回服务器的响应。

Go的次数没有限制,点击多少次go,burp就会把当前的请求页向服务器发送多少次。

使用repeater的目的是进行重放攻击测试,看服务器是否会对重放测试做出反应。

Burpsuite主要有如下模块:

1.Target,显示目标站点目录结构

2.Proxy,是一个拦截HTTP/S的代理服务器,作为一个在浏览器和目标应用程序之间的中间人,允许你拦截,查看,修改在两个方向上的原始数据流。

3.Spider,是一个应用智能感应的网络爬虫,它能完整的枚举应用程序的内容和功能。

4.Scanner,是一个高级工具,执行后,它能自动地发现web 应用程序的安全漏洞。

5.Intruder,是一个定制的高度可配置的工具,对web应用程序进行自动化攻击,如:枚举标识符,收集有用的数据,以及使用fuzzing 技术探测常规漏洞。

6.Repeater,是一个靠手动操作来触发单独的HTTP 请求,并分析应用程序响应的工具。

7.Sequencer,是一个用来分析那些不可预知的应用程序会话令牌和重要数据项的随机性的工具。

8.Decoder,是一个进行手动执行或对应用程序数据者智能解码编码的工具。

9.Comparer,通常是通过一些相关的请求和响应得到两项数据的一个可视化的“差异”。

10.Extender,可以让你加载Burp Suite的扩展,使用你自己的或第三方代码来扩展Burp Suit的功能。

11.Options,对Burp Suite的一些设置

同时爆破用户名和密码可以在intruder中

Payloads set 类型选择 自定义

然后分别在各个部分中添加字典爆破

Payloads Processing中可以选择用户名和密码加密方式

Base64加密时要将url加密关闭,两者 冲突

本地设置代理

浙公网安备 33010602011771号

浙公网安备 33010602011771号