如何精准捕获20分钟内的Pod活动轨迹

Kubernetes日志侦查术:如何精准捕获20分钟内的Pod活动轨迹

在Kubernetes生产环境中,排查问题就像刑侦破案,而Pod日志就是关键物证。当线上突发故障时,如何快速定位最近20分钟的关键日志?本文将为您呈现一套工业级的日志侦查方案。

(日志时间窗口分析示意图:不同时间段的日志特征)

一、基础侦查:kubectl核心命令三板斧

1.1 时间窗口精确打击

# 查看最近20分钟日志(生产推荐写法)

kubectl logs mypod --since=20m

# 时间单位灵活组合

kubectl logs mypod --since=1h30m

1.2 时间戳追踪法

# 生成20分钟前的时间戳(Mac/Linux通用)

START_TIME=$(date -v-20M "+%Y-%m-%dT%H:%M:%S")

kubectl logs mypod --since-time=${START_TIME}

# 示例输出

2024-03-20T14:30:00Z Starting service initialization...

1.3 动态尾随模式

# 持续跟踪最新日志(Ctrl+C终止)

kubectl logs mypod -f --since=20m | grep ERROR

二、高级过滤:日志处理组合拳

2.1 多条件联合查询

# 时间范围+关键字段过滤

kubectl logs mypod --since=20m | awk '/ERROR/ && $0 > "2024-03-20T14:30:00"'

2.2 JSON日志精准解析

# 提取特定字段(jq工具)

kubectl logs mypod --since=20m | jq '. | select(.level == "error")'

2.3 多容器日志聚合

# 边车容器+主应用日志联合分析

kubectl logs mypod -c envoy --since=20m > envoy.log

kubectl logs mypod -c app --since=20m > app.log

diff envoy.log app.log

三、生产环境实战方案

3.1 日志收集架构

graph LR

A(Pod) --> B(Fluentd)

B --> C(Elasticsearch)

C --> D(Kibana)

D --> E(报警系统)

3.2 Loki时序日志方案

# 使用LogCLI查询(需安装loki-cli)

logcli query '{pod="mypod"}' --limit=5000 --since=20m --forward

3.3 日志采样策略

# 容器日志轮转配置

apiVersion: v1

kind: Pod

metadata:

name: mypod

spec:

containers:

- name: app

image: app:v1

resources:

limits:

ephemeral-storage: "5Gi"

volumeMounts:

- name: varlog

mountPath: /var/log

volumes:

- name: varlog

emptyDir: {}

四、可视化侦查工具

4.1 K9s日志侦探模式

# 进入K9s后操作:

1. 输入 :pod 进入Pod视图

2. 选中目标Pod按【l】查看日志

3. 按【Ctrl+s】输入20m过滤时间范围

4. 使用【/】进行关键词搜索

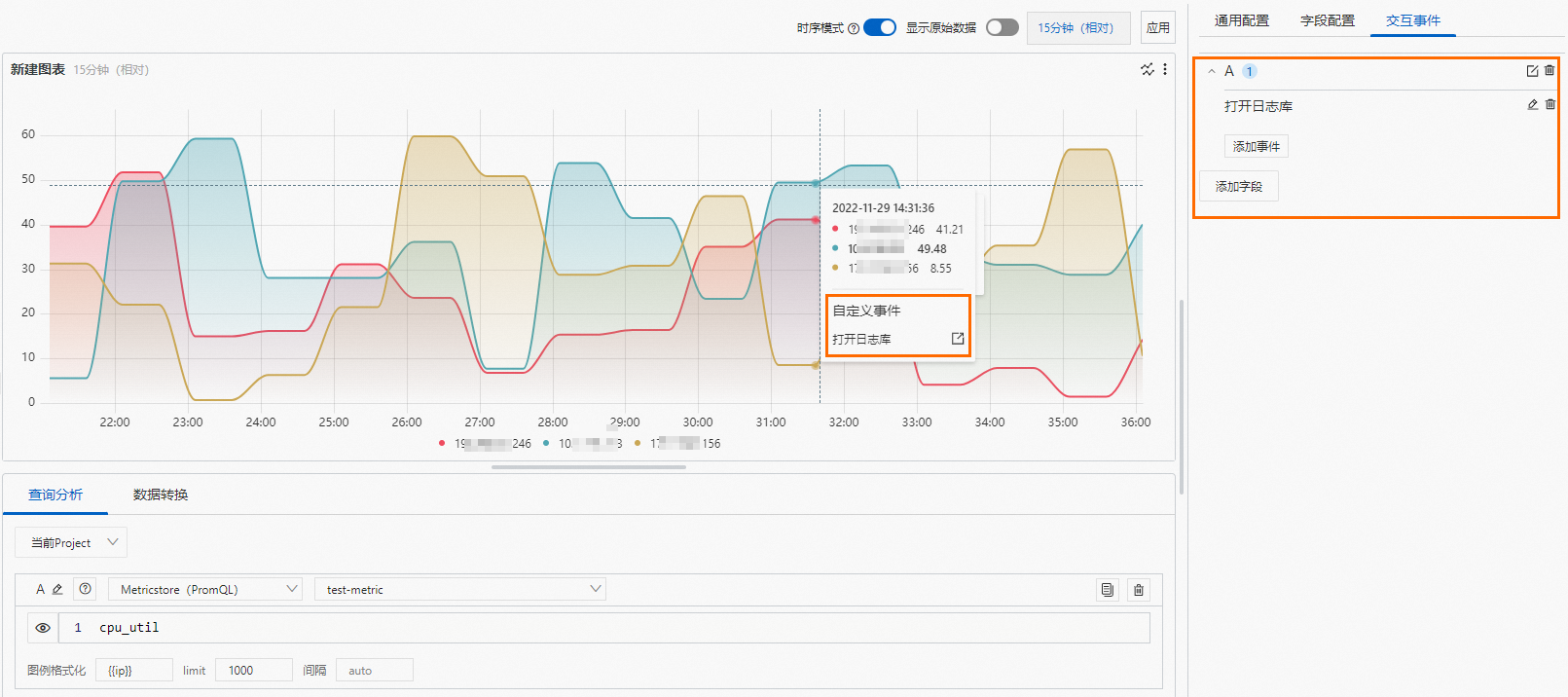

4.2 Grafana日志分析仪表盘

# Loki查询示例(最近20分钟错误日志)

count_over_time(

{namespace="production", pod="mypod"}

|~ "ERROR"

[20m]

)

五、常见问题排查指南

5.1 日志疑难杂症表

| 现象 | 根因分析 | 解决方案 |

|---|---|---|

| 日志显示时间跳跃 | 容器时区配置错误 | 挂载/etc/localtime文件 |

| 查询结果包含旧日志 | 日志文件未轮转 | 配置logrotate策略 |

| 部分时间段日志缺失 | Pod发生重启 | 添加--previous参数查询 |

| 权限拒绝访问日志 | RBAC配置限制 | 创建Pod日志只读权限角色 |

5.2 自动侦查脚本库

#!/bin/bash

# 自动抓取多个Pod最近20分钟日志

PODS=$(kubectl get pods -l app=frontend -o name)

TIMESTAMP=$(date -d "20 minutes ago" +%s)

for pod in $PODS; do

echo "Collecting logs for ${pod}..."

kubectl logs $pod --since-time=${TIMESTAMP} > "${pod//\//_}-$(date +%H%M).log"

done

六、安全与权限管控

6.1 最小权限RBAC配置

apiVersion: rbac.authorization.k8s.io/v1

kind: Role

metadata:

name: log-reader

rules:

- apiGroups: [""]

resources: ["pods/log"]

verbs: ["get", "list"]

6.2 敏感信息过滤

# 使用sed过滤敏感字段

kubectl logs mypod --since=20m | sed 's/\(password\)=.*/\1=******/g'

七、云原生日志新趋势

- eBPF日志采集:无侵入式内核层日志捕获

- OpenTelemetry:统一日志、指标、链路追踪

- WASM过滤器:在边车容器实现日志预处理

- AI日志分析:自动异常模式识别

通过掌握这些技巧,您将能像专业鉴证专家一样,在浩瀚的日志海洋中快速定位关键线索。记住:优秀的日志侦查能力=20%工具+30%经验+50%对系统架构的深刻理解。当下次遇到生产事故时,愿这份指南能助您快速破案!

浙公网安备 33010602011771号

浙公网安备 33010602011771号