20211907 刘昌赫 2021-2022-2 《网络攻防实践》第3次作业

实践二 网络信息收集

- 实验内容

- 动手实践tcpdump

题目:使用tcpdump对在本机上访问www.tianya.cn时进行嗅探。在访问网站首页时,浏览器将访问多少个web服务器,IP地址是什么?

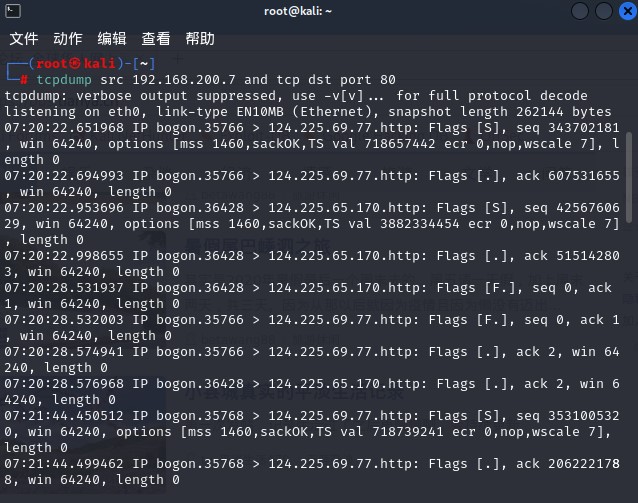

在terminal运行命令sudo tcpdump src 192.168.200.7 and tcp dst port 80(中间的IP地址是本机IP),之后访问www.tianya.cn

从中可以看到系统发出了四次目标为对方80端口的请求,共计访问了两个web服务器,地址为124.255.65.170和124.255.69.77

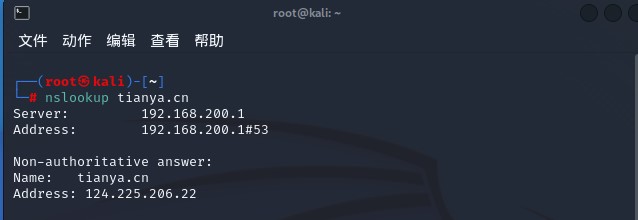

通过nslookup tianya.cn命令查看www.tianya.cn对应的IP地址,验证我们tcpdump的正确性。

- 动手实践wireshark

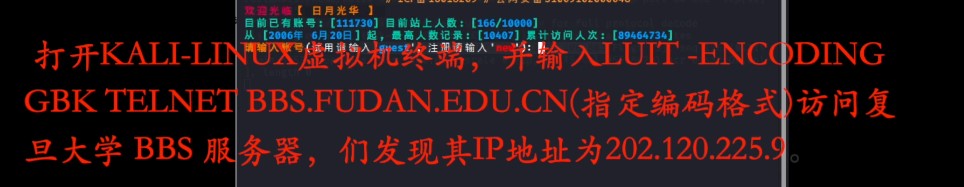

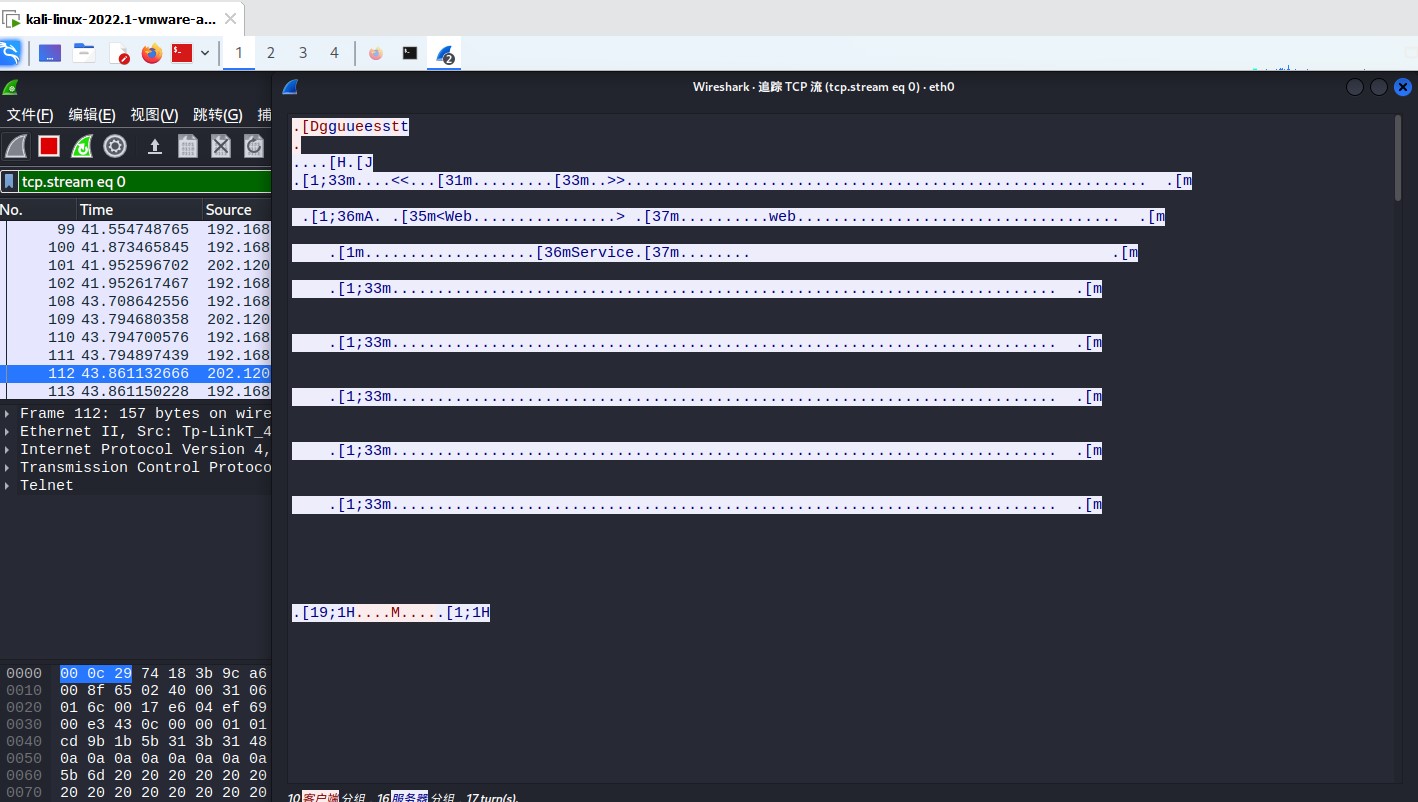

使用Wireshark开源软件对在本机上以TELNET方式登录BBS进行嗅探与协议分析,回答如下问题并给出操作过程:

你所登录的BBS服务器的IP地址与端口各是什么?

TELNET协议是如何向服务器传送你输入的用户名及登录口令?

如何利用Wireshark分析嗅探的数据包,并从中获取你的用户名及登录口令?

我首先在KALI虚拟机和本地主机上开启telnet服务

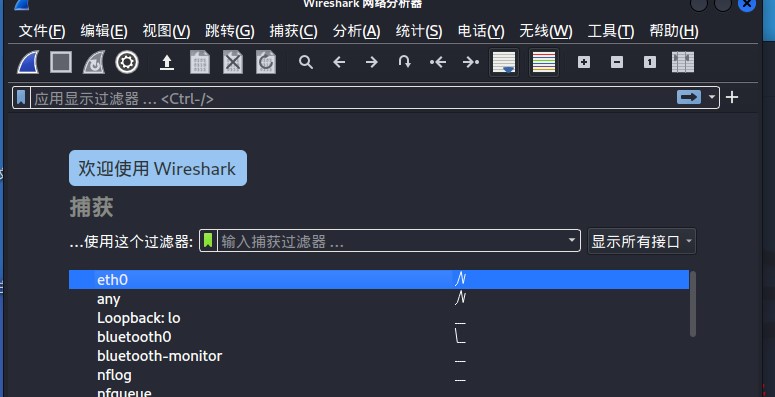

之后本地打开wireshark,并开启捕获

发现其端口为23,追踪数据流发现用户名guest

- 取证分析实践,解码网络扫描器

攻击主机的IP地址是什么?

网络扫描的目标IP地址是什么?

本次案例中是使用了哪个扫描工具发起这些端口扫描?你是如何确定的?

你所分析的日志文件中,攻击者使用了那种扫描方法,扫描的目标端口是什么,并描述其工作原理。

在蜜罐主机上哪些端口被发现是开放的?

攻击主机的操作系统是什么?

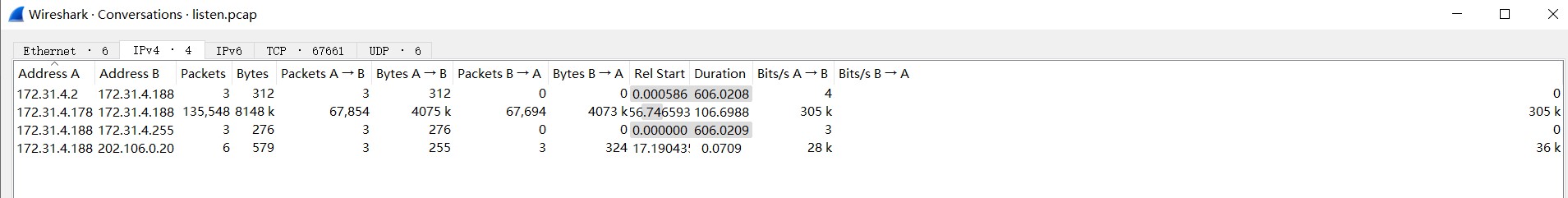

首先,打开下载好的 listen.pcap,选择菜单栏中的统计->会话,再点击IPv4,可以看到 172.31.4.178 和 172.31.4.188 之间有大量的双向的网络数据包,因此可初步确定这两个是攻击主机IP和网络扫描的目标主机IP。

可知,攻击主机的IP地址为:172.31.4.178;网络扫描的目标IP地址:172.31.4.188。

从捕获的TCP数据包可以看出172.31.4.188基本发送的都是ack确认包,可以推测出此IP为目标主机,即网络扫描的目标IP地址是172.31.4.188,故另一个IP地址172.31.4.178为攻击主机的IP;

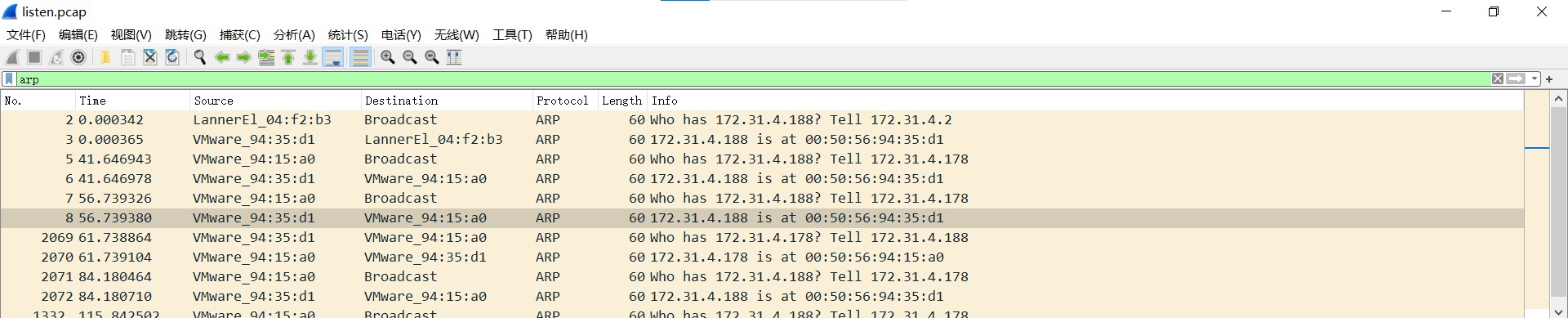

之后以arp为条件进行过滤,攻击机在广播域内广播arp request报文,如果收到arp response报文即为活跃,可以得到目标主机mac地址。

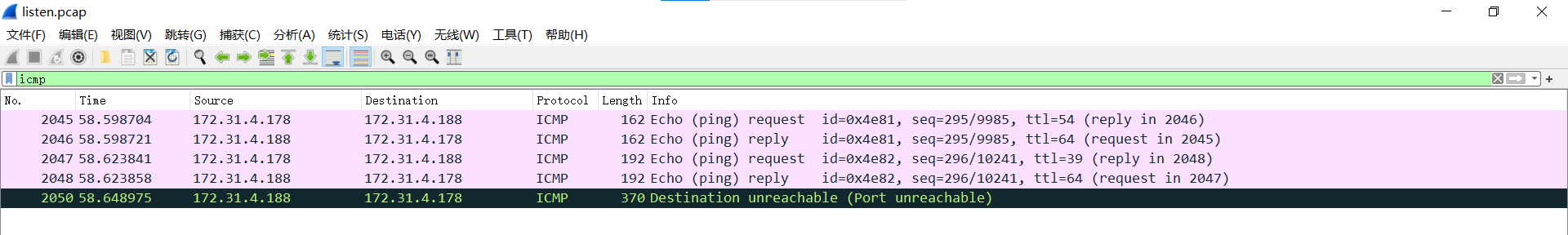

通过nmap工具对端口进行了扫描,且我们知道nmap在发起端口扫描之前总是先通过 Ping扫描和针对80端口进行探测,确定目标主机是否活跃,通过过滤器搜索icmp,可以定位ICMP协议对应的Ping扫描。可以发现本次攻击是使用nmap发起的。

可以看到在数据包中存在大量SYN请求包,这是攻击机57738端口向目标主机进行的TCP SYN扫描,目的是用于扫描目标主机的端口是否活跃,如果活跃则目标主机会反馈一个SYN|ACK包,攻击机端口会立刻发送一个RST包关闭这个链接,目标端口不活跃则会反馈RST|ACK包。

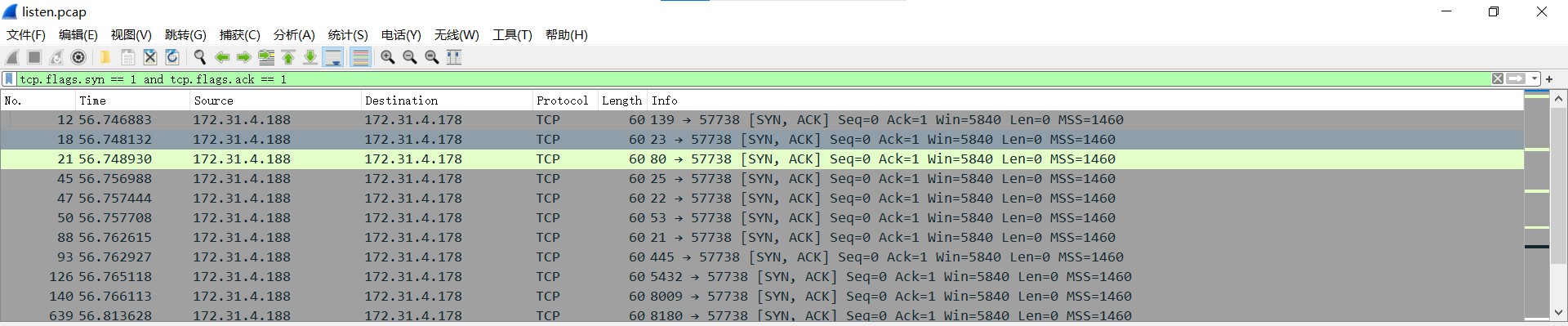

之后通过过滤器的 tcp.flags.syn == 1 and tcp.flags.ack == 1 可以过滤出SYN | ACK的数据包,这是目标主机反馈攻击主机的端口活跃信息。可查看靶机的开放端口有:21 22 23 25 53 80 139 445 3306 3632 5432 8009 8180这几个端口是活跃的

如何鉴别攻击主机的操作系统是什么?

经网上查询发现不同操作系统的ttl是不一样的linux的ttl是64,点击telnet下面的详细信息可以看到ttl=64因此靶机使用的操作系统应该是linux。

- 学习中遇到的问题及解决

虚拟机KALI一直连不上网络,但是物理机还有别的虚拟机显示网络连接正常。

解决方法:重新配置了一遍Kali的网络配置。