20211907 刘昌赫 2021-2022-2 《网络攻防实践》第1周作业

20211907 刘昌赫

网络攻防实践环境的搭建

学习总结

通过本次课程学习,我初步了解了虚拟攻击机、靶机、蜜网网关的配置等流程

攻击机

Kali2022.1: Linux系统的攻击机,默认用户名和密码均为kali。

WinXPattacker:WindowsXP攻击机,默认密码为mima1234。

SeedUbuntu:基于Linux系统,它可作为攻击机/靶机

靶机

Win2kserver:Win2000靶机,用户名:Administrator 密码:mima1234。

蜜网网关

Honeynet

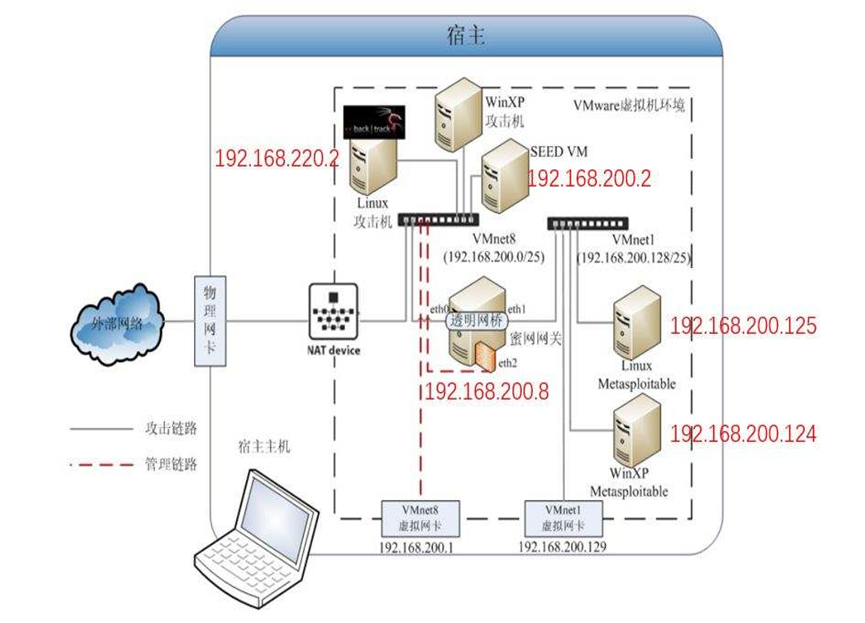

网络攻防环境拓扑图

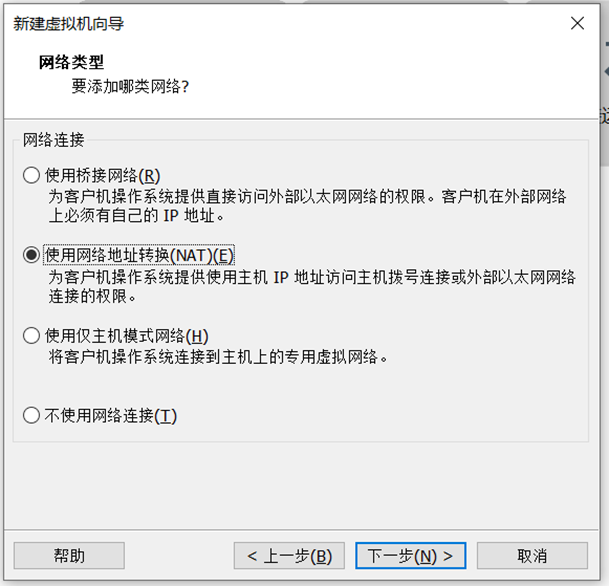

1.1、VM网络设置

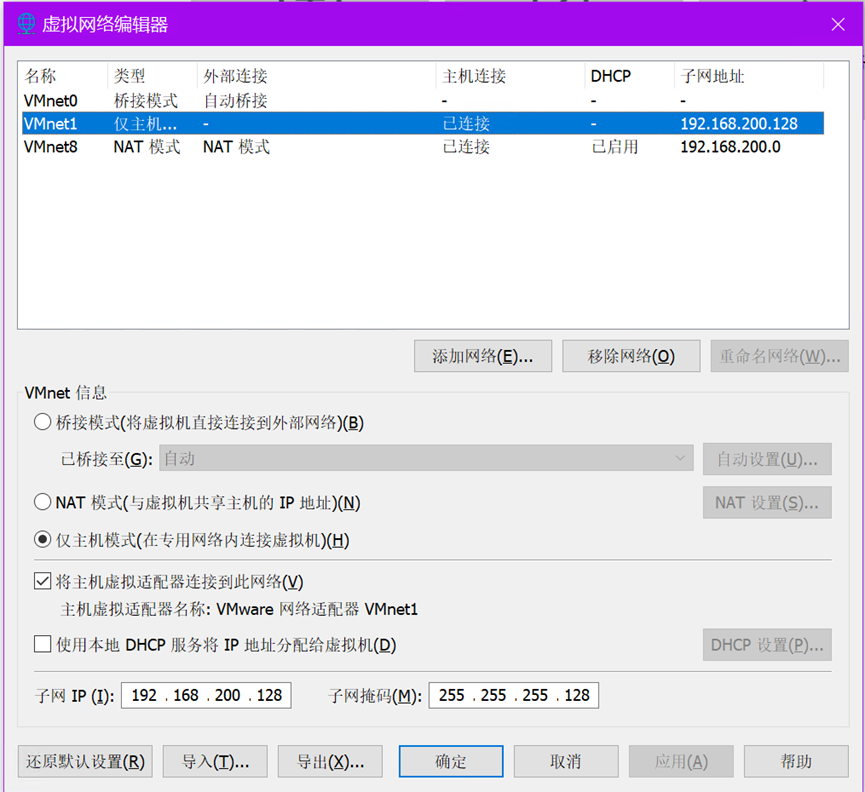

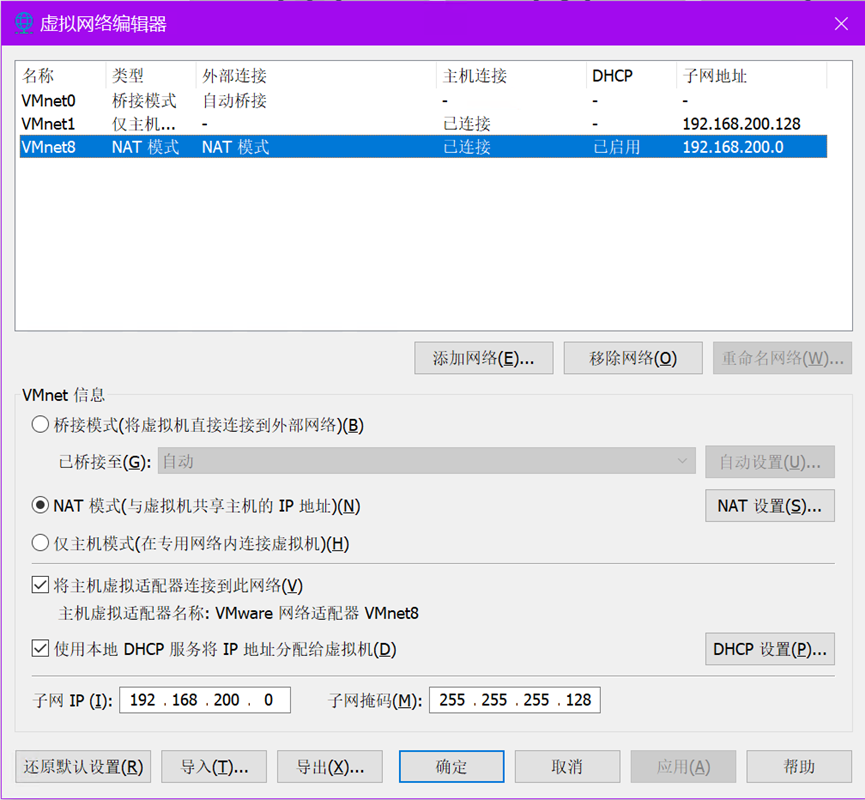

在vmware中选择虚拟网络编辑器,添加网卡并设置vmnet0为桥接模式,vmnet1为仅主机模式,vmnet2为Nat模式。

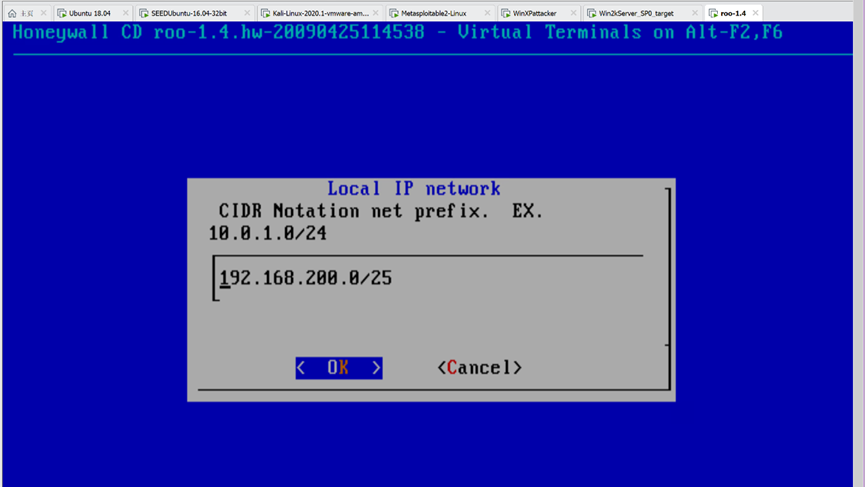

其中vmnet1要关闭DHCP服务并将其子网配为192.168.200.128,子网掩码为255.255.255.128;

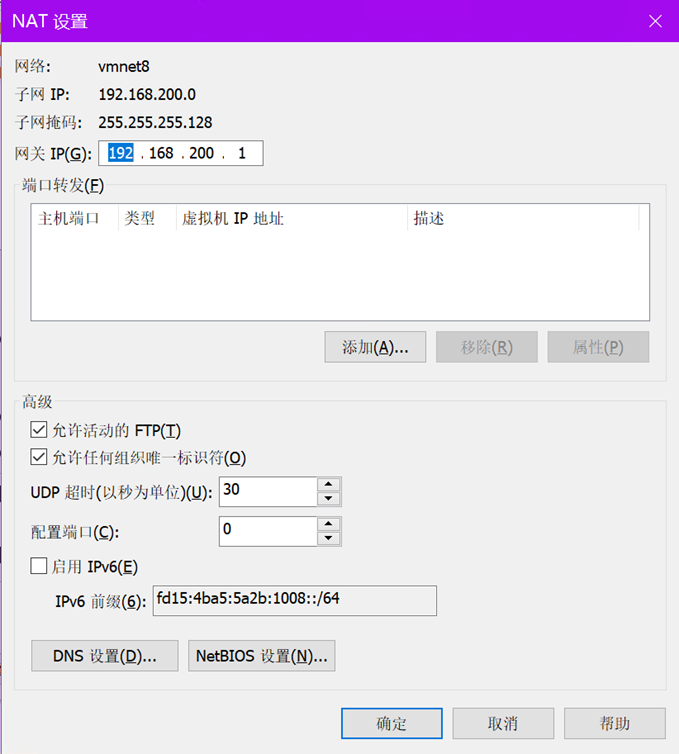

而VMnet8的NAT和DHCP需要采用如下设置。

进而,网络配置已经完成了。

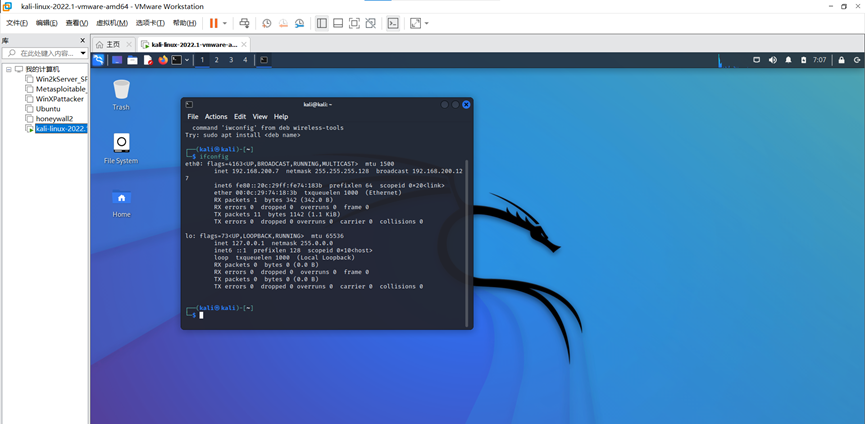

1.2 Kali-2022.1 攻击机安装

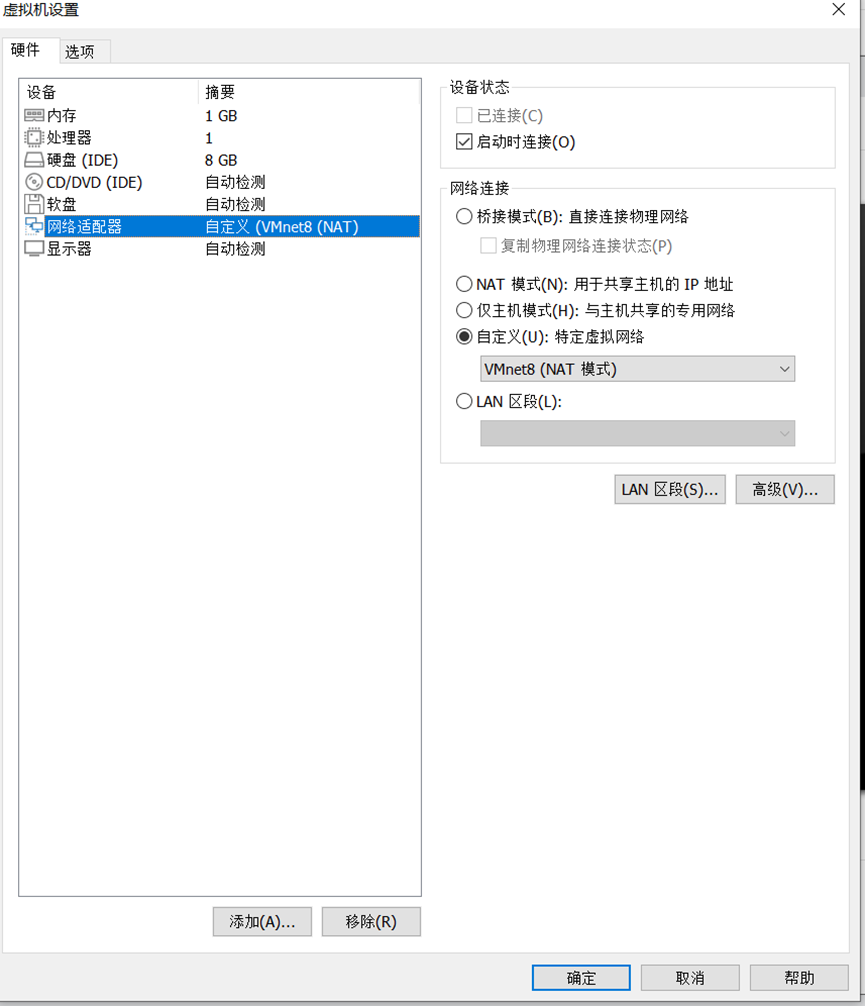

首先设置Kali的网卡。自定义VMnet8模式

用户名:kali ,密码kali

kali的ip为192.168.200.7

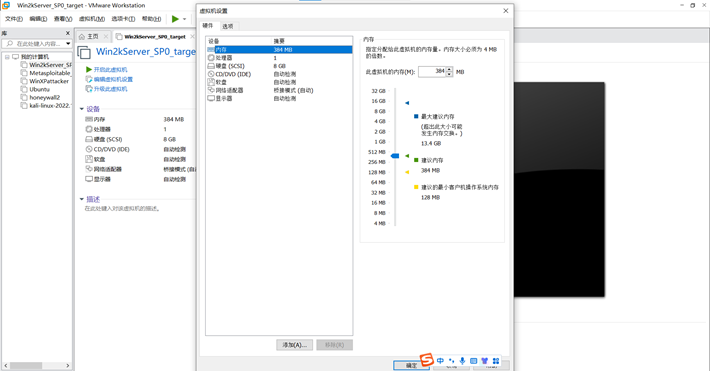

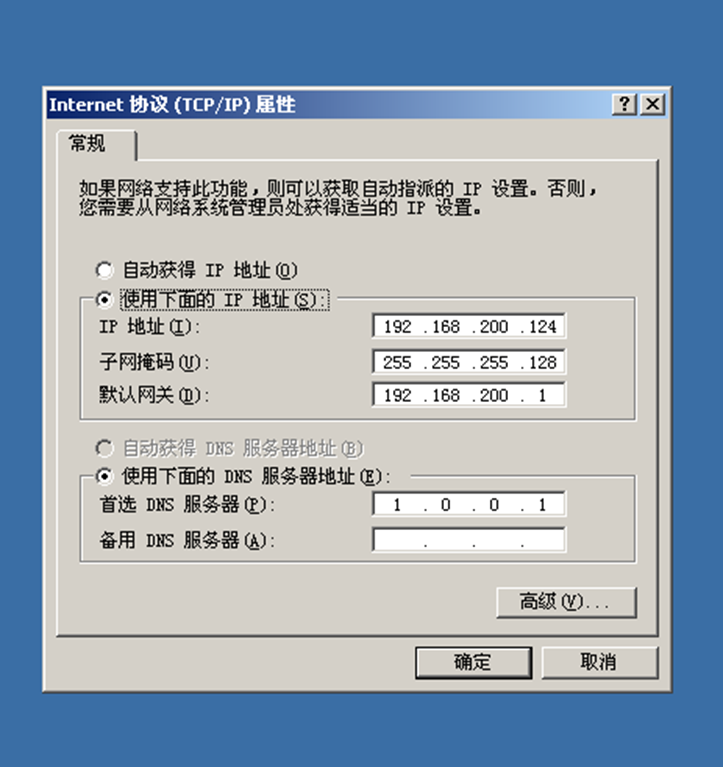

1.3 靶机:Win2kServer安装

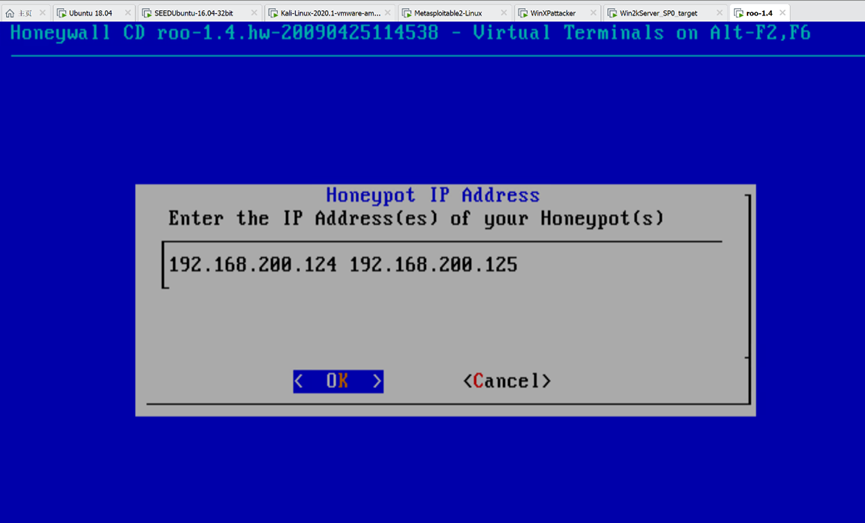

密码:mima1234,对应ip为192.168.200.124

至此,windows靶机安装完成

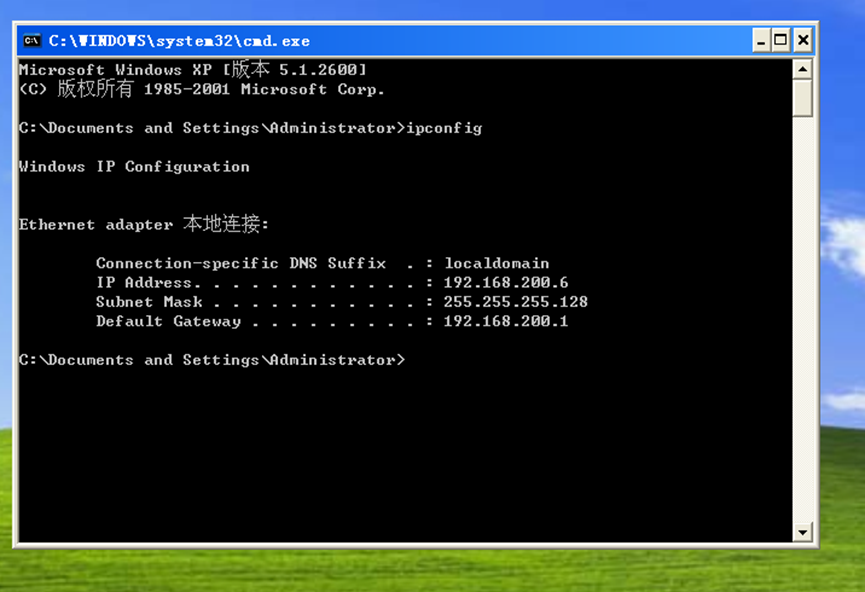

1.4 WinXPattacker安装

密码:mima1234,ip为192.168.200.4

对应ip为192.168.200.6

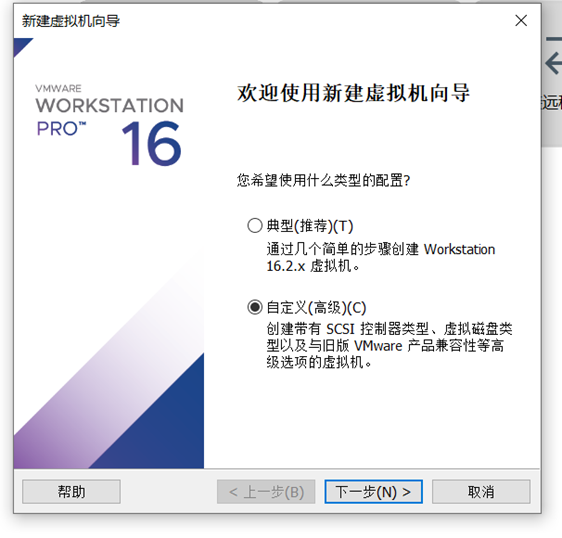

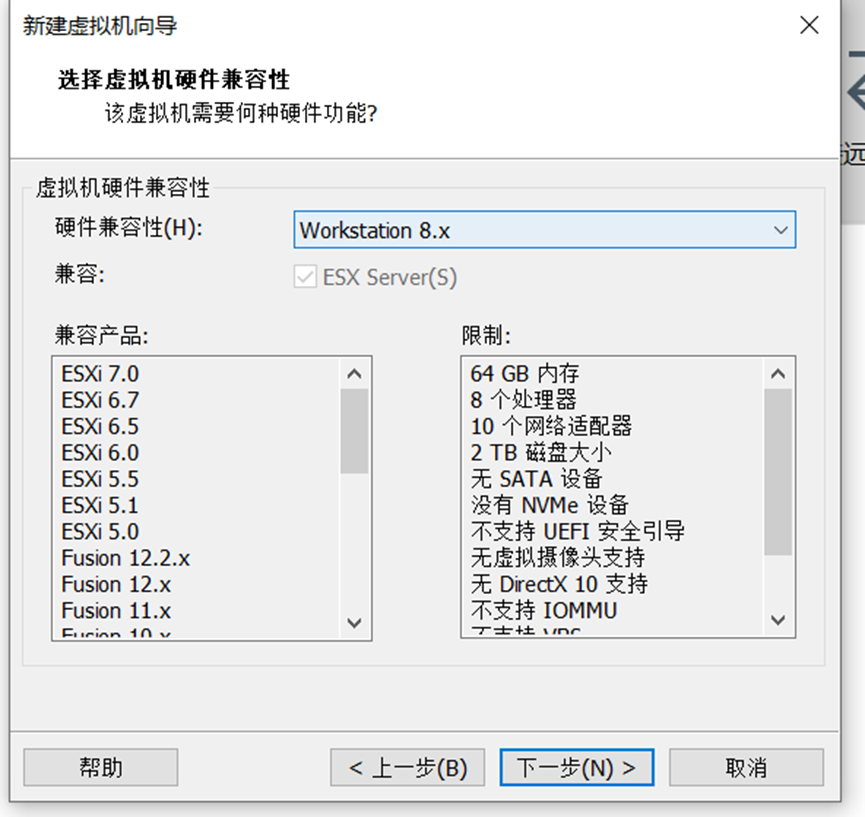

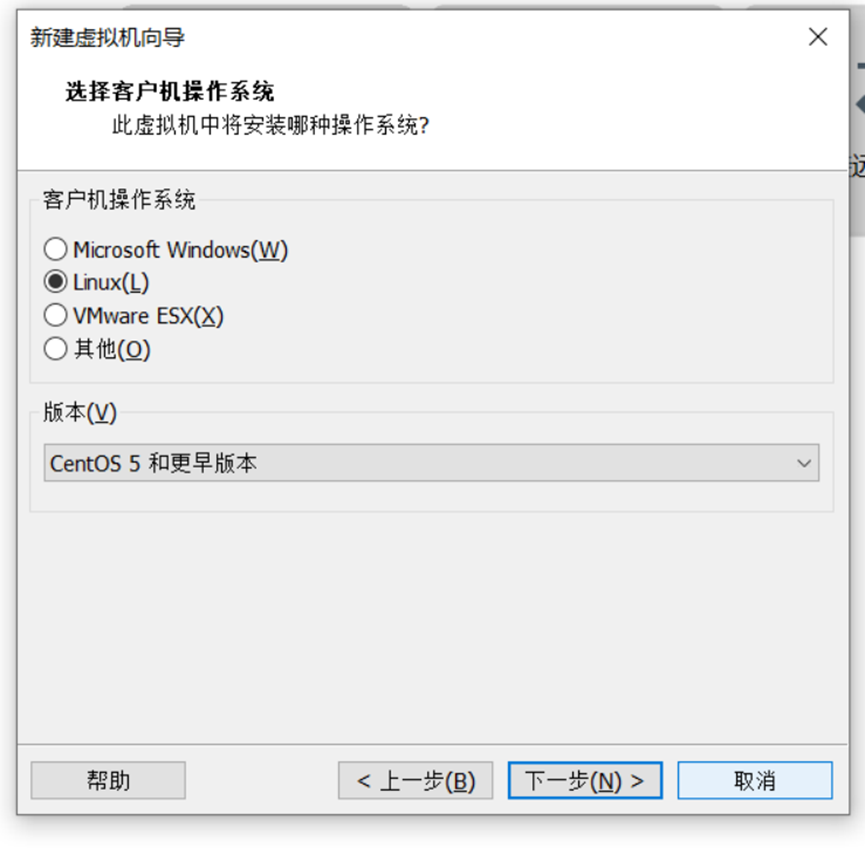

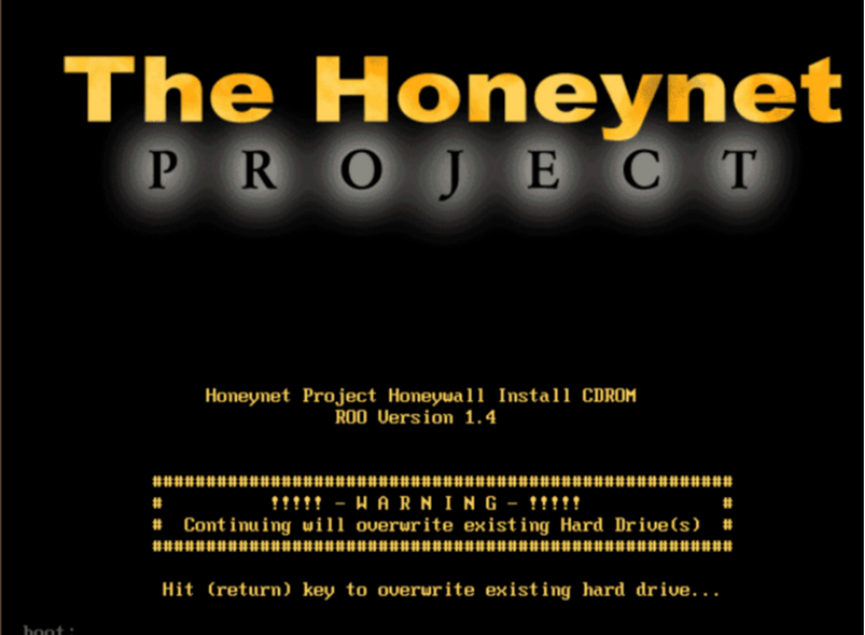

1.5蜜网网关的安装

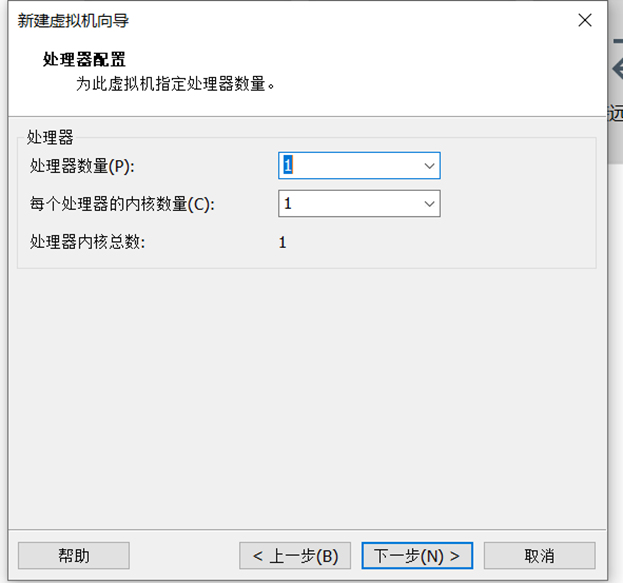

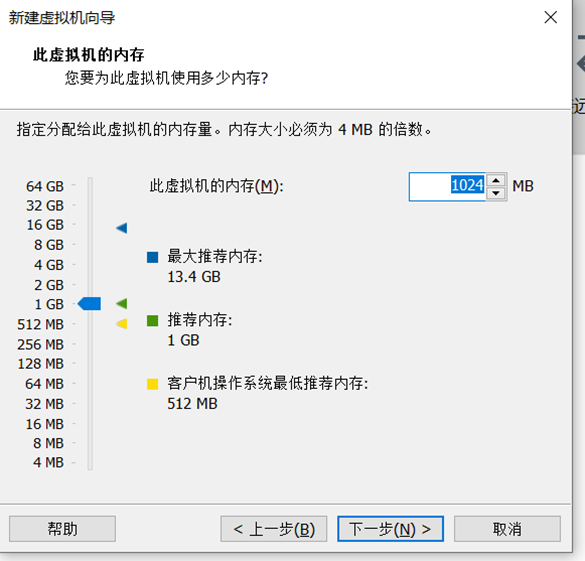

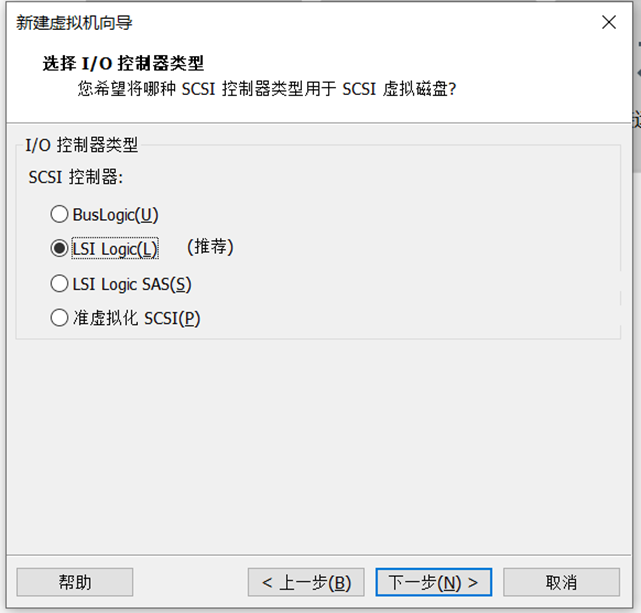

新建虚拟机,选择自定义,选择下一步;

选择操作系统

下一步——

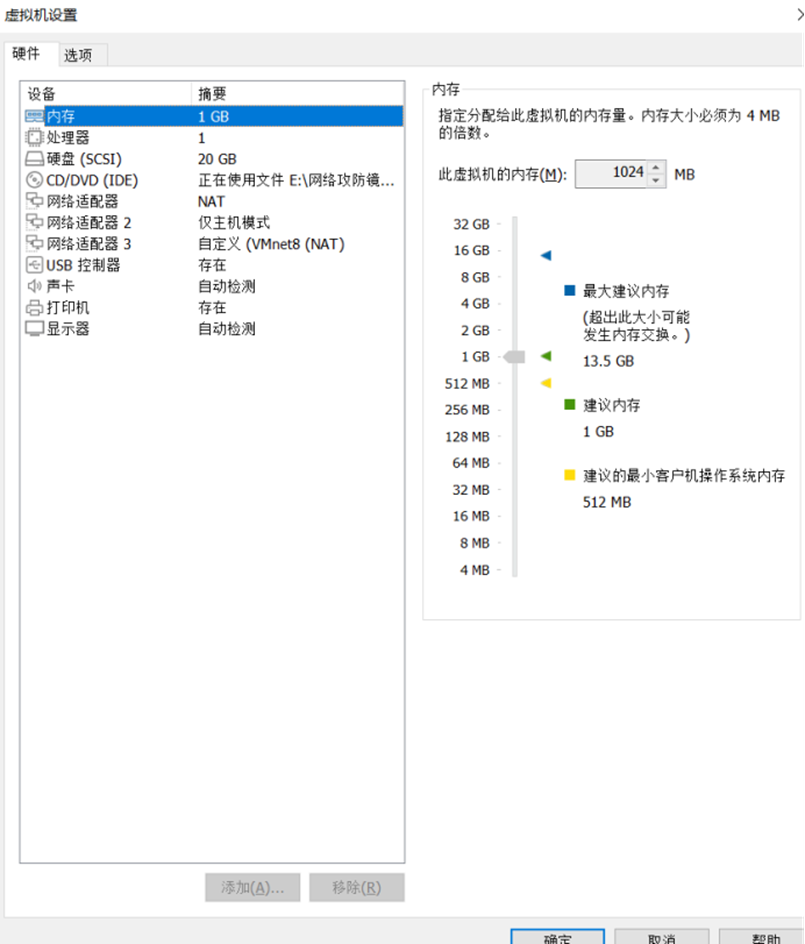

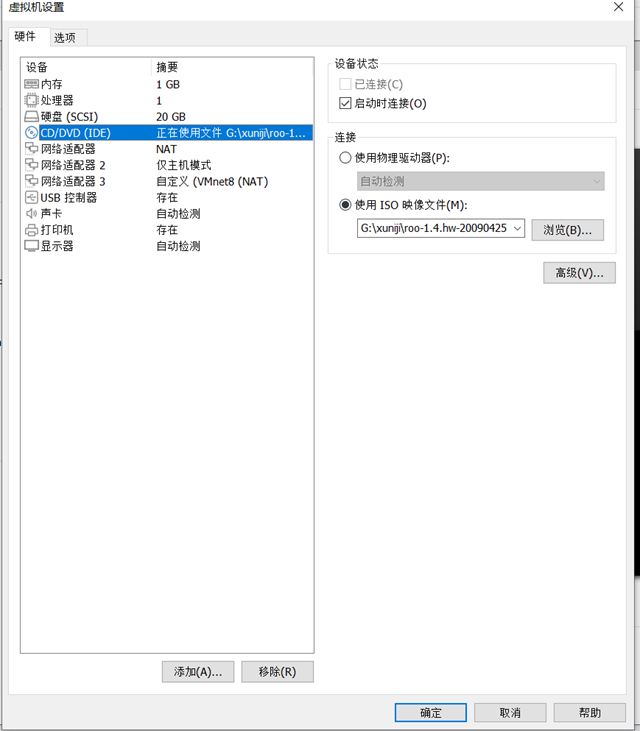

刚配置完成,需要进行相关硬件设置,截图如下。

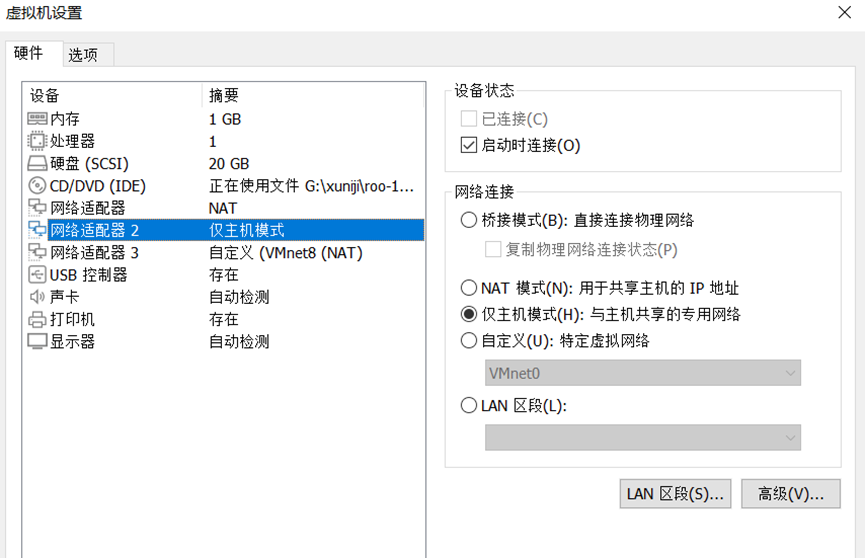

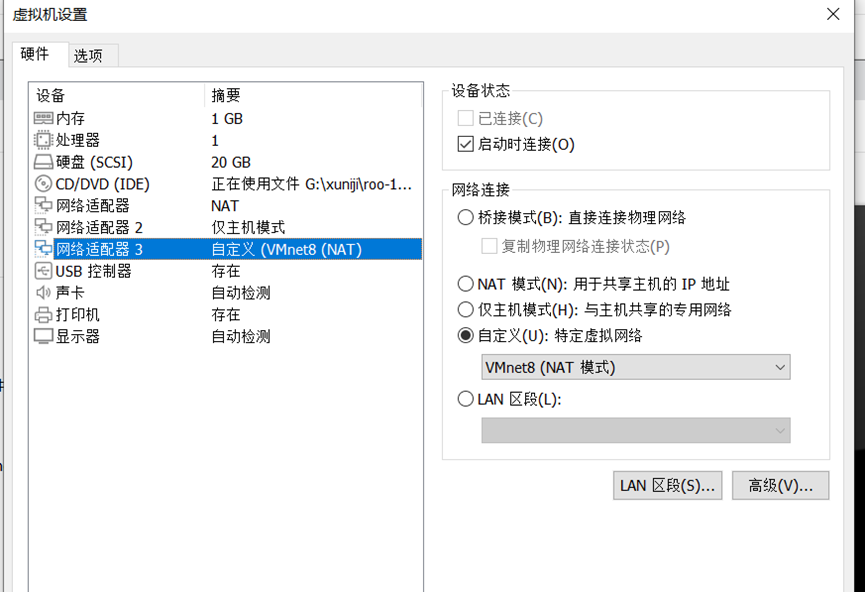

先添加开机安装使用的镜像,之后添加两个网卡(适配器2、适配器3)

两个网卡的配置如下:

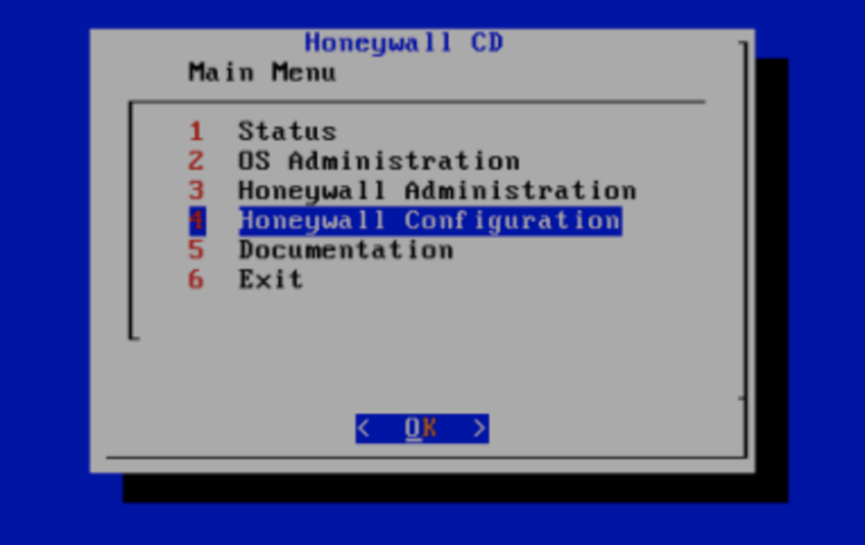

开启虚拟机进入蜜罐页面:登录账号roo , 密码honey

使用su -提权(有个空格)密码honey

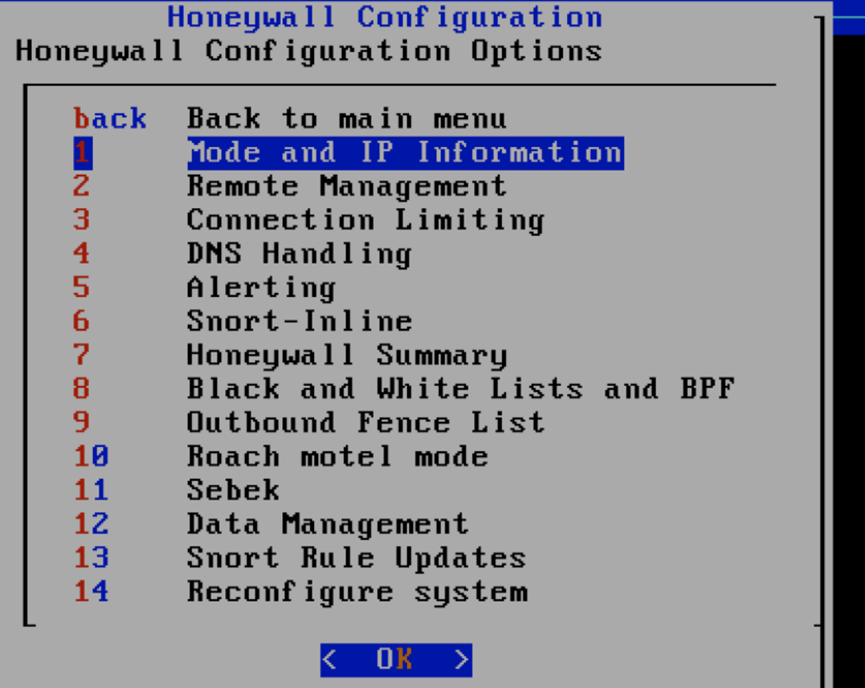

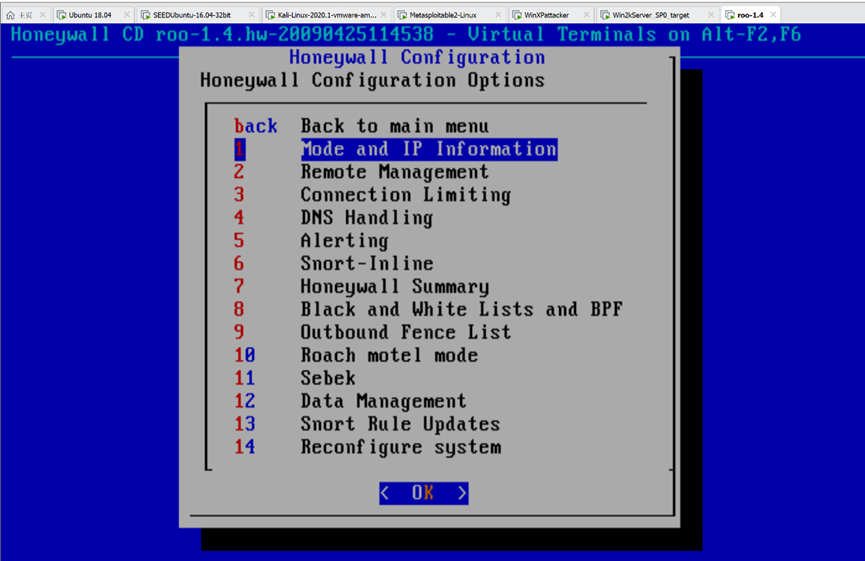

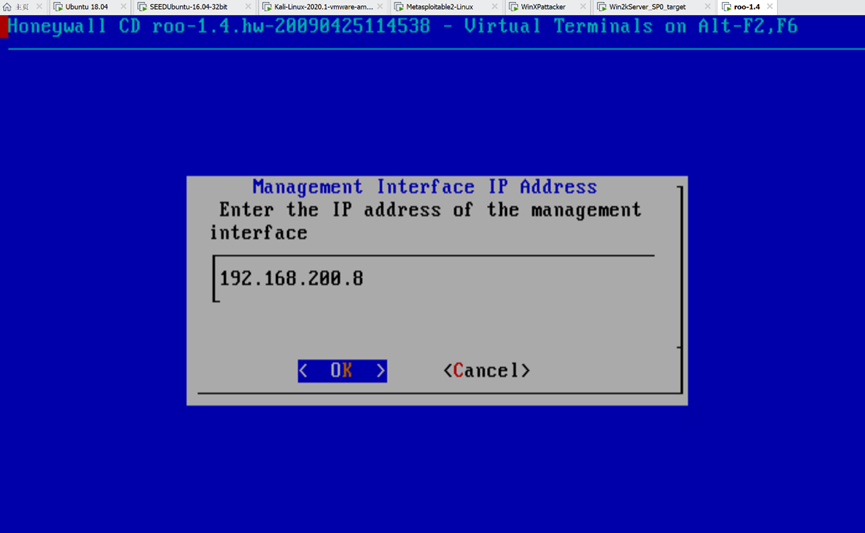

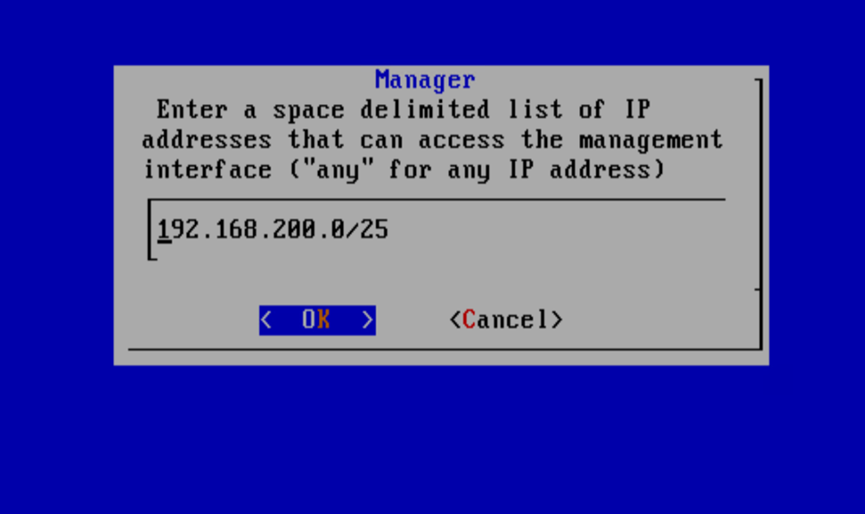

蜜罐网关配置:

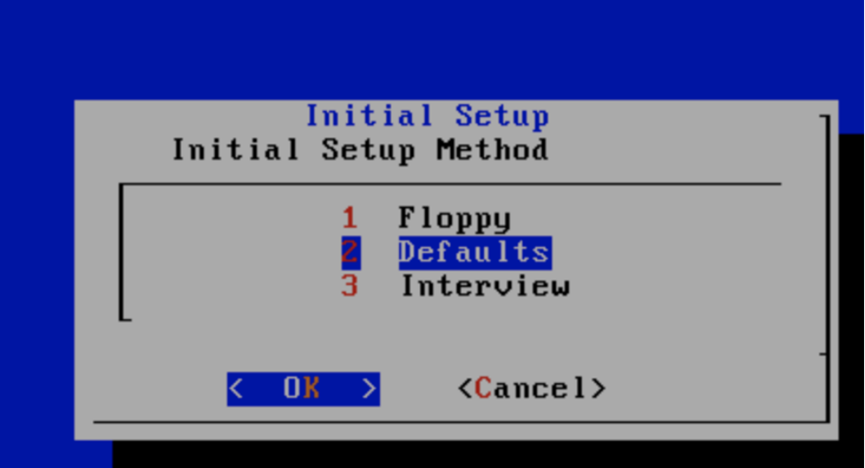

在第一次进入honeywall config的时候,应该要进行初始化设置选择default就行

蜜罐信息配置:

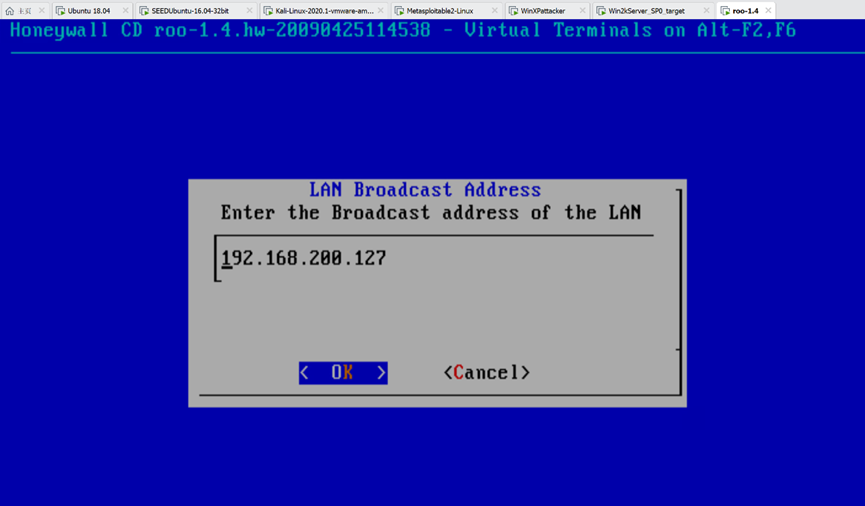

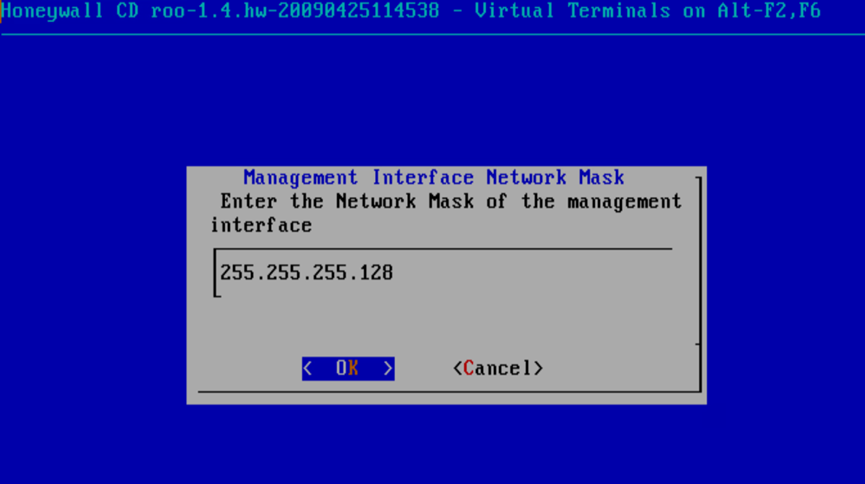

之后我们设置子网掩码:

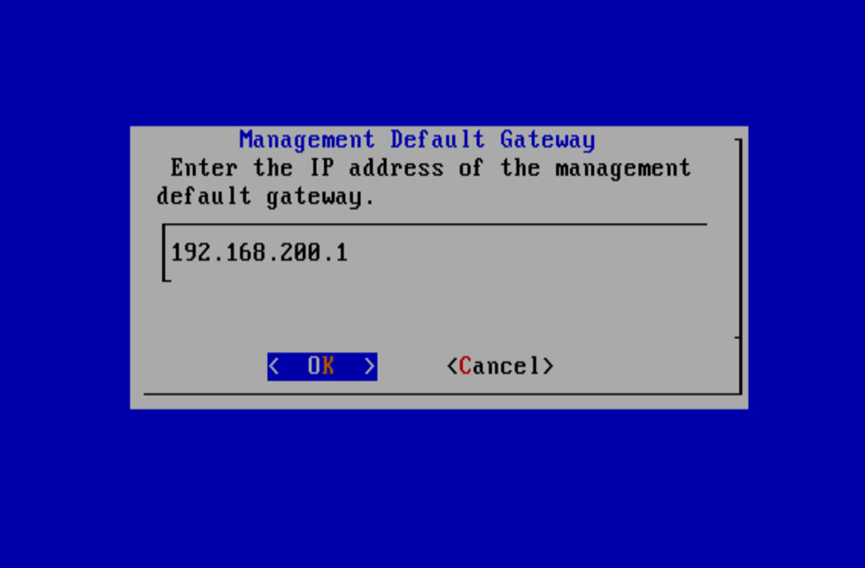

再设置网关:

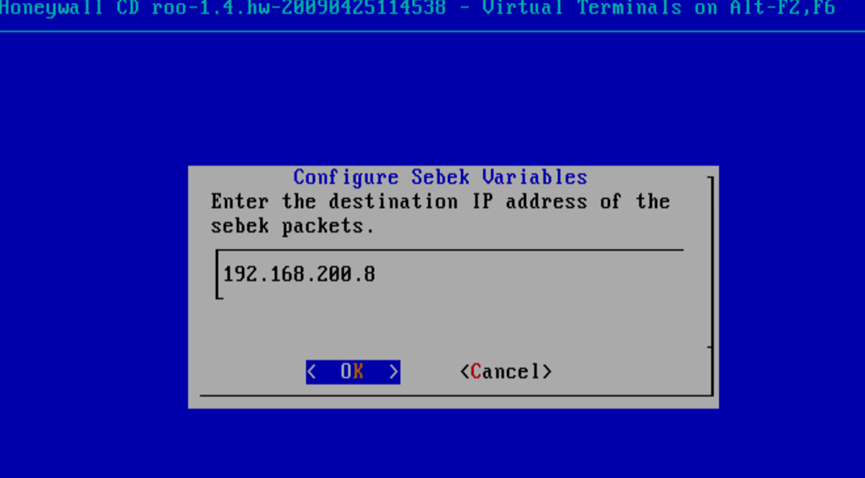

Sebek 服务器端配置:

先回到主界面,选择HoneyWall Configuration,选择Sebek, Sebek IP地址为:

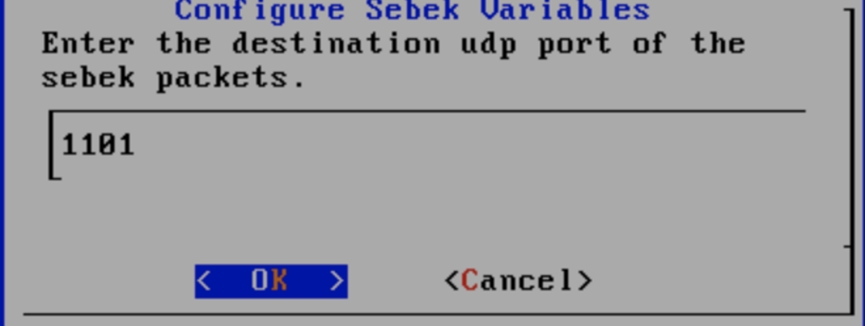

目标端口默认1101即可,然后选Drop

1.6 实践环节

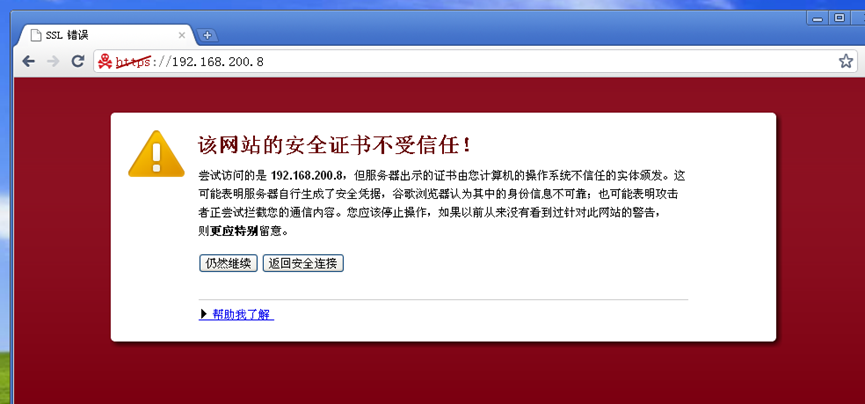

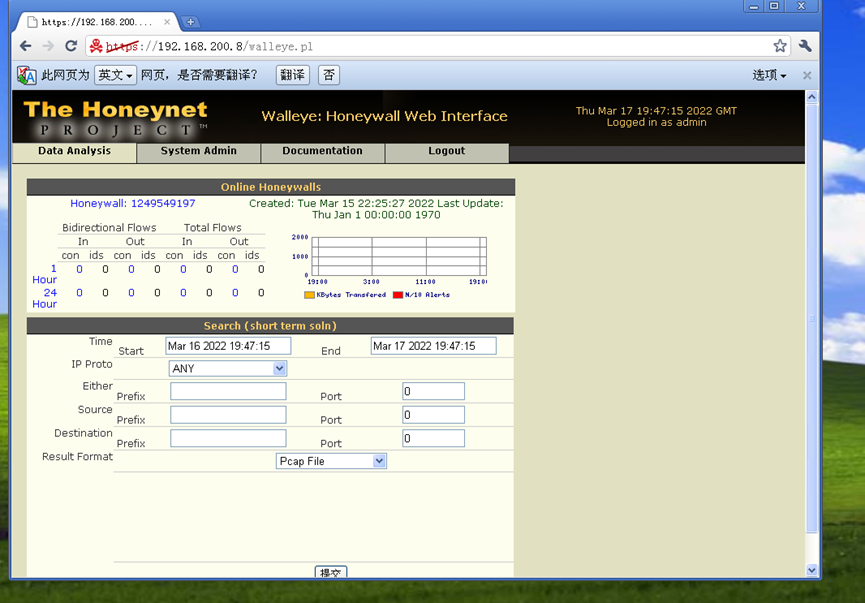

现在回到上面已经配置完成的WindowsAttacker中,浏览器打开https://192.168.200.8(提示证书过期存在风险,无视即可)

之后进行攻击测试, 首先切换到honey中,通过su -提权,运行命令tcpdump -i eth0 icmp

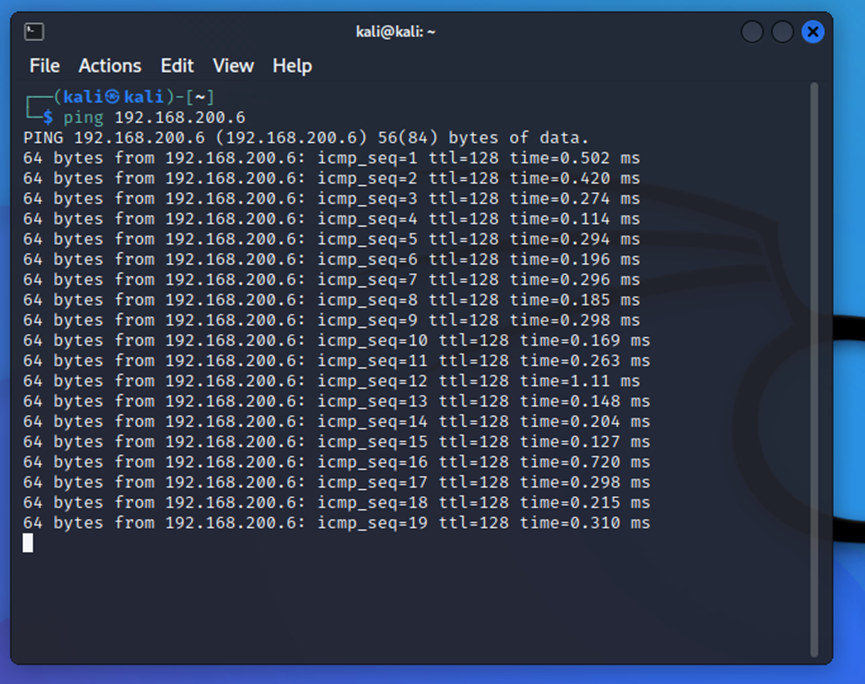

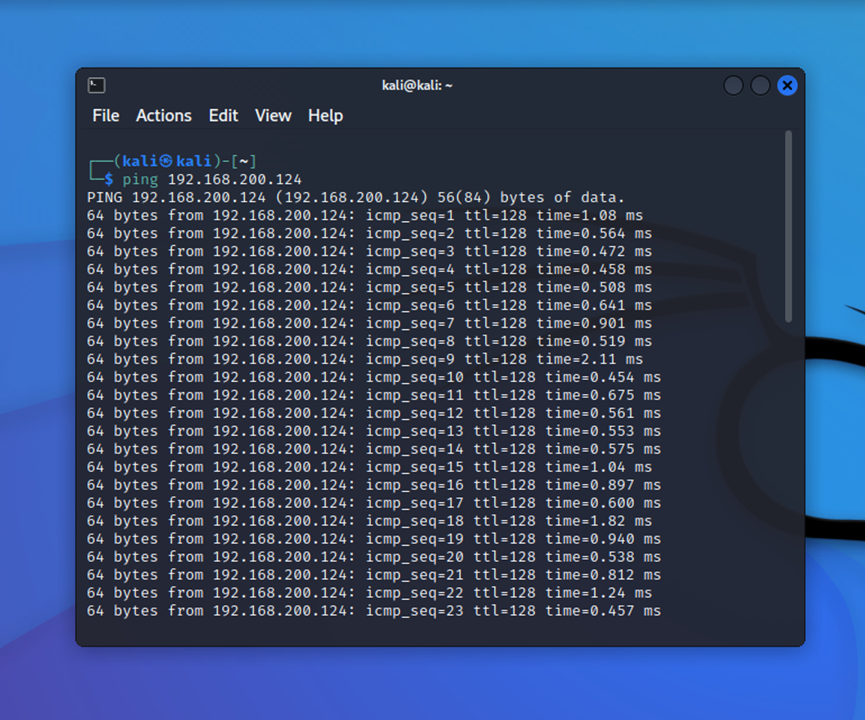

再去Kali中,用它来ping

Kali ping XPattackers

Kali ping win2ksever

可以看到网桥的功能正常。

2.学习中遇到的问题及解决

1、 刚开始时在资源包里找不到Kali虚拟机,

解决方法:去官网上自行下载最新版本

2、 配置蜜网的时候,按照视频去做,却未能得到正确结果

解决方法:发现自己在打命令时漏掉了空格,导致了错误。改正后已可以正常运行。

3.学习感悟

首先我觉得学习网络攻防,一定要耐心,要沉住气。出现错误时要仔细从头检查一遍,找出问题的所在,这样一定能克服困难。

视频虽然只有短短的十几分钟,但具体到每一步操作,却需要我们慢下来,仔仔细细的去编码;而且通过此次作业,提高了自己的动手能力。

4.参考资料

指导视频

https://www.cnblogs.com/sunmoyi/p/12432200.html#17-蜜罐网关安装

浙公网安备 33010602011771号

浙公网安备 33010602011771号