几种常见的DoS攻击

DoS为Denial of Service的简称,意思是拒绝服务。DoS攻击是一种使被攻击者无法正常提供服务的攻击。常见的攻击方式有以下几种类型:

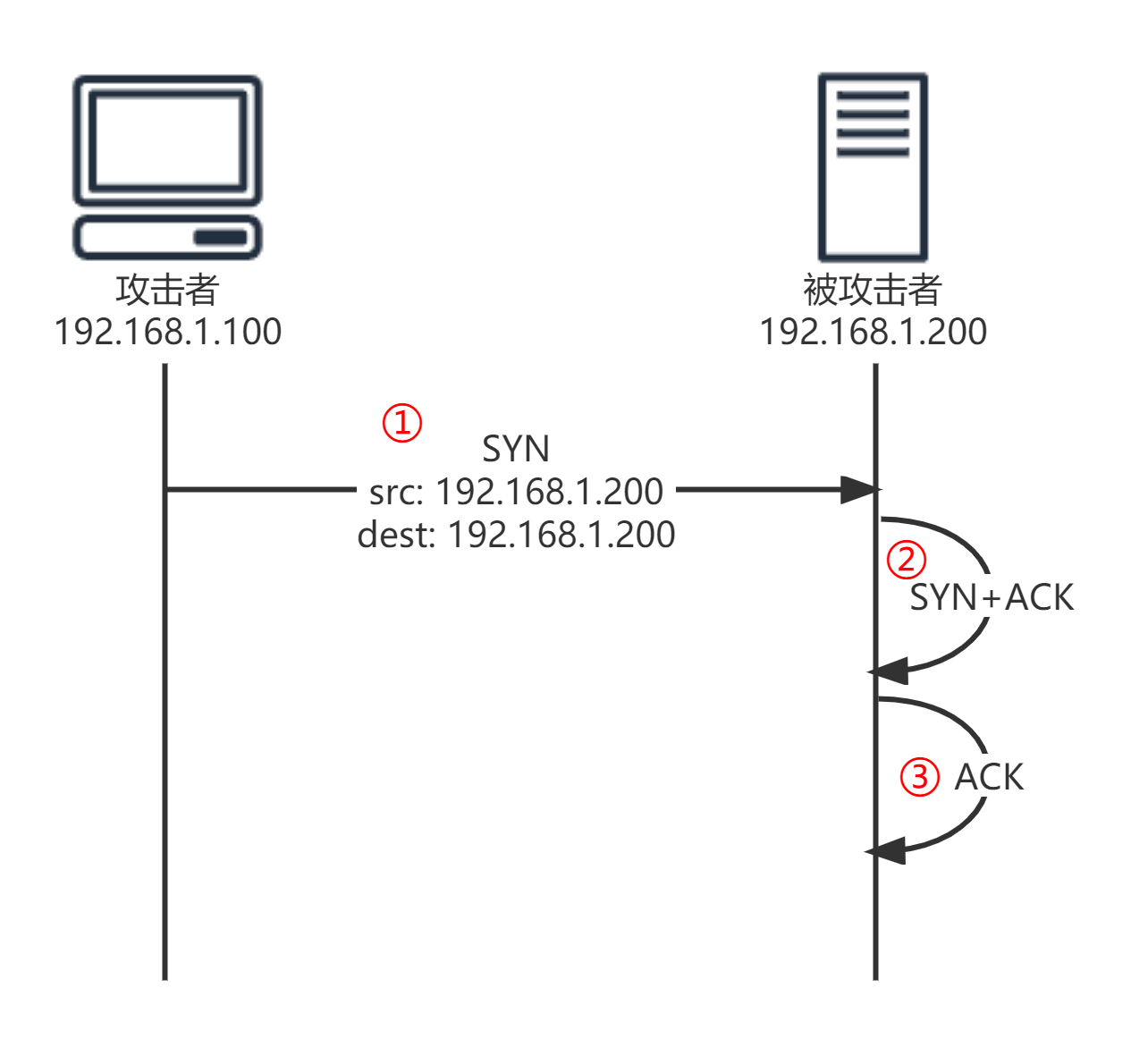

LAND

Local Area Network Denial attack,局域网拒绝服务攻击。攻击者构造了一个TCP SYN数据包,包中的源地址和目的地址都为被攻击主机的地址。被攻击的主机收到之后,就会给自己地址发一个SYN+ACK,接着又会给自己地址发一个ACK,创建了一个空连接并一直等待,直到这个连接超时。如果攻击者发送了大量的这种数据包,就会把被攻击主机的连接占满。

解决方案:

在防火墙或路由器配置规则,如果是源地址和目的地址相同,则丢弃掉

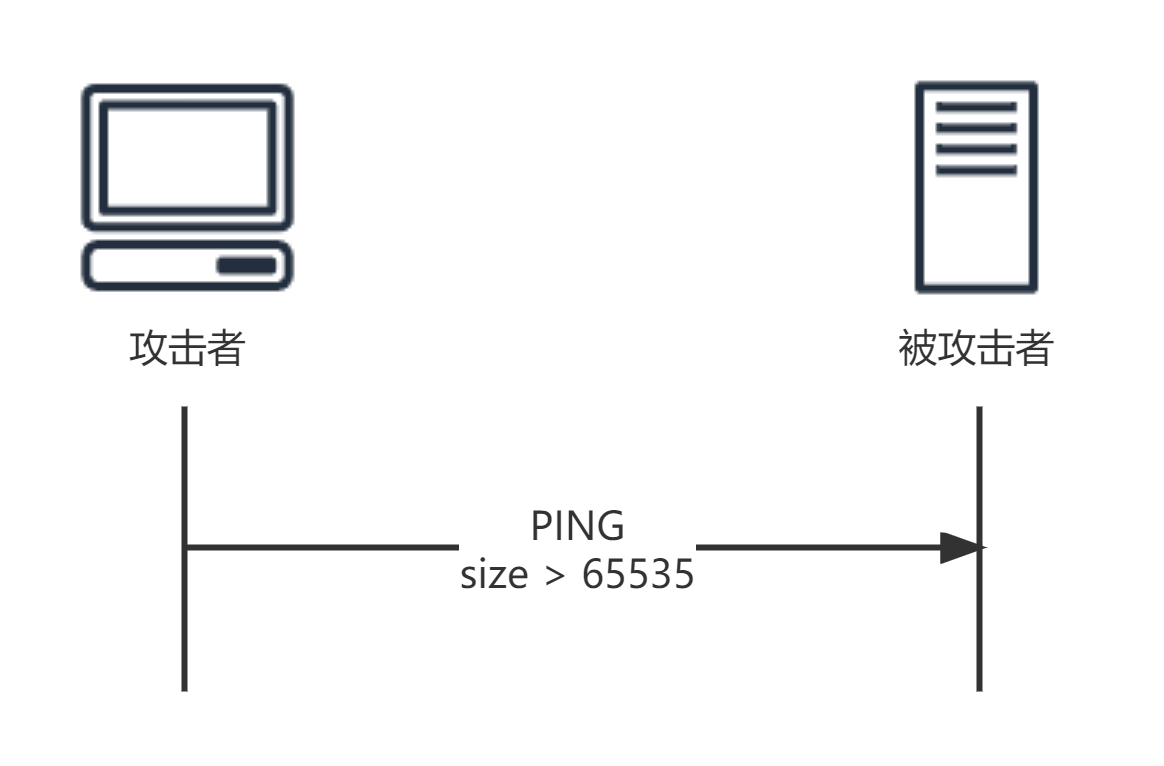

Ping of Death

IP4 ping数据包最大允许大小为65,535字节,攻击者可以发送超过65,635的ping包。被攻击者收到之后,会将数据包进行分段,当把这些数据包重组之后,可能会缓冲区溢出导致的死机、重启等现象。

解决方案:

对重组的数据包进行检查,同时创建一个足够大的缓冲区去处理超过最大大小的数据包。

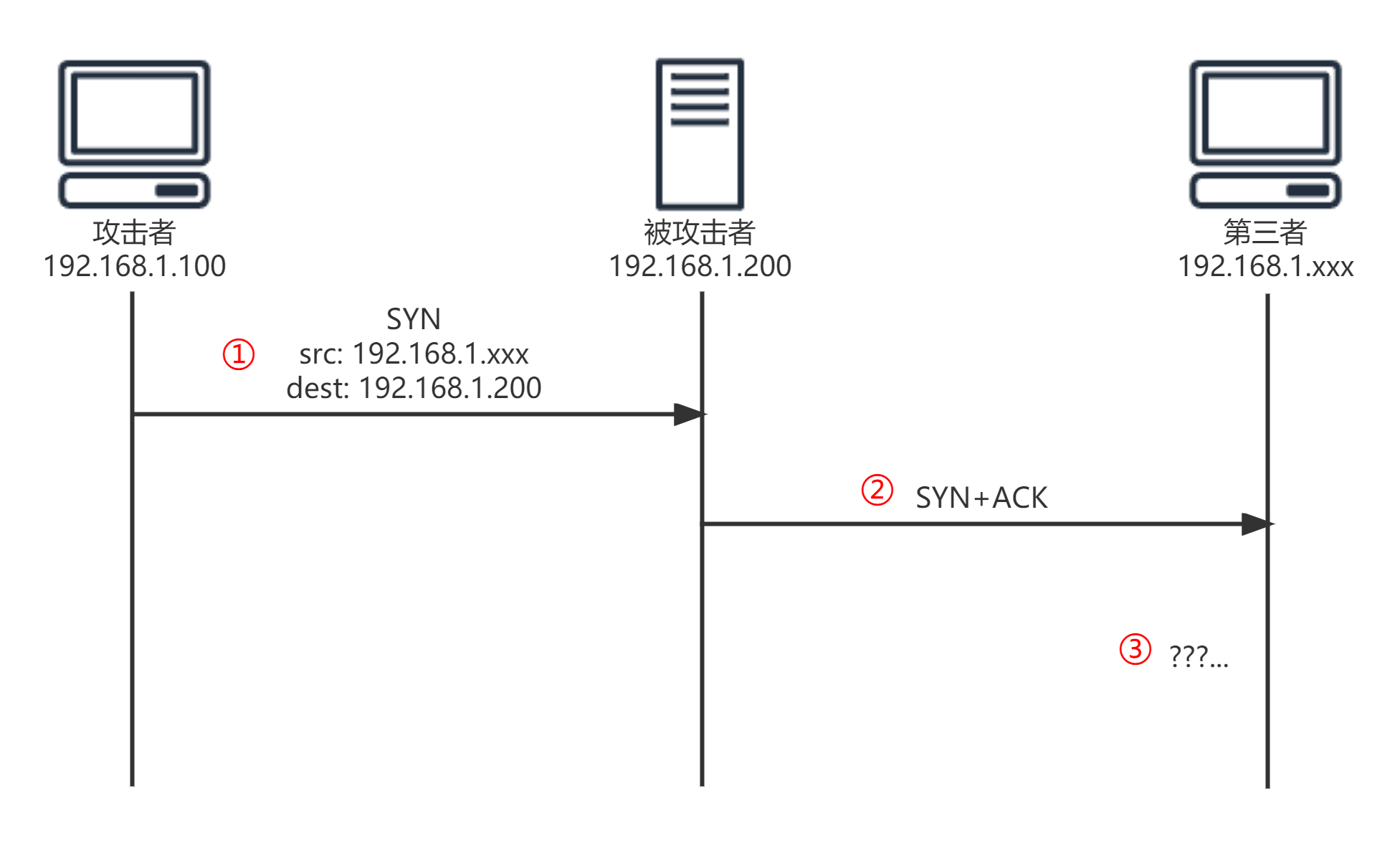

SYN Flooding

攻击者使用伪造的源地址去向被攻击主机发送SYN握手请求,被被攻击主机返回一个SYN+ACK,但是因为源地址是不存在的,所以收不到接下来的ACK消息,连接不会正常建立,会等待一段时间之后超时。如果攻击者发送了大量的这种SYN请求,就会导致被攻击主机创建了大量的TCB队列,导致其它正常请求无法建立。

解决方案:

使用SYN cookie机制,这种机制的原理是:

(1)只收到SYN之后,不分配资源,只有收到最终的ACK之后才分配资源;

(2)服务器收到SYN之后,根据服务器自身的一个密钥+SYN包中的部分信息(IP、端口和序列号)计算出返回的SYN+ACK中的序列号,这个序列号是攻击者无法计算出来的,因为攻击者不知道服务器的密钥。因此攻击者最终无法发送正确的ACK消息,这样就会保证不会分配服务器资源。

ICMP Redirection

攻击者伪装成路由器,向被攻击主机发送ICMP重定向报文,被攻击主机会更新自己的路由表,下次访问某个地址的时候,就会将请求发送给攻击者,攻击者这样就截取到了被攻击主机的信息。

解决方案:

可以在路由器或防火墙上关闭ICMP重定向功能,或者直接过滤掉ICMP包

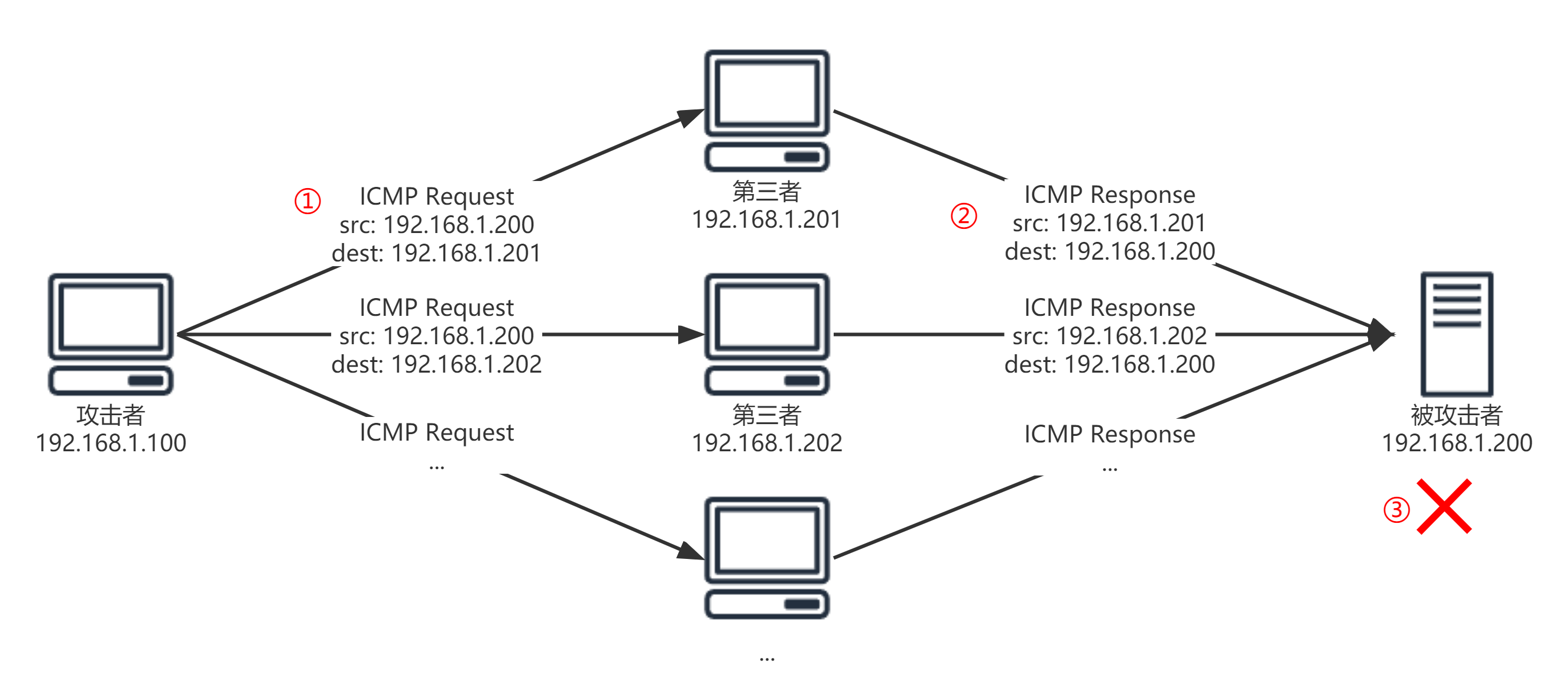

Smurf攻击

攻击者伪造成被攻击主机的IP向其它不同的主机发送ICMP请求,收到ICMP请求的这些主机就会把请求全部到返回给被攻击主机,导致其资源占满。

解决方案:

在交换机上对ICMP消息进行限流,超过一定阈值就进行丢弃处理

Winnuke

windows系统的139端口是给NetBIOS用的,用于局域网主机之间的通信。如果往139端口发送一个URG位为1的请求,会导致windows系统出现蓝屏。

解决方案:

判断URG位是否为1,或者是在防火墙或路由器设备上对这类报文进行过滤

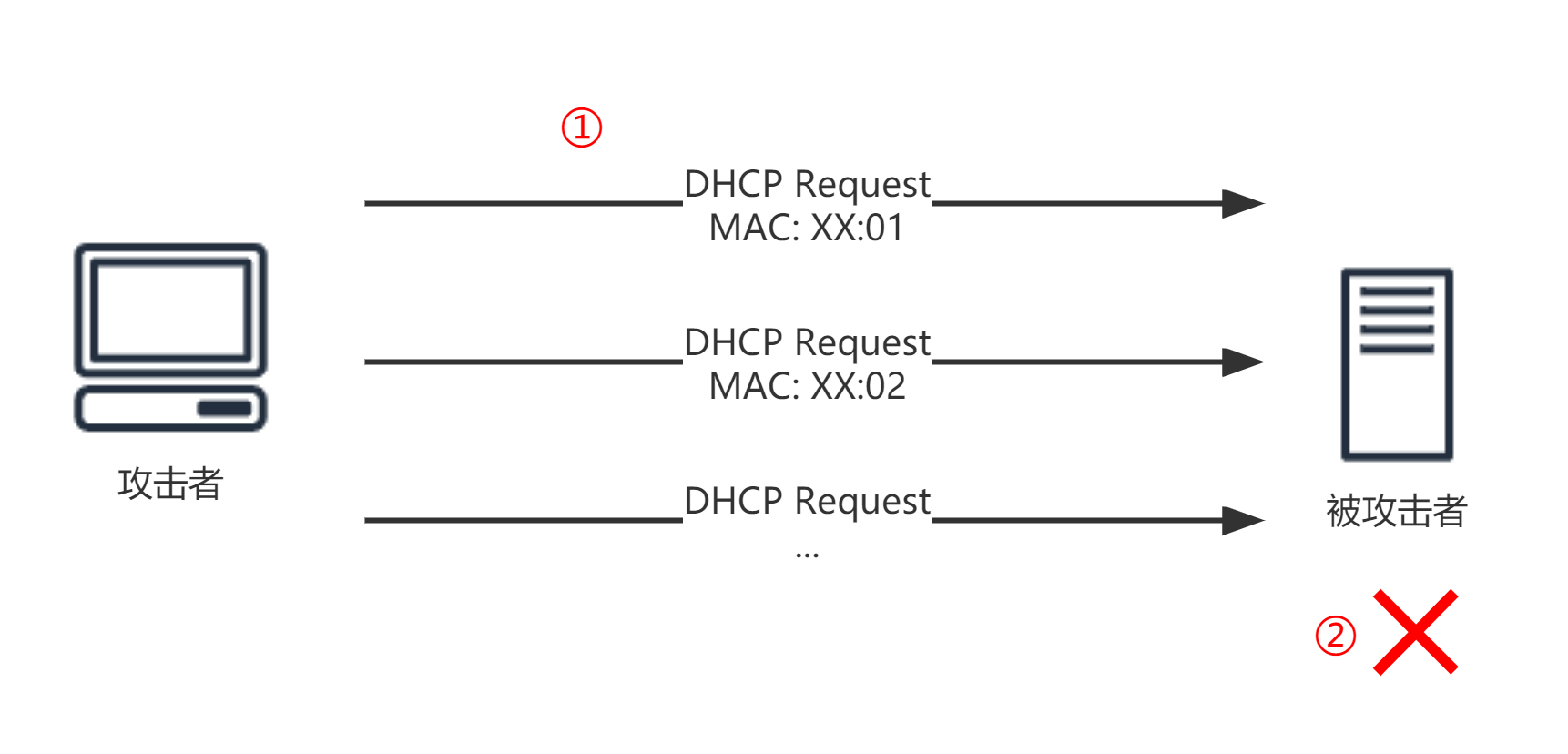

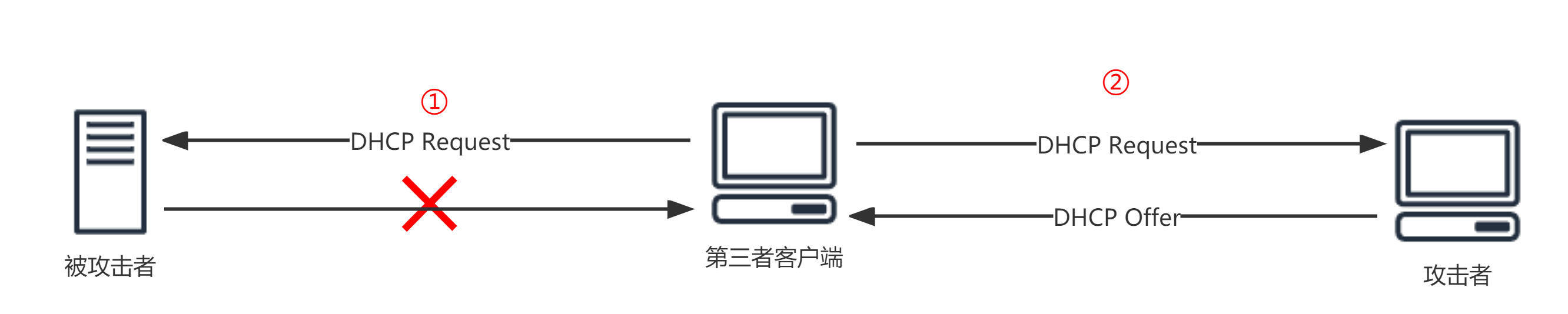

DHCP Flood

(1)攻击者使用大量伪造的MAC地址向DHCP服务器发起请求来获取IP地址,最终将DHCP服务器的地址池耗尽

(2)当DHCP服务器收到大量请求导致无法处理新的请求时,攻击者又将自己伪造成DHCP服务器给其它主机分配地址。这时,包括网关、DNS服务器等信息,都是由攻击者伪造的,这样的话其它主机访问的网站就会被攻击者替换成了钓鱼网站

解决方案:

(1)在交换机上开启DHCP snooping,只允许真实的DHCP服务器发送DHCP Offer报文;

(2)设置DHCP请求报警功能,请求超过一定阈值,就发送报警,并丢弃掉新的DHCP请求

ARP Flood

攻击者使用不同的<mac,ip>地址对发送大量的ARP报文,最终导致交换机的ARP表溢出

解决方案:

(1)交换机上对IP和MAC进行绑定,如果发现不一致的报文,则丢弃

(2)在DHCP服务器上记录分配的IP和MAC绑定关系,如果发现不一致的报文,则丢弃

(3)ARP限速,如果某段时间某个端口发送了大量的ARP报文,则将此端口屏蔽

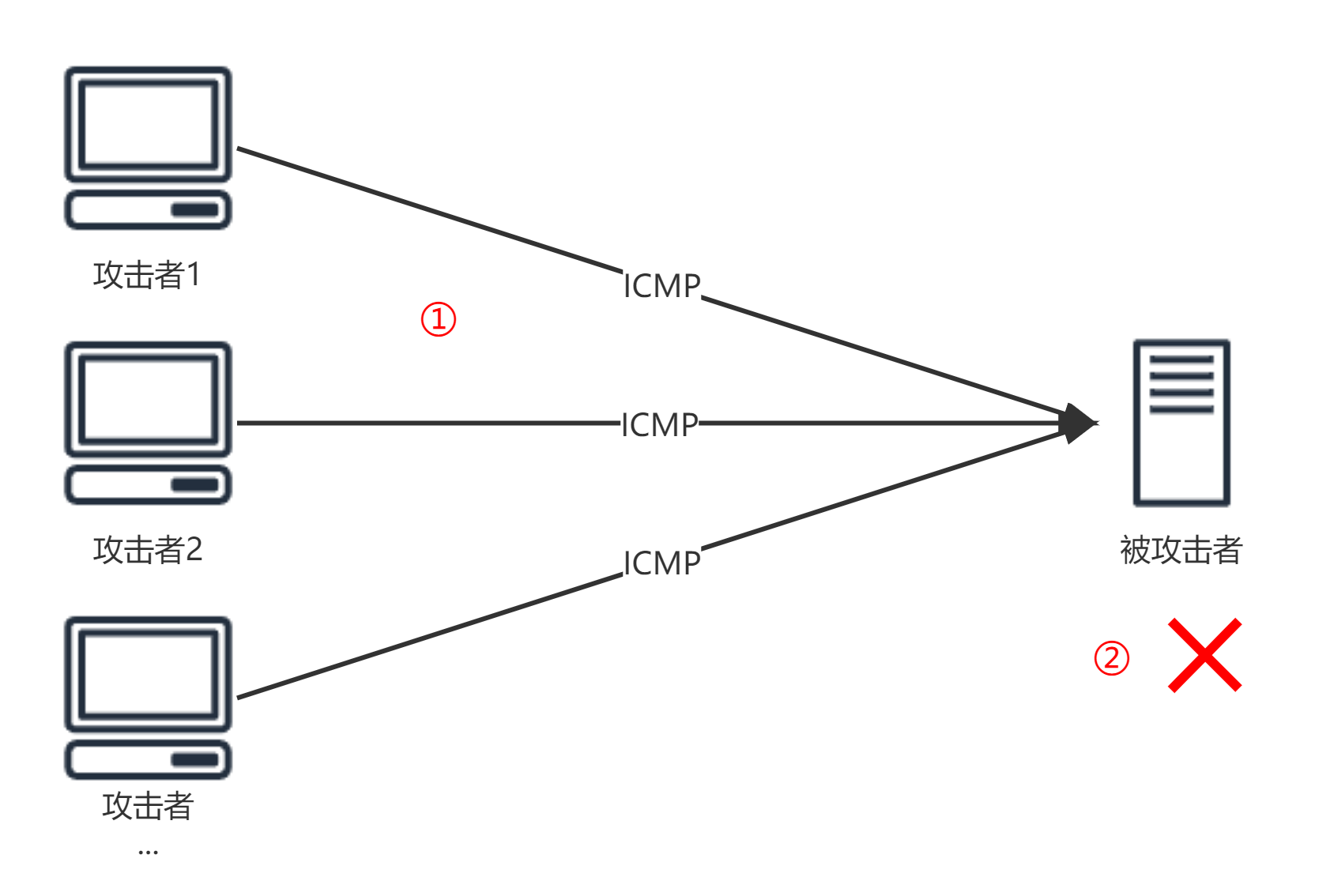

ICMP Flood

用一台或多台攻击主机向被攻击主机发送大量的ICMP请求,将被攻击主机资源占满

解决方案:

在交换机上对ICMP消息进行限流,超过一定阈值就进行丢弃处理

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构