LDAP学习总结

一、简介:

LDAP(Light Directory Access Portocol),它是基于X.500标准的轻量级目录访问协议。目录是一个为查询、浏览和搜索而优化的数据库,它成树状结构组织数据,类似文件目录一样。

目录数据库和关系数据库不同,它有优异的读性能,但写性能差,并且没有事务处理、回滚等复杂功能,不适于存储修改频繁的数据。所以目录天生是用来查询的,就好象它的名字一样。

LDAP目录服务是由目录数据库和一套访问协议组成的系统。

LDAP是开放的Internet标准,支持跨平台的Internet协议,在业界中得到广泛认可的,并且市场上或者开源社区上的大多产品都加入了对LDAP的支持,因此对于这类系统,不需单独定制,只需要通过LDAP做简单的配置就可以与服务器做认证交互。“简单粗暴”,可以大大降低重复开发和对接的成本。

常用的GUI管理工具有:phpLDAPadmin, LDAPAdmin, Softerra LDAP Administrator, Ldap Browser/Editor, Apache Directory Studio, jXplorer;

1、目录概念:

(1) 目录树:在一个目录服务系统中,整个目录信息集可以表示为一个目录信息树,树中的每个节点是一个条目。

(2) 条目:每个条目就是一条记录,每个条目有自己的唯一可区别的名称(DN)。

(3) 对象类:与某个实体类型对应的一组属性,对象类是可以继承的,这样父类的必须属性也会被继承下来。

(4) 属性:描述条目的某个方面的信息,一个属性由一个属性类型和一个或多个属性值组成,属性有必须属性和非必须属性。

2、关键字:

|

序号 |

关键字 |

英文全称 |

含义 |

|

1 |

dc |

Domain Component |

域名的部分,其格式是将完整的域名分成几部分,如域名为example.com变成dc=example,dc=com(一条记录的所属位置) |

|

2 |

uid |

User Id |

用户ID |

|

3 |

ou |

Organization Unit |

组织单位,组织单位可以包含其他各种对象(包括其他组织单元),如“oa组”(一条记录的所属组织) |

|

4 |

cn |

Common Name |

公共名称 |

|

5 |

sn |

Surname |

姓,如“许” |

|

6 |

dn |

Distinguished Name |

一条记录的唯一标识,也即全路径名,比如“cn=songtao.xu,ou=oa,dc=example,dc=com” |

|

7 |

rdn |

Relative dn |

相对辨别名,类似于文件系统中的相对路径,它是与目录树结构无关的部分,如“uid=tom”或“cn= Thomas Johansson” |

(1) LDAP中的命名模型,也即LDAP中的条目定位方式。在LDAP中的每个条目均有自己的DN。DN是改条目在整个树中的唯一名称标识,如同文件系统中,带路径的文件名就是DN。

(2) LDAP中共有四类10种操作:查询类操作,如搜索、比较;更新类操作,如添加删除修改条目;认证类操作,如绑定解除绑定;其他操作,如放弃和扩展操作。除了扩展操作,其他9种均为LDAP的标准操作;扩展操作是LDAP中为了增加新的功能,提供的一种标准的扩展框架。

(3) LDAP中的安全模型主要通过身份认证、安全通道和访问控制来实现。

3、LDAP组织数据的方式:

二、服务端配置:

1、下载安装包并安装:

(1) 下载安装ApacheDS服务器:http://directory.apache.org/apacheds/

(2) 下载安装ApacheDirectoryStudio:http://directory.apache.org/studio/

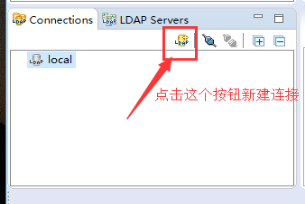

2、启动ApacheDirectoryStudio,点击“new connection”新建连接:

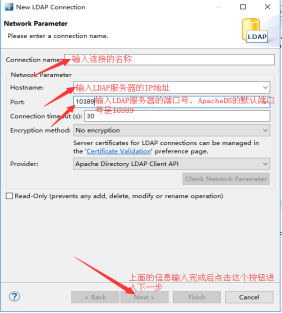

3、在弹出的窗口中输入相关连接信息,然后点击“Next”:

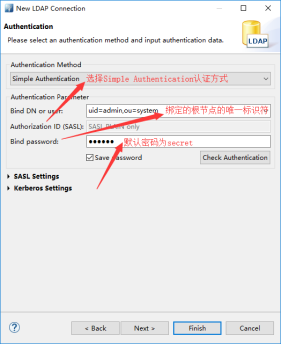

4、在下一步的窗口中输入绑定根节点的认证信息:

信息输入完成后可以点击“check Authentication”检查下是否能通过验证,如果失败则说明信息有误,需要返回修改,如果验证成功则点击“Finish”按钮完成配置,此时可以看到刚刚建立的连接;

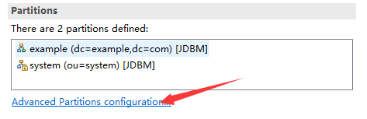

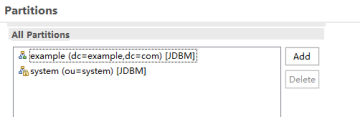

5、新增domain:双击刚才建立的连接即可打开这个连接,在连接上点击右键,在右键菜单上选择“open configuration”,在配置界面中点击“Advanced Partitions configuration”进入domain编辑界面,然后在这里可以增加编辑删除domain;

6、增加编辑删除domain之后,需要到服务中找到ApacheDS服务,先停止,然后再运行,再次打开连接才可以看到配置生效;

7、建立机构节点:

在domain节点“example”上点击右键,在右键菜单中选择“new Entry”,在“available object class”中输入“organizationalUnit”,然后将其添加到右边的列表中,然后进入下一步;

在接下来的一步中输入Org节点的RDN信息:

8、建立人员节点:

在刚刚建立的org节点上点击右键,在右键菜单中选择“new Entry”,在“available object class”中输入“person”,然后将其添加到右边的列表中,然后进入下一步;

在下一步中输入人员的RDN信息:

9、在刚才建立的person节点的属性表中右键,在右键菜单中选择“new Attribute”新建属性“userPassword”,然后可以在这里设置密码,我这里设置密码为“111111”;

三、客户端登陆认证:

1 private static final String LDAP_URL = "ldap://127.0.0.1:10389/"; 2 private static final String PASSWORD = "111111"; 3 private static final String DC = "DC=example,DC=com"; 4 private static final String LDAP_PRINCIPAL = "CN=zhangsan,OU=公司名称,DC=example,DC=com"; 5 private static final String LDAP_FACTORY = "com.sun.jndi.ldap.LdapCtxFactory"; 6 private static Control[] connCtls = null; 7 8 private static LdapContext getLdapContext() { 9 LdapContext ctx = null; 10 Hashtable env = new Hashtable(); 11 //导入提供者 12 env.put(Context.INITIAL_CONTEXT_FACTORY, LDAP_FACTORY); 13 //服务器地址 14 env.put(Context.PROVIDER_URL, LDAP_URL + DC); 15 //验证方式 16 env.put(Context.SECURITY_AUTHENTICATION, "simple"); 17 //账户 18 env.put(Context.SECURITY_PRINCIPAL, LDAP_PRINCIPAL); 19 //证书 20 env.put(Context.SECURITY_CREDENTIALS, PASSWORD); 21 try { 22 ctx = new InitialLdapContext(env, connCtls); 23 } catch (AuthenticationException e) { 24 throw new RuntimeException("ldap认证失败,请重新登录!", e); 25 } catch (NamingException err) { 26 throw new RuntimeException("ldap认证失败,请重新登录!", err); 27 } catch (Exception e) { 28 throw new RuntimeException("ldap认证失败,请重新登录!", e); 29 } 30 return ctx; 31 } 32 33 private static String searchDN(String account) { 34 LdapContext ctx = getLdapContext(); 35 if (ctx == null) { 36 return null; 37 } 38 /** 39 * 设置过滤条件 40 */ 41 String filter = "(cn=" + account + ")"; 42 SearchControls searchControls = new SearchControls(); 43 searchControls.setSearchScope(SearchControls.SUBTREE_SCOPE); 44 String userDN = new String(); 45 try { 46 NamingEnumeration<SearchResult> answer = ctx.search("", filter, searchControls); 47 while (answer != null && answer.hasMoreElements()) { 48 Object obj = answer.nextElement(); 49 if (obj instanceof SearchResult) { 50 SearchResult si = (SearchResult) obj; 51 userDN += si.getName(); 52 userDN += "," + DC; 53 } 54 } 55 } catch (Exception e) { 56 throw new RuntimeException("获取ldap dn失败,请重新登录!", e); 57 } finally { 58 closeCtx(ctx); 59 } 60 return userDN; 61 } 62 63 public static boolean validateEMailAccount(String id, String password) { 64 try { 65 String userDN = searchDN(id); 66 if ( userDN == null || "".equals(userDN)) { 67 return false; 68 } 69 if (password == null) { 70 return false; 71 } 72 Hashtable<String, String> env = new Hashtable<String, String>(); 73 //导入提供者 74 env.put(Context.INITIAL_CONTEXT_FACTORY, LDAP_FACTORY); 75 //服务器地址 76 env.put(Context.PROVIDER_URL, LDAP_URL + DC); 77 //验证方式 78 env.put(Context.SECURITY_AUTHENTICATION, "simple"); 79 //账户 80 env.put(Context.SECURITY_PRINCIPAL, userDN); 81 //证书 82 env.put(Context.SECURITY_CREDENTIALS, password); 83 DirContext context = new InitialDirContext(env); 84 closeCtx(context); 85 } catch (Exception e) { 86 return false; 87 } 88 89 return true; 90 } 91 92 private static void closeCtx(DirContext context) { 93 try { 94 context.close(); 95 } catch (Exception ex) { 96 } 97 }

四、参考资料:

https://blog.csdn.net/u011687117/article/details/42747265

https://www.jianshu.com/p/7e4d99f6baaf

https://www.cnblogs.com/wilburxu/p/9174353.html

https://www.cnblogs.com/yjd_hycf_space/p/7994597.html

https://www.cnblogs.com/haore147/p/7172184.html

参考书籍:《Linux_UNIX OpenLDAP实战指南 ,郭大勇著》, 《在windows下使用openLDAP做统一帐号认证》, 《LDAP使用手册》