VulnHub-SpyderSec: Challenge 靶场渗透测试

时间:2021.4.29

靶场信息:

地址:https://www.vulnhub.com/entry/spydersec-challenge,128/

发布日期:2015年9月4日

目标:得到root权限&找到flag.txt

一、信息收集

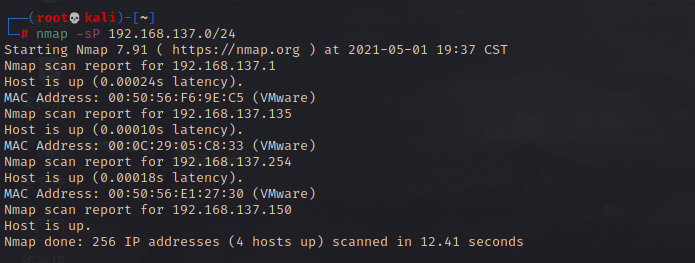

1、获取靶机IP地址

nmap -sP 192.168.137.0/24

由探测结果可知,靶机的IP为192.168.137.135

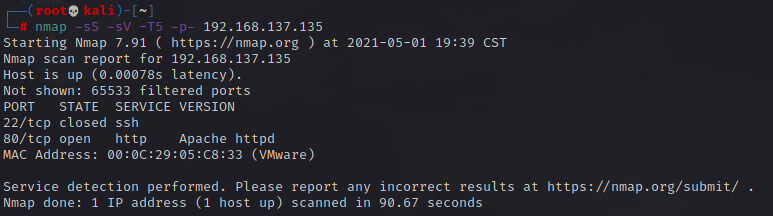

2、扫描开放的端口和服务

nmap -sS -sV -T5 -p- 192.168.137.135

得到开放的端口信息:

22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.2 (Ubuntu Linux; protocol 2.0)

3000/tcp open http Node.js Express framework

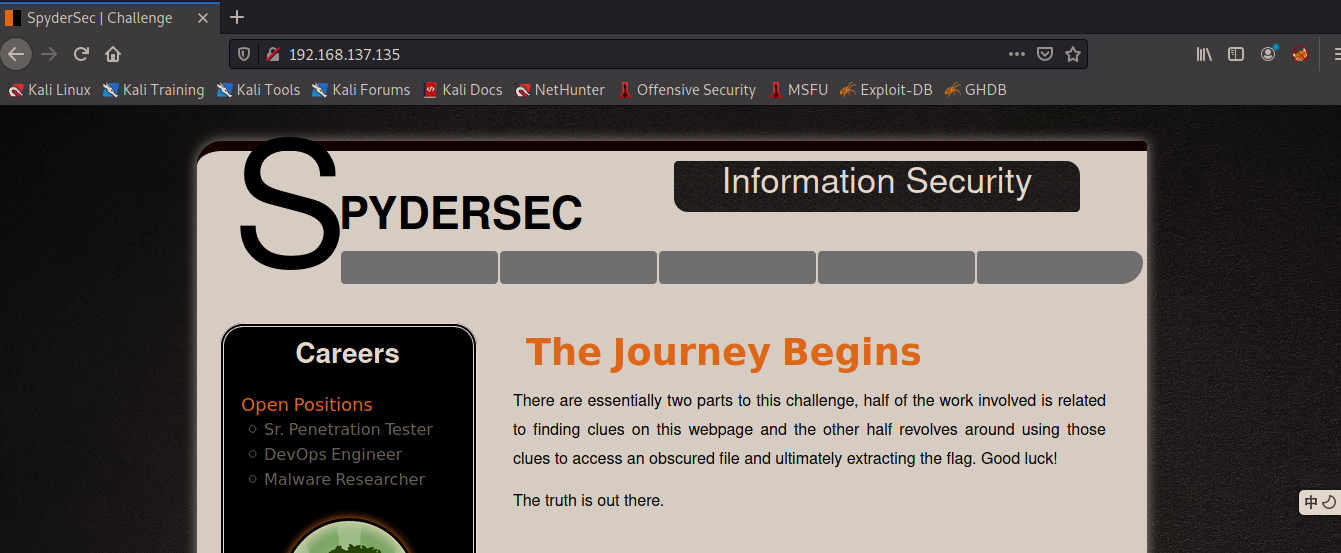

3、网站信息收集

访问3000端口

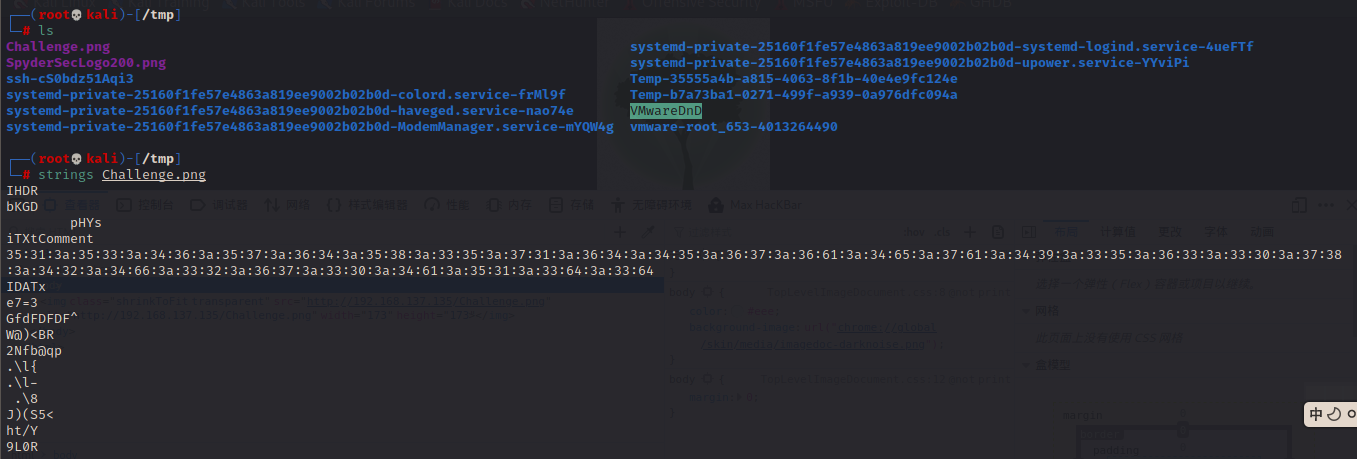

将页面中存在的两张图片下载下来,查看图片内容

得到一串十六进制字符串,我们进行转换得到

QSFWdX5qdEgjNzI5c0xBO2g0JQ==

转换后发现是base64编码,我们再进行解码得到

A!Vu~jtH#729sLA;h4%

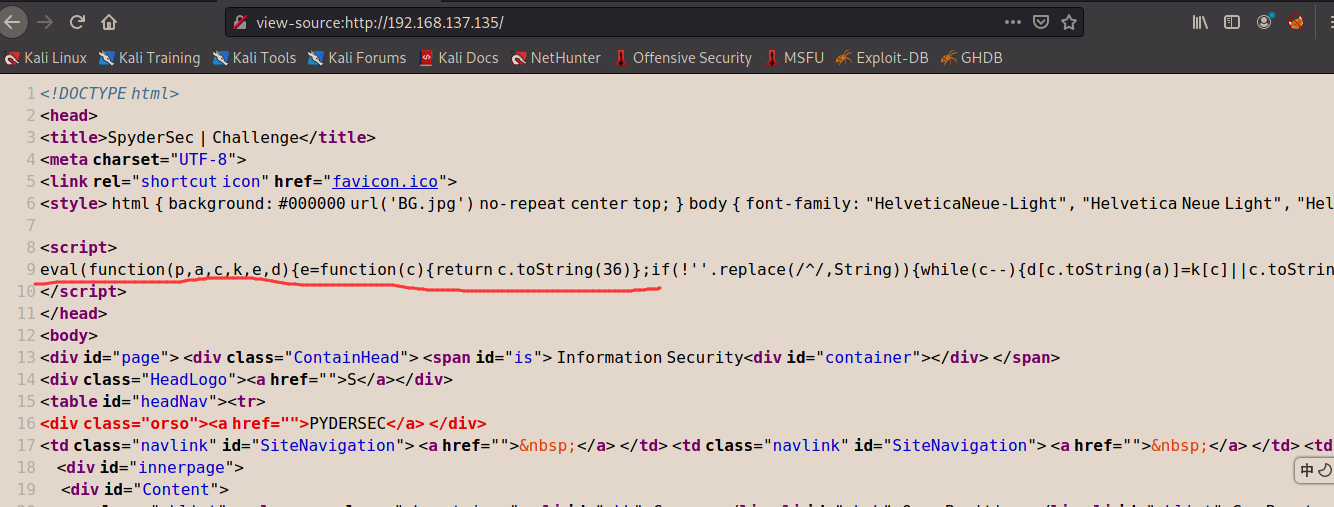

目前没有可用的地方,继续查找网站可用的信息,先查看源代码

发现eval函数,eval函数是可以隐藏代码,需要使用JavaScript解密工具解密一下

eval(function(p,a,c,k,e,d){e=function(c){return c.toString(36)};if(!''.replace(/^/,String)){while(c--){d[c.toString(a)]=k[c]||c.toString(a)}k=[function(e){return d[e]}];e=function(){return'\\w+'};c=1};while(c--){if(k[c]){p=p.replace(new RegExp('\\b'+e(c)+'\\b','g'),k[c])}}return p}('7:0:1:2:8:6:3:5:4:0:a:1:2:d:c:b:f:3:9:e',16,16,'6c|65|72|27|75|6d|28|61|74|29|64|62|66|2e|3b|69'.split('|'),0,{}))

可用使用在线网站进行解密 https://tool.lu/js?t=1437236514

61: 6c: 65: 72: 74: 28: 27: 6d: 75: 6c: 64: 65: 72: 2e: 66: 62: 69: 27: 29: 3b

同理转换为ASCII后得到

alert('mulder.fbi');

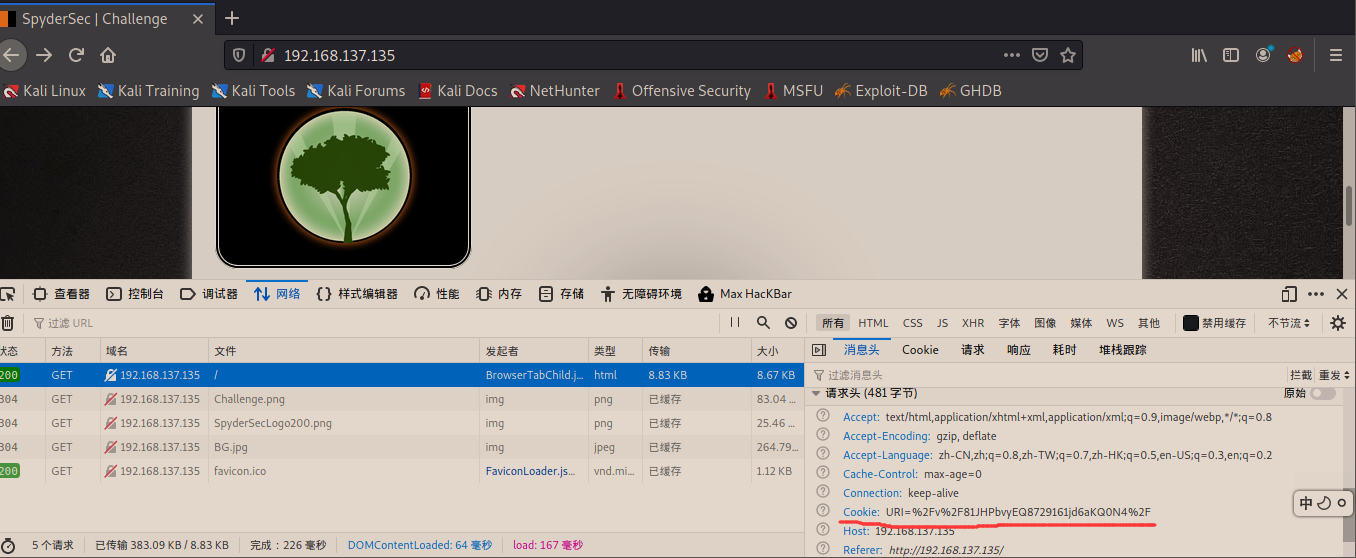

得到这个结果也就先是放着后面有用,在请求包中发现一个cookie

Cookie: URI=%2Fv%2F81JHPbvyEQ8729161jd6aKQ0N4%2F

将cookie中的值进行url解码得到

/v/81JHPbvyEQ8729161jd6aKQ0N4/

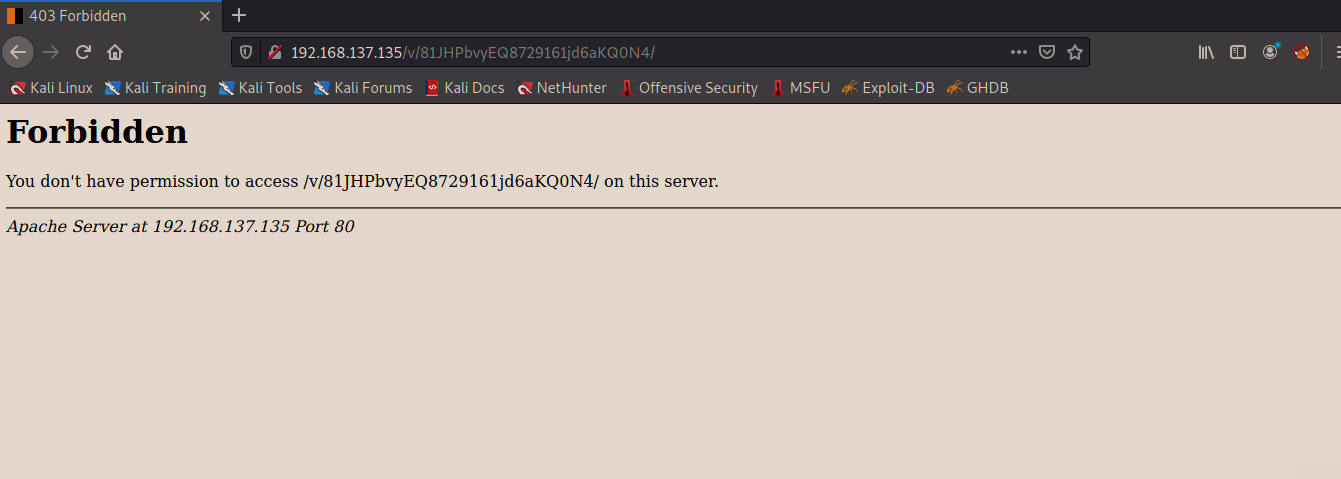

看格式应该是路径,拼接在url后面访问得到

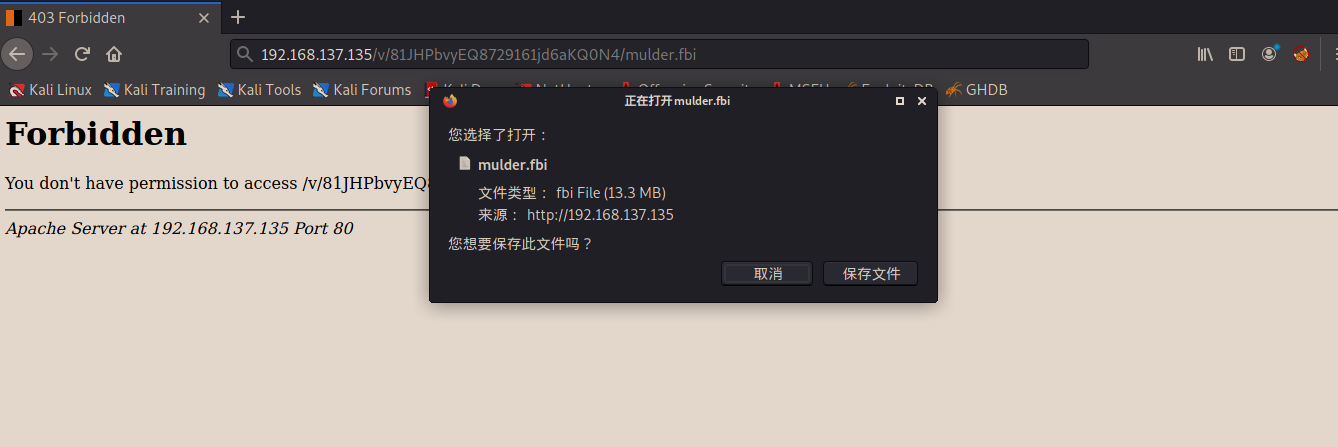

确实存在这段路径的资源,但是要权限,再拼接上上面发现的 alert('mulder.fbi'); 作为访问的文件路径看看

下载下来之后,打开是一段视频

观看了之后没得到明显的有用信息,可能有隐藏文件,参考:

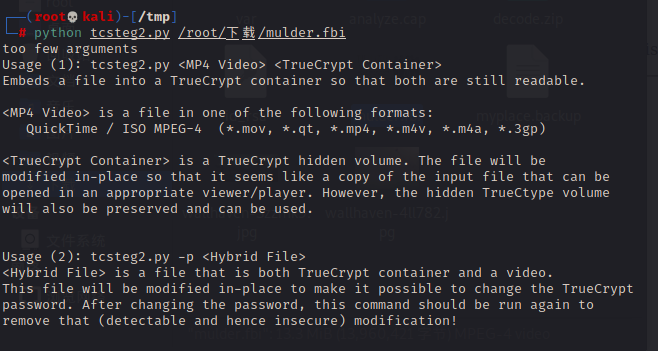

下载文件csteg2.py,然后执行判断是否为TrueCrypt加密的文件

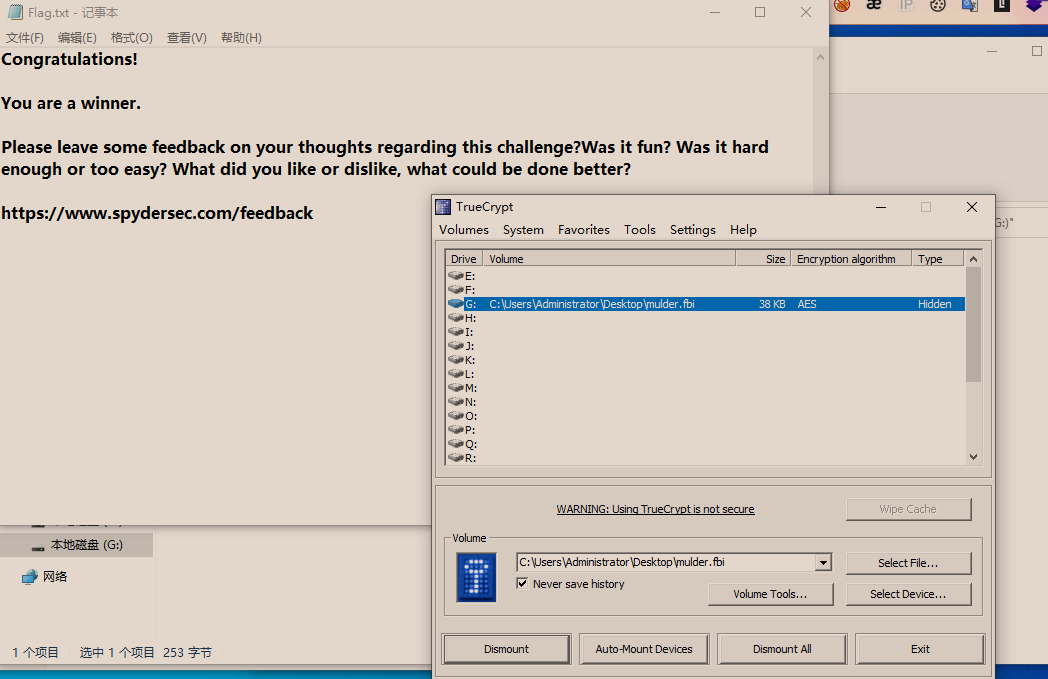

知道了存在TrueCrypt加密的文件,那就安装TrueCrypt,密码使用之前我们得到的 A!Vu~jtH#729sLA;h4%

然后就可以得到flag

趁着年轻,多学些

浙公网安备 33010602011771号

浙公网安备 33010602011771号