VulnHub-Lin.Security: 1 靶场渗透测试

时间:2021.3.14

靶场信息:

地址:https://www.vulnhub.com/entry/linsecurity-1,244/

发布日期:2018年7月11日

目标:得到root权限

一、信息收集

1、获取靶机IP地址

如果出现探测不到ip地址的情况,可以参考:

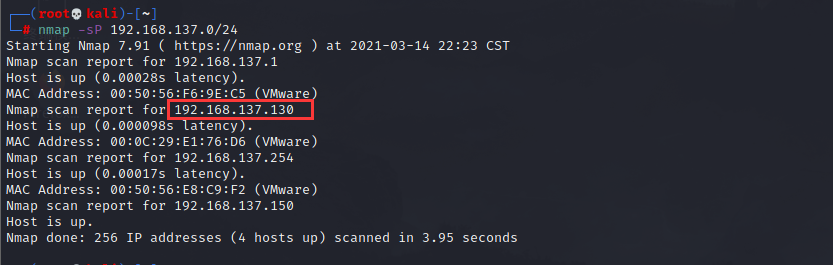

nmap -sP 192.168.137.0/24

由探测结果可知,靶机的IP为192.168.137.130

2、扫描开放的端口和服务

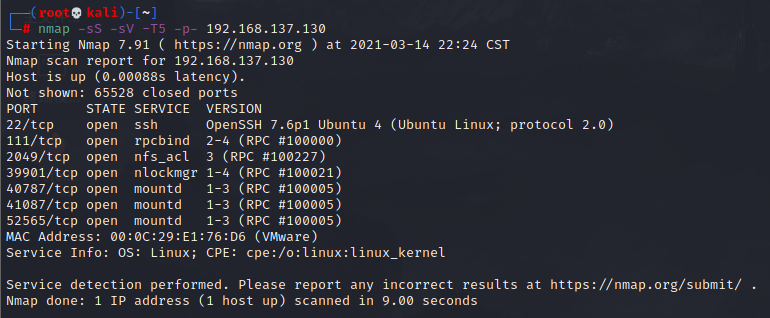

nmap -sS -sV -T5 -p- 192.168.137.130

22/tcp open ssh OpenSSH 7.6p1 Ubuntu 4 (Ubuntu Linux; protocol 2.0)

111/tcp open rpcbind 2-4 (RPC #100000)

2049/tcp open nfs_acl 3 (RPC #100227)

39901/tcp open nlockmgr 1-4 (RPC #100021)

40787/tcp open mountd 1-3 (RPC #100005)

41087/tcp open mountd 1-3 (RPC #100005)

52565/tcp open mountd 1-3 (RPC #100005)

靶机描述中给出了一个低权限的用户bob/secret,我们直接ssh登录

二、提权

方法一:sudo提权

这里发现有很多可以利用sudo提权,提权可以参考如下链接,很详细

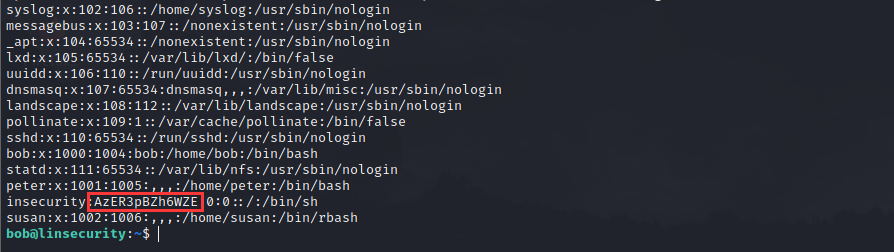

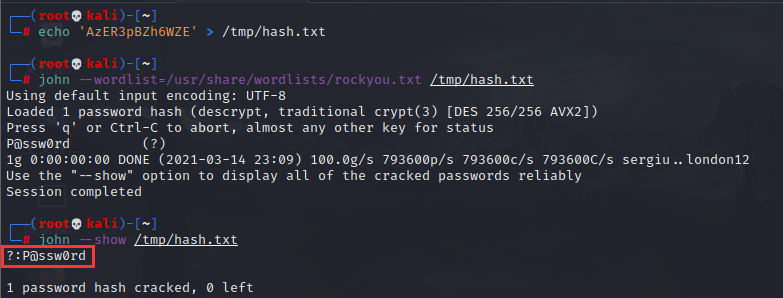

方法二:hash密码破解

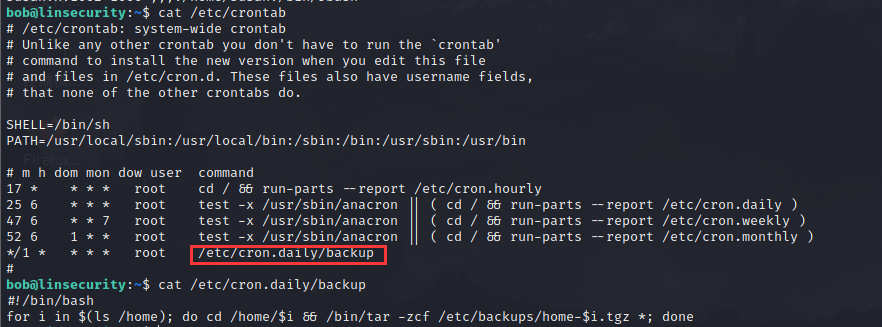

方法三:通配符提权

参考:

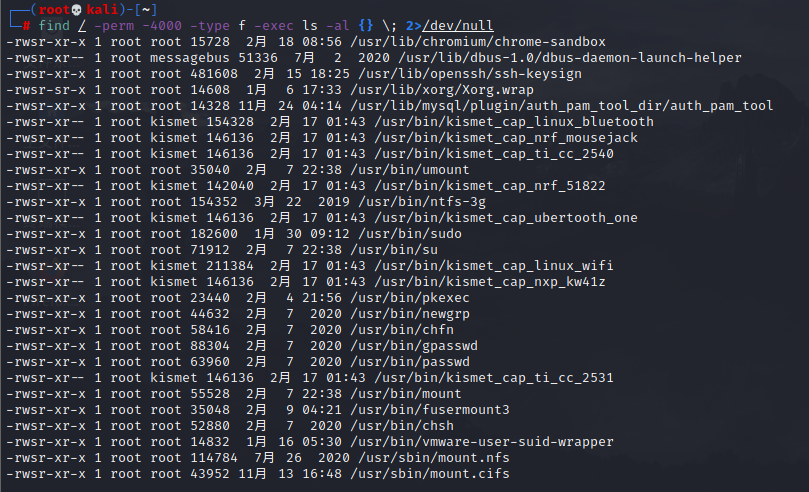

方法四:SID提权

find / -perm -4000 -type f -exec ls -al {} \; 2>/dev/null

方法五:NFS提权

创建ssh密钥并将其复制到共享目录里,然后ssh登录即可

总结

算是对linux提权的总结。

趁着年轻,多学些

浙公网安备 33010602011771号

浙公网安备 33010602011771号