记一次内网渗透向日葵利用方式

前言

该脚本仅适用于老版向日葵。

使用该脚本前已用蚁剑连接成功。

一、向日葵利用方式

利用蚁剑插件桌面截图发现目标系统存在向日葵软件

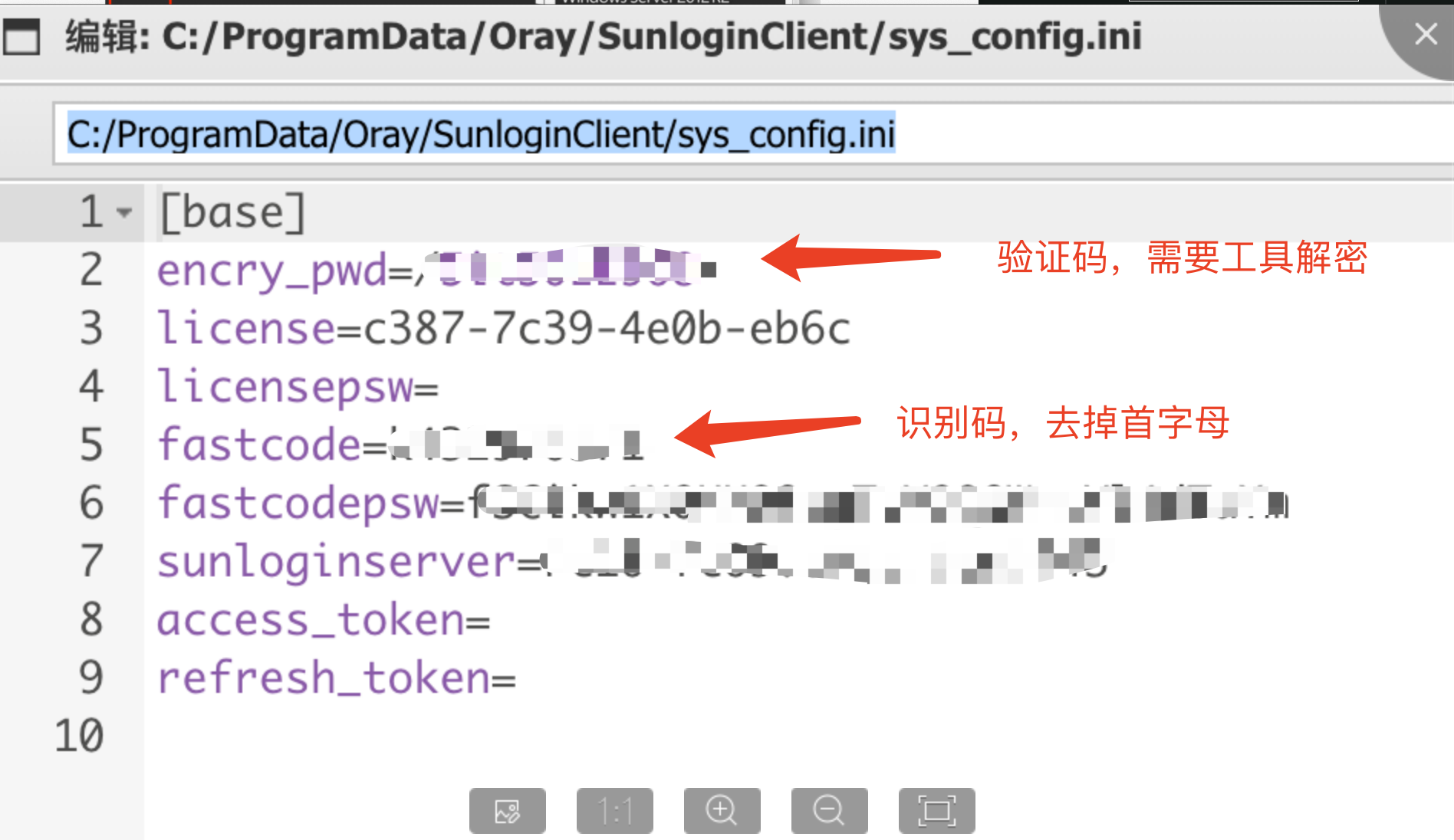

查找向日葵配置文件默认路径

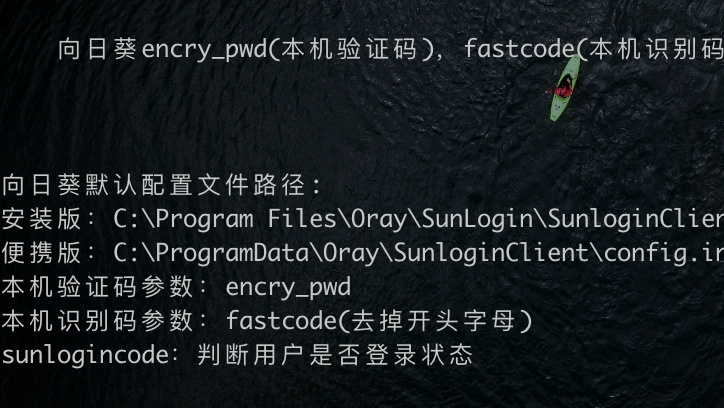

向日葵默配置文件认文件路径:

C:/ProgramData/Oray/SunloginClient/sys_config.ini

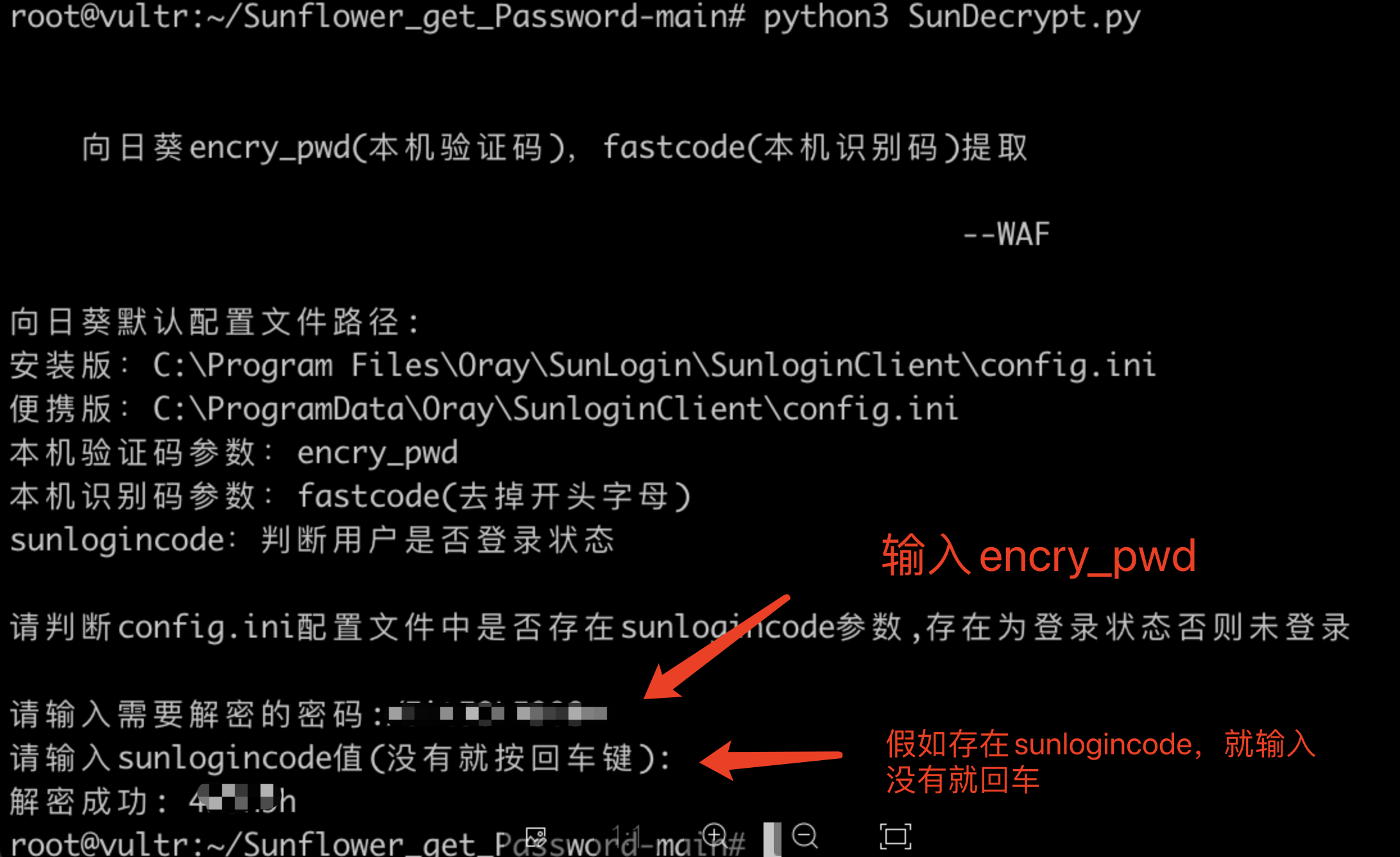

使用验证解密脚本

地址:

https://github.com/wafinfo/Sunflower_get_Password

输入识别码和验证码

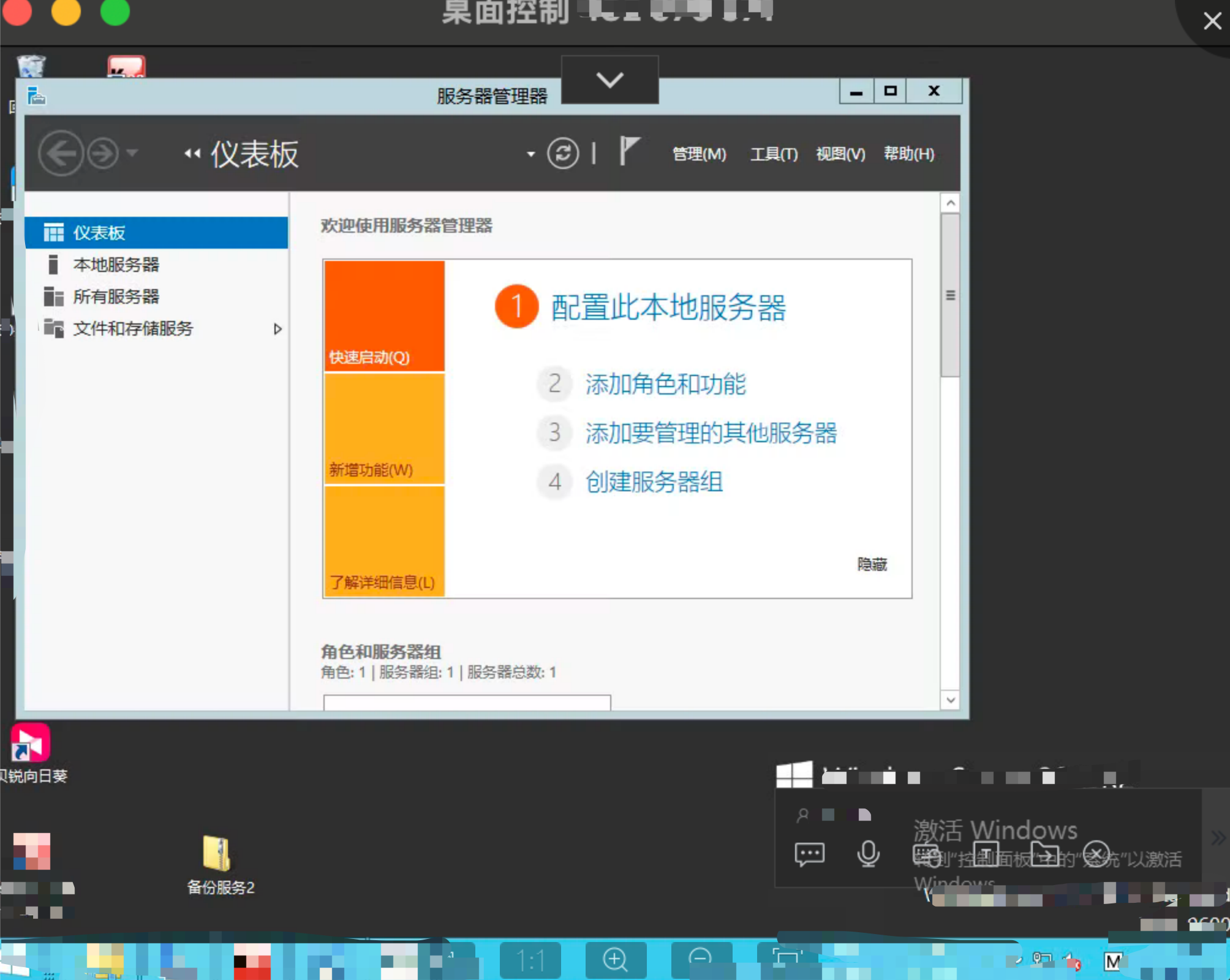

利用向日葵进行远程连接,连接成功

二、清除向日葵日志

日志路径:

C:/Program Files/Oray/SunLogin/SunloginClient/log/

可用websehll文件管理进行删除

假如没有权限,利用向日葵远程,再利用火绒或者其他杀毒软件自带的文件粉碎器工具,将向日葵日志文件拖入工具中即可

火绒示例:

免责声明

利用此工具提供的功能而造成的任何直接或者间接的后果及损失,均由使用者本人负责,本人不为此承担任何责任。

一款适用于向日葵的识别码和验证码提取工具

一款适用于向日葵的识别码和验证码提取工具

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】