NGFW-虚拟系统

一,虚拟系统

1.1简介

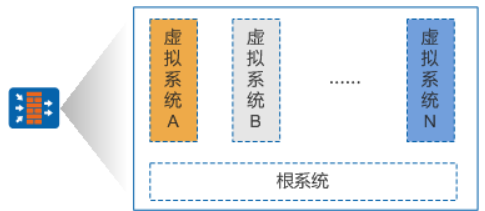

虚拟系统(Virtual System)是在一台物理设备上划分出的多台相互独立的逻辑设备。您可以从逻辑上将一台FW设备划分为多个虚拟系统。每个虚拟系统相当于一台真实的设备,有自己的接口、地址集、用户/组、路由表项以及策略,并可通过虚拟系统管理员进行配置和管理。

每个虚拟系统由独立的管理员管理,每个虚拟系统拥有独立的配置和路由表项。即时在一台物理机上的不同虚拟系统中使用了相同的地址范文,仍然可以进行正常通信。每个虚拟系统分配固定的系统资源,保证不会因为一个虚拟系统繁忙而影响了其他虚拟系统。虚拟系统之间流量隔离,更加安全。在需要的时候也可以配置虚拟系统之间安全互访。虚拟系统实现了硬件资源的有效利用,节约了空间,能耗以及管理成本。

1.2原理描述

1.虚拟系统类型

根系统(Public):根系统是FW上缺省存在的一个特殊的虚拟系统。即时虚拟系统功能未启用,根系统也依然存在。此时,管理员对FW进行等同于对根系统进行配置。启用虚拟系统后,根系统会继承先前FW上的配置。在虚拟系统特性中,根系统的作用是管理其他虚拟系统,并未虚拟系统间的通信提供服务。

2.虚拟系统(VSYS)

虚拟系统是FW上划分出来,独立运行的逻辑设备。

资源虚拟化:每个虚拟系统都独享的资源,包括接口、VLAN、策略和会话等。根系统管理员分配给每个虚拟系统,由每个虚拟系统自行管理和使用。

配置虚拟化:每个虚拟系统拥有独立的虚拟系统管理员和配置界面,每个虚拟系统管理员只能管理自己所属的虚拟系统。

安全功能虚拟化:每个虚拟系统都可以配置独立的安全策略及其他安全功能,只有属于该虚拟系统的报文,才回受到这些配置的影响。

路由虚拟化:每个虚拟系统都拥有各自的路由表,相互独立隔离。仅支持静态路由的虚拟化。

2.管理员

根管理员:启用虚拟系统功能后,设备上已有的管理员将成为根系统的管理员。管理员的登录方式、管理权限、认证方式等均保持不变。根系统管理员负责管理和维护设备、配置根系统的业务。只有具有虚拟系统管理权限的根系统管理员才可以进行虚拟系统相关的配置,如创建、删除虚拟系统,为虚拟系统分配资源等。

虚拟系统管理员:创建虚拟系统后,根系统管理员可以为虚拟系统创建一个或多个管理员。虚拟系统管理员的作用范围与根系统管理员有所不同:虚拟系统管理员只能进入其所属的虚拟系统的配置界面,能配置和查看的业务也仅限于该虚拟系统;根系统管理员可以进入所有虚拟系统的配置界面,如有需要,可以配置任何一个虚拟系统的业务。为了正确识别各个管理员所属的虚拟系统,虚拟系统管理员用户名格式统一为“管理员名@@虚拟系统名”。

3.VPN实例

创建虚拟系统,自动创建一个和虚拟系统同名的vpn-instance。虚拟系统下,不能创建其他的vpn-instance,也不能删除默认绑定的vpn-instance。根系统下,有一个默认的公网实例(public)。根系统下,可以创建其他的vpn-instance,用于vpn多实例的应用。

4.资源分配

关键资源

定额分配:

①SSL VPN虚拟网关:根系统最多可创建的虚拟网关数量受整机规格限制,单个虚拟系统最多可创建4个虚拟网关,所有虚拟系统和根系统最多可创建的虚拟网关数量不得超过整机规格。

②安全区域:根系统和虚拟系统安全区域规格相同,最多支持100个安全区域。其中,根系统和虚拟系统均拥有4个缺省的安全区域。

③五元组抓包队列:根系统有4个抓包队列。单个虚拟系统有2个抓包队列,所有虚拟系统抓包队列的总数受整机规格限制。

手工分配:

接口,VLAN,VXLAN,公网IP,L2TP资源数,IPv4会话数,IPv6会话数,IPv4新建会话速率,IPv6新建会话速率,在线用户数,SSL VPN并发用户数,用户数,用户组,安全组数,策略数,带宽策略数,IPSec隧道数量,L2TP隧道数量,带宽,反病毒,入侵防御,URL过滤,日志缓冲区。

非关键资源

地址,地址组,地区和地区组,自定义服务和自定义服务组,自定义应用和自定义应用组,NAT地址池,证书,时间段,带宽通道,静态路由条目,各项表项:Server-map,IP-MAC地址绑定表,ARP表,MAC地址表等。

5.虚拟系统转发

虚拟接口:虚拟系统之间通过虚拟接口实现互访,虚拟接口是创建虚拟系统时系统自动为其创建一个逻辑接口,作为虚拟系统自身和其他虚拟系统之间通信的接口。链路层和协议层始终是UP的,需要将接口加入安全区域,否则无法工作。

二,实验配置

2.1内网地址不同的虚拟系统的互访

2.1.1拓扑图

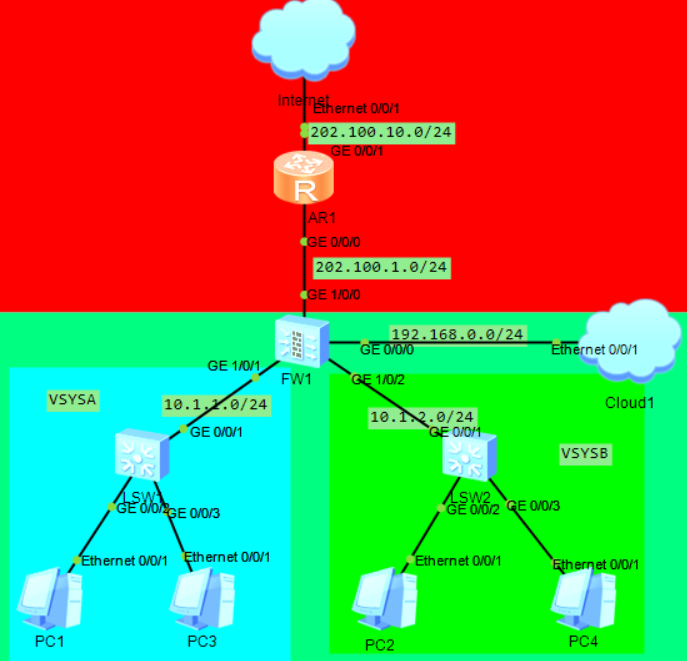

Internet桥接网卡能上公网,cloud1桥接网卡能使用PC管理FW图形化web。在FW上创建虚拟系统VSYSA和VSYSB使内网可以互访。

2.1.2配置

1.在FW创建虚拟系统的资源

[FW1]vsys enable 启用虚拟系统功能 [FW1]resource-class VSYS 创建资源池 [FW1-resource-class-vsys]resource-item-limit session reserved-number 1000 maximum 2000 配置会话数的最小最大值 [FW1-resource-class-vsys]resource-item-limit policy reserved-number 100 配置策略的数量 [FW1-resource-class-vsys]resource-item-limit bandwidth 1 inbound 定义入带宽 [FW1-resource-class-vsys]resource-item-limit bandwidth 1 outbound 定义出带宽

2.配置虚拟系统VSYSA

[FW1]vsys name VSYSA 1 创建虚拟系统 [FW1-vsys-VSYSA]assign interface GigabitEthernet 1/0/1 分配接口 [FW1-vsys-VSYSA]assign resource-class vsys 分配资源类

3.配置虚拟系统VSYSB

[FW1]vsys name VSYSB 2 [FW1-vsys-VSYSB]assign interface GigabitEthernet 1/0/2 [FW1-vsys-VSYSB]assign resource-class vsys

4.进入虚拟系统进行配置

VSYSA:

[FW1]switch vsys VSYSA 切换到虚拟系统 <FW1-VSYSA>sys [FW1-VSYSA]firewall zone untrust [FW1-VSYSA-zone-untrust]add interface Virtual-if 1 虚拟接口划入安全区域 [FW1-VSYSA-zone-untrust]firewall zone trust [FW1-VSYSA-zone-trust]add interface GigabitEthernet 1/0/1 [FW1-VSYSA-zone-trust]interface GigabitEthernet 1/0/1 [FW1-VSYSA-GigabitEthernet1/0/1]ip address 10.1.1.10 24 [FW1-VSYSA]ip route-static 0.0.0.0 0 public 配置缺省路由 [FW1-VSYSA]security-policy [FW1-VSYSA-policy-security]rule name trust_untrust [FW1-VSYSA-policy-security-rule-trust_untrust]source-zone trust [FW1-VSYSA-policy-security-rule-trust_untrust]destination-zone untrust [FW1-VSYSA-policy-security-rule-trust_untrust]action permit

VSYSB:(同VSYSA,略)

5.根墙配置,配置访问虚拟系统的路由。(在FW的公网出接口配置了EASY-IP,略)

[FW1]firewall zone trust [FW1-zone-trust]add interface Virtual-if 0 [FW1]ip route-static 10.1.1.0 24 vpn-instance VSYSA [FW1]ip route-static 10.1.2.0 24 vpn-instance VSYSB

6.安全策略在虚拟系统和根墙放行互访和访问公网(略)

2.1.3测试现象

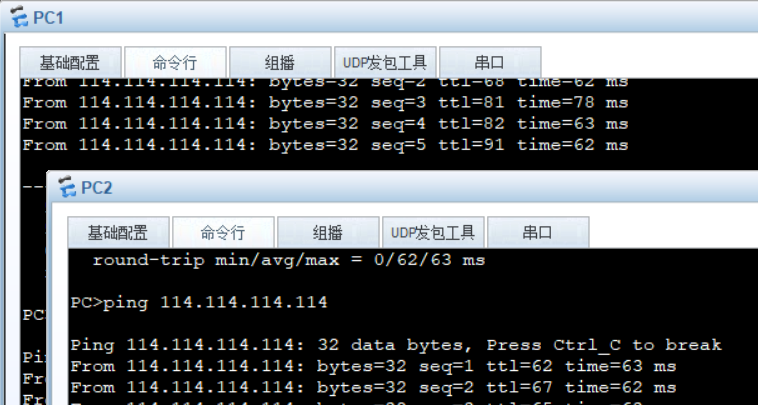

1.PC1,PC2可以访问公网

2.查看会话表

VSYSA:

[FW1-VSYSA]display firewall session table verbose protocol icmp 2022-10-06 09:01:14.630 Current Total Sessions : 1 icmp VPN: VSYSA --> public ID: c487f03f3b3edd02354633e9959 Zone: trust --> untrust TTL: 00:00:20 Left: 00:00:19 Recv Interface: GigabitEthernet1/0/1 Interface: Virtual-if1 NextHop: 0.0.0.0 MAC: 0000-0000-0000 <--packets: 1 bytes: 60 --> packets: 1 bytes: 60 10.1.1.1:16281 --> 114.114.114.114:2048 PolicyName: trust_untrust

根墙:

[FW1]display firewall session table verbose protocol icmp 2022-10-06 09:02:01.400 Current Total Sessions : 3 icmp VPN: public --> public ID: c387f03f3b3a5c049f633e9988 Zone: trust --> untrust TTL: 00:00:20 Left: 00:00:20 Recv Interface: Virtual-if0 Interface: GigabitEthernet1/0/0 NextHop: 202.100.1.254 MAC: 00e0-fc94-038b <--packets: 1 bytes: 60 --> packets: 1 bytes: 60 10.1.1.1:28057[202.100.1.10:2082] --> 114.114.114.114:2048 PolicyName: trust

3.虚拟系统此时也可以互访

[FW1-VSYSB]display firewall session table verbose protocol icmp 2022-10-06 09:03:27.950 Current Total Sessions : 4 icmp VPN: VSYSB --> VSYSA ID: c487f03f3b3e0501bb7633e99d0 Zone: trust --> untrust TTL: 00:00:20 Left: 00:00:05 Recv Interface: GigabitEthernet1/0/2 Interface: Virtual-if2 NextHop: 0.0.0.0 MAC: 0000-0000-0000 <--packets: 1 bytes: 60 --> packets: 1 bytes: 60 10.1.2.1:46489 --> 10.1.1.1:2048 PolicyName: trust

4.将指向虚拟系统的两个路由删除,配置一条直接互访的

[FW1]ip route-static vpn-instance VSYSB 10.1.1.0 24 vpn-instance VSYSA [FW1]ip route-static vpn-instance VSYSA 10.1.2.0 24 vpn-instance VSYSB

5.查看会话表

icmp VPN: VSYSB --> VSYSA ID: c387f03f3b3d8c0b3e633e9b6a Zone: trust --> untrust TTL: 00:00:20 Left: 00:00:09 Recv Interface: GigabitEthernet1/0/2 Interface: Virtual-if2 NextHop: 0.0.0.0 MAC: 0000-0000-0000 <--packets: 1 bytes: 60 --> packets: 1 bytes: 60 10.1.2.1:20379 --> 10.1.1.1:2048 PolicyName: trust

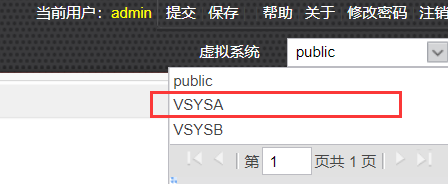

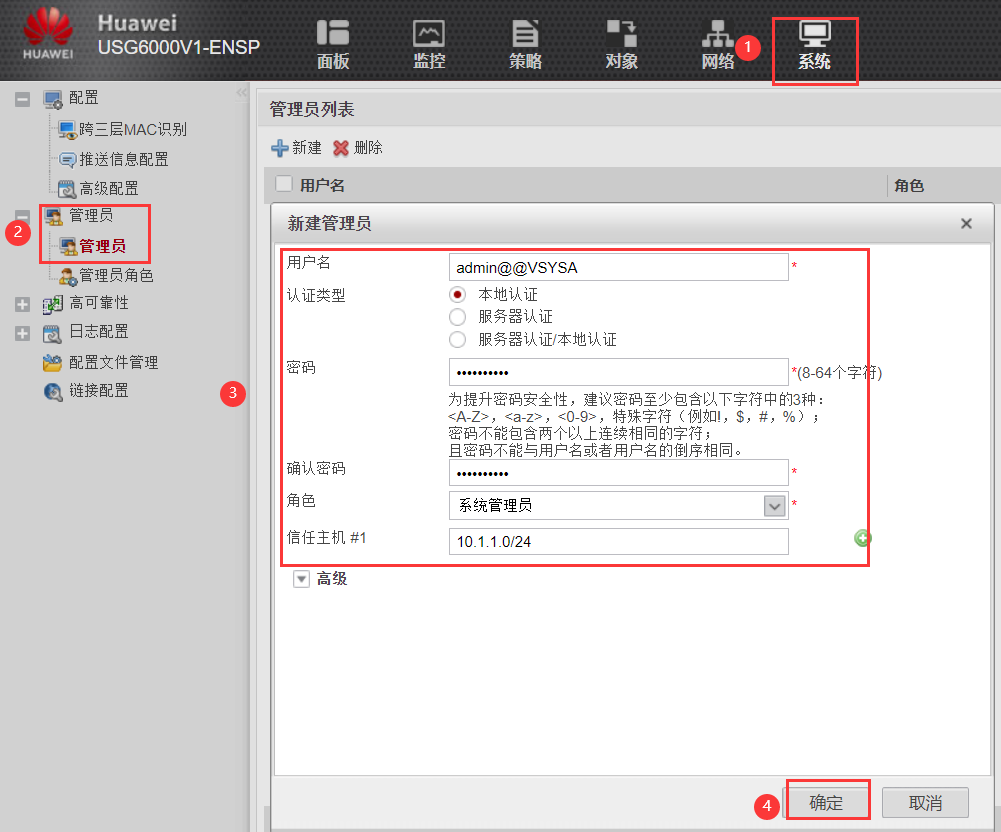

三,虚拟系统的Web管理

1.切换系统

2.创建管理员

3.登录

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构