NGFW-目的NAT

一,目的NAT简介

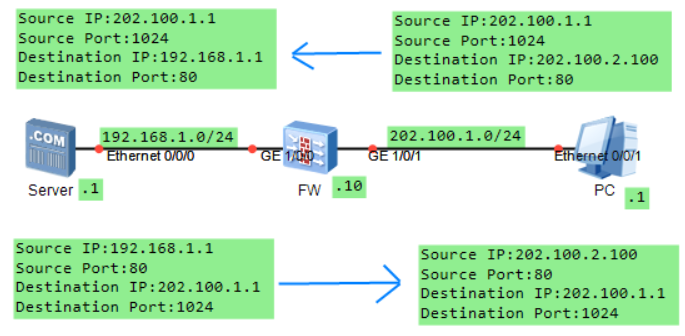

目的NAT是指对报文中的目的地址和端口进行转换。通过目的NAT技术将私网IP地址转换为公网地址,使公网用户利用公网地址访问私网服务器。转换过程如图1_1所示。

二,目的NAT分类

2.1静态目的NAT

静态目的NAT是一种转换报文目的IP地址的方式,且转换前后的地址存在一种固定的映射关系。通常情况下,出于安全的考虑,不允许外部网络主动访问内部网络。但是在某些情况下,还是希望能够为外部网络访问内部网络提供一种途径。例如,公司需要将内部网络中的资源提供给外部网络中的客户和出差员工访问。

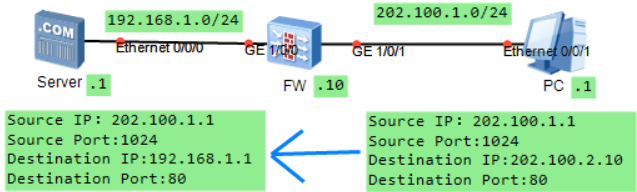

1.FW收到Internet上用户访问202.100.2.10的报文的首包后,匹配NAT策略的报文目的地址进行转换。

2.FW选择一个私网IP,替换报文的目的地址,同时可以选择使用新的端口替换目的端口号或者端口号保持不变。公网地址与私网地址一对一进行映射的场景下,公网地址与目的地址池地址按顺序一对一进行映射,FW从地址池中依次取出私网IP地址,替换报文的目的地址。

3.报文通过安全策略后,FW建立会话表,然后将报文发送至内网服务器。

4.FW收到Server响应Host的报文后,通过查找会话表匹配到3中建立的表项,用原Host报文的目的地址(1.1.1.10)替换Server的IP地址(192.168.1.2),然后将报文发送至Host

5.后续Host继续发送给Server的报文,FW都会直接根据会话表项的记录对其进行转换。

2.2动态目的NAT

动态目的NAT是一种动态转换目的IP地址的方式,转换前后的地址不存在一种固定的映射关系。通常情况下,静态目的NAT可以满足大部分目的地址转换的场景。但是在某些情况下,希望转换后的地址不固定。例如,移动终端通过转换目的地址访问无线网络。

1.FW收到PC发送的报文后,将匹配NAT策略的报文进行目的地址转换,从地址池随机选择一个地址作为转换后的地址,将202.100.2.10转换为192.168.1.1。

2.FW通过域间安全策略检查后建立会话表,然后将报文发送至Server。

3. FW收到Server响应PC的报文后,通过查找会话表匹配到表项,然后替换源地址,发送至PC。

三,目的NAT配置

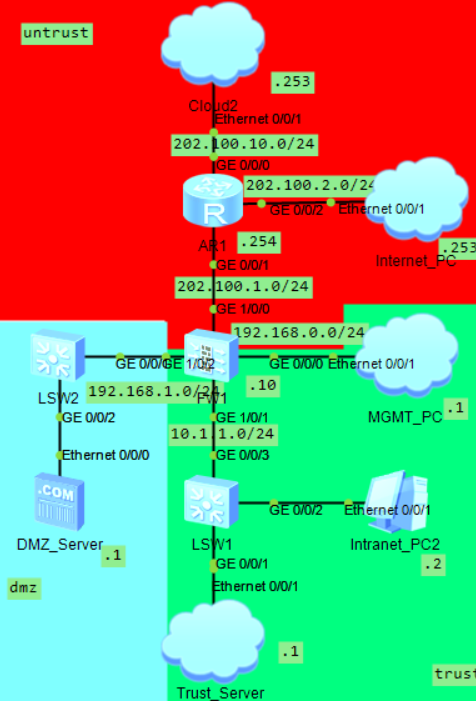

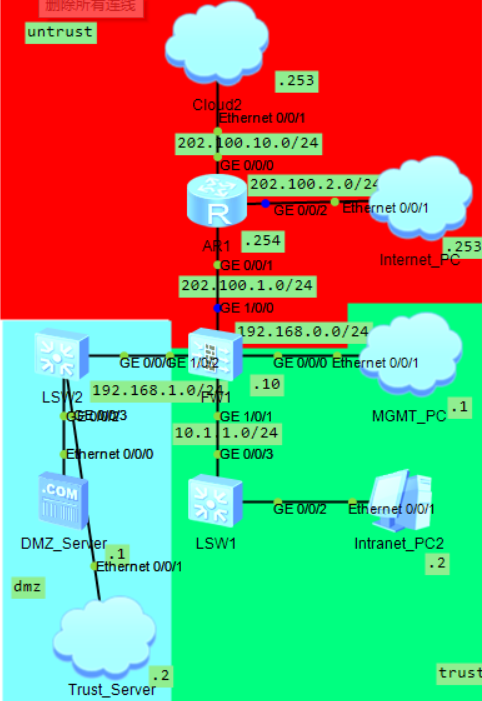

3.1拓扑图

图上已标注网络位和主机位。

3.2公网地址与私网地址一对一进行映射

3.1.1组网需求

在FW上配置目的NAT,使untrust区域的Internet_PC可以通过公网地址访问到DMZ区域的DMZ_Server的http服务。

3.1.2配置

1.基础配置省略(VLAN,IP地址,划分安全区域以及部分为了互通的静态路由)。

2.地址池

[FW1]destination-nat address-group DNAT01 [FW1-dnat-address-group-DNAT01]section 192.168.1.1 192.168.1.1

2.NAT策略

[FW1]nat-policy [FW1-policy-nat]rule name DNAT_01 [FW1-policy-nat-rule-DNAT_01]source-zone untrust [FW1-policy-nat-rule-DNAT_01]destination-address 202.100.1.50 32 [FW1-policy-nat-rule-DNAT_01]action destination-nat static address-to-address address-group DNAT01

3.安全策略

[FW1]security-policy [FW1-policy-security]rule name DNAT01 [FW1-policy-security-rule-DNAT01]source-zone untrust [FW1-policy-security-rule-DNAT01]destination-zone dmz [FW1-policy-security-rule-DNAT01]destination-address 192.168.1.1 32 [FW1-policy-security-rule-DNAT01]action permit

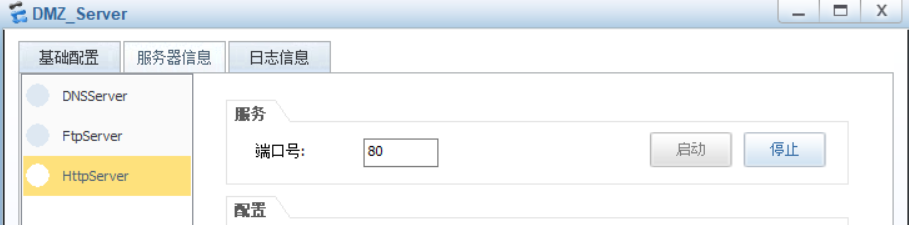

4.DMZ_Server配置HTTP服务

3.1.3测试现象

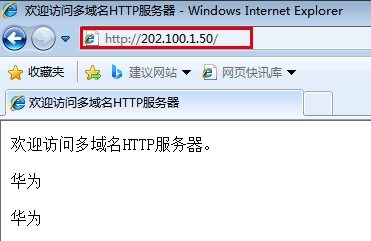

1.使用Internet_PC通过202.100.1.50访问DMZ_Server的http服务。

2.查看会话表

[FW1]display firewall session table verbose service http 2022-10-03 06:30:26.990 Current Total Sessions : 1 http VPN: public --> public ID: c387f3dcdbd6960120633a815f Zone: untrust --> dmz TTL: 00:20:00 Left: 00:19:26 Recv Interface: GigabitEthernet1/0/0 Interface: GigabitEthernet1/0/2 NextHop: 192.168.1.1 MAC: 5489-9837-3e06 <--packets: 3 bytes: 425 --> packets: 4 bytes: 462 202.100.2.253:49164 --> 202.100.1.50:80[192.168.1.1:80] PolicyName: DNAT01 TCP State: established

3.3公网端口与私网端口一对一进行映射

3.1.1组网需求

在FW上配置目的NAT,使untrust区域的Internet_PC可以通过公网地址访问到DMZ区域的DMZ_Server的http服务。

3.1.2配置

1.将上面配置的地址对地址的转换配置删除

2.地址池

[FW1]destination-nat address-group DNAT02 [FW1-dnat-address-group-DNAT02]section 192.168.1.1 192.168.1.1

2.NAT策略

[FW1]nat-policy [FW1-policy-nat]rule name DNAT02 [FW1-policy-nat-rule-DNAT02]source-zone untrust [FW1-policy-nat-rule-DNAT02]destination-address 202.100.3.100 32 [FW1-policy-nat-rule-DNAT02]service protocol tcp destination-port 1024 [FW1-policy-nat-rule-DNAT02]action destination-nat static port-to-port address-group DNAT02 80

3.安全策略

[FW1]security-policy

[FW1-policy-security]rule name DNAT02

[FW1-policy-security-rule-DNAT02]source-zone untrust

[FW1-policy-security-rule-DNAT02]destination-zone dmz

[FW1-policy-security-rule-DNAT02]destination-address 192.168.1.1 32

[FW1-policy-security-rule-DNAT02]action permit

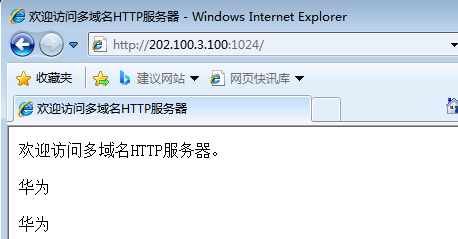

3.1.3测试现象

1.使用Internet_PC通过202.100.1.50访问DMZ_Server的http服务。

2.查看会话表

[FW1]display firewall session table verbose service http 2022-10-03 07:15:13.330 Current Total Sessions : 1 http VPN: public --> public ID: c287f3dcdbd579088633a8bfc Zone: untrust --> dmz TTL: 00:20:00 Left: 00:19:57 Recv Interface: GigabitEthernet1/0/0 Interface: GigabitEthernet1/0/2 NextHop: 192.168.1.1 MAC: 5489-9837-3e06 <--packets: 3 bytes: 431 --> packets: 4 bytes: 481 202.100.2.253:49204 --> 202.100.3.100:1024[192.168.1.1:80] PolicyName: DNAT01 TCP State: established

3.4公网端口与私网地址一对一进行映射

3.1.1拓扑图

修改拓扑,将Trust_Server修改地址为192.168.1.2/24移动连接至DMZ区域。使私网不同IP的相同端口对应公网一个地址的不同端口。

3.1.2配置

1.将上面配置的地址对地址的转换配置删除

2.地址池

[FW1]destination-nat address-group DNAT03 [FW1-dnat-address-group-DNAT03]section 192.168.1.1 192.168.1.2

2.NAT策略

[FW1]nat-policy [FW1-policy-nat]rule name DNAT03 [FW1-policy-nat-rule-DNAT03]source-zone untrust [FW1-policy-nat-rule-DNAT03]destination-address 202.100.1.80 32 [FW1-policy-nat-rule-DNAT03]service protocol tcp destination-port 3000 to 3001 [FW1-policy-nat-rule-DNAT03]action destination-nat static port-to-address address-group DNAT03 80

3.安全策略

[FW1]security-policy [FW1-policy-security]rule name DNAT03 [FW1-policy-security-rule-DNAT03]source-zone untrust [FW1-policy-security-rule-DNAT03]destination-zone dmz [FW1-policy-security-rule-DNAT03]destination-address 192.168.1.0 24

[FW1-policy-security-rule-DNAT03]action permit

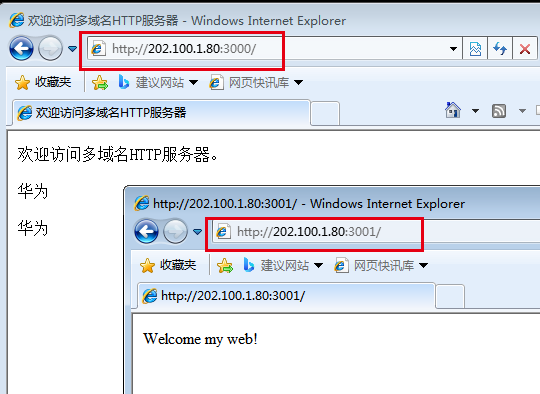

3.1.3测试现象

1.按照配置的话,202.100.1.80的3000端口对应的是DMZ_Server的80http服务,3001端口对应的是Trust_Server的80http服务。

2.查看会话表

http VPN: public --> public ID: c387f8c8407d878f84633c45c8 Zone: untrust --> dmz TTL: 00:20:00 Left: 00:19:58 Recv Interface: GigabitEthernet1/0/0 Interface: GigabitEthernet1/0/2 NextHop: 192.168.1.1 MAC: 5489-9837-3e06 <--packets: 8 bytes: 2,166 --> packets: 13 bytes: 2,611 202.100.2.253:49169 --> 202.100.1.80:3000[192.168.1.1:80] PolicyName: DNAT03 TCP State: established http VPN: public --> public ID: c487f8c8407dc181ab3633c45fc Zone: untrust --> dmz TTL: 00:20:00 Left: 00:19:58 Recv Interface: GigabitEthernet1/0/0 Interface: GigabitEthernet1/0/2 NextHop: 192.168.1.2 MAC: 000c-29a5-f96a <--packets: 6 bytes: 965 --> packets: 7 bytes: 1,864 202.100.2.253:49173 --> 202.100.1.80:3001[192.168.1.2:80] PolicyName: DNAT03 TCP State: established

3.5公网地址与私网端口一对一进行映射

使用3.4的拓扑图。

3.1.2配置

1.将上面配置的地址对地址的转换配置删除

2.地址池

[FW1]destination-nat address-group DNAT04

[FW1-dnat-address-group-DNAT03]section 192.168.1.1 192.168.1.1

2.NAT策略

[FW1]nat-policy

[FW1-policy-nat]rule name DNAT04

[FW1-policy-nat-rule-DNAT04]source-zone untrust

[FW1-policy-nat-rule-DNAT04]destination-address range 202.100.1.80 202.100.1.81

[FW1-policy-nat-rule-DNAT04]service protocol tcp destination-port 2000

[FW1-policy-nat-rule-DNAT04]action destination-nat static address-to-port address-group DNAT04 80 81

3.安全策略

[FW1]security-policy [FW1-policy-security]rule name DNAT04 [FW1-policy-security-rule-DNAT03]source-zone untrust [FW1-policy-security-rule-DNAT03]destination-zone dmz [FW1-policy-security-rule-DNAT03]destination-address 192.168.1.0 24

[FW1-policy-security-rule-DNAT03]action permit

3.1.3测试现象

tcp VPN: public --> public ID: c487faa2d3184d8185e633cd77a Zone: untrust --> dmz TTL: 00:00:05 Left: 00:00:04 Recv Interface: GigabitEthernet1/0/0 Interface: GigabitEthernet1/0/2 NextHop: 192.168.1.1 MAC: 5489-9837-3e06 <--packets: 0 bytes: 0 --> packets: 2 bytes: 104 202.100.2.253:49170 --> 202.100.1.81:2000[192.168.1.1:81] PolicyName: DNAT04 TCP State: connecting http VPN: public --> public ID: c487faa2d3183083cd6633cd736 Zone: untrust --> dmz TTL: 00:20:00 Left: 00:16:20 Recv Interface: GigabitEthernet1/0/0 Interface: GigabitEthernet1/0/2 NextHop: 192.168.1.1 MAC: 5489-9837-3e06 <--packets: 2 bytes: 84 --> packets: 3 bytes: 447 202.100.2.253:49168 --> 202.100.1.80:2000[192.168.1.1:80] PolicyName: DNAT04 TCP State: established

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构