HCIA-Security实验 防火墙NAT技术

一,实验拓扑

1.1 规划说明

在交换机SW1上配置VLAN将不同的端口划入VLAN隔离广播域。Untrust安全区域模拟公网,DMZ_Server模拟企业内网服务器,Trust区域中MGMT_PC管理防火墙,PC1模拟内网员工。

1.2 整体需求

二,路由交换配置

2.1 交换网络部分

[SW1]vlan 7 [SW1-vlan7]vlan 8 [SW1-vlan8]vlan 9 [SW1-vlan9]vlan 10 [SW1]interface GigabitEthernet 0/0/1 [SW1-GigabitEthernet0/0/1]port link-type access [SW1-GigabitEthernet0/0/1]port default vlan 7 [SW1-GigabitEthernet0/0/1]interface GigabitEthernet 0/0/5 [SW1-GigabitEthernet0/0/5]port link-type access [SW1-GigabitEthernet0/0/5]port default vlan 7 [SW1-GigabitEthernet0/0/5]interface GigabitEthernet 0/0/2 [SW1-GigabitEthernet0/0/2]port link-type access [SW1-GigabitEthernet0/0/2]port default vlan 8 [SW1-GigabitEthernet0/0/2]interface GigabitEthernet 0/0/6 [SW1-GigabitEthernet0/0/6]port link-type access [SW1-GigabitEthernet0/0/6]port default vlan 8 [SW1-GigabitEthernet0/0/6]interface GigabitEthernet 0/0/7 [SW1-GigabitEthernet0/0/7]port link-type access [SW1-GigabitEthernet0/0/7]port default vlan 9 [SW1-GigabitEthernet0/0/7]interface GigabitEthernet 0/0/3 [SW1-GigabitEthernet0/0/3]port link-type access [SW1-GigabitEthernet0/0/3]port default vlan 9 [SW1-GigabitEthernet0/0/3]interface GigabitEthernet 0/0/4 [SW1-GigabitEthernet0/0/4]port link-type access [SW1-GigabitEthernet0/0/4]port default vlan 10 [SW1-GigabitEthernet0/0/4]interface GigabitEthernet 0/0/8 [SW1-GigabitEthernet0/0/8]port link-type access [SW1-GigabitEthernet0/0/8]port default vlan 10

2.2 三层网络部分

2.2.1配置IP地址

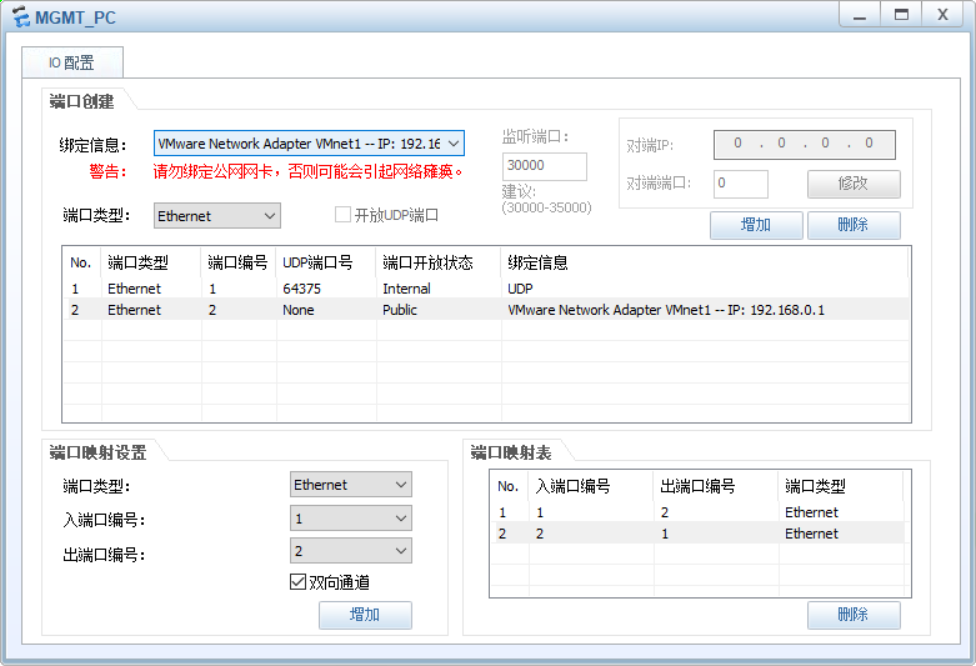

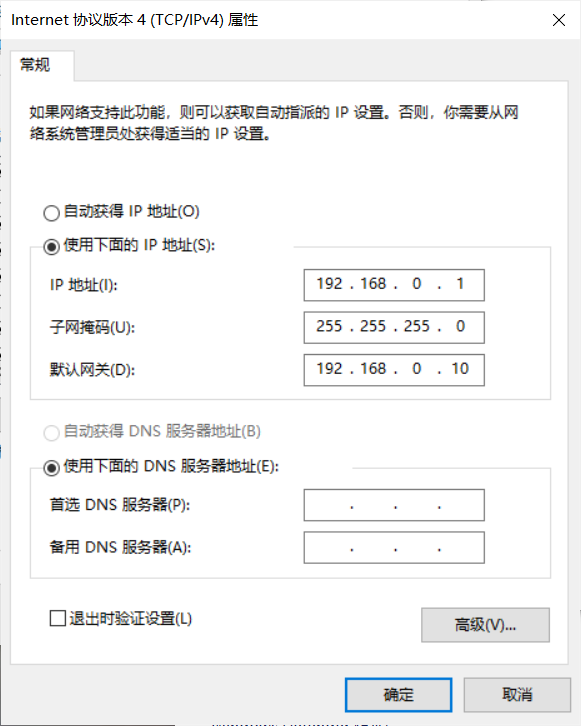

①MGMT_PC是用虚拟网卡模拟的,使用物理机浏览器直接管理FW1

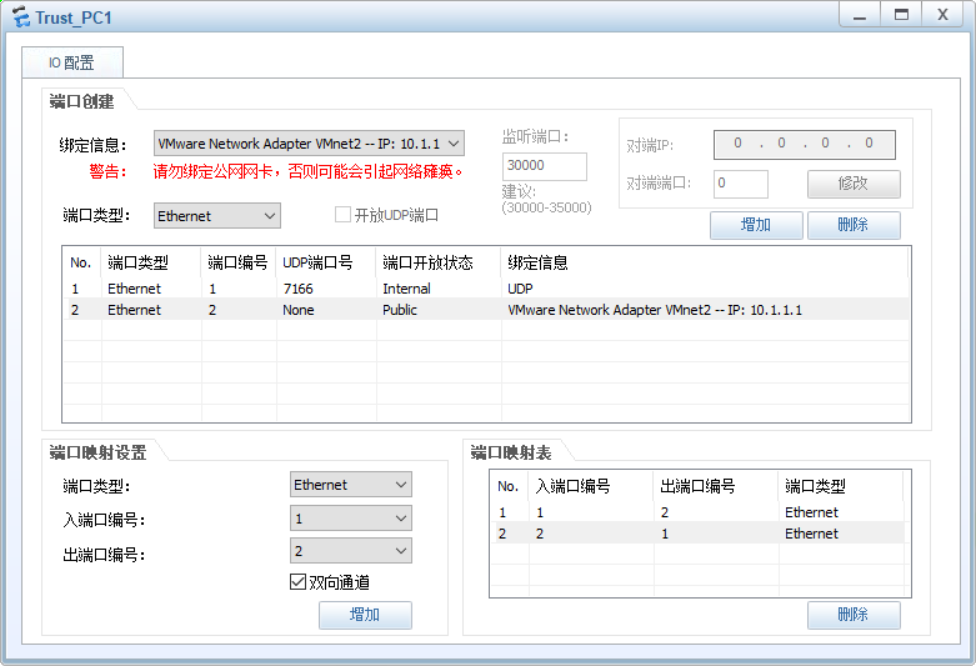

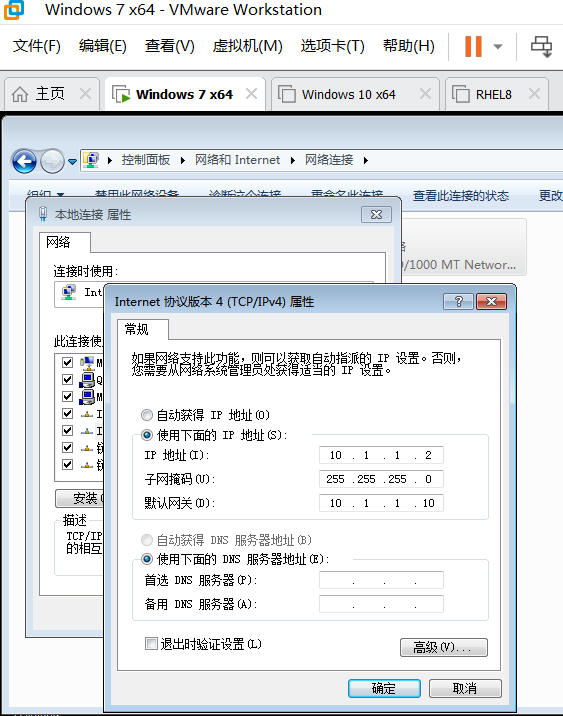

②PC1使用虚拟网卡,虚拟机来模拟

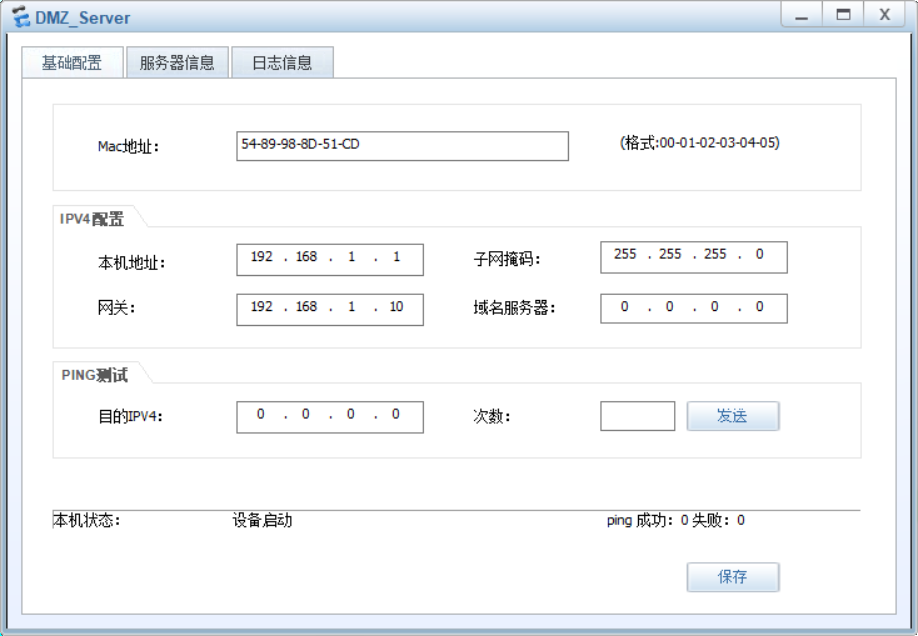

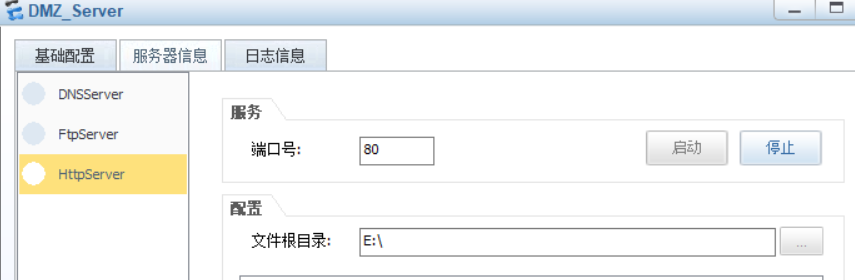

③DMZ_Server是一个内网http服务器

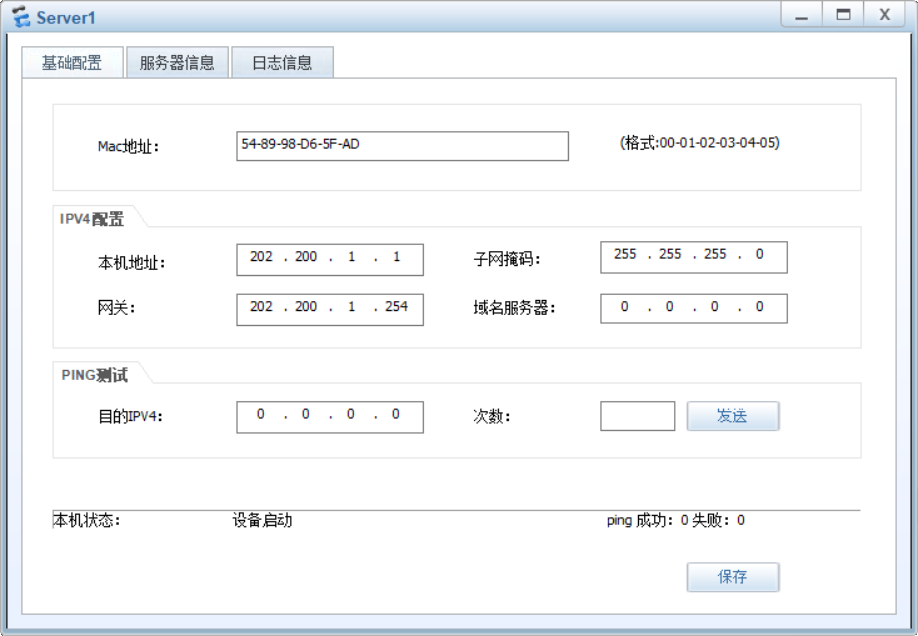

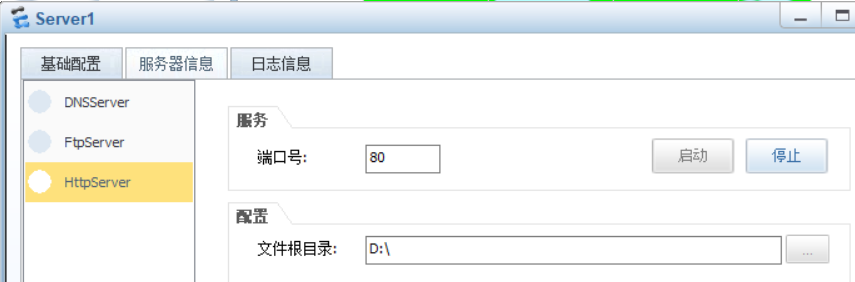

④公网服务器

⑤ISP

[ISP]interface GigabitEthernet0/0/0 [ISP-GigabitEthernet0/0/0]ip address 202.100.1.254 24 [ISP-GigabitEthernet0/0/0]interface GigabitEthernet0/0/1 [ISP-GigabitEthernet0/0/1]ip address 202.200.1.254 24

⑥FW1

[FW1]interface GigabitEthernet 0/0/0 [FW1-GigabitEthernet0/0/0]ip address 192.168.0.10 24 [FW1-GigabitEthernet0/0/0]interface GigabitEthernet 1/0/0 [FW1-GigabitEthernet1/0/0]ip address 10.1.1.10 24 [FW1-GigabitEthernet1/0/0]interface GigabitEthernet 1/0/1 [FW1-GigabitEthernet1/0/1]ip address 202.100.1.10 24 [FW1-GigabitEthernet1/0/1]interface GigabitEthernet 1/0/2 [FW1-GigabitEthernet1/0/2]ip address 192.168.1.10 24

2.2.2 静态路由

[FW1]ip route-static 0.0.0.0 0 202.100.1.254

2.3 防火墙基本配置

2.3.1划分安全区域

[FW1]firewall zone trust [FW1-zone-trust]add interface GigabitEthernet 1/0/0 [FW1-zone-trust]firewall zone untrust [FW1-zone-untrust]add interface GigabitEthernet 1/0/1 [FW1-zone-untrust]firewall zone dmz [FW1-zone-dmz]add interface GigabitEthernet 1/0/2

三,源NAT

3.1 trust区域的PC1访问untrust源地址10.1.1.2转换为192.168.10.10-192.168.10.20

3.1.1配置

①创建源地址转换地址池

[FW1]nat address-group inside_pc [FW1-address-group-inside_pc]mode no-pat local [FW1-address-group-inside_pc]section 0 192.168.10.10 192.168.10.20 [FW1-policy-nat-rule-inside_dmz]source-address 10.1.1.0 24

②创建NAT策略

[FW1]nat-policy [FW1-policy-nat]rule name inside_dmz [FW1-policy-nat-rule-inside_dmz]source-zone trust [FW1-policy-nat-rule-inside_dmz]destination-zone dmz [FW1-policy-nat-rule-inside_dmz]action source-nat address-group inside_pc

③配置安全策略放行trust区域访问dmz区域的流量

[FW1]security-policy [FW1-policy-security]rule name trust_dmz [FW1-policy-security-rule-trust_dmz]source-zone trust [FW1-policy-security-rule-trust_dmz]destination-zone dmz [FW1-policy-security-rule-trust_dmz]source-address 10.1.1.0 24 [FW1-policy-security-rule-trust_dmz]action permit

3.1.2 效果查看

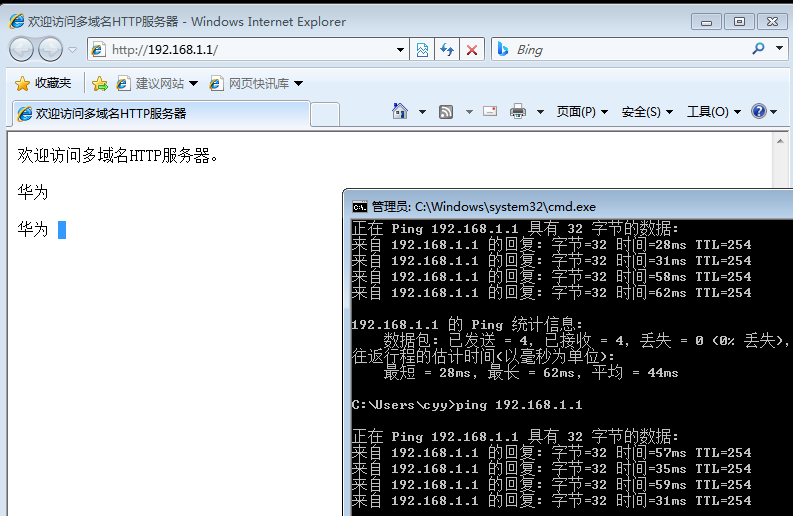

①查看PC1访问DMZ_Server

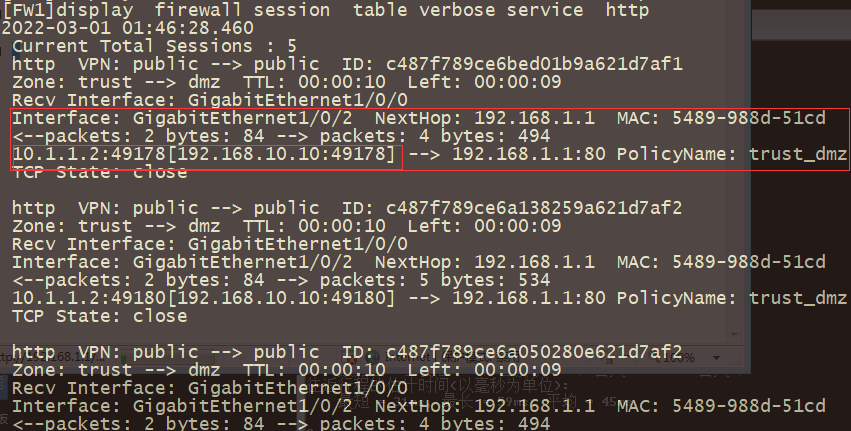

②查看会话表

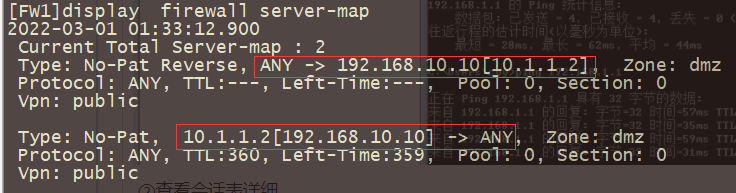

③查看server-map表,10.1.1.2访问dmz区域的流量源地址转换为192.168.10.10

3.2 trust区域的PC1主机访问untrust区域的主机源地址10.1.1.2转换为101.100.1.1~101.100.1.10,允许端口转换

3.2.1防火墙配置

①创建源转换IP地址池

[FW1]nat address-group inside_pc_2 [FW1-address-group-inside_pc_2]mode pat [FW1-address-group-inside_pc_2]section 0 101.100.1.1 101.100.1.10

②创建NAT策略

[FW1]nat-policy [FW1-policy-nat]rule name trust_untrust [FW1-policy-nat-rule-trust_untrust]source-zone trust [FW1-policy-nat-rule-trust_untrust]destination-zone untrust [FW1-policy-nat-rule-trust_untrust]source-address 10.1.1.0 24 [FW1-policy-nat-rule-trust_untrust]action source-nat address-group inside_pc_2

③创建安全策略放行trust到untrust区域的流量

[FW1]security-policy [FW1-policy-security]rule name trust_untrust [FW1-policy-security-rule-trust_untrust]source-zone trust [FW1-policy-security-rule-trust_untrust]destination-zone untrust [FW1-policy-security-rule-trust_untrust]source-address 10.1.1.0 24 [FW1-policy-security-rule-trust_untrust]action permit

④为ISP路由器配置路由,到达该地址池的路由是指向防火墙的

[ISP]ip route-static 101.100.1.0 24 202.100.1.10

3.2.2 效果查看

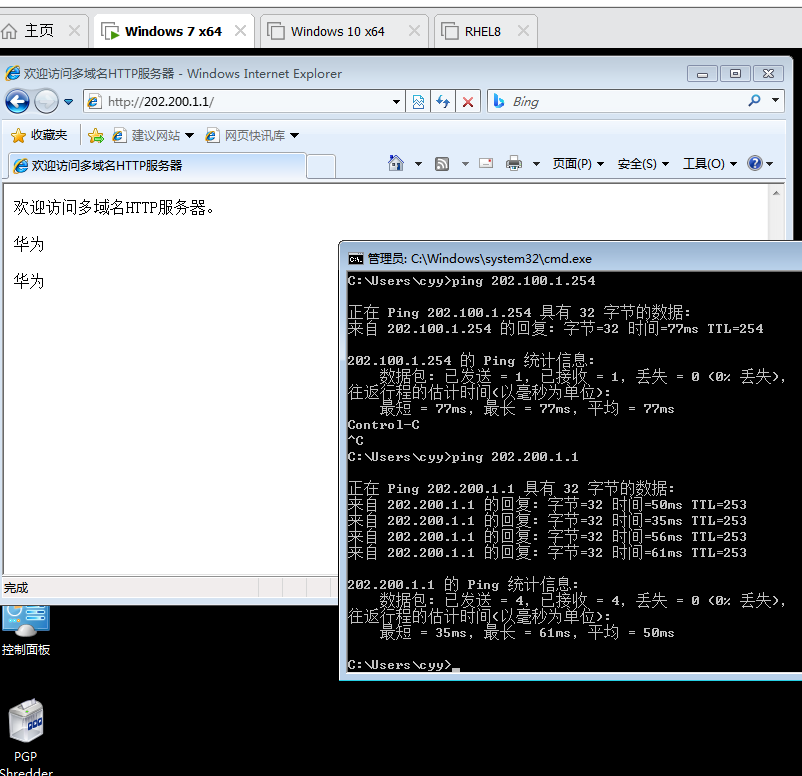

①trust区域的PC1可以访问互联网服务器

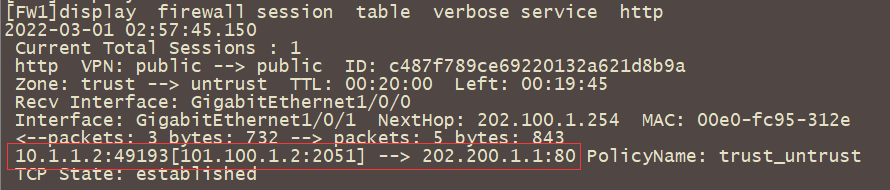

②查看会话表

③端口转换并没有产生会话表,可能是端口太多,如果流量很多表项会非常多

3.2.3 关于环路问题和黑洞路由

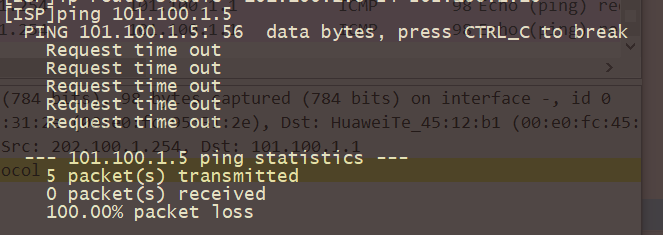

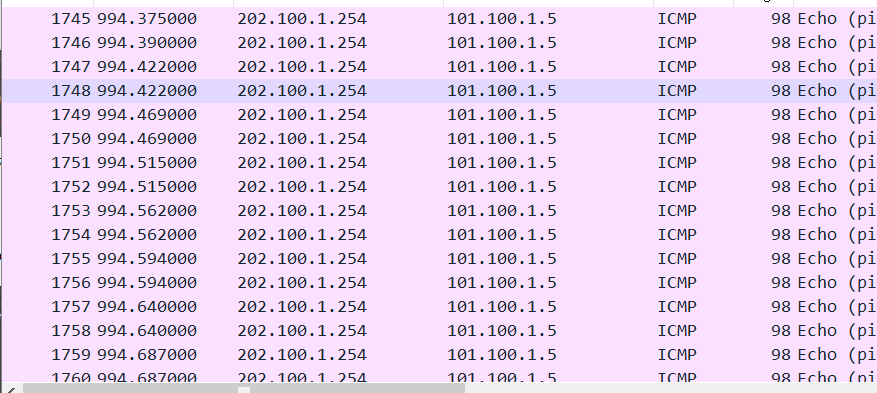

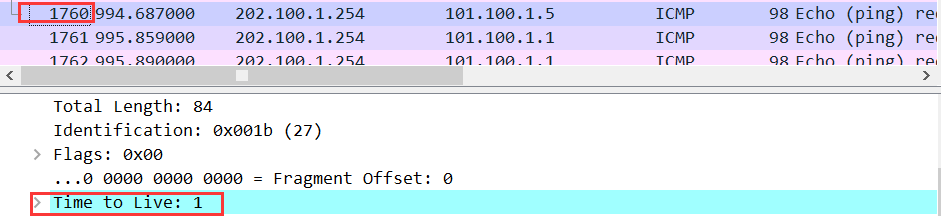

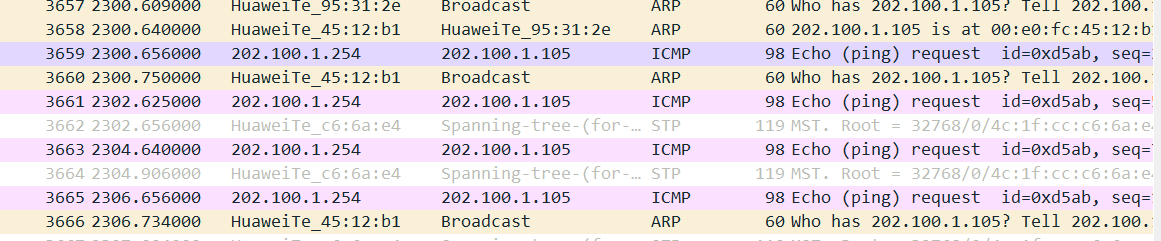

①在SW1的0/0/7口抓取数据包,然后使用ISPping源转换地址池中的地址

②产生环路

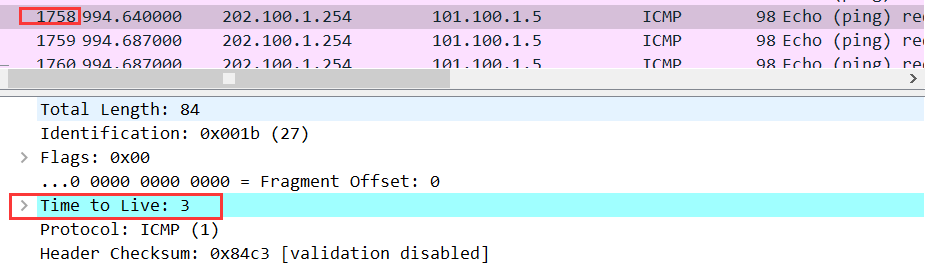

ISP认为101.100.1.1~101.100.1.10在防火墙202.100.1.10可达,就把数据包发送给防火墙,而防火墙上并没有这条路由,于是就根据默认路由发送给ISP。形成环路,

可以在防火墙配置黑洞路由,目的地地址是源转换地址池中的地址的都丢弃。

③黑洞路由的配置

1.进入源地址池视图

[FW1-address-group-inside_pc_2]nat address-group inside_pc_2

[FW1-address-group-inside_pc_2]route enable

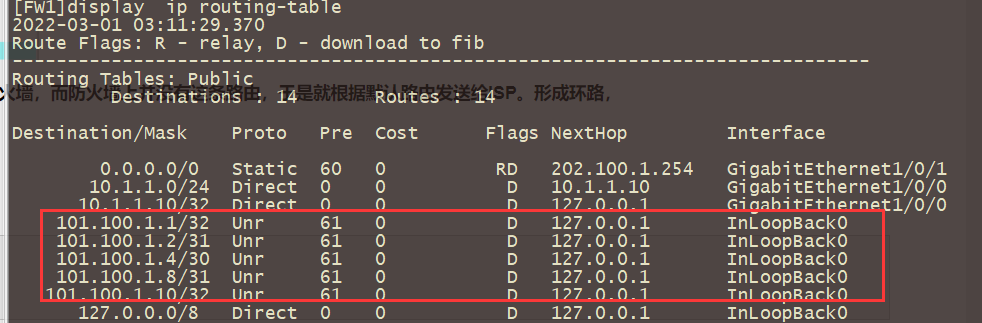

2.产生黑洞路由,而且已经自动给这些地址归纳好,

3.直接配置静态路由指向null0

[FW1]ip route-static 101.100.1.1 32 null0 [FW1]ip route-static 101.100.1.2 31 null0 [FW1]ip route-static 101.100.1.4 30 null0 [FW1]ip route-static 101.100.1.8 31 null0 [FW1]ip route-static 101.100.1.10 32 null0

4.效果都是不再产生环路

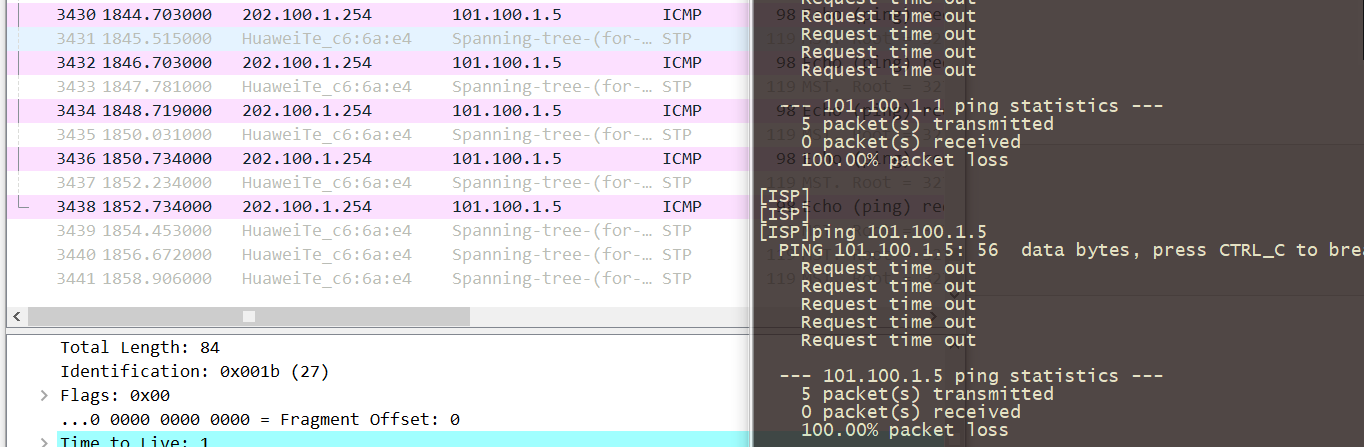

5.在上面是转换源地址池中的地址与防火墙到达untrust区域的出接口地址不是同一网段,当地址池地址与防火墙出接口是同一网段时,虽然不会产生环路,但会产生多余的ARP请求,同样建议配置黑洞路由

①修改源转换地址池

[FW1]nat address-group inside_pc_2 [FW1-address-group-inside_pc_2]display this 2022-03-01 03:18:42.220 # nat address-group inside_pc_2 1 mode pat section 0 101.100.1.1 101.100.1.10 # return [FW1-address-group-inside_pc_2]undo section 0 [FW1-address-group-inside_pc_2]section 0 202.100.1.100 202.100.1.110

②查看会话表,

②ISP ping 地址池地址,抓取数据包

③配置黑洞路由

[FW1]nat address-group inside_pc_2

[FW1-address-group-inside_pc_2]route enable

④多余的ARP报文消失

3.3 修改trust区域访问untrust区域原本的NAPT访问为EASY-IP访问

①修改NAT策略源nat选择源地址池改为esay-ip即可

[FW1]nat-policy [FW1-policy-nat] rule name trust_untrust [FW1-policy-nat-rule-trust_untrust]display this 2022-03-01 04:45:48.830 # rule name trust_untrust source-zone trust destination-zone untrust source-address 10.1.1.0 mask 255.255.255.0 action source-nat address-group inside_pc_2 # return [FW1-policy-nat-rule-trust_untrust]undo action source-nat [FW1-policy-nat-rule-trust_untrust]action source-nat easy-ip

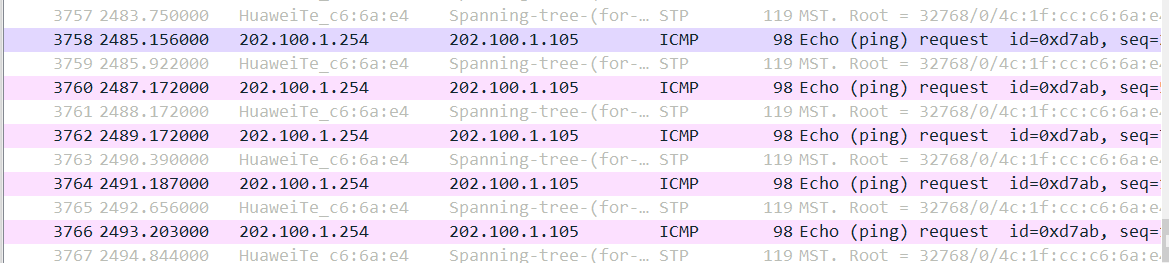

②查看效果,PC1可以访问互联网服务器。地址被转换为出接口地址,端口转换的规则。

四,目的NAT及服务器映射

4.1目的NAT简介

4.1.1目的NAT是什么

对报文的目的地址进行转换。转换手机终端的WAP网关。进行流量重定向。

4.1.2 目的NAT分类

①公网地址与私网地址一对一映射

②公网端口与私网端口一对一映射

③公网端口与私网地址一对一映射

④公网地址与私网端口一对一映射

⑤公网的地址随机转换为目的地址池中的地址

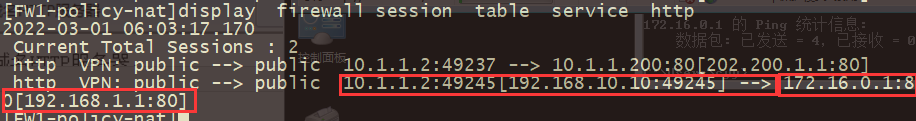

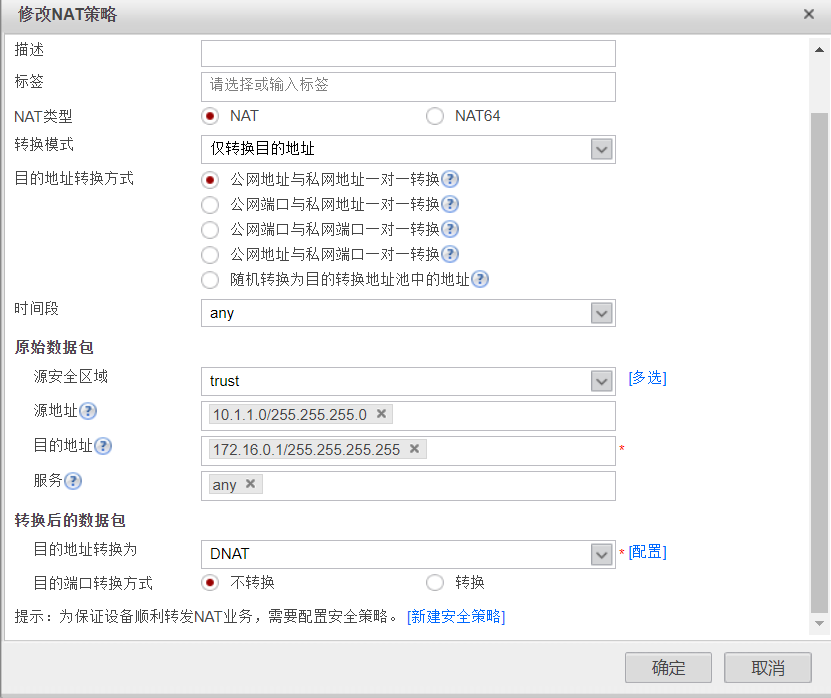

4.2目的NAT配置,使目的为DMZ服务器192.168.1.1转换为地址172.16.0.1让PC1访问

①创建目的转换地址池

[FW1]destination-nat address-group DNAT [FW1-dnat-address-group-DNAT]section 172.16.0.1 172.16.0.1

②创建NAT策略,转换目标地址引用创建的地址池

[FW1]nat-policy [FW1-policy-nat]rule name DMZ_server [FW1-policy-nat-rule-DMZ_server]source-zone trust [FW1-policy-nat-rule-DMZ_server]source-address 10.1.1.0 24 [FW1-policy-nat-rule-DMZ_server]destination-address 172.16.0.1 mask 255.255.255.255 [FW1-policy-nat-rule-DMZ_server]action destination-nat static address-to-address address-group DNAT

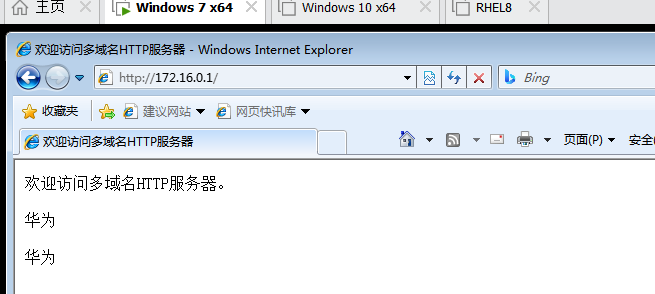

③现象,PC1可以通过172.16.0.1访问

④这种命令行的命令较多,可以配合使用图形化来操作

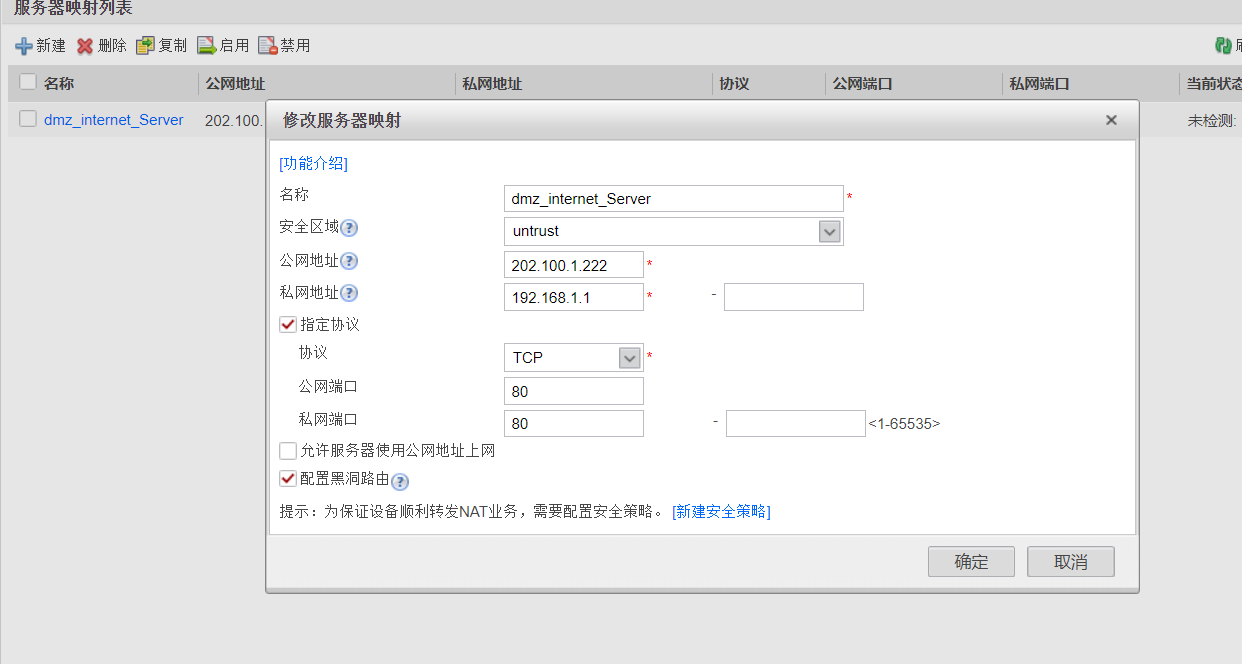

4.3 NAT-Server

①配置服务器映射

#命令更方便:[FW1]nat server protocol tcp global 202.100.1.123 www inside 192.168.1.1 www unr-route

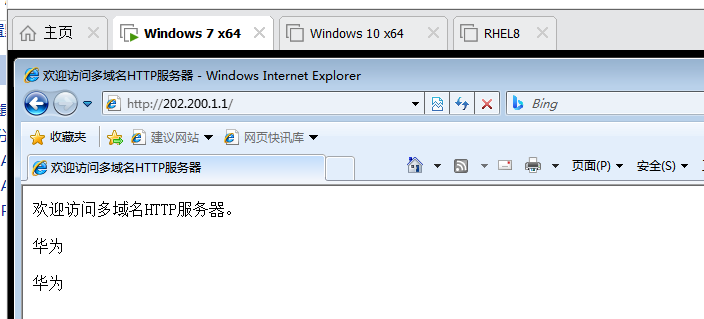

②这里在公网添加一个PC2来测试访问DMZ内网映射到公网的服务器

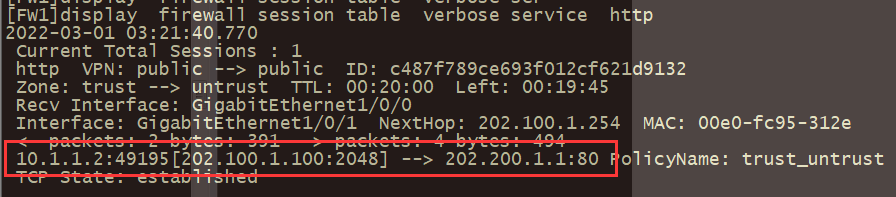

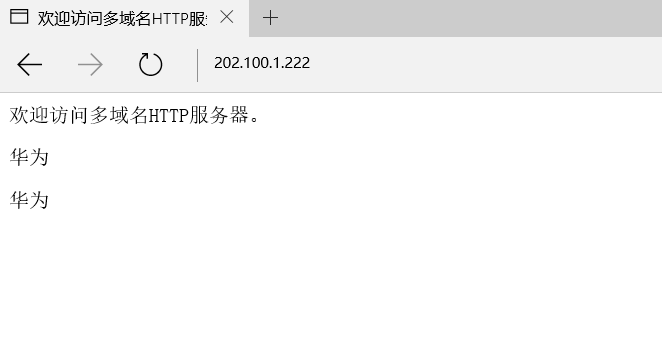

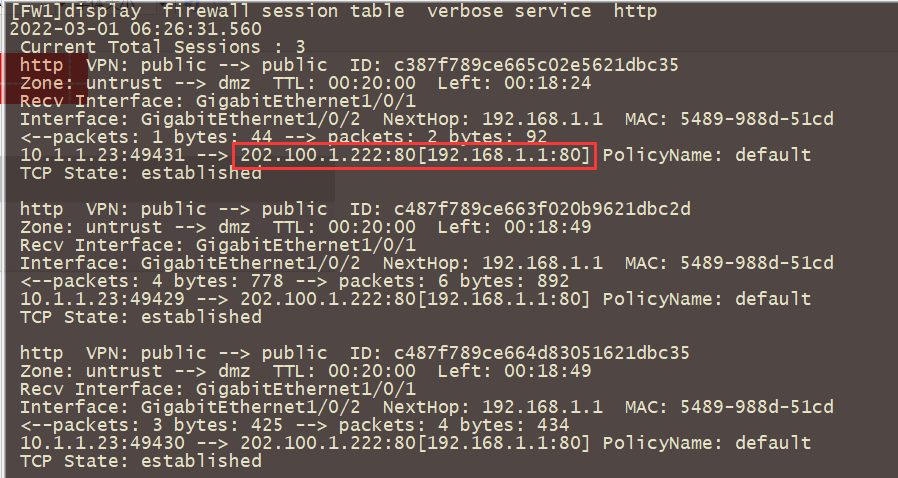

③查看现象

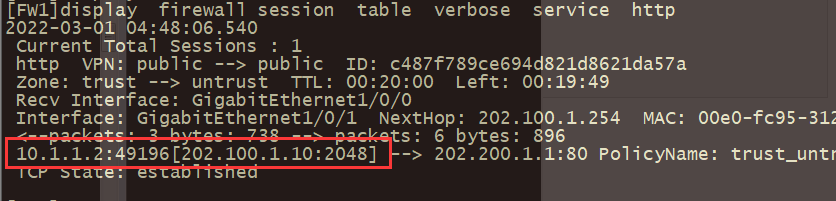

五,双向NAT

5.1域间双向nat

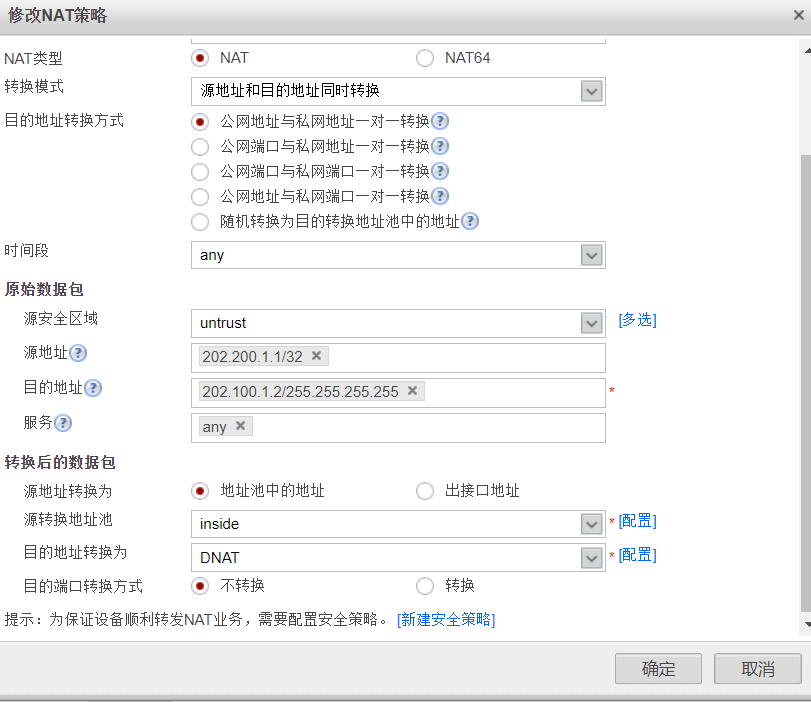

untrust访问DMZ区域Server,源IP由202.200.1.1转换为192.168.1.2,目的IP由202.100.1.1转换为192.168.1.1。源目地址同时转换完成双向NAT。

应用的场景可以不给服务器配置网关,因为是同一网段。

①创建源目地址池

[FW1]nat address-group inside [FW1-address-group-inside]mode pat [FW1-address-group-inside]section 0 192.168.1.2 192.168.1.2 [FW1]destination-nat address-group DNAT [FW1-dnat-address-group-DNAT]section 202.100.1.1 202.100.1.1

②创建NAT策略

[FW1]nat-policy

[FW1-policy-nat]rule name sts

③下面的操作在图形化略微方便一点

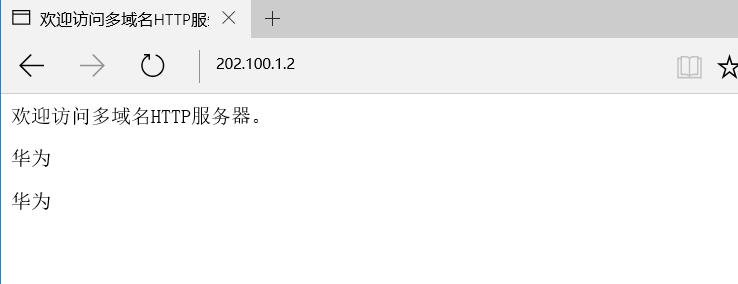

④查看效果,公网PC可以以公网地址访问DMZ服务器

5.2 域内双向NAT

其应用场景可以是在企业内部员工组成复杂,主要是保证信息安全。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· AI 智能体引爆开源社区「GitHub 热点速览」

· C#/.NET/.NET Core技术前沿周刊 | 第 29 期(2025年3.1-3.9)

· 从HTTP原因短语缺失研究HTTP/2和HTTP/3的设计差异