注册表危险操作

一.映像劫持

简单来说就是劫持后的程序不是原来的程序,而是我们写好的恶意程序

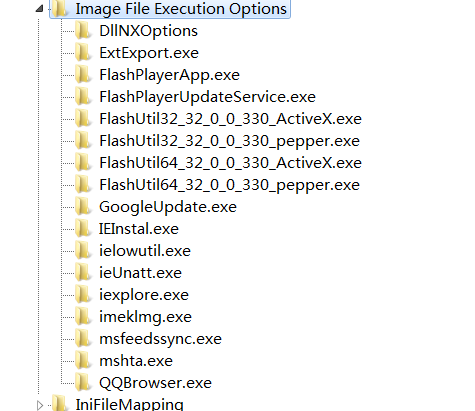

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options

操作:

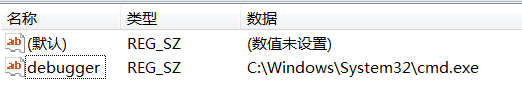

在 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options下

添加一个项QQ.exe,在项中添加一个debugger,把数据写成我们的恶意程序

这样的话 打开QQ实则打开的是我们的cmd命令行

二.注册表自启动项

系统级:

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run]

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce](仅运行一次)

[HKEY_LOCAL_MACHINE\Software\WOW6342Node\Microsoft\Windows\CurrentVersion\Run]

[HKEY_LOCAL_MACHINE\Software\WOW6342Node\Microsoft\Windows\CurrentVersion\RunOnce](仅运行一次)

用户级:

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run]

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce]

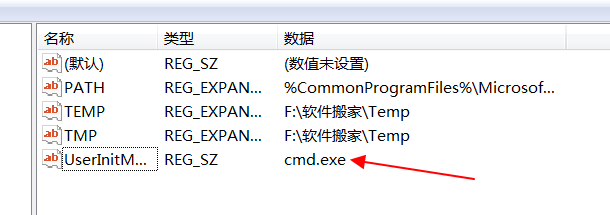

三.用户登录初始化

Userinit 是指在用户登录初始化的时候,Winlogon会执行指定的login script 可以修改它的键值添加需要自启动的程序,用逗号隔开

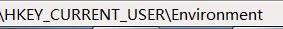

三.Logon script

Logon script会优于av(杀毒安全软件)执行,可以利用这点绕过av的敏感操作拦截

路径为:

创建一个键:UserInitMprLogonScript

键值为我们启动的程序

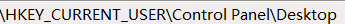

四.屏幕保护程序

SCRNSAVE.EXE 默认屏保程序,可以把键值改为我们的恶意程序

ScreenSaveActive:1表示启动状态,0表示关闭状态

ScreenSaverTimeout:指定屏幕保护程序启动前系统的空闲事件,单位为秒,默认为900(15分钟)

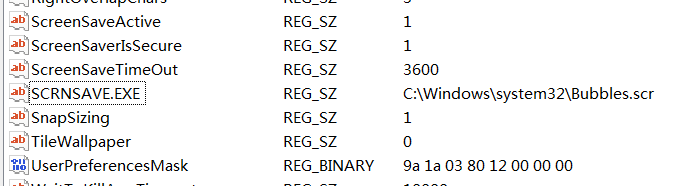

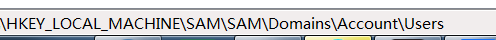

五.影子用户

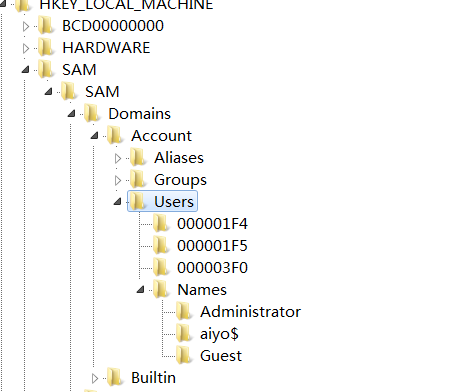

顾名思义就是一个隐藏用户,只能通过注册表查看这个用户,其他方式是找不到这个用户信息

net user test$ /add

net localgroup test$ /add

SAM键默认只能是SYSTEM权限修改的,所以我们要修改SAM权限,给予administrator完全控制和读取权限

我们这里要找到Names里面的aiyo$和aiyo$对应的16进制目录,右键导出到桌面。

然后使用net user aiyo$ /del 删除aiyo$用户。

最后双击导出的两个注册表,添加进注册表里面,然后就ok了。

可参考:https://www.k2zone.cn/?p=642

浙公网安备 33010602011771号

浙公网安备 33010602011771号