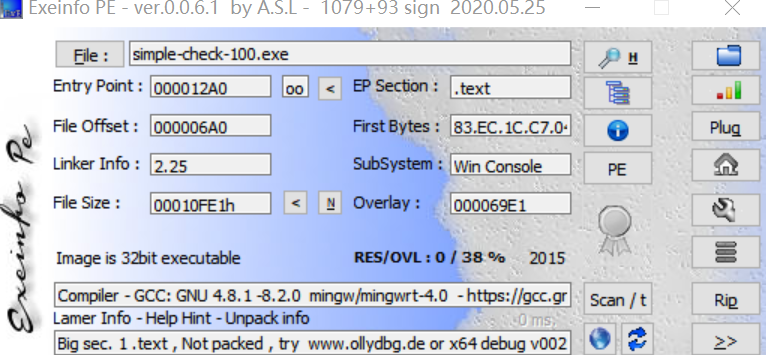

*reverse*练习7——攻防世界-simple-check-100

chmod +x linux_server./linux_server尝试了ida的远程调试失败了,在ida中反编译,一直报错。于是放弃,看逻辑硬写函数也非常困难,最后用gdb调试搞出来的,啊费了三个小时,我太菜了。

在kail里装gdb和其插件

git clone https://github.com/longld/peda.git ~/peda

echo "source ~/peda/peda.py" >> ~/.gdbinit

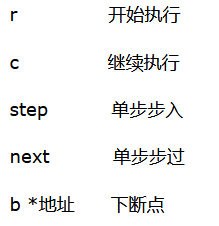

常用命令

gdb xxx文件

b main

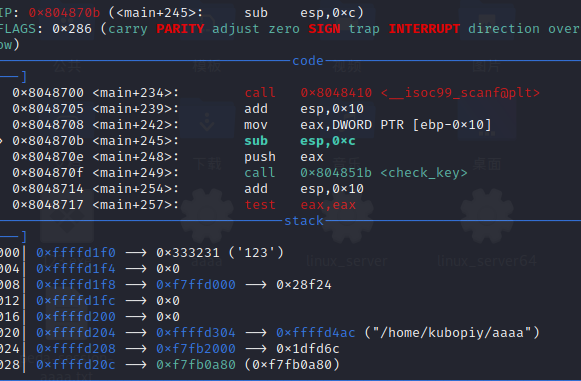

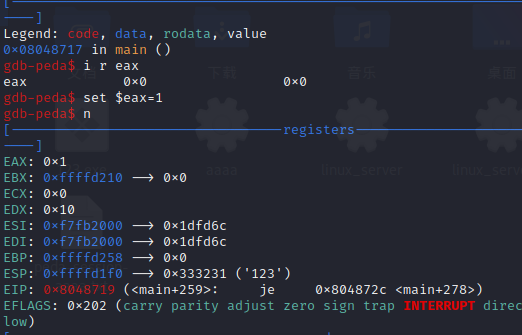

一直输入n直到出现key,输入key后,输入n下一步到cheeck key

看到test,查看eax的值,发现是0,就会跳转wrong的指令,所以

我们将其eax里的值修改为1,再输入c执行完毕。

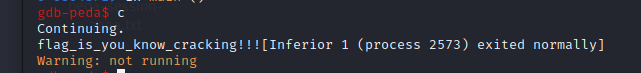

得到flag

flag_is_you_know_cracking!!!

唉太菜了脚本和ida调试都失败了