ICT应用解决方案12-WLAN工作原理

ICT应用解决方案12-WLAN工作原理

1 WLAN工作流程

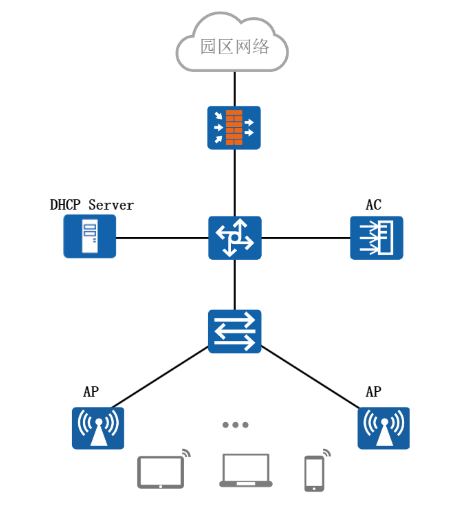

1.1 AP上线

AP获取IP地址并发现AC,与AC建立连接, 为确保AP能够上线,AC需预先配置如下内容:

- 配置网络互通:

- 配置DHCP服务器,为AP和STA分配IP地址,也可将AC设备配置为DHCP服务器

- 配置AP到DHCP服务器间的网络互通;配置AP到AC之间的网络互通

- 创建AP组:

- 每个AP都会加入并且只能加入到一个AP组中,AP组通常用于多个AP的通用配置

- 配置AC的国家码(与管理模板):

- 国家码用来标识AP射频所在的国家,不同国家码规定了不同的AP射频特性,包括AP的发送功率、支持的信道等

- 配置源接口或源地址(与AP建立隧道):

- 每台AC都必须唯一指定一个IP地址或接口,该AC设备下挂接的AP学习到此IP地址或者此接口下配置的IP地址,用于AC和AP间的通信,以及CAPWAP隧道的建立

- (可选)配置AP上线时自动升级:

- 自动升级是指AP在上线过程中自动对比自身版本与AC或SFTP或FTP服务器上配置的AP版本是否一致,如果版本不一致,则进行升级,然后AP自动重启再重新上线

- 添加AP设备(配置AP认证模式):

- 添加AP有三种方式:离线导入AP、自动发现AP以及手工确认未认证列表中的AP

FIT AP需完成上线过程,AC才能实现对AP的集中管理和控制,以及业务下发。AP的上线过程包括如下步骤:

1.1.1 AP获取IP地址

- 部署专门的DHCP Server为AP分配IP地址

- 使用AC的DHCP服务分配IP地址

- 使用网络中的设备, 例如核心交换机为AP分配IP地址

- 由于WLAN的灵活性, 通常不使用静态方式获取IP

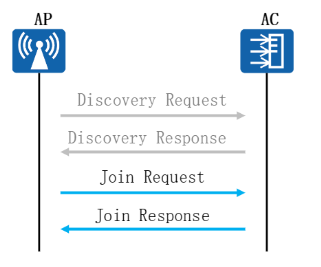

1.1.2 AP发现AC&建立CAPWAP隧道

-

Discovery阶段(AP发现AC阶段)

-

AP通过发送Discovery Request报文,找到可用的AC

-

AP发现AC有两种方式:

静态方式 AP上预先配置AC的静态IP地址列表 动态方式 DHCP方式、DNS方式和广播方式

-

-

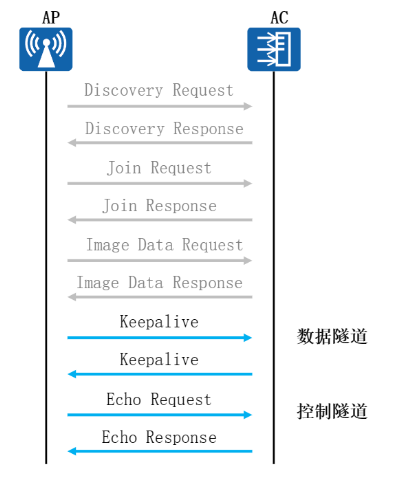

建立CAPWAP隧道阶段

AP与AC关联,完成CAPWAP隧道建立。包括数据隧道和控制隧道

- 数据隧道:AP接收的业务数据报文经过CAPWAP数据隧道集中到AC上转发

- 控制隧道:通过CAPWAP控制隧道实现AP与AC之间的管理报文的交互

1.1.3 AP接入控制

AP发现AC后,会发送Join Request报文。AC收到后会判断是否允许该AP接入,并响应Join Response报文.

AC上支持三种对AP的认证方式:MAC认证、序列号(SN)认证和不认证.

1.1.4 AP版本升级

- AP根据收到的Join Response报文中的参数判断当前的系统软件版本是否与AC上指定的一致。如果不一致,则AP通过发送Image Data Request报文请求软件版本,然后进行版本升级,升级方式包括AC模式、FTP模式和SFTP模式.

- AP在软件版本更新完成后重新启动,重复进行前面三个步骤.

1.1.5 CAPWAP隧道维持

- 数据隧道维持: AP与AC之间交互Keepalive报文来检测数据隧道的

- 控制隧道维持: AP与AC交互Echo报文来检测控制隧道的连通状态

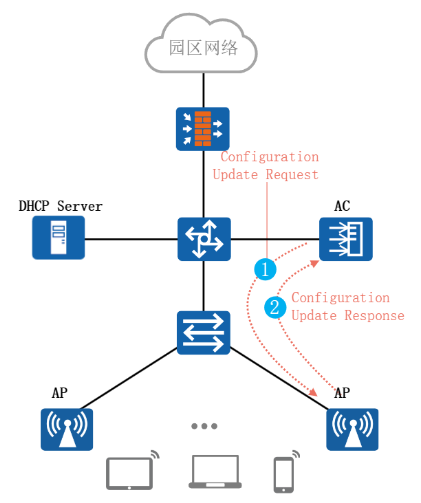

1.2 WLAN业务配置下发

AC将WLAN业务配置下发到AP生效

AC向AP发送Configuration Update Request请求消息,AP回应Configuration Update Response响应消息,AC再将AP的业务配置信息下发给AP.

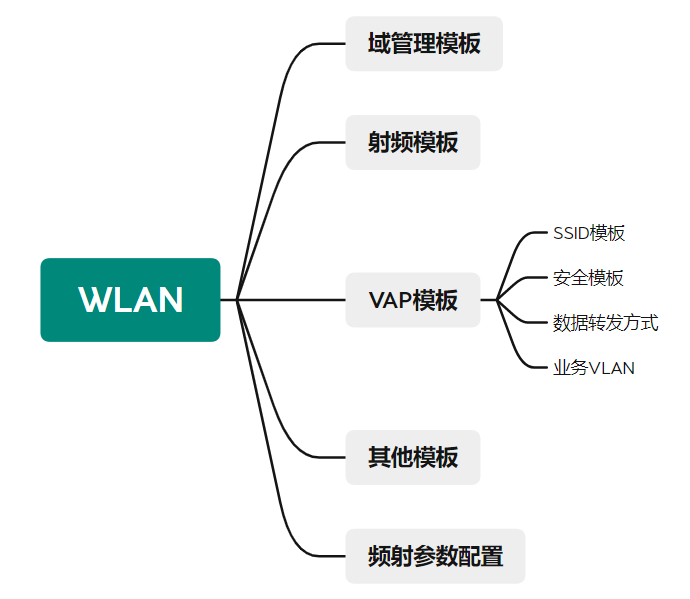

配置模板

为了方便用户配置和维护WLAN的各个功能,针对WLAN的不同功能和特性设计了各种类型的模板,这些模板统称为WLAN模板

- 域管理模板: 域管理模板提供对AP的国家码、调优信道集合和调优带宽等的配置

- 射频模板: 射频模板主要用于优化射频的参数,以及配置信道切换业务不中断功能

- VAP模板: 在VAP模板下配置各项参数,同时还可以引用SSID模板、安全模板、认证模板等

- SSID模板: SSID用来指定不同的无线网络, SSID模板主要为了配置WLAN网络的SSID名称

- 安全模板: 配置WLAN安全策略, 可以对无线终端(STA)进行身份验证, 对用户的报文进行加密, 保护WLAN网络和用户的安全

- 数据转发方式: 配置数据报文的转发模式(直接转发/隧道转发)

- 业务WLAN: VAP下发给AP的二层业务报文中会携带业务VLAN的VLAN ID, 但是发给AP的二层业务报文的VLAN依然是管理VLAN

- 其他模板: AP系统模板、定位模板、WIDS模板、Mesh模板等

- 射频参数配置: 配置基本射频参数:工作频段、信道、发射功率等

1.3 STA接入

STA搜索到AP发射的SSID并连接、上线,接入网络

CAPWAP隧道建立完成后,用户就可以接入无线网络, STA接入过程分为六个阶段:扫描阶段、链路认证阶段、关联阶段、接入认证阶段、STA地址分配、用户认证

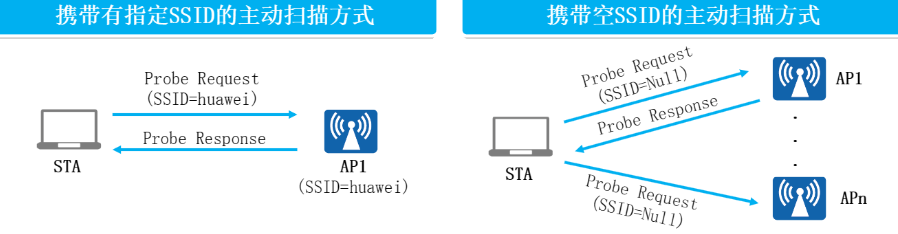

1.3.1 扫描阶段

STA可以通过主动扫描,定期搜索周围的无线网络,获取到周围的无线网络信息, 根据Probe Request帧(探测请求帧)是否携带SSID,可以将主动扫描分为两种:

-

有SSID

客户端发送携带有指定SSID的Probe Request: STA依次在每个信道发出Probe Request帧,寻找与STA有相同SSID的AP,只有能够提供指定SSID无线服务的AP接收到该探测请求后才回复探查响应

-

无SSID

客户端发送广播Probe Request: 客户端会定期地在其支持的信道列表中,发送Probe Request帧扫描无线网络。当AP收到Probe Request帧后,会回应Probe Response帧通告可以提供的无线网络信息

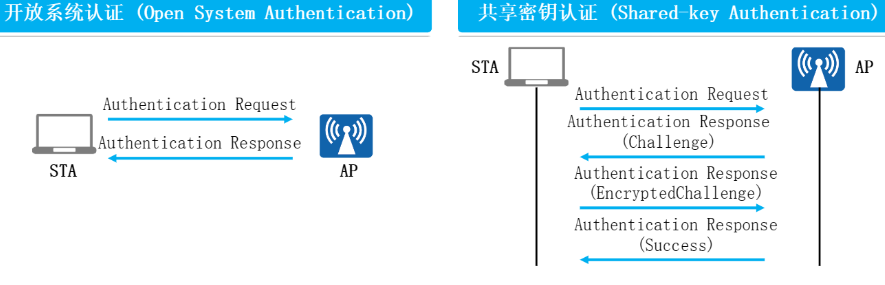

1.3.2 链路认证

为了保证无线链路的安全,接入过程中AP需要完成对STA的认证, 802.11链路定义了两种认证机制:开放系统认证和共享密钥认证, 均使用Authentication Request/Response报文

- 开放系统认证:即不认证,任意STA都可以认证成功

- 共享密钥认证:一种挑战认证, STA和AP预先配置相同的共享密钥,验证两边的密钥配置是否相同。如果一致, 则认证成功; 否则, 认证失败

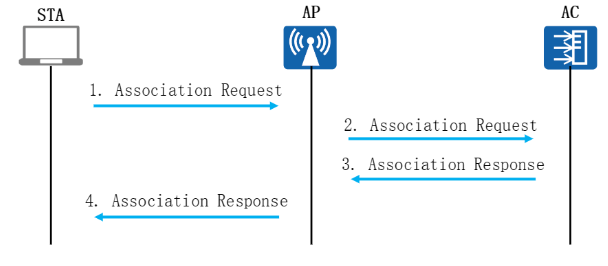

1.3.3 关联阶段

完成链路认证后,STA会继续发起链路服务协商,具体的协商通过Association报文实现

终端关联过程实质上就是链路服务协商的过程,协商内容包括支持的速率、信道等

1.3.4 接入认证阶段

接入认证即对用户进行区分,并在用户访问网络之前限制其访问权限。相对于链路认证,接入认证安全性更高, 主要包含:PSK认证和802.1X认证

无论是链路认证还是接入认证, 都是依赖无线接入安全协议实现的, 具体表现为安全策略

常用安全策略

| 安全策略 | 链路认证方式 | 接入认证方式 | 数据加密方式 | 说明 |

|---|---|---|---|---|

| WEP | Open | 不涉及 | 不加密或WEP加密 | 不安全的安全策略 |

| Shared-key Authentication | 不涉及 | WEP加密 | 不安全的安全策略 | |

| WPA/WPA2-802.1X | Open | 802.1X(EAP) | TKIP或CCMP | 安全性高的安全策略,适用于大型企业 |

| WPA/WPA2-PSK | Open | PSK | TKIP或CCMP | 安全性高的安全策略,适用于中小型企业或家庭用户 |

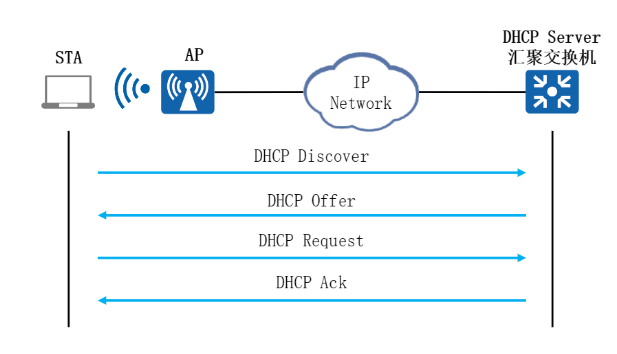

1.3.5 STA地址分配

STA获取到自身的IP地址,是STA正常上线的前提条件, 如果STA是通过DHCP方式获取IP地址,可以用AC设备或汇聚交换机作为DHCP服务器为STA分配IP地址。一般情况下使用汇聚交换机作为DHCP服务器(我后面的实验用的是AC做DHCP服务器, 这个在实验环境中没差)

1.3.6 用户认证

用户认证是一种“端到端”的安全结构,包括:802.1X认证、MAC认证和Portal认证

- 802.1X认证: 802.1x协议是基于Client/Server的访问控制和认证协议。它可以限制未经授权的用户/设备通过接入端口(access port)访问LAN/WLAN。在获得交换机或LAN提供的各种业务之前,802.1x对连接到交换机端口上的用户/设备进行认证。在认证通过之前,802.1x只允许EAPOL(基于局域网的扩展认证协议)数据通过设备连接的交换机端口;认证通过以后,正常的数据可以顺利地通过以太网端口。

- MAC认证: MAC认证,是指终端网络接入控制设备自动获取终端的MAC地址,作为接入网络的凭证发到RADIUS服务器进行校验

- Portal认证: 也称Web认证,一般将Portal认证网站称为门户网站, 用户上网时,必须在门户网站进行认证。只有认证通过后才可以使用网络资源. (比如校园网认证)

1.4 WLAN业务数据转发

WLAN网络开始转发业务数据

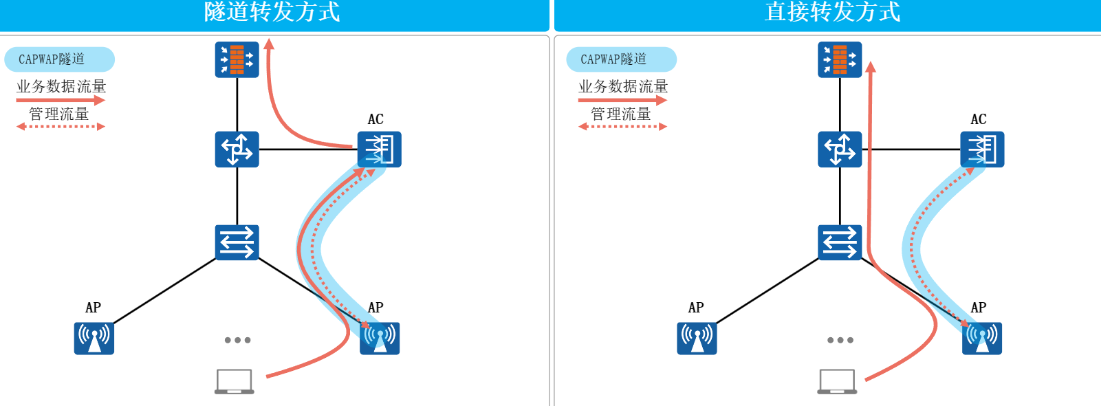

CAPWAP中的数据包括控制报文(管理报文)和数据报文, 控制报文是通过CAPWAP的控制隧道转发的, 用户的数据报文(forward-mode)分为隧道转发(集中转发)方式和直接转发(本地转发)方式.

- 隧道转发方式(tunnel)是指用户的数据报文到达AP后,需要经过CAPWAP数据隧道封装后发送给AC,然后由AC再转发到上层网络

- 优点: AC集中转发无线用户数据报文,安全性好,方便集中管理。

- 缺点: 无线用户数据报文必须经过AC转发,报文转发效率低,AC所受压力大。

- 直接转发方式(direct-forward)是指用户的数据报文到达AP后,不经过CAPWAP的隧道封装而直接转发到上层网络

- 优点: 无线用户数据报文不需要经过AC转发,报文转发效率高,AC所受压力小。

- 缺点: 无线用户数据报文安全性较差, 不便于集中管理。

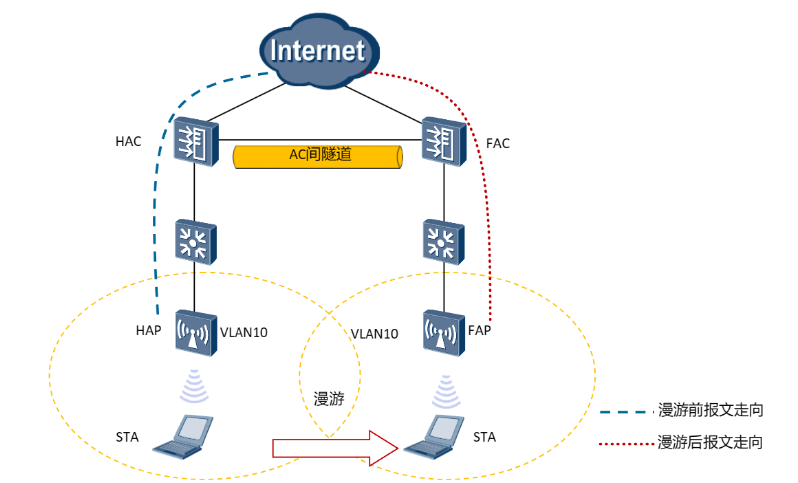

2 WLAN漫游

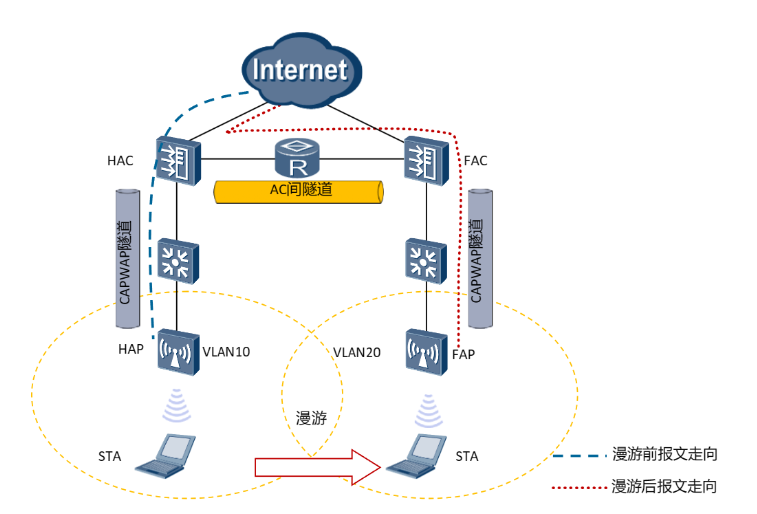

WLAN漫游是指STA在不同AP覆盖范围之间移动且保持用户业务不中断的行为。根据STA是否在同一个子网内漫游,可以将漫游分为二层漫游和三层漫游

- 如果两个子网的VLAN ID不同,那么这两个子网是处于不同的网段,STA在这两个子网间漫游是属于三层漫游

- 网络中有时候会出现以下情况:两个子网的VLAN ID相同,但是这两个子网又属于不同的子网。此时为了避免系统仅仅依据VLAN ID将用户在两个子网间的漫游误判为二层漫游,需要通过漫游域来确定设备是否在同一个子网内,只有当VLAN相同且漫游域也相同的时候才是二层漫游,否则是三层漫游

2.1 二层漫游

二层漫游后STA仍然在原来的子网中,FAP/FAC对二层漫游用户的报文转发同普通新上线用户没有区别,直接在FAP/FAC本地的网络转发,不需要通过AC间隧道转回到HAP/HAC中转

- 漫游前:

- STA发送业务报文给HAP

- HAP接收到STA发送的业务报文并发送给HAC

- HAC直接将业务报文发送给上层网络

- 漫游后:

- STA发送业务报文给FAP

- FAP接收到STA发送的业务报文并发送给FAC

- FAC直接将业务报文发送给上层网络

2.2 三层漫游

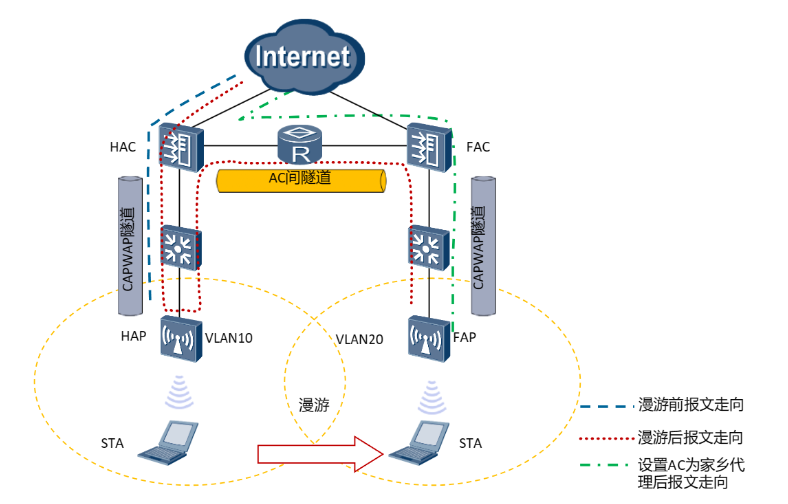

三层漫游时,用户漫游前后不在同一个子网中,为了支持用户漫游后仍能正常访问漫游前的网络,需要将用户流量通过隧道转发到原来的子网进行中转。

隧道转发模式

隧道转发模式下,HAP和HAC之间的业务报文通过CAPWAP隧道封装,此时可以将HAP和HAC看作在同一个子网内,报文无需返回到HAP,直接通过HAC进行中转到上层网络

- 漫游前:

- STA发送业务报文给HAP

- HAP接收到STA发送的业务报文并发送给HAC

- HAC直接将业务报文发送给上层网络

- 漫游后:

- STA发送业务报文给FAP

- FAP接收到STA发送的业务报文并发送给FAC

- FAC通过HAC和FAC之间的AC间隧道将业务报文转发给HAC

- HAC直接将业务报文发送给上层网络

直接转发模式

直接转发模式下,HAP和HAC之间的业务报文不通过CAPWAP隧道封装,无法判定HAP和HAC是否在同一个子网内,此时设备默认报文需要返回到HAP进行中转。如果HAP和HAC在同一个子网时,可以将家乡代理设置为性能更强的HAC,减少HAP的负荷并提高转发效率

- 漫游前:

- STA发送业务报文给HAP

- HAP接收到STA发送的业务报文后直接将业务报文发送给上层网络

- 漫游后:

- STA发送业务报文给FAP

- FAP接收到STA发送的业务报文并通过CAPWAP隧道发送给FAC

- FAC通过HAC和FAC之间的AC间隧道将业务报文转发给HAC

- HAC通过CAPWAP隧道将业务报文发送给HAP

- HAP直接将业务报文发送给上层网络

- 设置AC为家乡代理:

- STA发送业务报文给FAP

- FAP接收到STA发送的业务报文并通过CAPWAP隧道发送给FAC

- FAC通过HAC和FAC之间的AC间隧道将业务报文转发给HAC

- HAC直接将业务报文发送给上层网络

3 WALN配置命令

3.1 配置思路

由于WLAN是一块全新的领域, 所以我觉得需要将配置思路从头理一遍会比较好

- 发现AP

- 通过在AC配置DHCP来使得AP获取到地址, 确保AC和AP是互通的(与AP连接的交换机接口可以设置为trunk放行管理vlan和业务vlan, 但需要指定pvid为管理wlan确保AP获取的地址池是管理vlan的地址池)

- 建立capwap隧道, 前提是AP和AC可以相互ping通

- 选择AP的认证模式

- mac-auth: mac地址认证(默认)

- sn-auth: SN认证

- 配置模板

- ssid模板: 配置wifi名字

- sec安全模板: 配置wifi认证方式

- 业务vlan: 配置业务vlan以选择地址池进行分配

- 国家代码: 请确保是中国(cn)的信道

- 进入ap或ap组调用模板并指定wlan id和radio(频率)

3.2 配置命令

-

配置AC作为DHCP服务器, 配置option 43字段

ip pool test01 option code [sub-option sub-code] {ascii ascii-string | hex hex-string | cipher cipher-string | ip-address ip-address}配置DHCP服务器分配给DHCP客户端的自定义选项

-

配置源接口或源地址, 建立CAPWAP隧道

capwap source interface {loopback loopback-number|vlanif vlan-id} #配置AC与AP建立CAPWAP隧道的源接口 capwap source ip-address ip-address #配置AC的源IP地址接口/ip地址二选一即可

-

创建域管理模板,并配置国家码

wlan #进入wlan视图 regulatory-domain-profile name Test #域管理模板名称为Test, 有则创建无则进入 country-code cn #配置国家标识码为cn -

创建AP组

wlan ap-group name AP-G1 #创建AP组AP-G1在AP组视图中可以同时对多个加入AP组的AP进行配置, 如绑定域管理模板、绑定VAP模板等

-

AC离线导入AP并绑定

wlan ap auth-mode {mac-auth | sn-auth} #设置导入AP的认证方式(mac/sn) ap-id ap-id [[type-id type-id|ap-type ap-type] {ap-mac ap-mac|ap-sn ap-sn|ap-mac ap-mac ap-sn ap-sn}] #绑定并进入AP, 创建时必须绑定, 后续可以直接进入 ap-name AP1 #配置AP名称为AP1 ap-group AP-G1 #加入AP组AP-G1 -

查看AP上线结果

display ap {all | ap-group ap-group}} -

配置射频(可选)

ap-id 0 #也可以是ap组 radio radio-id #进入射频id channel {20mhz | 40mhz-minus | 40mhz-plus | 80mhz | 160mhz} channel #2.4GHZ的配置 channel 80+80mhz channel1 channel2 #5GHZ的配置 antenna-gain antenna-gain #配置AP组中所有AP或单个AP指定射频的天线增益 eirp eirp #配置AP组中所有AP或单个AP指定射频的发射功率 coverage distance distance #配置AP组中所有AP或单个AP指定射频的射频覆盖距离参数 frequency {2.4g | 5g} #配置射频工作的频段配置AP组中所有AP或单个AP指定射频的工作带宽和信道

-

创建/引用射频模板

wlan radio-2 g-profile name profile-name #profile-name为频射模板名称 qu ap-group name group-name radio-2g-profile profile-name radio {radio-id | all} #在AP组中,将指定的2G射频模板引用到2G射频 -

配置安全模板

wlan security-profile name profile-name security wpa-wpa2 psk pass-phrase gok@123 aes #配置wifi安全策略为wpa-wpa2+aes, 认证方式为密码gok@123缺省情况下,系统已经创建名称为default、default-wds和default-mesh的安全模板

-

配置SSID模板

wlan ssid-profile name profile-name #创建SSID模板,并进入模板视图,若模板已存在则直接进入模板视图 ssid ssid #配置当前SSID模板中的服务组合识别码SSID缺省情况下,系统上存在名为default的SSID模板, 缺省情况下,SSID模板中的SSID为HUAWEI-WLAN

-

创建VAP模板

wlan vap-profile name profile-name forward-mode {direct-forward | tunnel} #配置VAP模板下的数据转发方式,可以是直接转发或隧道转发 service-vlan {vlan-id vlan-id | vlan-pool pool-name} #配置VAP的业务VLAN security-profile profile-name #在指定VAP模板中引用安全模板 ssid-profile profile-name #在指定VAP模板中引用ssid模板 -

在ap或ap组中引用VAP模板

ap-group name group-name vap-profile profile-name wlan wlan-id radio {radio-id | all} [service-vlan {vlan-id vlan-id | vlan-pool pool-name}]在AP组中,将指定的VAP模板引用到射频

-

查看VAP信息

display vap {ap-group ap-group-name | {ap-name ap-name|ap-id ap-id}[radio radio-id]} [ssid ssid] display vap {all|ssid ssid}

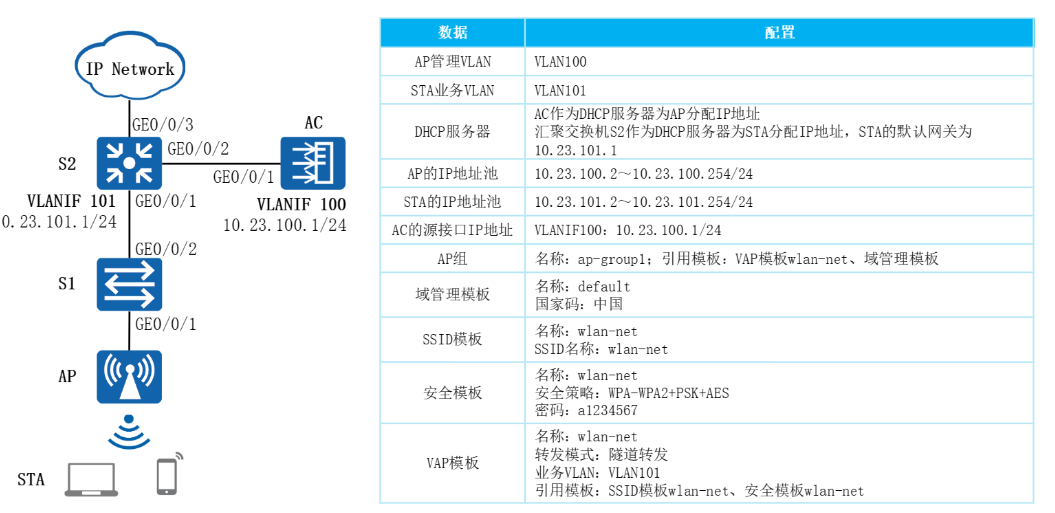

3.3 配置案例

-

S1、S2、AC创建对应VLAN及接口

-

配置DHCP服务器为STA和AP分配IP地址

-

在AC上配置VLANIF100接口为AP提供IP地址

[AC]dhcp enable [AC]interface vlanif 100 [AC-Vlanif100]ip address 10.23.100.124 [AC-Vlanif100]dhcp select interface -

在S2上配置VLANIF101接口为STA提供IP地址,并指定10.23.101.1作为STA的默认网关地址

[S2]dhcp enable [S2]interface vlanif 101 [S2-Vlanif101]ip address 10.23.101.124 [S2-Vlanif101]dhcp select interface

-

-

创建AP组

[AC]wlan [AC-wlan-view]ap-group name ap-group1 [AC-wlan-ap-group-ap-group1]quit -

创建域管理模板,并配置AC的国家码

[AC-wlan-view]regulatory-domain-profile name default [AC-wlan-regulate-domain-default]country-code cn [AC-wlan-regulate-domain-default]quit [AC-wlan-view]ap-groupnameap-group1 [AC-wlan-ap-group-ap-group1]regulatory-domain-profile default [AC-wlan-ap-group-ap-group1]quit [AC-wlan-view]quit -

配置AC的源接口

[AC]capwap source interface vlanif 100 -

在AC上离线导入AP

[AC]wlan [AC-wlan-view]ap auth-mode mac-auth [AC-wlan-view]ap-id 0 ap-mac 60de-4476-e360 [AC-wlan-ap-0]ap-name area_1 [AC-wlan-ap-0]ap-group ap-group1 [AC-wlan-ap-0]quit -

创建名为"wlan-net"的安全模板, 并配置安全策略

[AC-wlan-view]security-profile name wlan-net [AC-wlan-sec-prof-wlan-net]security wpa-wpa2 pskpass-phrase a1234567 aes [AC-wlan-sec-prof-wlan-net]quit -

创建名为“wlan-net”的SSID模板,并配置SSID名称为“wlan-net”

[AC-wlan-view]ssid-profile name wlan-net [AC-wlan-ssid-prof-wlan-net]ssid wlan-net [AC-wlan-ssid-prof-wlan-net]quit -

创建名为“wlan-net”的VAP模板,配置业务数据转发模式、业务VLAN,并且引用安全模板和SSID模板

[AC-wlan-view]vap-profilename wlan-net [AC-wlan-vap-prof-wlan-net]forward-mode tunnel [AC-wlan-vap-prof-wlan-net]service-vlan vlan-id 101 [AC-wlan-vap-prof-wlan-net]security-profile wlan-net [AC-wlan-vap-prof-wlan-net]ssid-profile wlan-net [AC-wlan-vap-prof-wlan-net]quit -

配置AP组引用VAP模板, AP和射频0和射频1都使用VAP模板

“wlan-net”的配置。 [AC-wlan-view]ap-group name ap-group1 [AC-wlan-ap-group-ap-group1]vap-profile wlan-net wlan1 radio 0 [AC-wlan-ap-group-ap-group1]vap-profile wlan-net wlan1 radio 1 [AC-wlan-ap-group-ap-group1]quit -

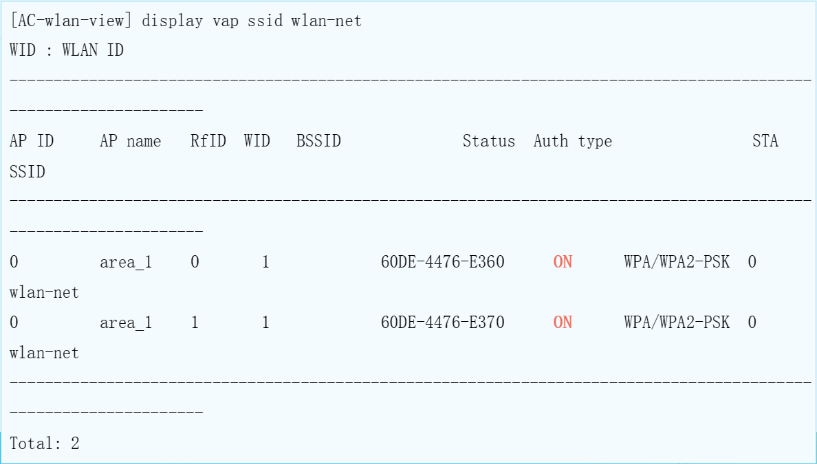

查看VAP模板信息

display vap ssid wlan-net

觉得案例不够的话可以直接去看看我的ICT应用解决方案实验04-WLAN专题项目和ICT应用解决方案考核项目

本文来自博客园,作者:Qurare,严禁转载至CSDN平台, 其他转载请注明原文链接:https://www.cnblogs.com/konjac-wjh/p/17543438.html

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· 【自荐】一款简洁、开源的在线白板工具 Drawnix