ICT应用解决方案实验03-防火墙专题项目

ICT应用解决方案实验03-防火墙专题项目(待补完)

1 项目介绍

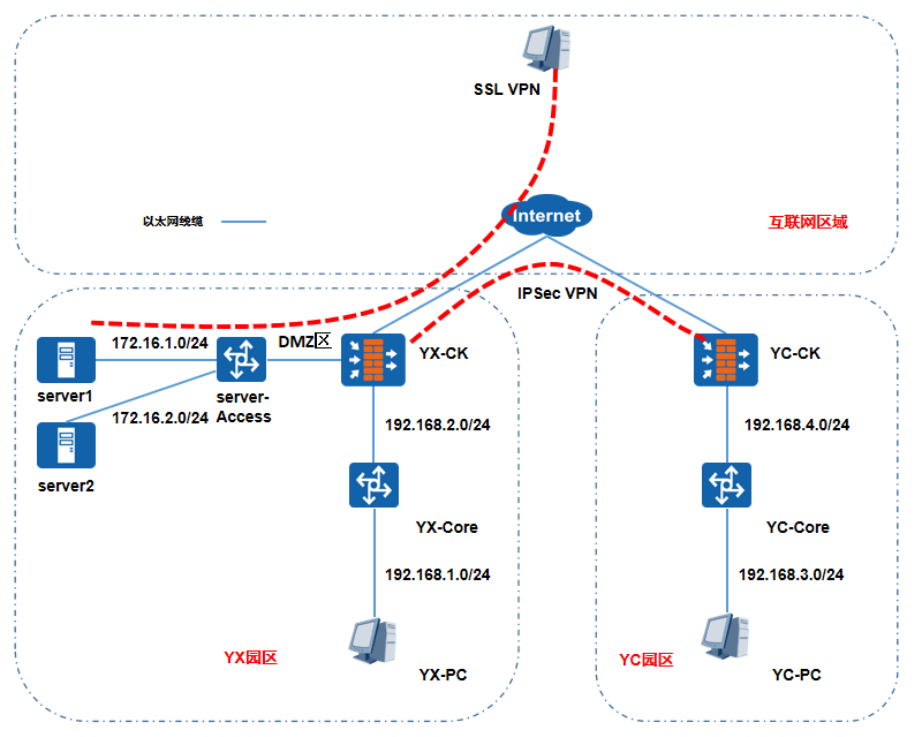

1.1 项目背景

随着业务的扩大和升级,客户开始对于园区内的安全有了更高的要求,于是采购了两台防火墙用来替换原先的YX-CK和YC-CK两台出口路由器并沿用命名方式。同时由于专线的费用较为高昂,取消续费,通过在防火墙建立VPN的方式实现两个园区之间的互访。为了满足园区网络的建设要求,请基于以上的拓扑完成本网络的规划调试。

1.2 防火墙项目需求

1.2.1 园区网内部需求

请按照网络拓扑要求,合理规划和配置YX和YC园区内部网络

1.2.2 防火墙区域规划

-

YX-CK:将连接内部网络的接口设置成Trust接口,将连接Internet的接口设置成Untrust接口,将连接服务器的接口设置成DMZ接口。合理规划区域到区域之间的安全策略。

-

YC-CK:将连接内部网络的接口设置成Trust接口,将连接Internet的接口设置成Untrust接口。合理规划区域到区域之间的安全策略。

1.2.3 防火墙NAT配置

- 出口防火墙YX-CK上使用Easy ip技术实现办公网络对外网的访问,拥有单独的公网地址200.0.1.2。同时,出口防火墙YC-CK上使用NAT地址池,将办公网络地址转换为202.0.1.3-202.0.1.6,并拥有单独的公网地址202.0.1.2。

- 现在Server2需要对外提供telnet服务,需要在防火墙YX-CK上部署nat服务器,要求仅允许外网主动访问Server2,并禁止服务器主动访问外网,对回环口服务器地址进行转换,telnet端口2323。

1.2.4 防火墙IPSec配置

- 由于YC园区需要访问部署在YX园区DMZ区域的服务,请通过在两台防火墙上部署IPSec VPN,实现YC内部网络可以通过该VPN访问YX园区DMZ区域的服务器网络。要求使用IKE协商方式建立IPSec隧道,认证方式为预共享密钥,预共享密钥为Goktech@123,IPSec/IKE安全提议均采用默认参数

1.2.5 防火墙SSL VPN配置

- 在YX-CK上部署SSL VPN,使得在外出差的员工可以通过该SSL VPN访问内网资源。

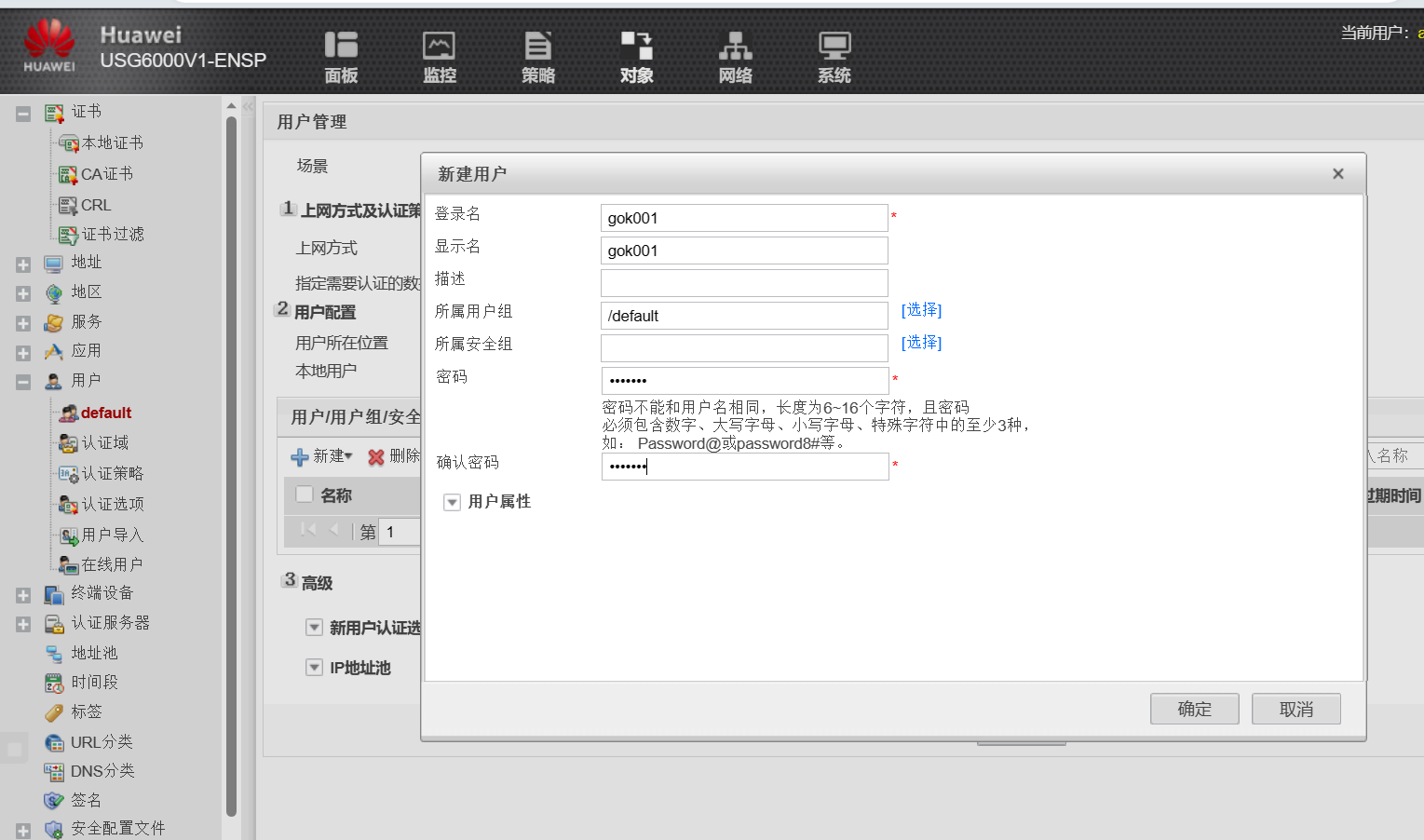

- 创建一个用户,认证域为default,用户名为gok001,密码为gok@123。

- 合理配置安全策略,使得外网用户能够通过SSL VPN访问内网资源。

- 配置SSL VPN网关,类型为独占型,不部署本地证书认证。用户认证的认证方式为本地认证,最大用户数为100,最大并发用户数为50。

- 为用户gok001进行角色授权,开放网络扩展功能,使用的地址池为10.0.1.1到10.0.1.100。

2 项目实施

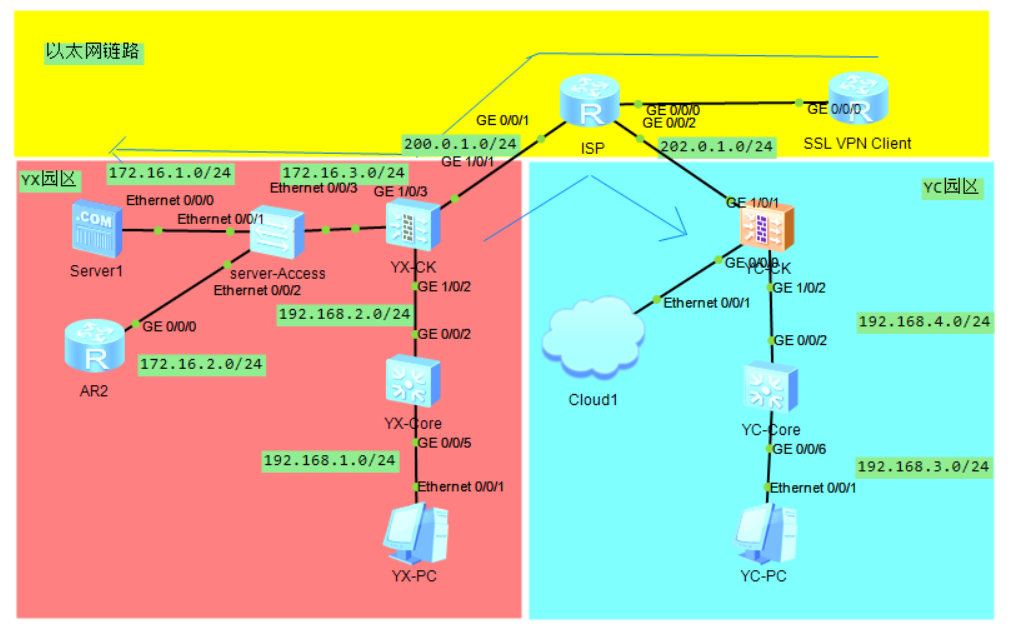

2.1 地址规划表

| 设备 | 接口 | 地址 |

|---|---|---|

| ISP | g0/0/1 | 200.0.1.1/24 |

| g0/0/2 | 202.0.1.1/24 | |

| g0/0/0 | 1.1.1.1/24 | |

| YX-CK | g1/0/1 | 200.0.1.2/24 |

| g1/0/2 | 192.168.2.1/24 | |

| g1/0/3 | 172.16.3.1/24 | |

| YC-CK | g1/0/1 | 202.0.1.2/24 |

| g1/0/2 | 192.168.4.1/24 | |

| YX-Core | g0/0/2 | 192.168.2.2/24 |

| g0/0/5 | 192.168.1.254.24 | |

| YC-Core | g0/0/2 | 192.168.4.2/24 |

| g0/0/6 | 192.168.3.254/24 | |

| server-Access | e0/0/1 | 172.16.1.254/24 |

| e0/0/2 | 172.16.2.254/24 | |

| e0/0/3 | 172.16.3.2/24 | |

| YX-PC | e0/0/1 | 192.168.1.10/24 |

| YC-PC | e0/0/1 | 192.168.3.10/24 |

| Server1 | e0/0/0 | 172.16.1.10/24 |

| Server2 | e0/0/0 | 172.16.2.10/24 |

| SSL VPN Client | e0/0/1 | 1.1.1.2/24 |

2.2 配置脚本

防火墙用户名均为admin, 密码修改为均为Huawei@123(原Admin@123)

2.2.1 园区网内部需求

配置接口地址, 配置ospf和静态路由

YX-PC和YC-PC均使用静态IP地址代替

YX-CK

sys YX-CK

set save-configuration #保存设备名称和登录密码

int g1/0/2

ip add 192.168.2.1 24

qu

int g1/0/3

ip add 172.16.3.1 24

qu

int g1/0/1

ip add 200.0.1.2 24

qu

ip route-static 0.0.0.0 0 200.0.1.1

ospf 1

area 0

network 192.168.2.1 0.0.0.0

network 172.16.3.1 0.0.0.0

network 200.0.1.2 0.0.0.0

qu

qu

YX-Core

sys YX-Core

vlan batch 10 20 100

int vlan 10

ip add 192.168.1.254 24

qu

int vlan 100

ip add 192.168.2.2 24

qu

int g0/0/5

port link-type access

port default vlan 10

qu

int g0/0/2

port link-type access

port default vlan 100

qu

ip route-static 0.0.0.0 0 192.168.2.1

ospf 1

area 0

network 192.168.1.254 0.0.0.0

network 192.168.2.2 0.0.0.0

network 202.0.1.2 0.0.0.0

qu

qu

server-Access

sys server-Access

vlan batch 30 40 100

int vlan 30

ip add 172.16.1.254 24

qu

int vlan 40

ip add 172.16.2.254 24

qu

int vlan 100

ip add 172.16.3.2 24

qu

int e0/0/1

port link-type access

port default vlan 30

qu

int e0/0/2

port link-type access

port default vlan 40

qu

int e0/0/3

port link-type access

port default vlan 100

qu

ospf 1

area 0

network 172.16.1.254 0.0.0.0

network 172.16.2.254 0.0.0.0

network 172.16.3.2 0.0.0.0

qu

qu

YC-CK

sys YC-CK

set save-configuration

int g1/0/2

ip add 192.168.4.1 24

qu

int g1/0/1

ip add 202.0.1.2 24

qu

ip route-static 0.0.0.0 0 202.0.1.1

ospf 1

area 0

network 192.168.4.1 0.0.0.0

qu

qu

YC-Core

sys YC-Core

vlan batch 10 20 100

int vlan 20

ip add 192.168.3.254 24

int vlan 100

ip add 192.168.4.2 24

int g0/0/2

port link-type access

port default vlan 100

qu

int g0/0/6

port link-type access

port default vlan 20

qu

ip route-static 0.0.0.0 0 192.168.4.1

ospf 1

area 0

network 192.168.3.0 0.0.0.255

network 192.168.4.0 0.0.0.255

qu

qu

此时两台防火墙相连的内网设备的OSPF均为Ex-start状态, 但是先别着急, 跟着向下配置

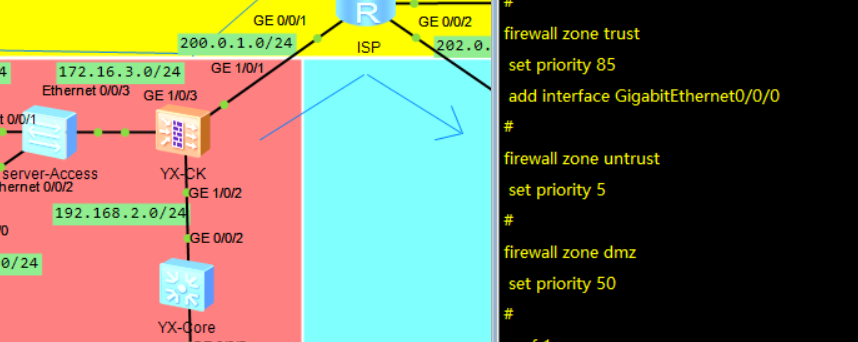

2.2.2 防火墙区域规划

YX-CK

firewall zone trust

set priority 85

add int g1/0/2

qu

firewall zone dmz

set priority 50

add int g1/0/3

qu

firewall zone untrust

set priority 5

add int g1/0/1

qu

security-policy

rule name untrust2dmz

source-zone untrust

destination-zone dmz

action permit

qu

rule name trust2untrust

source-zone trust

destination-zone untrust

action permit

qu

rule name trust2dmz

source-zone trust

destination-zone dmz

action permit

qu

rule name ospfex

source-zone local

destination-zone trust

destination-zone untrust

destination-zone dmz

qu

qu

YC-CK

firewall zone trust

set priority 85

add int g1/0/2

qu

firewall zone untrust

set priority 5

add int g1/0/1

qu

security-policy

rule name trust2untrust

source-zone trust

destination-zone untrust

action permit

qu

rule name ospfex

source-zone local

destination-zone trust

destination-zone untrust

qu

qu

2.2.3 防火墙NAT配置

easy-ip、napt、nat-server

YX-CK

#防火墙NAT策略

nat-policy

rule name natacl1

source-zone trust

destination-zone untrust

action source-nat easy-ip

qu

qu

security-policy

rule name server2-telnet

source-zone untrust

destination-zone dmz

destination-address 172.16.2.10 24

action permit

qu

qu

#nat服务器

nat server server2-telnet protocol tcp 200.0.1.2 2323 inside 172.16.2.10 telnet no-revers

YC-CK

#NAT地址池test1

nat address-group test1

section 0 202.0.1.3 202.0.1.6

qu

#防火墙NAT策略

nat-policy

rule name natacl1

source-zone trust

destination-zone untrust

action source-nat address-group test1

qu

qu

#配置黑洞路由

ip route-static 202.0.1.3 255.255.255.255 NULL0

ip route-static 202.0.1.4 255.255.255.255 NULL0

ip route-static 202.0.1.5 255.255.255.255 NULL0

ip route-static 202.0.1.6 255.255.255.255 NULL0

ISP

sys ISP

int g0/0/0

ip add 1.1.1.1 24

qu

int g0/0/1

ip add 200.0.1.1 24

qu

int g0/0/2

ip add 202.0.1.1 24

qu

Server2(使用路由器模拟Telnet服务器)

sys Server2

int g0/0/0

ip add 172.16.2.10 24

qu

telnet server enable #默认开启的

aaa

local-user gok password cipher goktech

local-user gok service-type telnet

local-user gok privilege level 3

qu

user-interface vty 0 4

authentication-mode aaa

protocol inbound telnet

qu

SSL VPN Client(使用路由器模拟客户端)

sys SSL VPN Client

int g0/0/0

ip add 1.1.1.2 24

qu

ip route-static 0.0.0.0 0 1.1.1.1

2.2.4 防火墙IPSec配置(未验证)

- 配置高级ACL

- 配置IKE(安全提议、对等体)

- 配置IPSec安全提议

- 配置IPSec安全策略

- 应用IPSec安全策略

- 配置私网路由

YX-CK:

ip route-static 202.0.1.0 255.255.255.0 200.0.1.1

ipsec protosal ipsecvpn #配置IPSec安全协议

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-128

qu

ike proposal 5 #配置IKE安全提议

authentication-algorithm md5

encryption-algorithm aes-128

dh group14

qu

ike peer spubv1 #配置IKE对等体,并根据默认配置,配置预共享密钥和对端ID

ike-proposal 5

pre-shared-key Goktech@123

remote-address 202.0.1.2

qu

ipsec policy map11 10 isakmp #安全策略组

ike-peer spub

proposal tran1

security acl 3101

qu

int g1/0/1 #接口上引用安全策略组

ipsec policy map11

qu

YC-CK:

ip route-static 202.0.1.0 255.255.255.0 202.0.1.1

ip route-static 172.16.0.0 255.255.0.0 202.0.1.1

acl number 3101

rule permit ip source 192.168.0.0 0.0.255.255 destination 172.16.0.0 0.0.255.255

qu

ipsec protosal ipsecvpn #配置IPSec安全协议

esp authentication-algorithm sha2-256

espencryption-algorithmaes aes-128

qu

ike proposal 5 #配置IKE安全提议

authentication-algorithm md5

encryption-algorithm aes-128

dh group14

qu

ike peer spubv1 #配置IKE对等体,并根据默认配置,配置预共享密钥和对端ID

ike-proposal 5

pre-shared-key Goktech@123

remote-address 200.0.1.2

qu

ipsec policy map11 10 ikakmp #安全策略组

ike-peer spub

proposal tran1

security acl 3101

qu

int g1/0/1 #接口上引用安全策略组

ipsec policy map11

qu

2.2.5 防火墙SSL VPN配置

防火墙web页面配置

int g0/0/0

ip add 192.168.18.254 24

service-manager all permit

qu

使用eNSP的Cloud组件, 配置好虚拟网卡与防火墙的管理接口连接, 然后直接在浏览器打开管理接口的地址就好, 如果搞不懂怎么操作的我后续会整一篇详细步骤

3 项目验收

3.1 项目验收内容

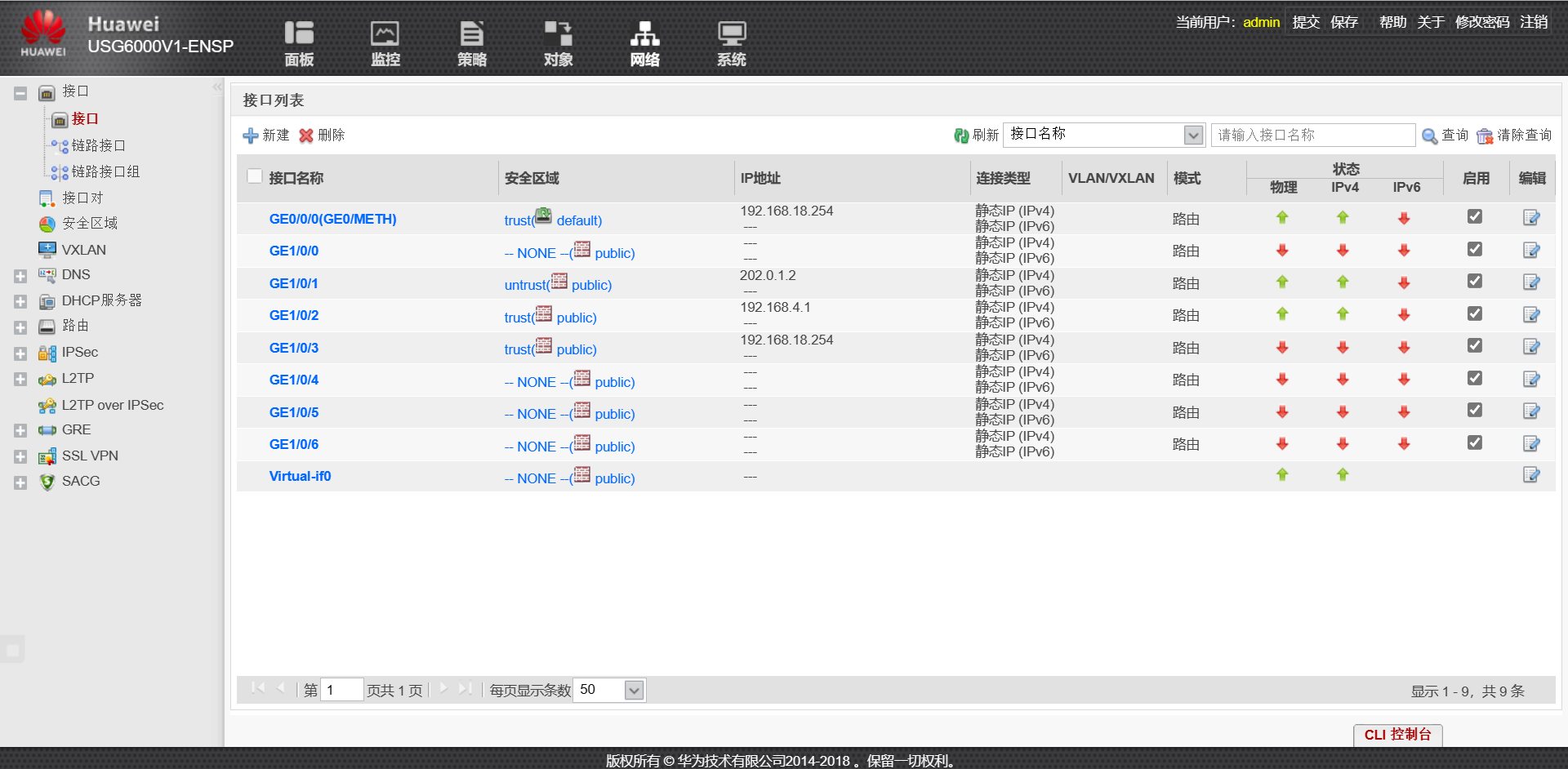

3.1.1 合理对防火墙的接口进行区域规划,以满足实际需求

查看web界面的配置,结果如下:

3.1.2 出口防火墙YX-CK上使用Easy ip技术,NAT服务器技术,出口防火墙YC-CK上使用NAT地址池

查看设备上创建的NAT表项(CLI控制台):

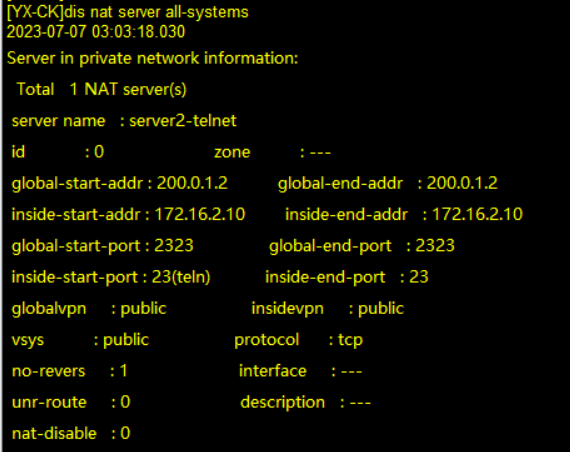

YX-CK:

nat server

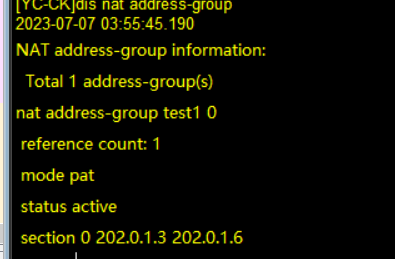

YC-CK:

nat address-group

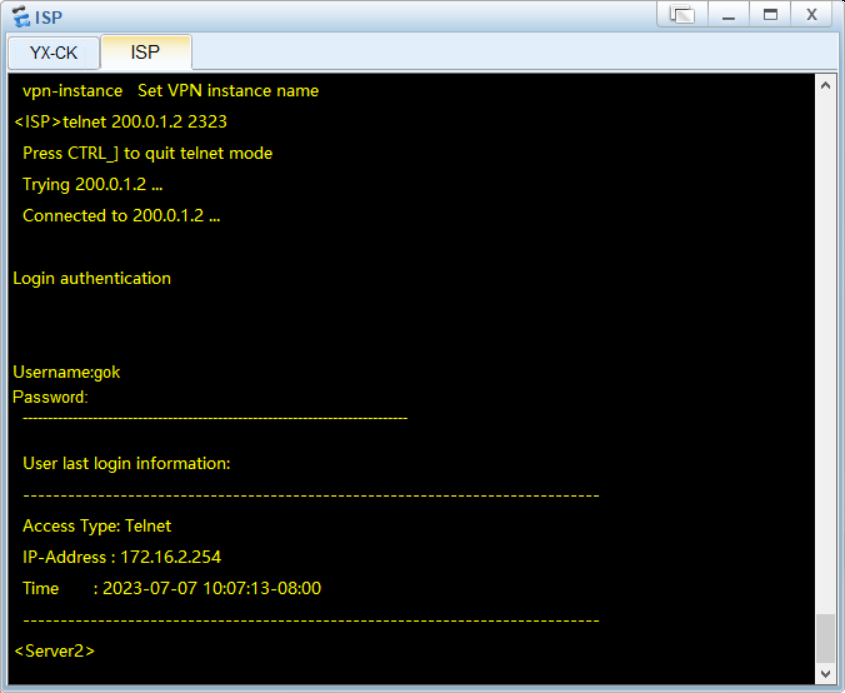

验证telnet功能:

ISP通过Telnet 200.0.1.2 2323登录Server2

3.1.3 在防火墙上,选择“网络 > IPSec > 监控”,查看IPSec隧道监控信息,可以看到建立的隧道的状态信息

3.1.4 在YX-CK上部署SSL VPN,使得在外出差的员工可以通过该SSL VPN访问内网资源。为用户user01进行角色授权,开放网络扩展功能;为用户user02进行角色授权,开放web代理功能。

使用客户端进行访问,启动网络扩展,进行访问测试:

使用浏览器登录访问,查看Web代理为user02所提供的业务:

遇到问题

-

防火墙开启OSPF时卡Ex-Start

- ospf邻居状态一直为exstart 一般为 两端设备MTU不一致 或Router ID冲突导致,在用防火墙与其他设备对接时 需要注意 互联端口是否添加至相应的安全区域。

-

三层交换机和路由器建立ospf邻居时 ,直连链路故障时ospf为无状态,所以ospf邻居状态能够进入到exstart我们一般会忽略底层链路的问题,直接检查MTU和Router ID,所以在用防火墙和其他设备对接时,需要注意互联端口是否添加至相应的安全区域

最终是发现有笨比没有在其他区域上加入接口

-

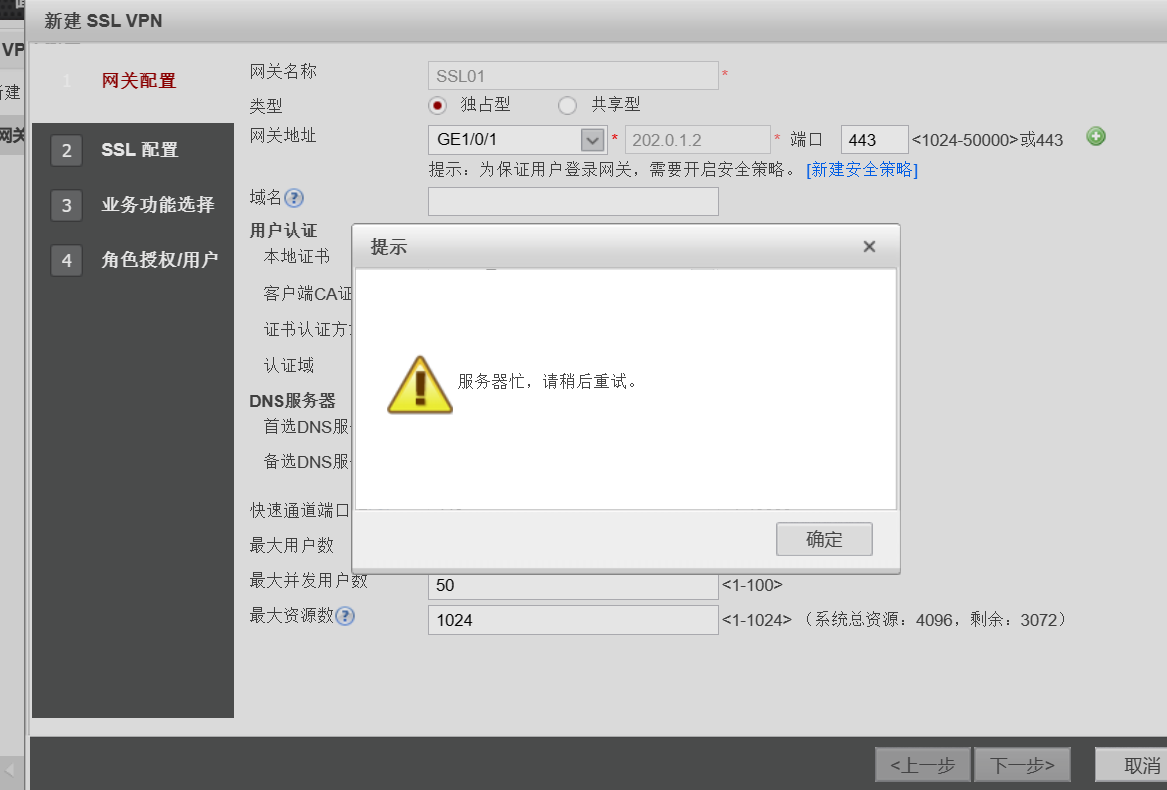

防火墙配置SSL VPN时遇到"服务器繁忙, 请稍后重试"

疑似eNSP的bug, 暂时无法解决

本文来自博客园,作者:Qurare,严禁转载至CSDN平台, 其他转载请注明原文链接:https://www.cnblogs.com/konjac-wjh/p/17539095.html

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· 使用C#创建一个MCP客户端

· ollama系列1:轻松3步本地部署deepseek,普通电脑可用

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 按钮权限的设计及实现