某手反调试绕过

背景:调试ios 喜翻APP时碰到了反调试,搜了下发现是某手旗下的APP,看加载的模块也有关键字。

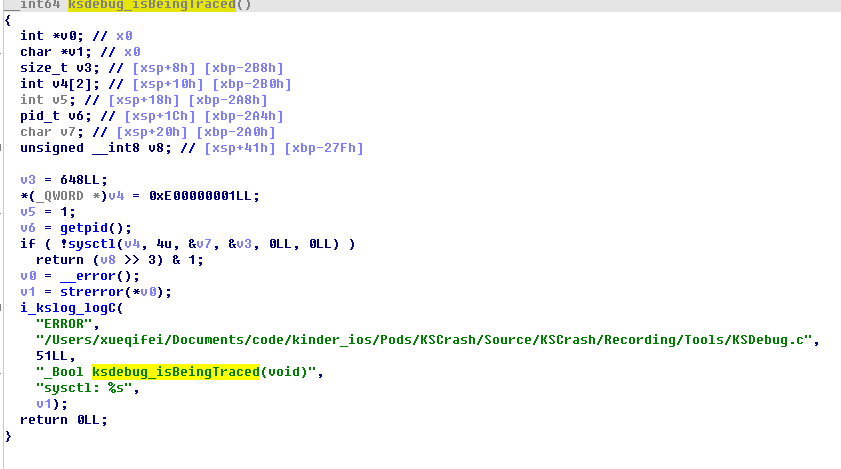

1) 进行一般反调试字段搜索,ptrace,sysctl,发现有明显提示,ksdebug_isBeingTraced。

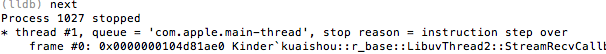

2) sysctl的日常antidebug进行反调试,发现还是无法附加上去。

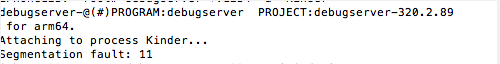

3) 重新调试发现还没到这个函数就以及被反调试了。

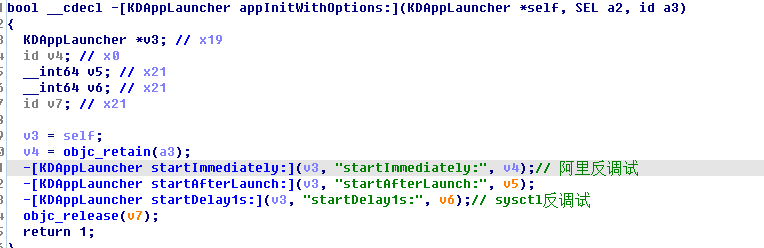

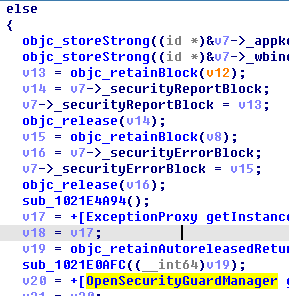

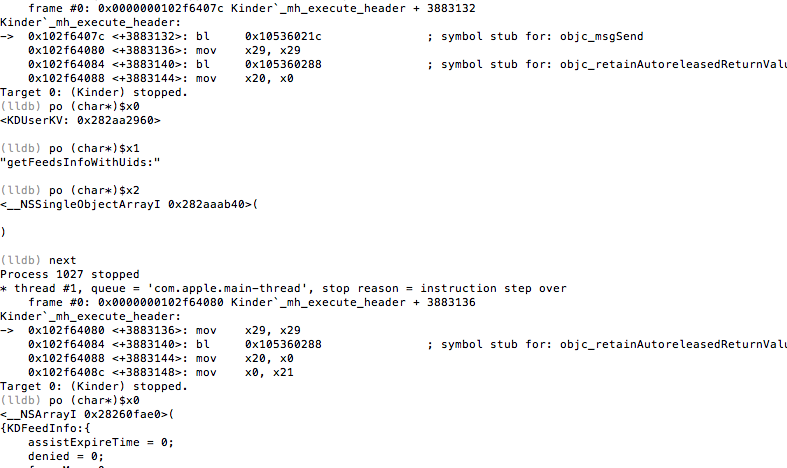

4) 单步分析反调试的流程,发现了是阿里的聚安全保护。进行绕过,调试结果如下

5)尝试调试需要的函数。(绕过思路居然依赖阿里聚安全就尝试不然其起作用)

浙公网安备 33010602011771号

浙公网安备 33010602011771号