网络攻防第一次实验

1.知识点梳理与总结

1.1实验概述

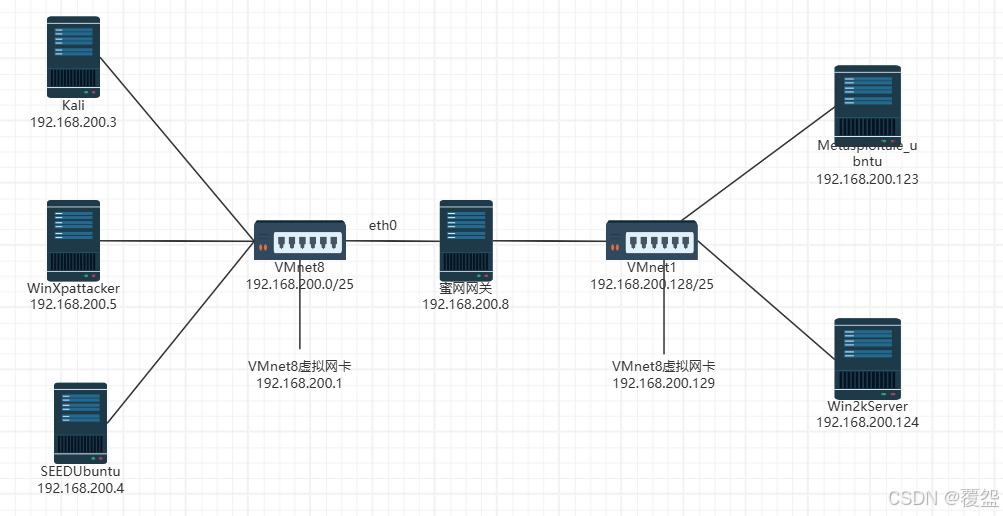

本周的学习重点在于构建网络攻防虚拟环境,并通过环境验证测试检验搭建成效。据实验要求,需完成以下部署流程:于VMware Workstation构建网络攻防虚拟化实验平台,配置VMnet1作为靶机专网和VMnet8构建攻击机内网。

网络拓扑结构为靶机网段部署 :Metasploitable + Win2k Server 网络接口:VMnet1(主机模式)攻击机网段配置 • 包含设备:Kali Linux + WinXP Attacker + SEED虚拟机 • 网络通道:VMnet8(NAT模式网络)

透明网关即蜜网网关,它有三个接口,其中eth0和eth2接入Vmnet8网段,eth1接入Vmnet1网段。

透明网关即蜜网网关,它有三个接口,其中eth0和eth2接入Vmnet8网段,eth1接入Vmnet1网段。

1.2相关知识点

| 名称 | 描述 |

|---|---|

| 攻击机 | 用于发起网络攻击的主机。本环境中包括Kali Linux、WinXPattacker两台攻击机。可以进行网络扫描、渗透攻击、程序逆向分析,密码破解,监视、反汇编和编译等功能。 |

| 靶机 | 被网络攻击的目标主机。本环境中包括Metasploitable_ubuntu和Win2kServer_SP0_target,一般靶机存在有许多安全漏洞的软件包,如tomcat5.5、distcc、Metasploit等软件,可以针对其进行网络渗透攻击,网络服务弱口令破解,获取远程访问权等。 |

| SEED虚拟机 | 是信息安全教育实验环境虚拟机,由SEED项目提供,可以进行TCP/IP协议栈攻击,SQL注入,XSS漏洞的phpBB论坛应用程序等操作。 |

| 蜜罐 | 诱捕攻击者的一个陷阱。 |

| 蜜网 | 采用了技术的蜜罐,把蜜罐主机放置在防火墙的后面,所有进出网络的数据都会通过这里,并可以控制和捕获这些数据,这种网络诱骗环境称为蜜网。 |

| 蜜网网关 | 蜜网提供的一个作为透明网关的攻击行为捕获与分析平台。 |

2.实验环境搭建过程

2.1网络配置

实验平台VMware Workstation

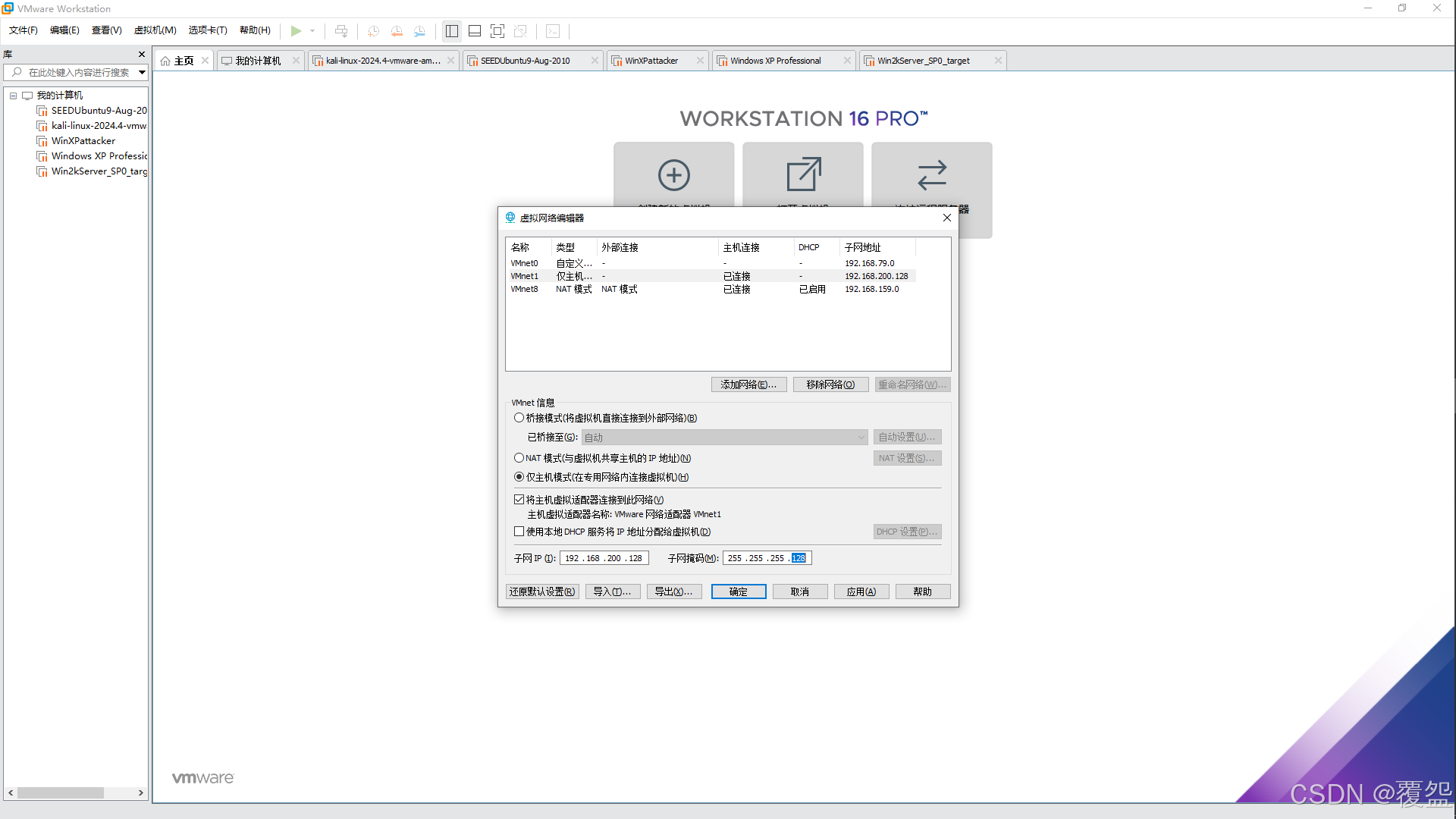

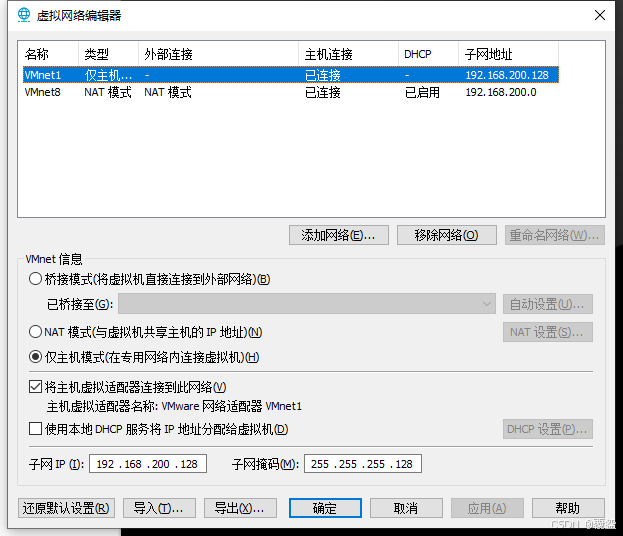

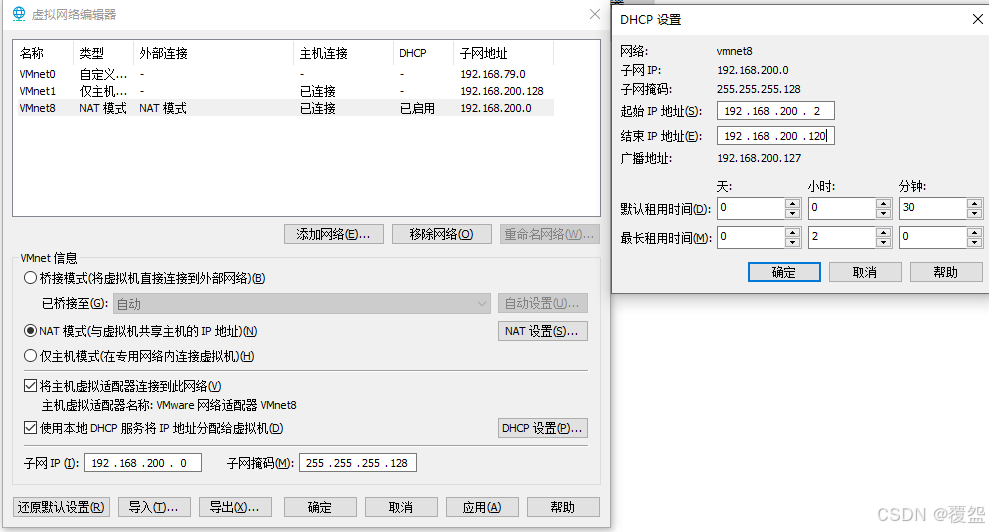

首先进行网络配置打开虚拟网络编辑器进行网段配置,将Vmnet1设为仅主机模式,子网地址配置为192.168.200.128,子网掩码为255.255.255.128,并取消DHCP服务。

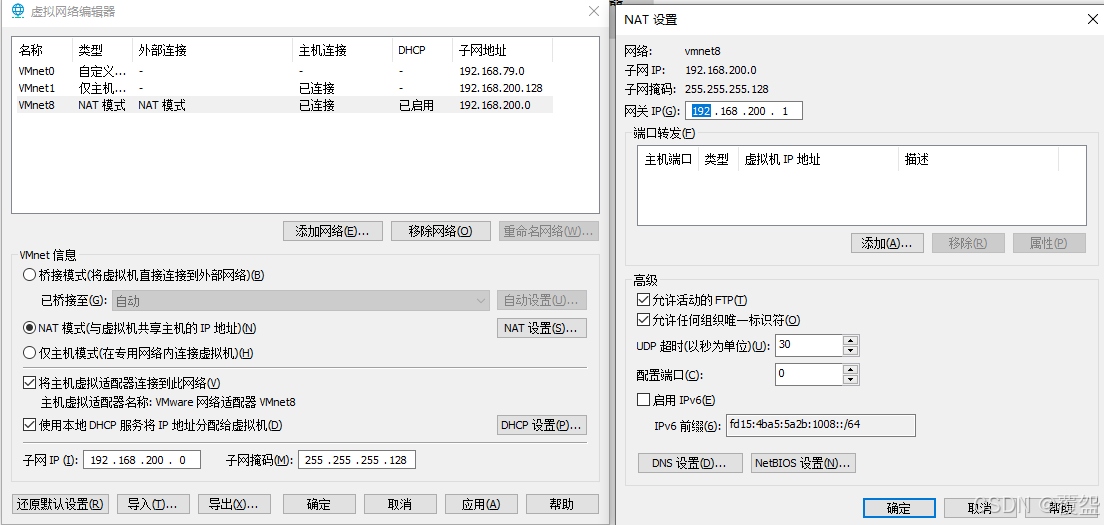

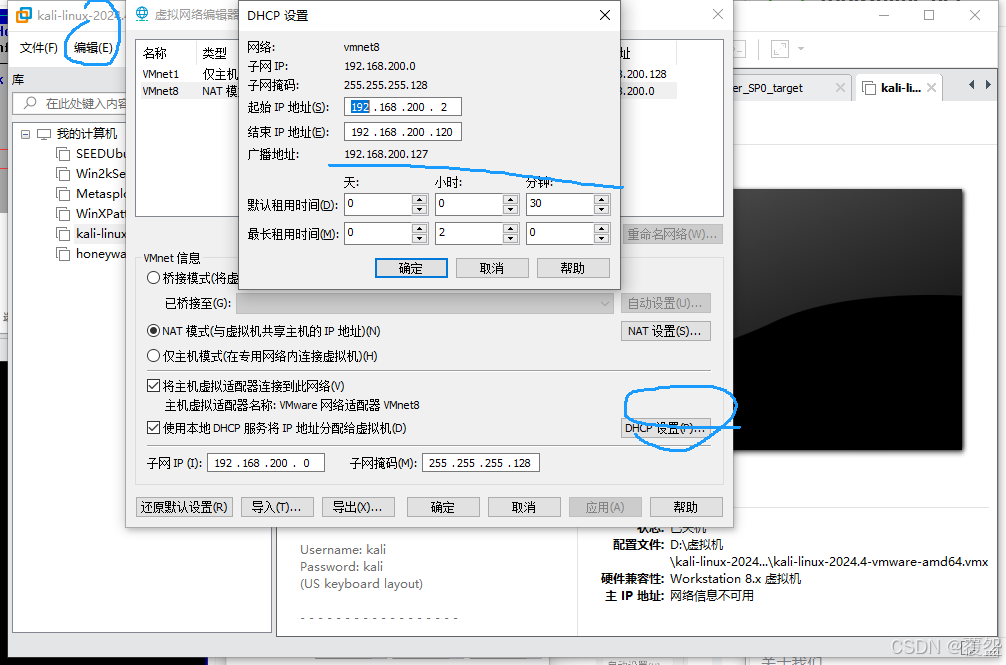

将Vmnet8设置为NAT模式,子网地址为192.168.200.0,子网掩码255.255.255.128,再点击NAT设置,将网关ip配置为192.168.200.1,最后点击DHCP设置,将动态分配的IP地址范围设置为192.168.200.2-192.168.200.120。

2.2靶机配置

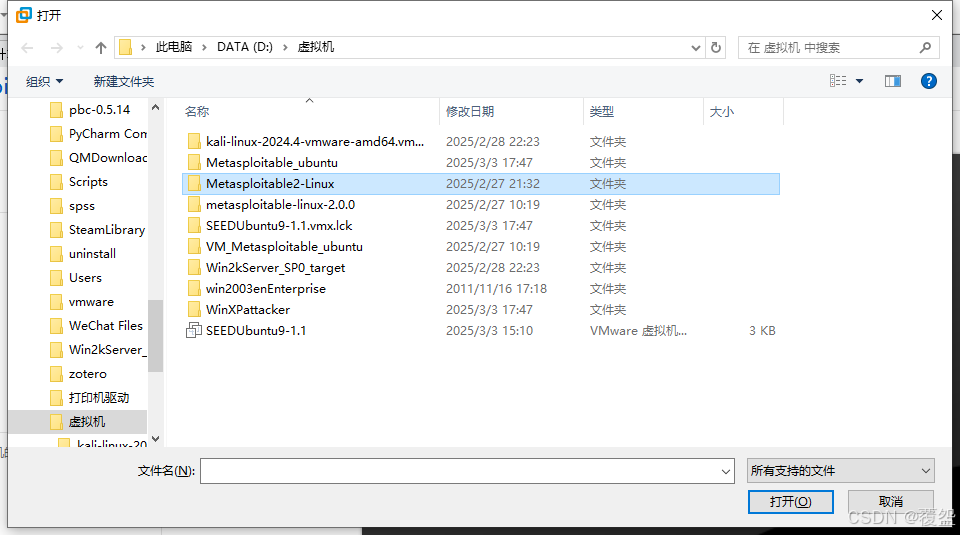

配置好网络后安装虚拟机,靶机文件均由老师提供,ctrl+o直接打开即可。

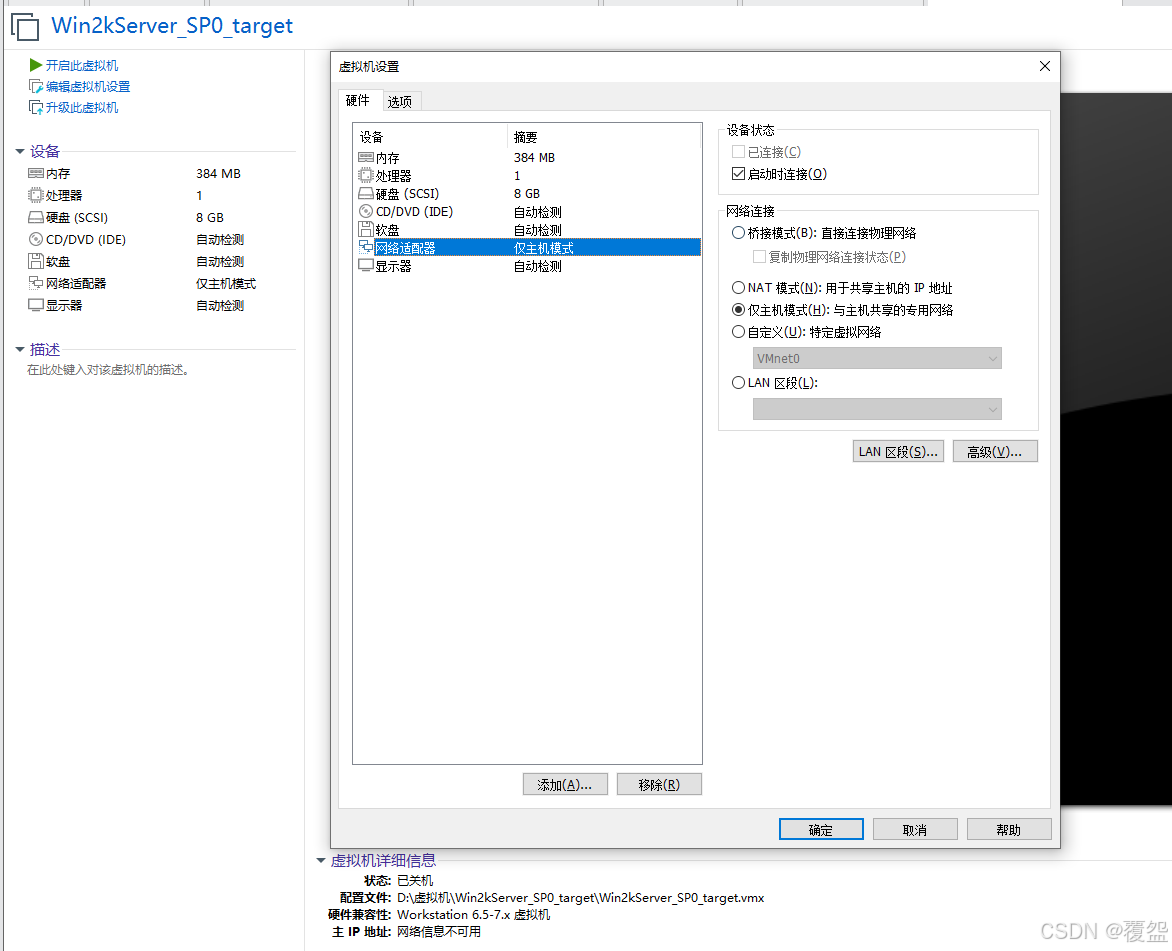

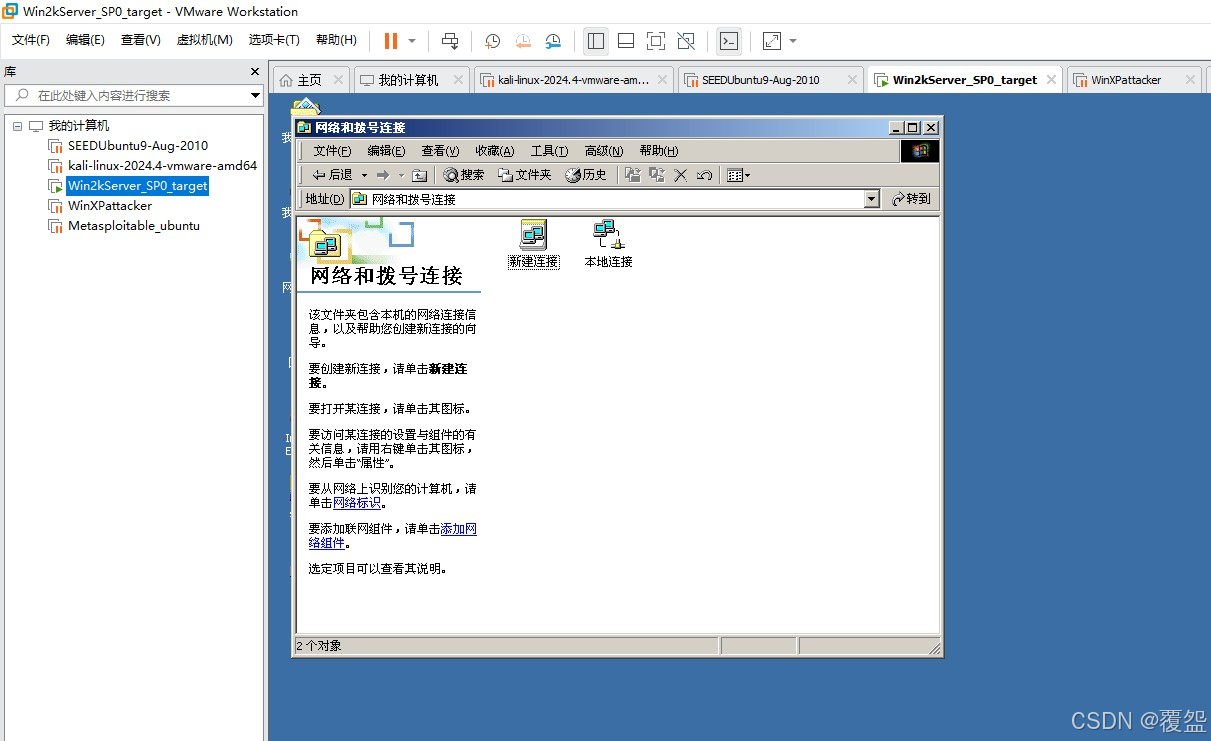

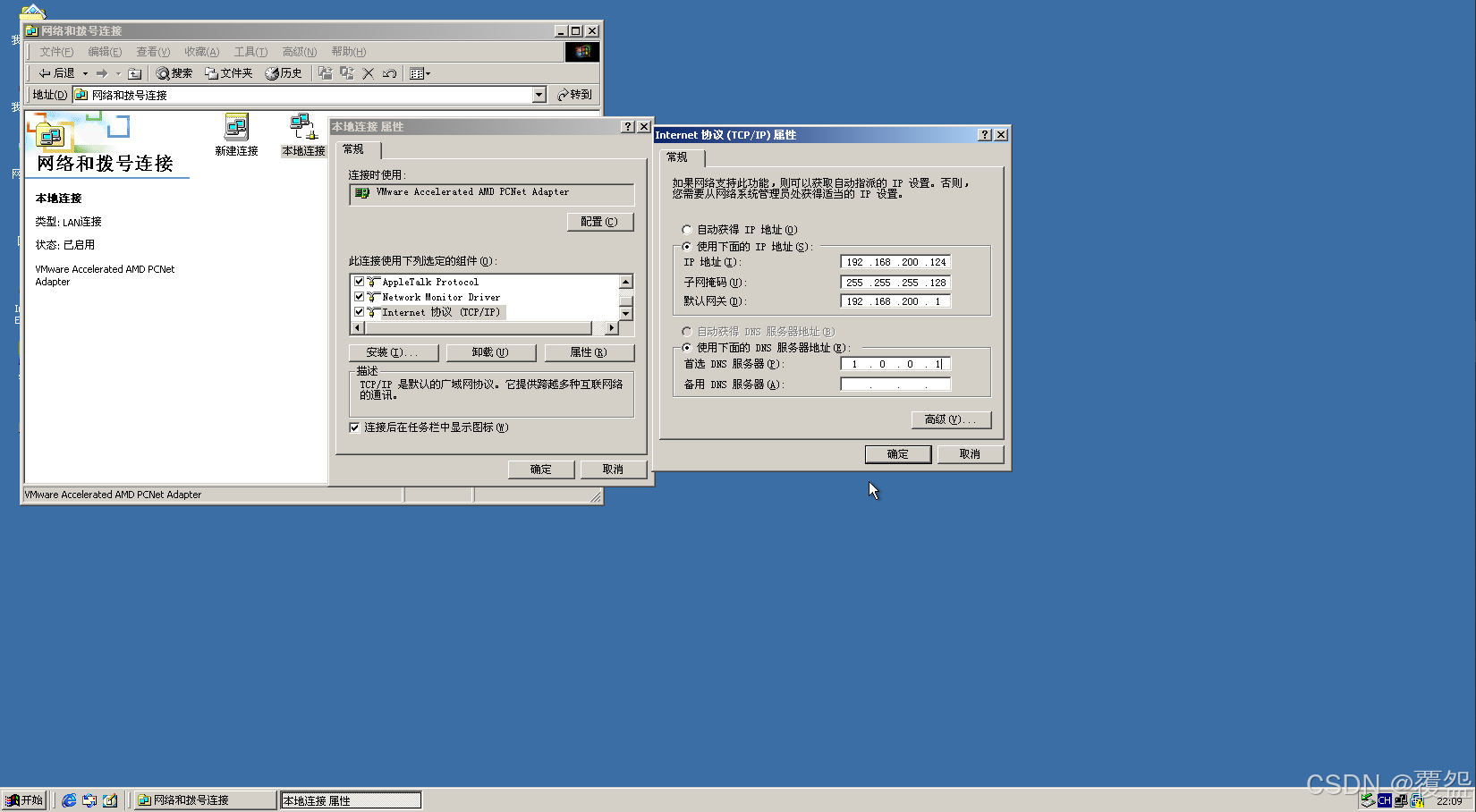

先配置Win2kServer,先将网络适配器改为仅主机后打开虚拟机,输入账号密码,开机后打开“我的电脑”,再点击“网络和拨号连接”

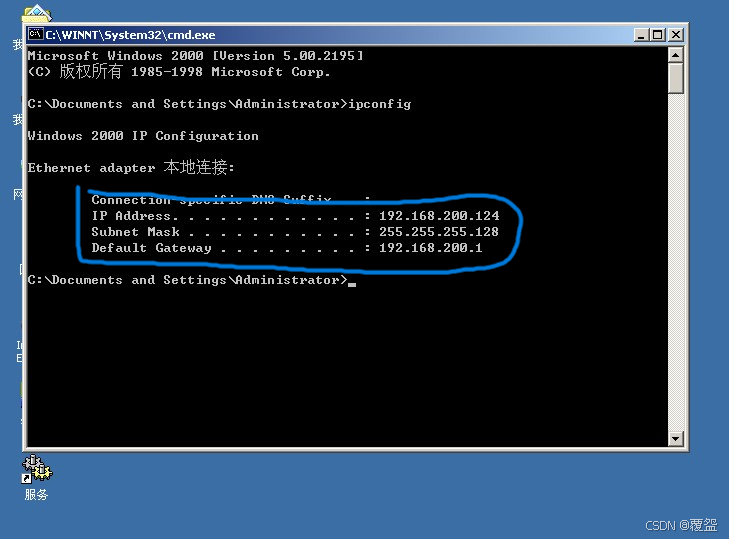

在本地连接”选择属性,下滑找到Internet协议后双击,分别按照视频设置其IP地址,子网掩码,网关,DNS服务器地址如上图。设置完成后win+r打开cmd,输入ipconfig命令,验证配置成功结果如下。配置Win2kServer完成。

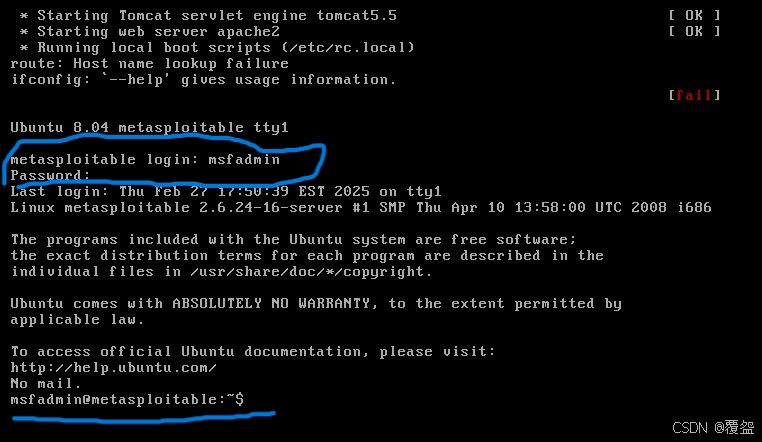

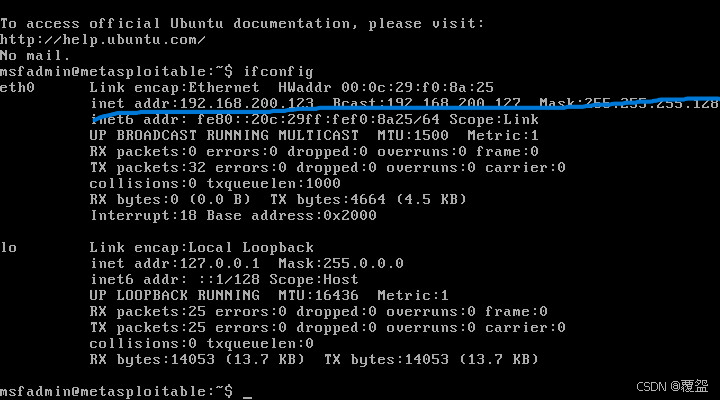

下一步配置ubuntu靶机,输入用户名密码登录,其中密码不可见盲输入确保安全。蓝色框为登录界面,登录成功后出现图中下方蓝线。

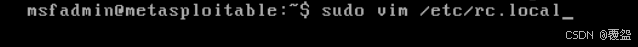

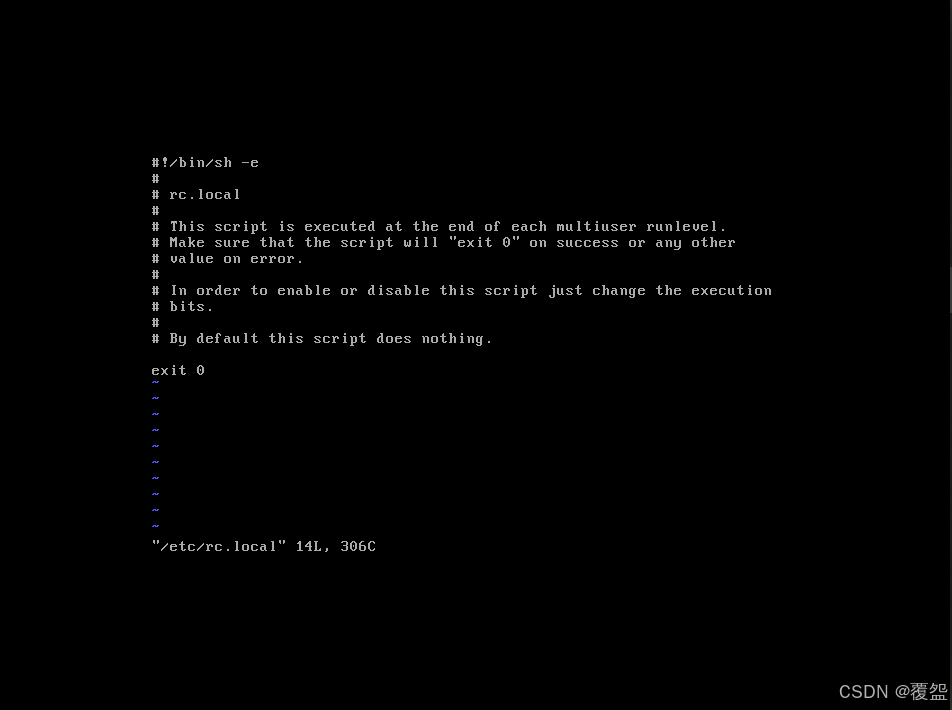

开始修改网络配置文件,键入命令sudo vim /etc/rc.local,输入密码后进入配置页面。

按i进入insert模式,在exit上一行输入命令如下图后按esc退出insert模式,于下方键入:wq后键入sudo reboot重启保存。最后键入ifconfig进行验证如下图。配置ubuntu靶机完成

2.3攻击机配置

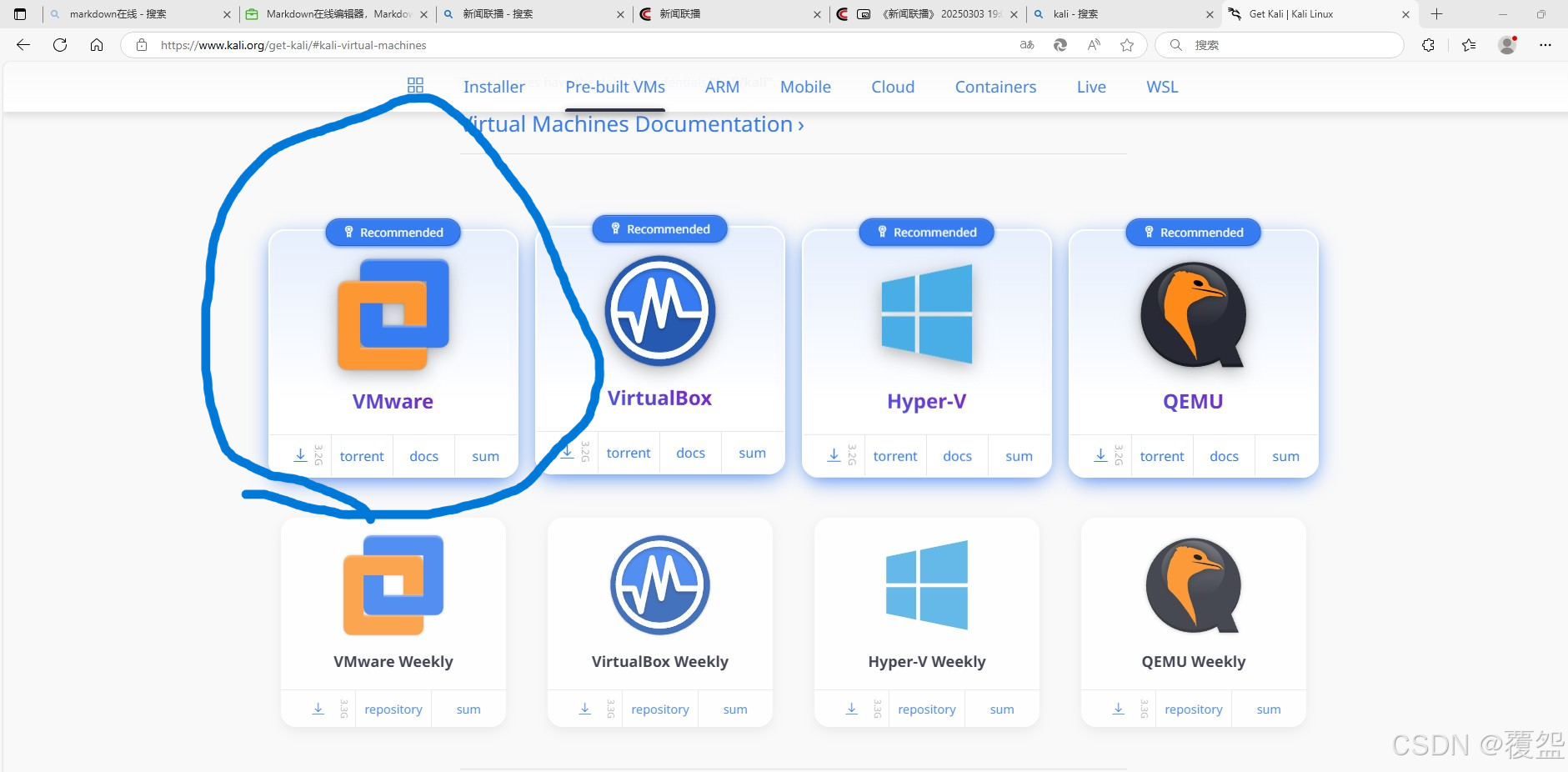

靶机配完后配置攻击机,首先安装攻击机kali,老师提供资料中没有kali需自己下载最新版。下载地址:Get Kali | Kali Linux

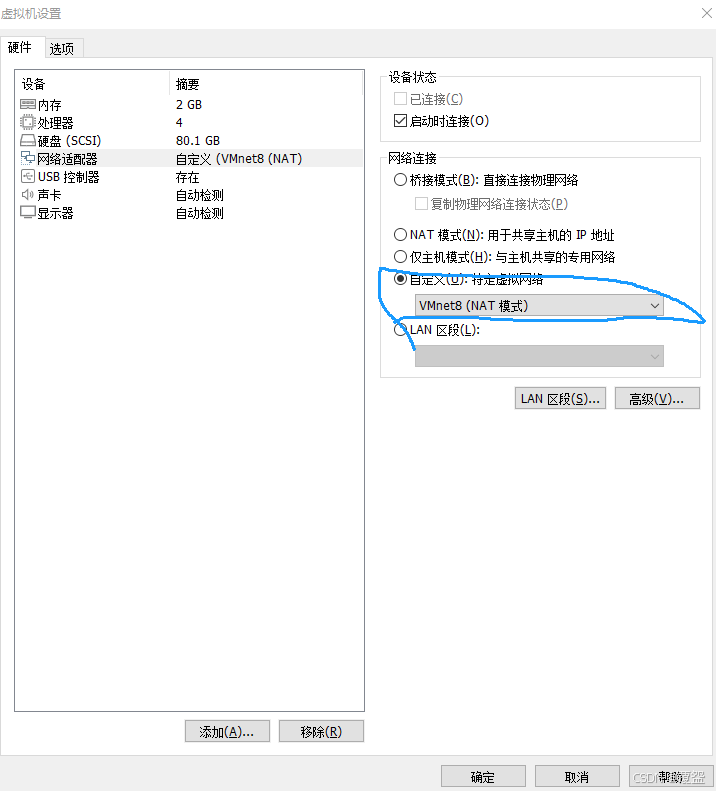

下载后,如上安装靶机时ctrl+o打开即可账户密码均为kali,装好后配置网络,将网络适配器选为自定义 VMnet8

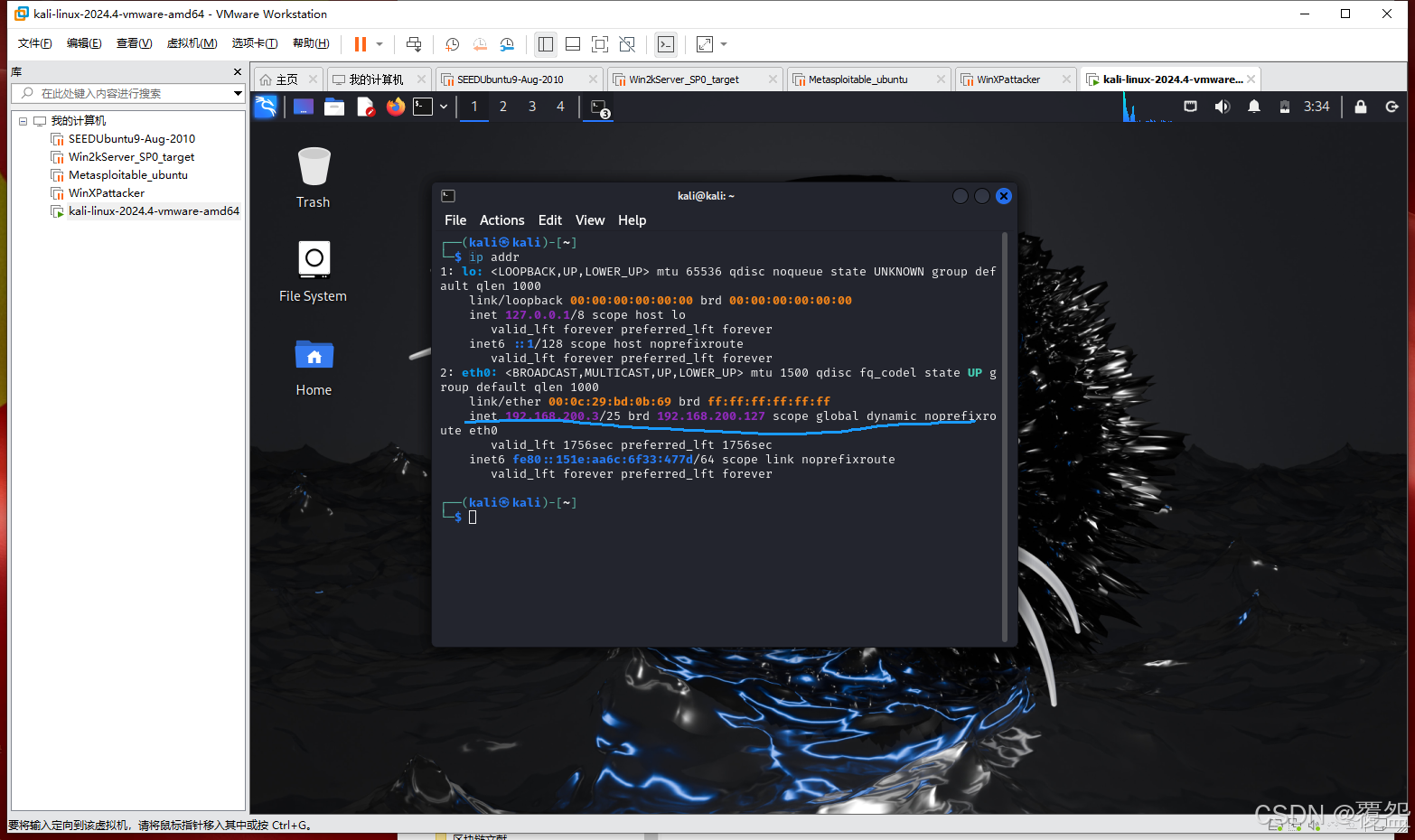

配置完成后,打开kali 在终端键入ip addr查看自动分配的ip地址如下为192.168.200.3发现在攻击网段中kali配置完成。

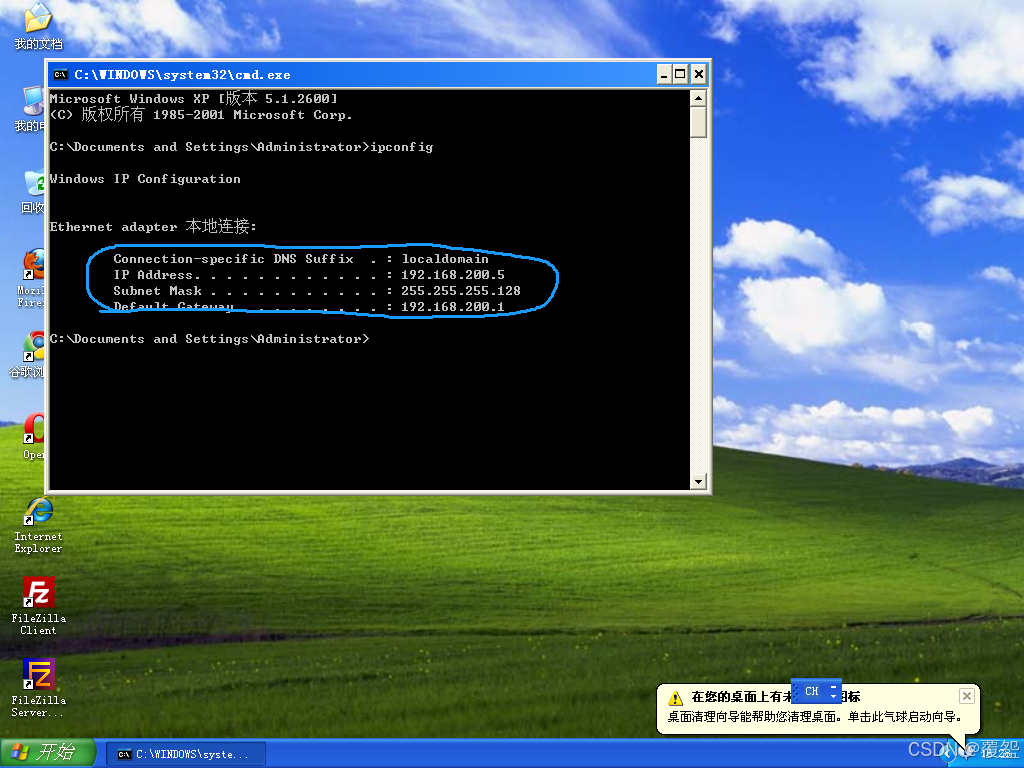

安装WinXpattacker,文件由老师提供,在VMware中ctrl+o直接打开即可安装,将网络适配器选为自定义 VMnet8,安装完成后,打开WinXpattacker在win+r打开cmd键入ip config查看自动分配的ip地址如下为192.168.200.5发现在攻击网段中WinXpattacker配置完成。

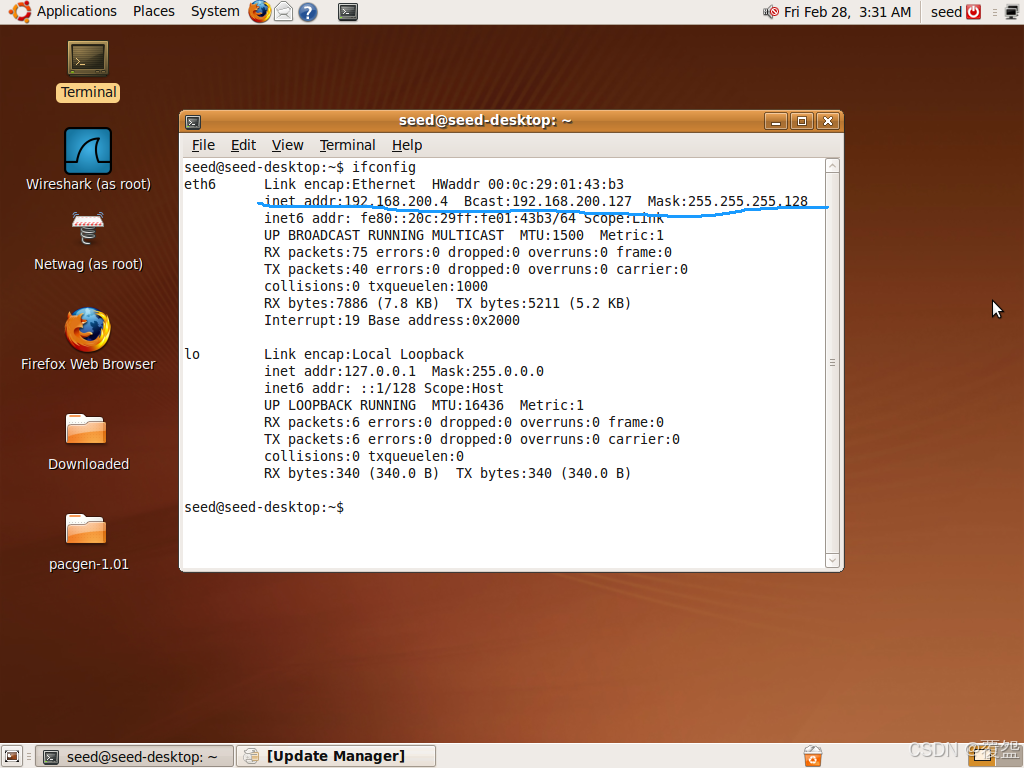

安装SEEDUbuntu,文件由老师提供,在VMware中ctrl+o直接打开即可安装,将网络适配器选为自定义 VMnet8,安装完成后,打开SEEDUbuntu在终端打开键入ifconfig查看自动分配的ip地址如下为192.168.200.4发现在攻击网段中SEEDUbuntu配置完成。

至此这样攻击机和靶机的安装和配置就完成了。

2.4蜜网网关的安装与配置

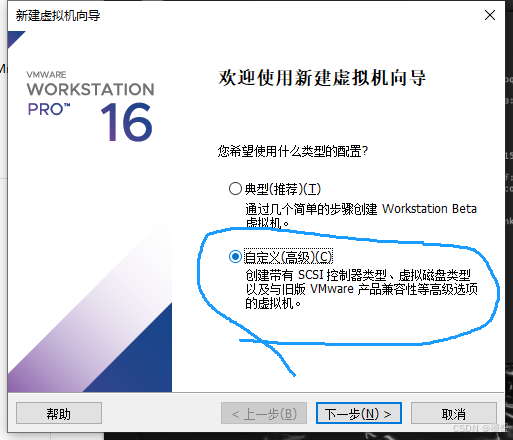

蜜网网关文件由老师提供但是为镜像文件,故通过新建虚拟机的方式来安装。选择自定义(高级)

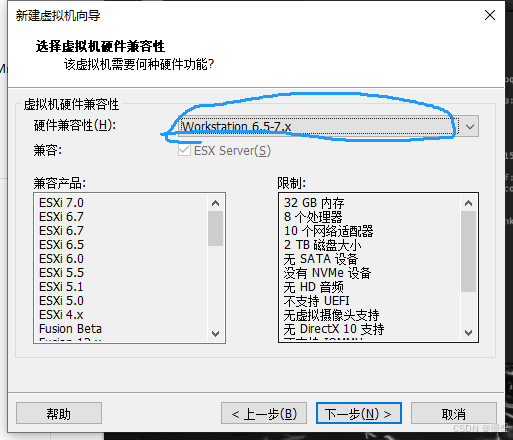

硬件兼容性选择 workstation 6.5-7.x

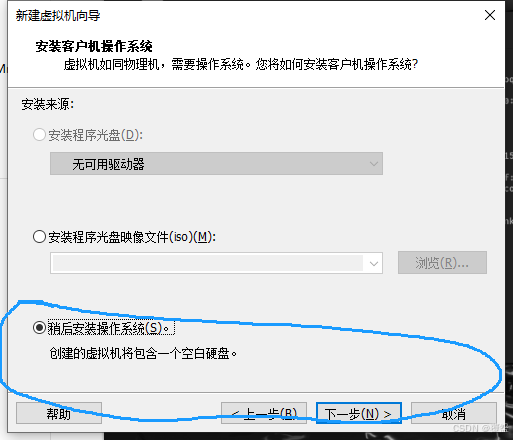

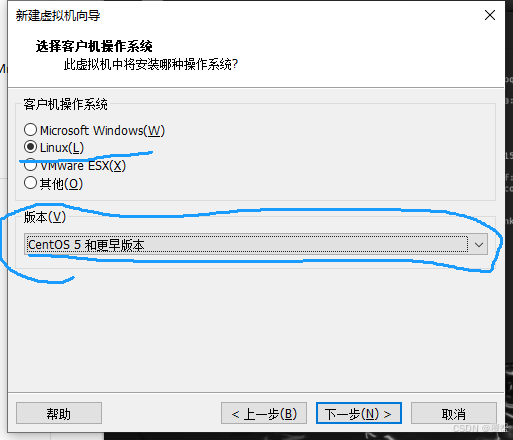

操作系统选择 稍后安装操作系统下一步后选择Linux版本为CentOS5和更早版本

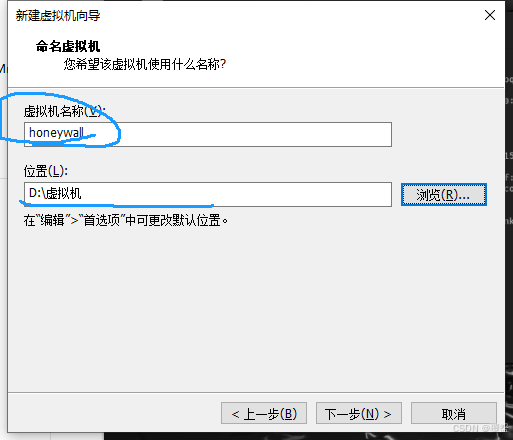

安装位置和名字根据需要自定义

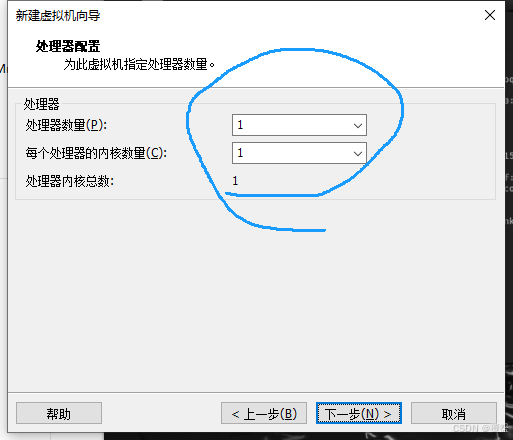

处理器数量和内核数均为1即可

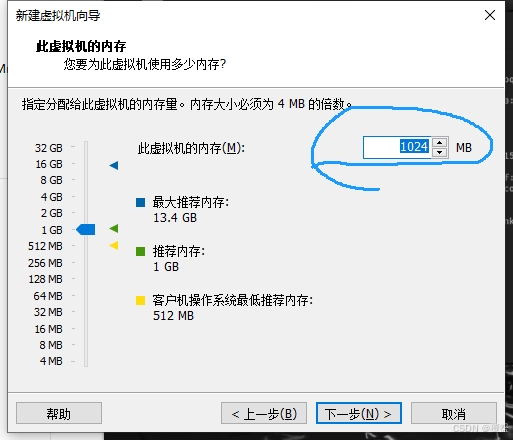

内存根据自身需要自定义即可

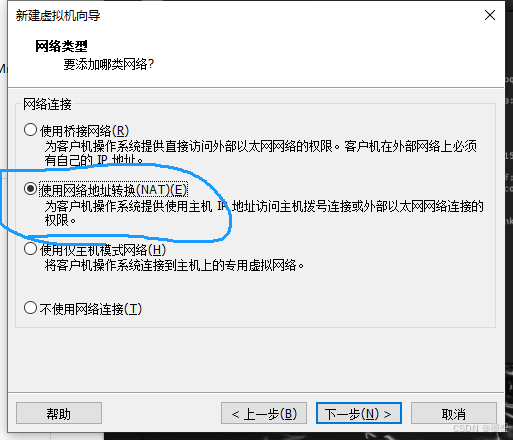

网络类型选择NAT模式

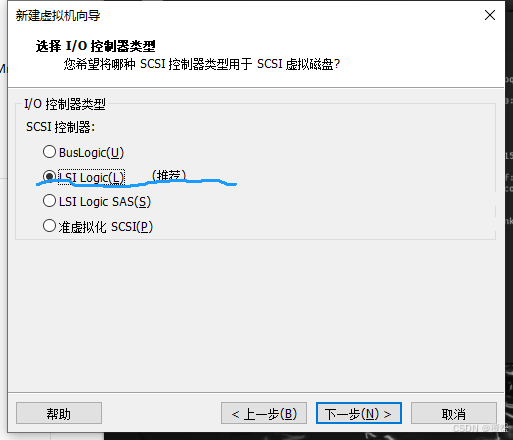

控制器类型选择推荐

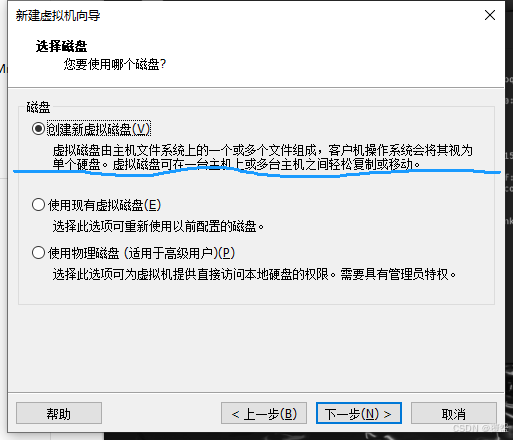

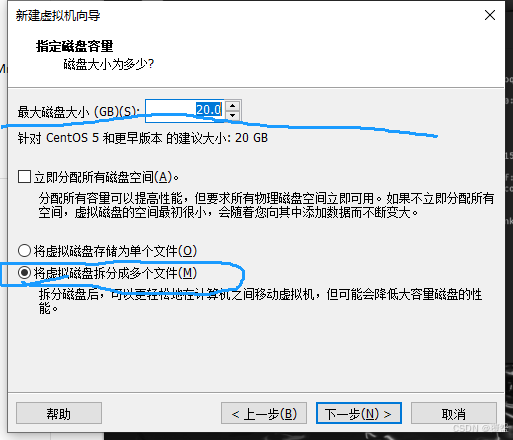

磁盘选择新建虚拟磁盘,大小为20GB,将虚拟磁盘拆分成多个文件

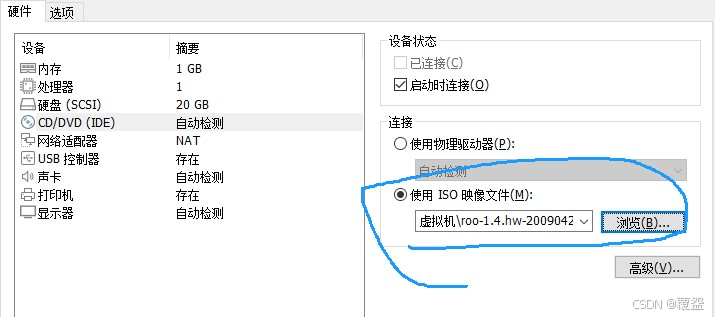

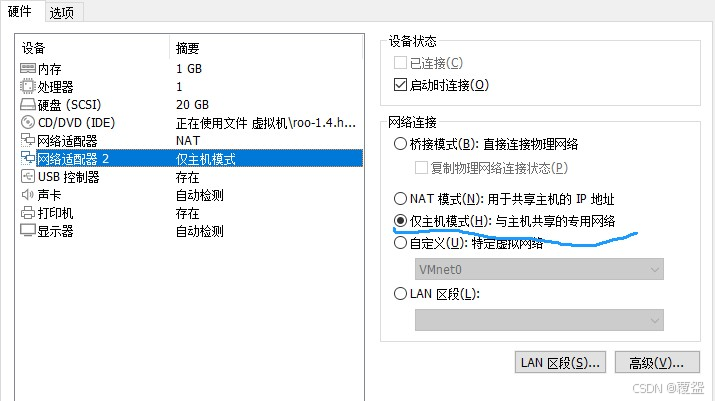

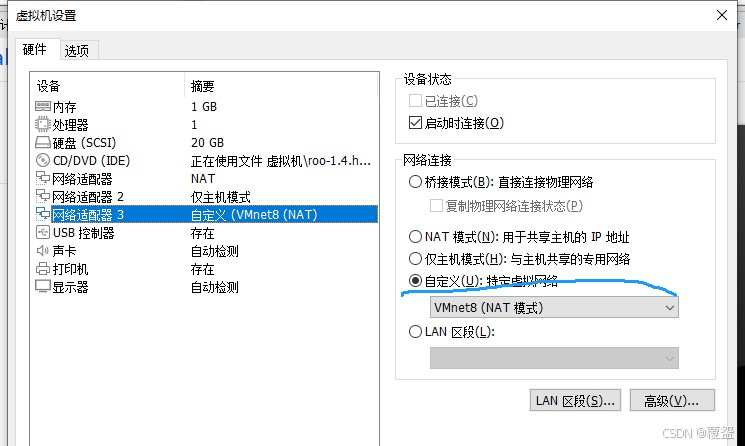

配置完成后,通过“编辑虚拟机设置”,将镜像文件放入,并为其增加两个网卡,分别设置为仅主机模式和Vmnet8(NAT模式),用于连接靶机网段和攻击机网段

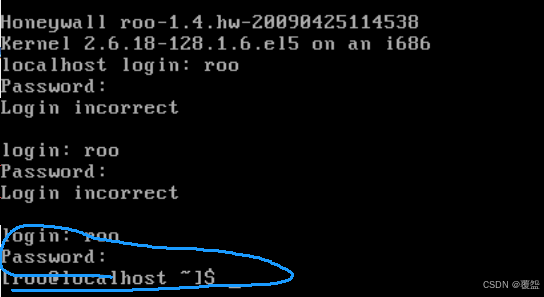

配置好后,打开蜜罐,输入账户密码

配置好后,打开蜜罐,输入账户密码

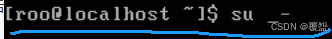

登录后需提权操作,键入su-后回车

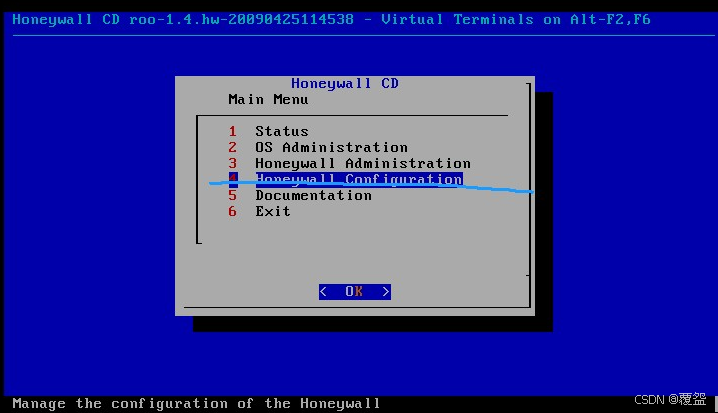

提权后选择ok后选择第四项honeywall configuration跳转后选择yes

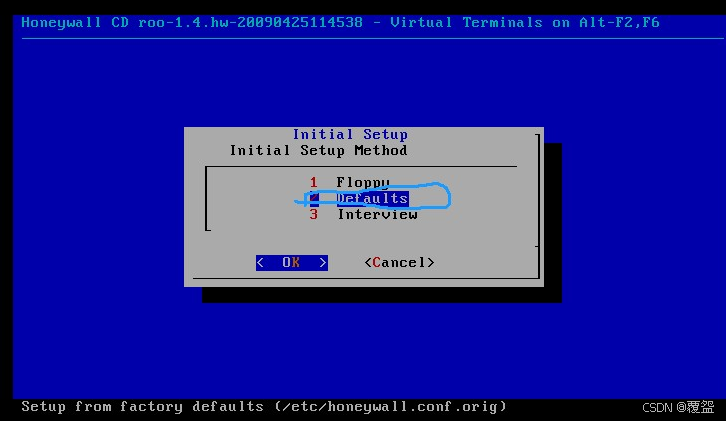

初始模式选择默认,跳转后选择yes

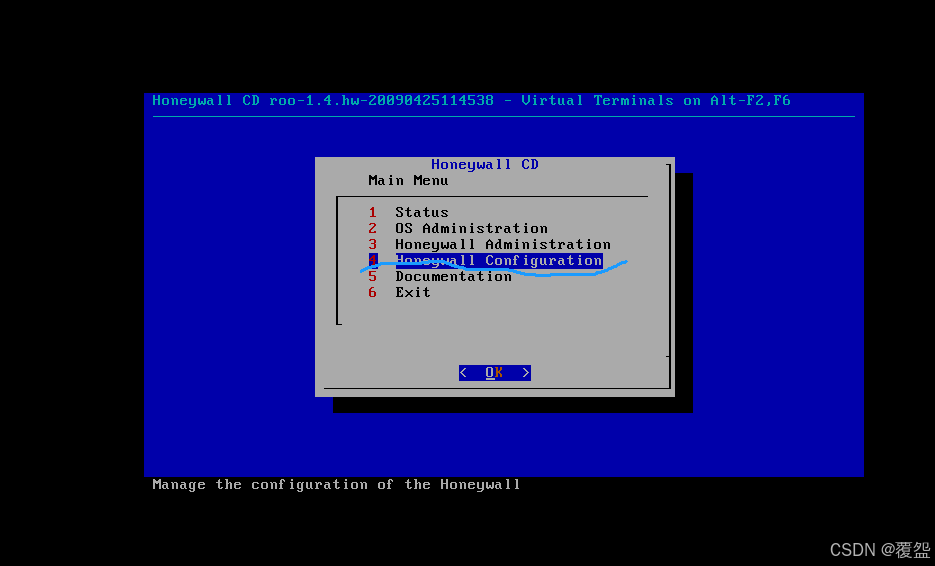

完成后开始正式配置,主菜单选择第四项

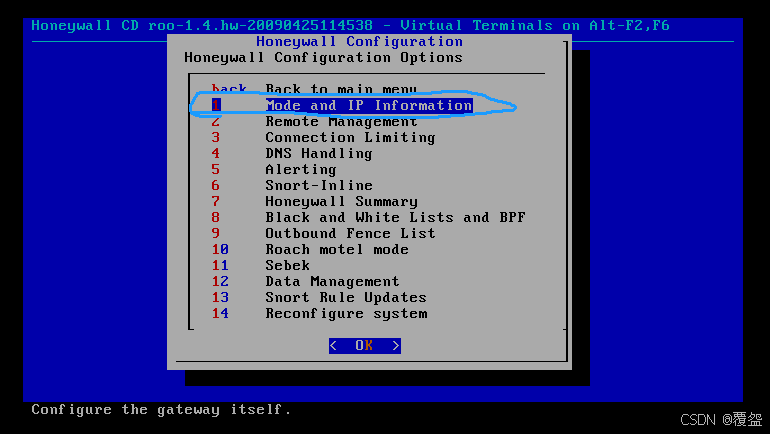

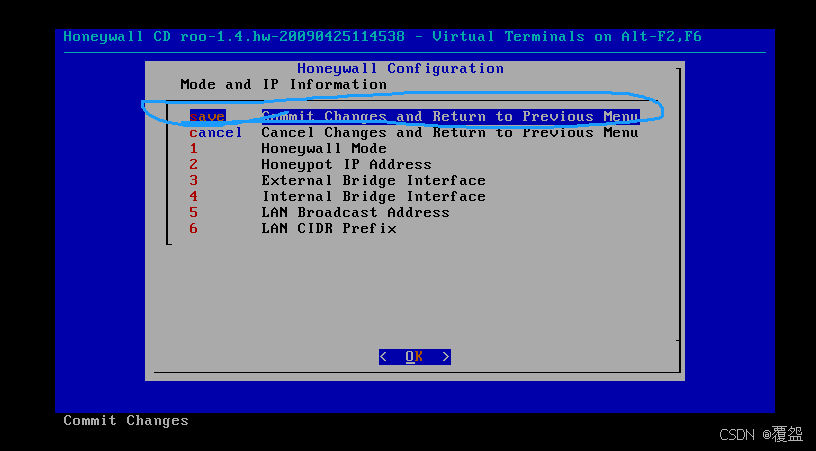

选择第一项配置模式和ip信息

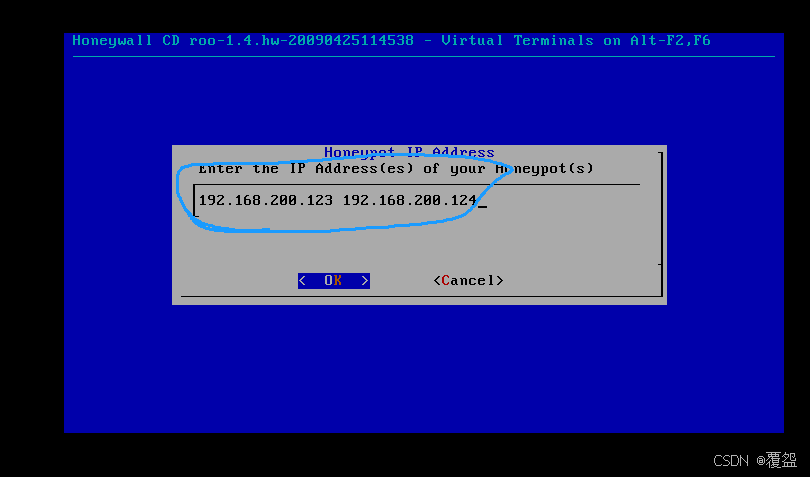

选择第二项配置蜜罐IP,分别为两个靶机的IP地址,设置完后回车保存

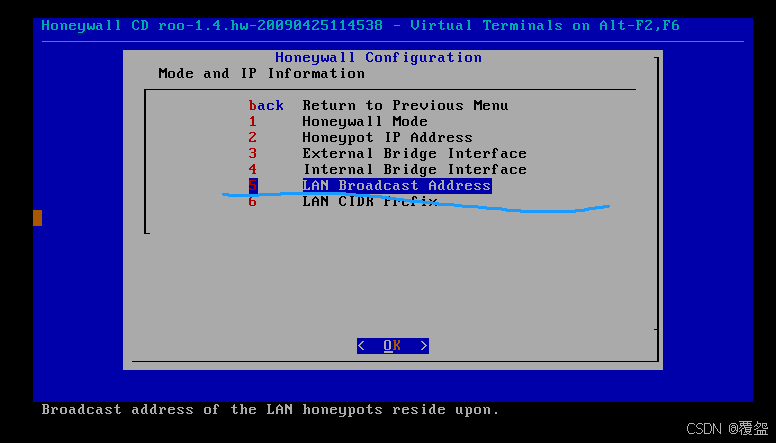

完成后依然选择第一项配置ip地址后选择第五项配置广播地址

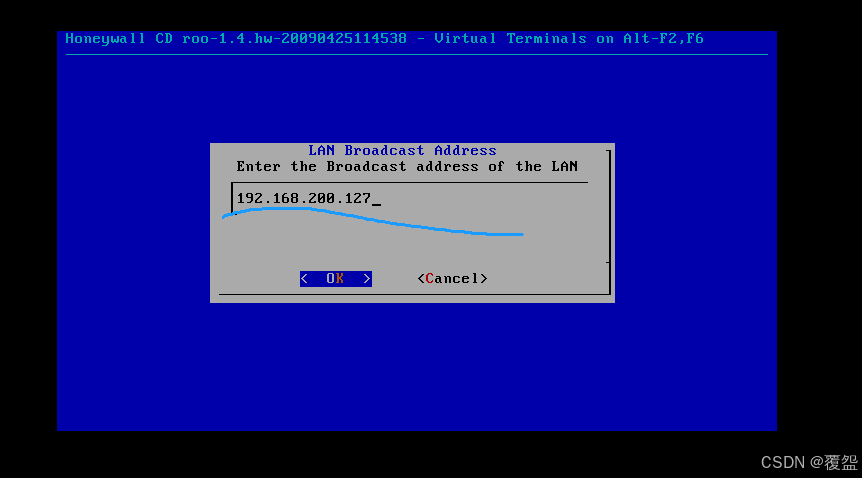

广播地址由左上角编辑中虚拟网络配置器中DHCP设置中查看,填入后与上面保存操作相同。

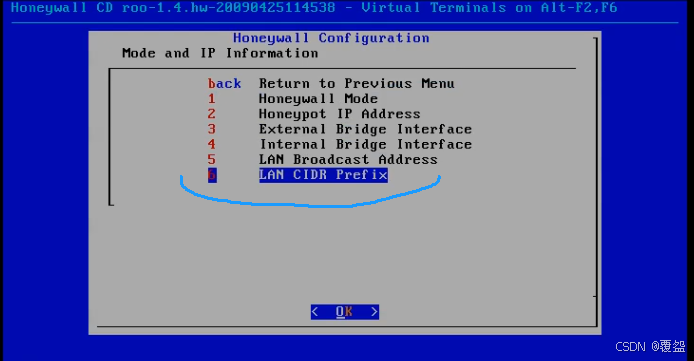

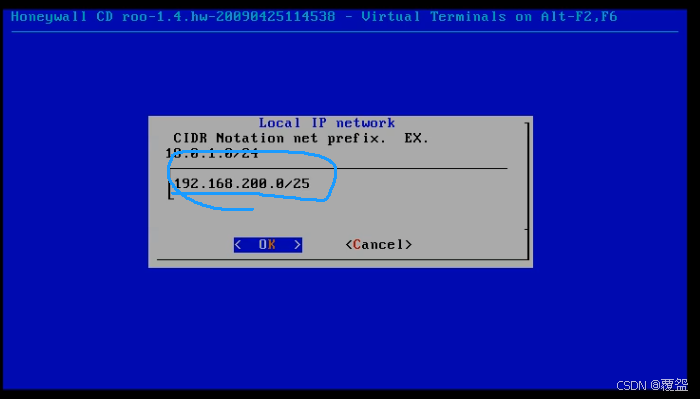

广播地址设置完成后依旧为第一项ip设置,选择第六项设置蜜网网段

查询虚拟网络编辑器页面键入如图。

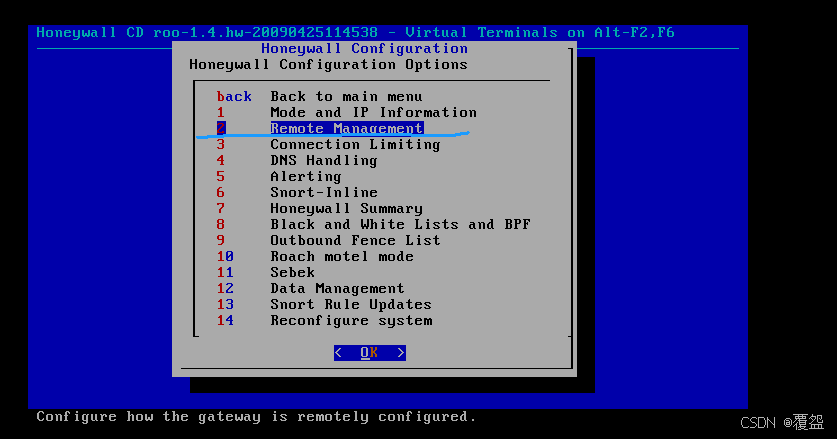

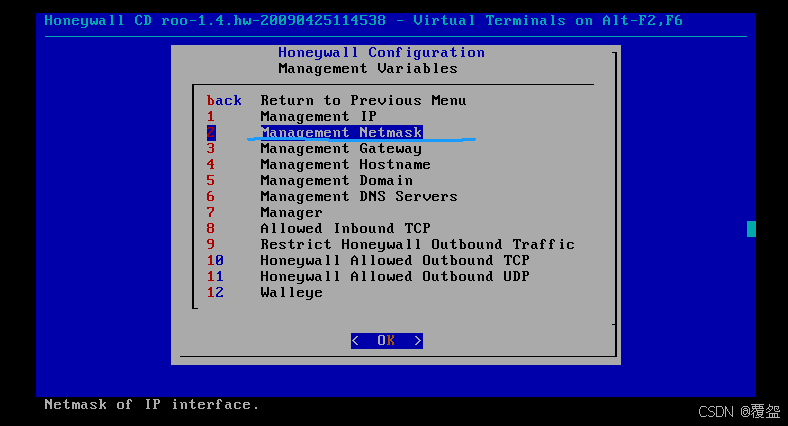

蜜罐信息设置完成,然后选择第二项开始进行蜜网网关管理配置。

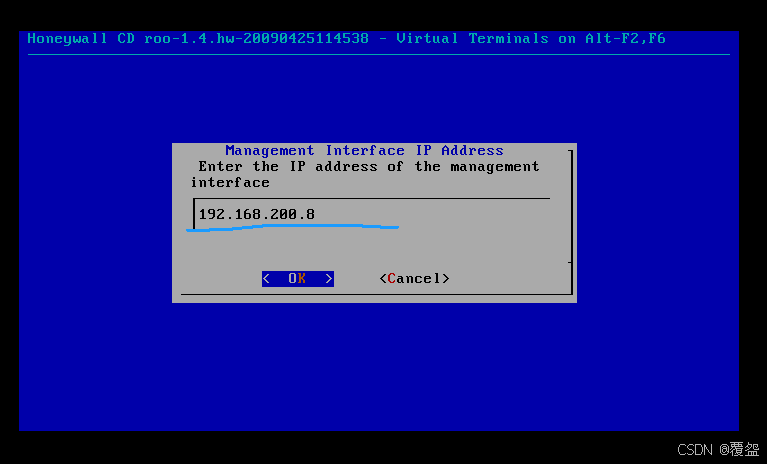

第一项为ip地址为192.168.200.8

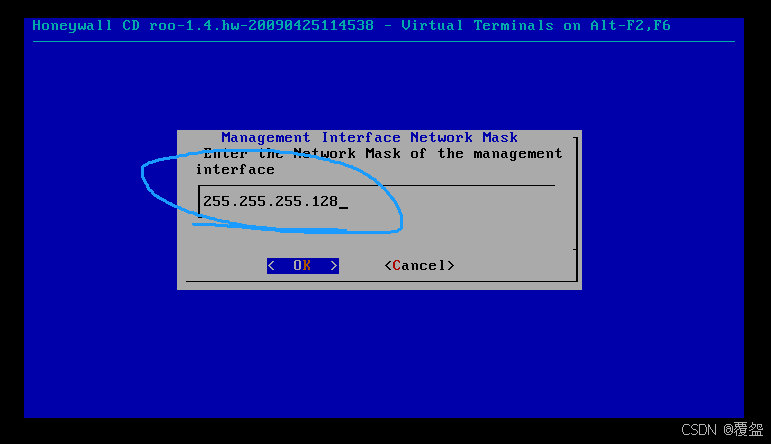

保存过程依旧,现选择第二项设置子网掩码为255.255.255.128

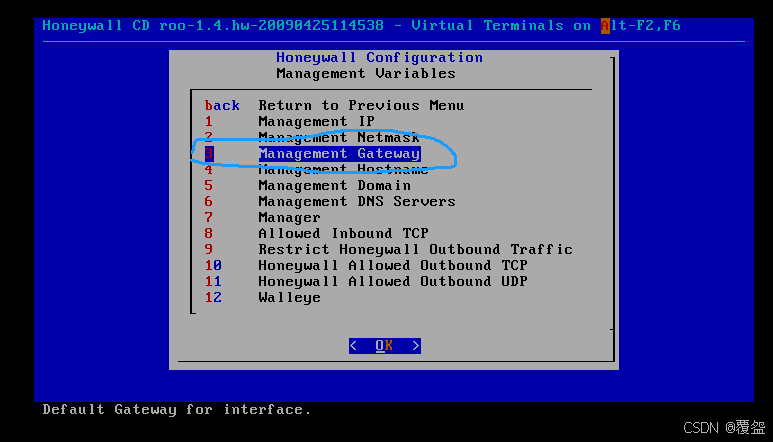

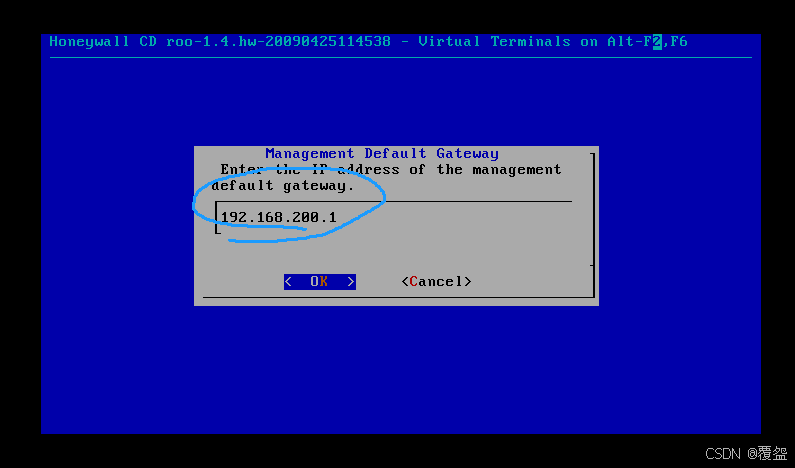

依旧按步骤保存,后选择第三项设置默认网关为192.168.200.1

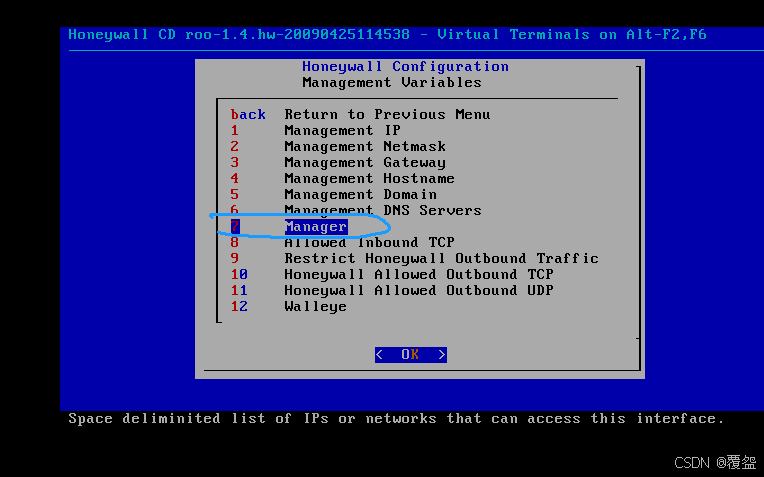

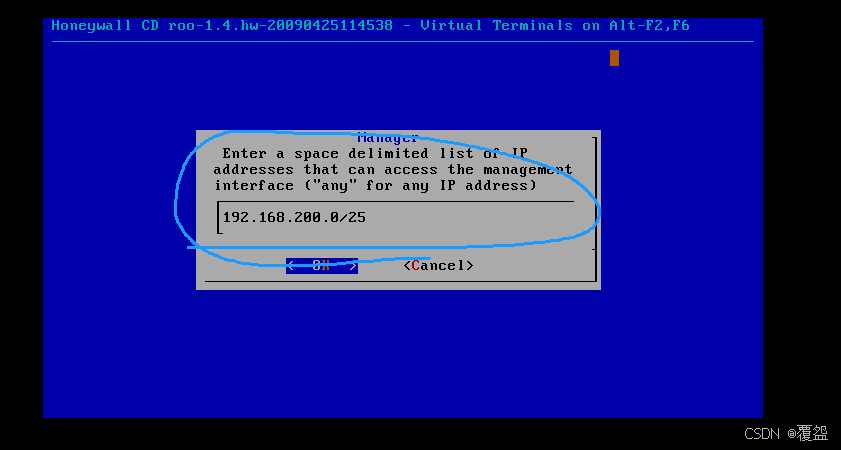

保存后选择第七项设置可以访问mannager接口的ip段

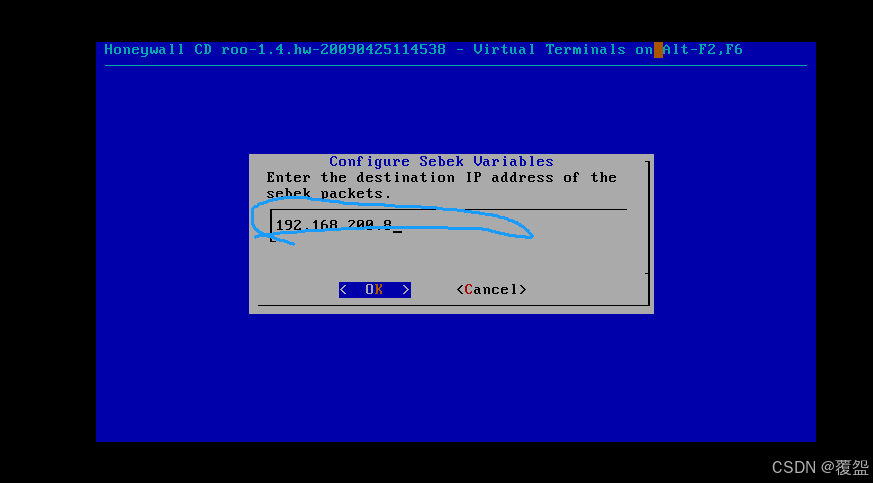

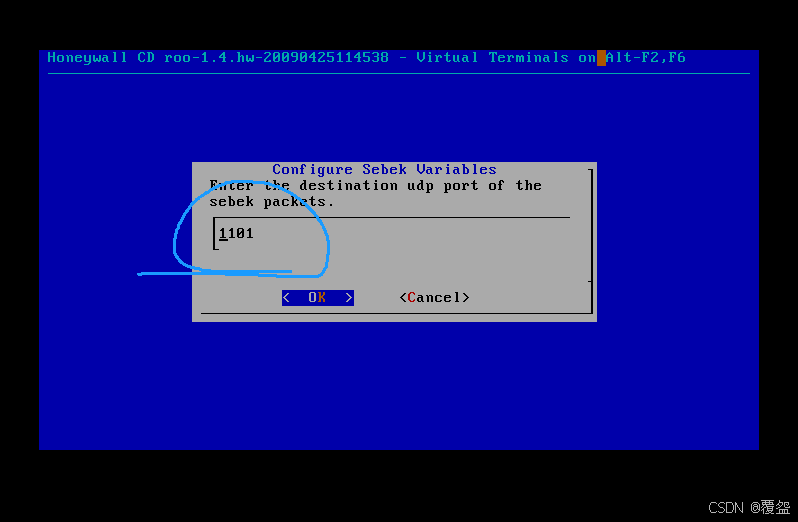

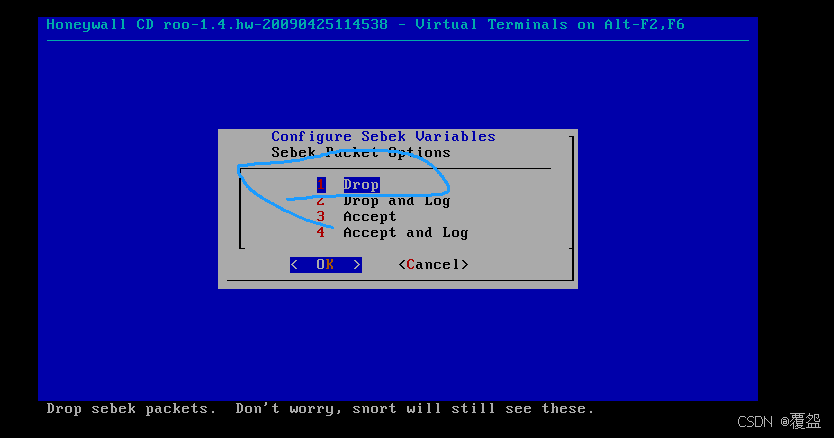

保存后设置第十一项Sebek,跳转后选择yes键入192.168.200.8,udp端口默认1101,对包行为默认drop。

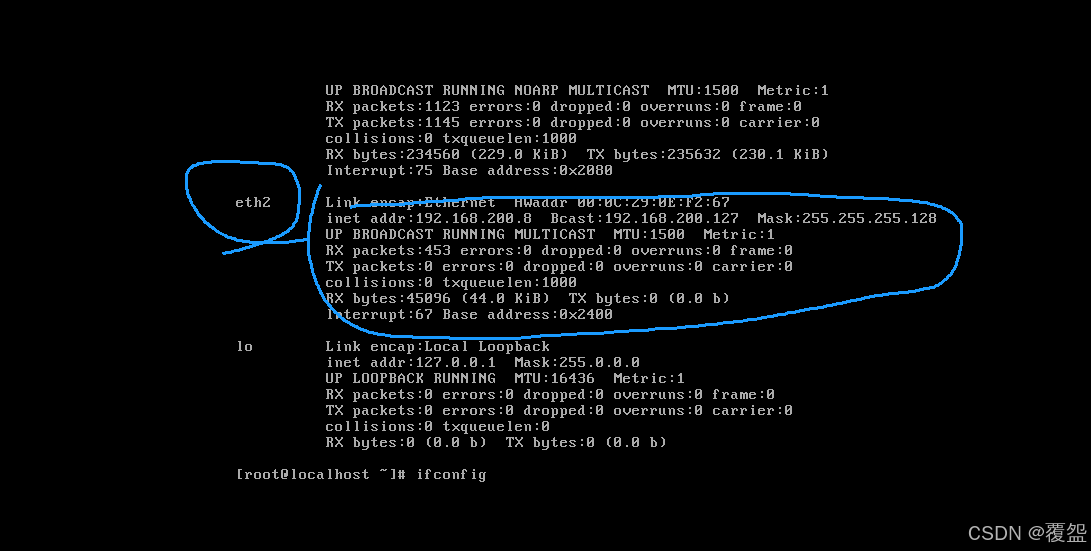

保存后均配置完成,退出后键入ifconfig验证配置是否成功,发现有三个网卡并ip设置与所设皆相同则成功。

2.5测试

配置完成后,需验证是否能够完成既定任务,故测试蜜网是否能发挥作用

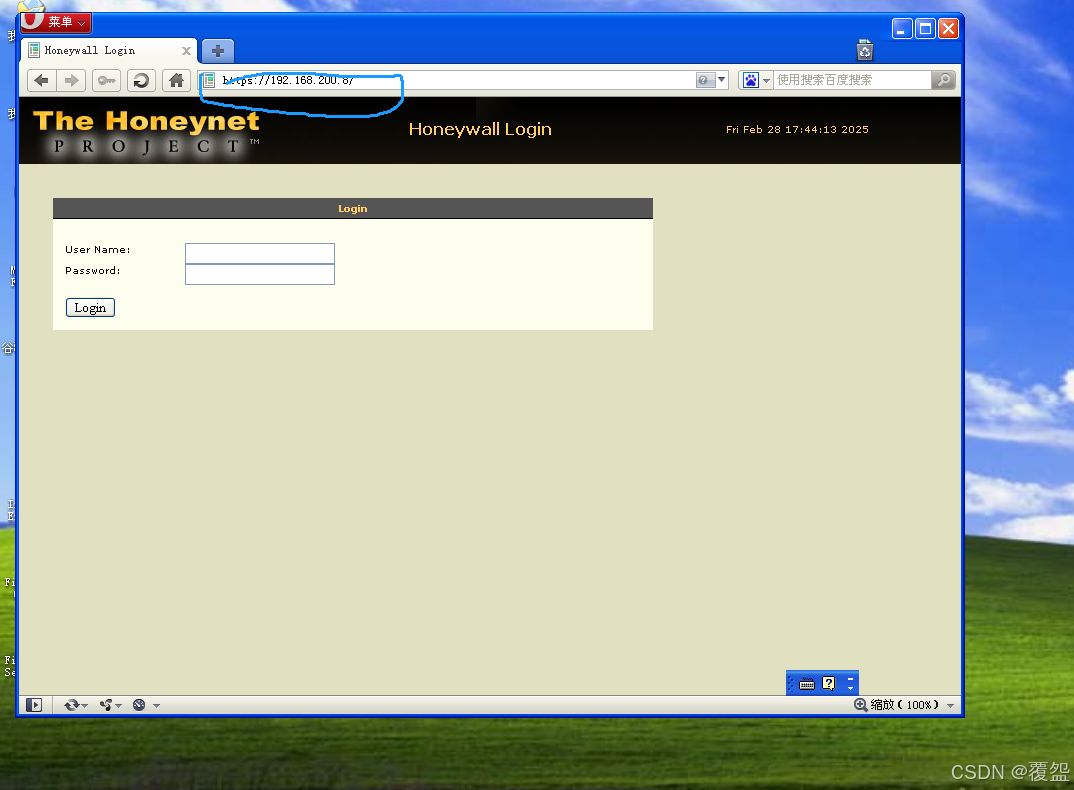

使用WinXPattacker虚拟机通过浏览器来访问下蜜网网关的IP,输入ip地址后跳转如下界面则成功。

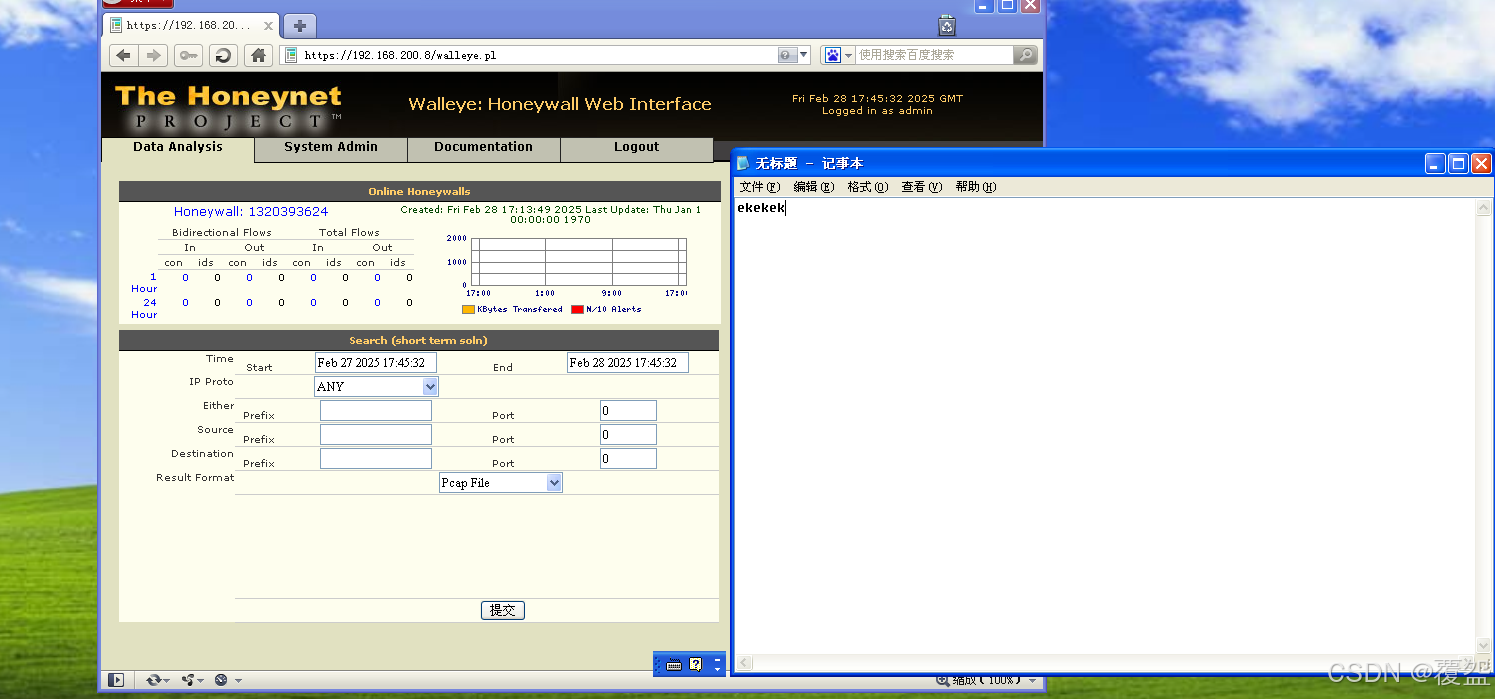

输入账户密码后,设置新密码最后跳出如下界面则成功

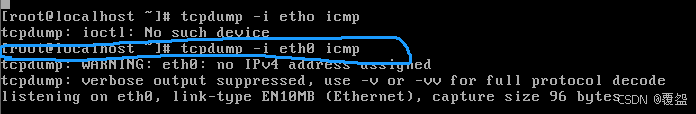

最后使用蜜网网关进行一个监听测试,键入命令tcpdump -i eth0 icmp

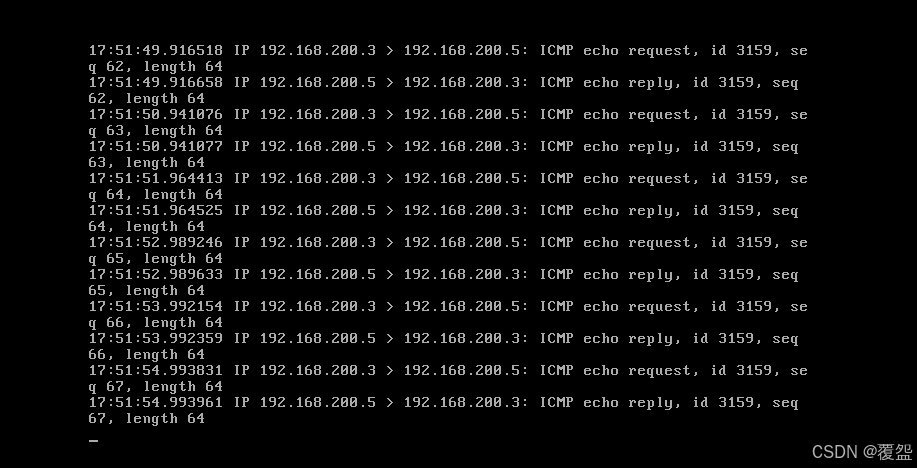

后用kali去使用xi虚拟机的ip地址ping下xp虚拟机,出现以下结果说明成功,能连通

最终测试成功,本节实验完成,所需环境搭建完成。

3.学习中遇到的问题及解决

问题一:最开始使用观看第一个视频vim来编辑网络配置文件时键入完修改的地址无法退出和保存。

解决方法:观看第二个视频明白i表示插入,内容修改完成后,输入ESC,在输入冒号、wq可以进行保存并退出。

问题二:开始在网页编辑markdown导致图片无法上传。

解决方法:改用csdn带的markdown编辑器

4.学习感悟与体会

本次实验是网络攻防实验课的第一节,主要是搭建实验环境,原理相对复杂涉及面较广,所幸有演示视频和老师的讲解,最终完成实验。学习了攻击机、靶机和蜜网网关等攻防中常用概念,通过拓扑图以及实验中的动手环节,增强了我的实践能力。通过这次的实验完成了环境搭建为后面的实验完成了必要的条件,也增加了我对后面的实验的期待。

5.参考资料

- 《网络攻防技术与实践》

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步