vs2010查看程序反汇编后的指令

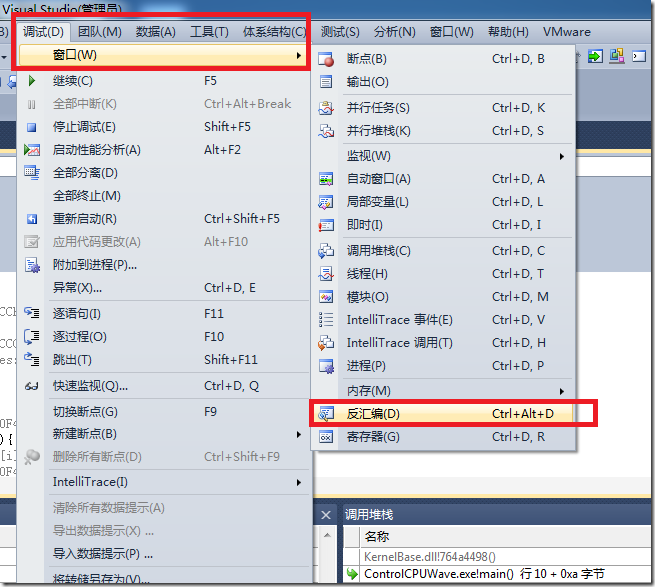

在调试的环境下,我们可以很方便地通过反汇编窗口查看程序生成的反汇编信息。如下图所示。

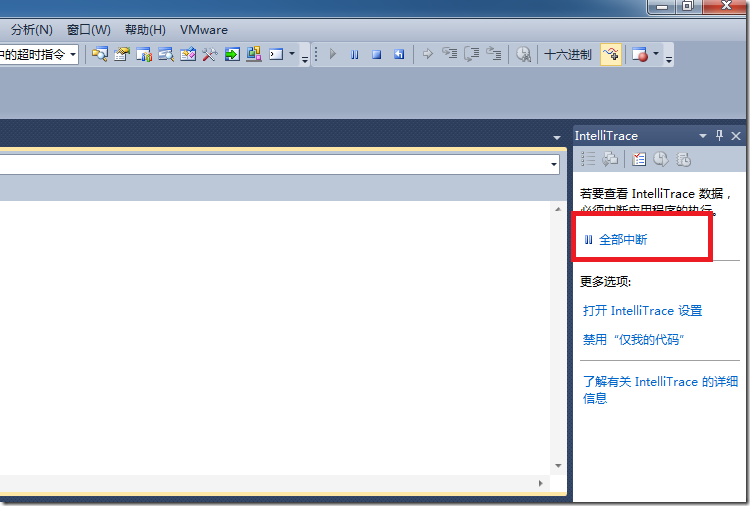

记得中断程序的运行,不然看不到反汇编的指令

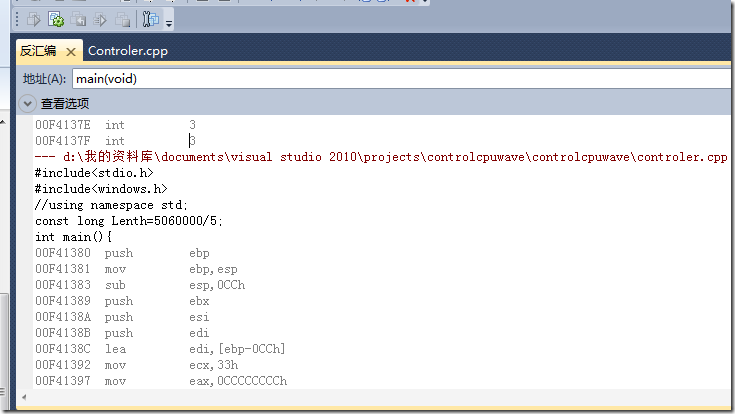

看一个简单的程序及其生成的汇编指令

#include<stdio.h> #include<windows.h> const long Lenth=5060000/5; int main(){ while(true){ for(long i=0;i<Lenth;i++){ ; } Sleep(10); } }

汇编窗口

对应的汇编语句

#include<stdio.h> #include<windows.h> //using namespace std; const long Lenth=5060000/5; int main(){ 00F41380 push ebp 00F41381 mov ebp,esp 00F41383 sub esp,0CCh 00F41389 push ebx 00F4138A push esi 00F4138B push edi 00F4138C lea edi,[ebp-0CCh] 00F41392 mov ecx,33h 00F41397 mov eax,0CCCCCCCCh 00F4139C rep stos dword ptr es:[edi] while(true){ 00F4139E mov eax,1 00F413A3 test eax,eax 00F413A5 je main+57h (0F413D7h) for(long i=0;i<Lenth;i++){ 00F413A7 mov dword ptr [i],0 00F413AE jmp main+39h (0F413B9h) 00F413B0 mov eax,dword ptr [i] 00F413B3 add eax,1 00F413B6 mov dword ptr [i],eax 00F413B9 cmp dword ptr [i],0F7120h 00F413C0 jge main+44h (0F413C4h) ; } 00F413C2 jmp main+30h (0F413B0h) Sleep(10); 00F413C4 mov esi,esp 00F413C6 push 0Ah 00F413C8 call dword ptr [__imp__Sleep@4 (0F48194h)] 00F413CE cmp esi,esp 00F413D0 call @ILT+295(__RTC_CheckEsp) (0F4112Ch) } 00F413D5 jmp main+1Eh (0F4139Eh) } 00F413D7 pop edi 00F413D8 pop esi 00F413D9 pop ebx 00F413DA add esp,0CCh 00F413E0 cmp ebp,esp 00F413E2 call @ILT+295(__RTC_CheckEsp) (0F4112Ch) 00F413E7 mov esp,ebp 00F413E9 pop ebp 00F413EA ret

作者:kissazi2

出处:http://www.cnblogs.com/kissazi2/

本文版权归作者所有,欢迎转载,但未经作者同意必须保留此段声明,且在文章页面明显位置给出原文连接,否则保留追究法律责任的权利。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 如何编写易于单元测试的代码

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· .NET周刊【3月第1期 2025-03-02】

· [AI/GPT/综述] AI Agent的设计模式综述

· 分享 3 个 .NET 开源的文件压缩处理库,助力快速实现文件压缩解压功能!